Encaminhamento Automático é Maldade

Permitir que os usuários encaminhem seus e-mails fora do Exchange Online é ruim, especialmente se eles não mantiverem uma cópia das mensagens encaminhadas em sua caixa de correio. Além de remover e-mails dos controles impostos pelas políticas de governança de dados, cria um risco de que informações confidenciais viajem para fora da organização, inclusive quando um invasor hackeia uma caixa de correio e define o encaminhamento sem o conhecimento do proprietário da caixa de correio. Isso é feito para entender o tráfego que o usuário hackeado recebe em preparação para executar um ataque de comprometimento de e-mail comercial.

Nesta série de duas partes, primeiro examino como restringir os usuários do OWA de criar endereços de encaminhamento automático usando RBAC. O segundo artigo descreve alguns outros bloqueios que se aplicam a todos os clientes para evitar vazamentos de e-mail da organização.

Quem Está Encaminhando Automático?

O encaminhamento é uma função do servidor, então uma vez que um usuário configura um endereço de encaminhamento no OWA, qualquer e-mail que entre na caixa de correio é encaminhado. Para descobrir se o correio está sendo encaminhado atualmente, execute o comando:

Get-Mailbox -RecipientTypeDetails UserMailbox -Filter {ForwardingSmtpAddress -ne $Null} -ResultSize Unlimited | Format-Table DisplayName, ForwardingSmtpAddress, DeliverToMailboxAndForward -AutoSize

DisplayName ForwardingSmtpAddress DeliverToMailboxAndForward

----------- --------------------- --------------------------

Vasil Michev (Technical Guru) smtp:[email protected] True

Ståle Hansen smtp:[email protected] True

Eoin Redmond smtp:[email protected]

Você pode tomar medidas para resistir a ataques orientando os usuários, mas é melhor cortar a capacidade de encaminhar e-mail. Podemos fazer isso criando uma nova política de atribuição de função de usuário que não inclua os parâmetros de cmdlet necessários para que um usuário crie um encaminhamento automático.

Como Configurar um Endereço de Encaminhamento Automático

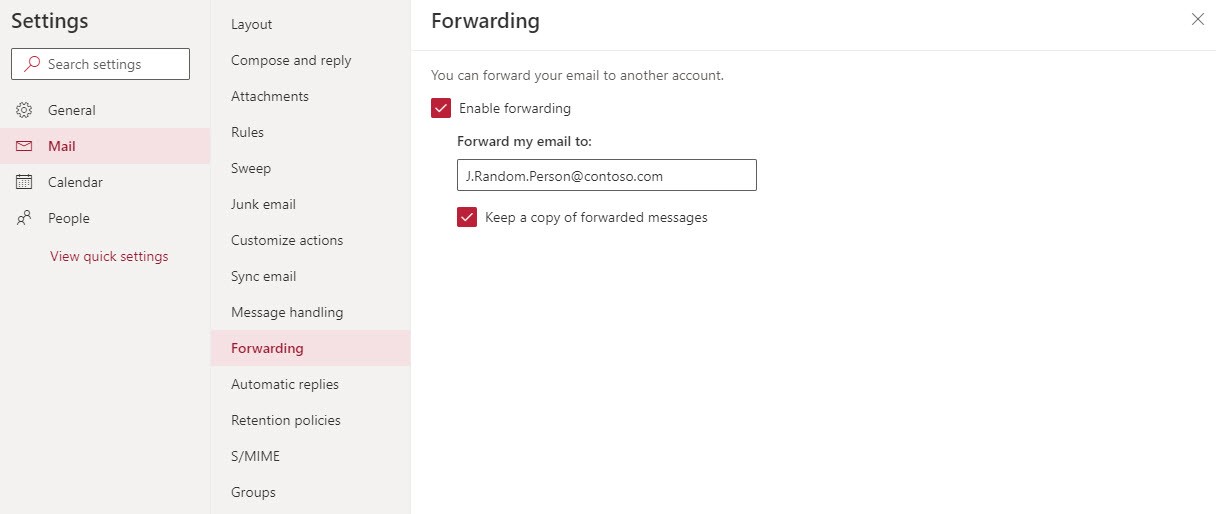

A opção OWA para encaminhar automaticamente mensagens do Exchange Online (ou local) está na seção Mail das Configurações do OWA (Figura 1).

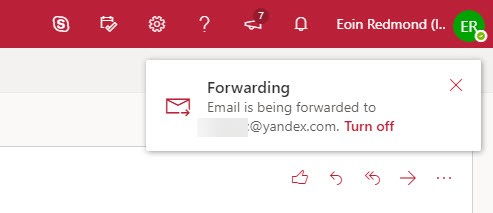

Depois que um endereço de encaminhamento automático é definido, o OWA informa ao usuário no que agora é chamado de Gerenciador de Conta OWA na barra de menu (Figura 2).

Controle de Acesso Baseado em Funções e Exchange

O novo OWA possui uma interface aprimorada e o mecanismo Controle de Acesso Baseado em Funções (RBAC) que existe desde o Exchange 2010 sustenta essa nova aparência brilhante, assim como faz o Exchange Admin Center (EAC).

O RBAC funciona permitindo o acesso aos cmdlets do PowerShell e seus parâmetros. Se você não pode executar um cmdlet ou passar um valor em um parâmetro, você perde o acesso a um recurso. A política de atribuição de função aplicada a uma caixa de correio é composta por um conjunto de funções, cada uma das quais controla o acesso a um ou mais recursos. Clientes como o OWA usam o RBAC para saber quando um recurso está disponível para um usuário. Se a caixa de correio deles estiver bloqueada para um recurso porque a política atribuída não inclui o acesso correto, o usuário não exibe o recurso. É um sistema simples e eficaz. Pelo menos, é em conceito.

Você pode criar e atribuir políticas de atribuição de função de usuário através da seção Permissões do EAC. A interface do usuário funciona bem se você deseja excluir uma grande parte da funcionalidade como a capacidade de selecionar tags de retenção pessoal. Não permite cortar funcionalidades de forma mais precisa, como permitir que as pessoas gerenciem listas de distribuição que possuem, enquanto removem a capacidade de criar novas listas. O PowerShell deve ser usado para fazer esse tipo de alterações.

Criar uma Nova Função do RBAC

O RBAC para Exchange Online funciona com base na restrição dos usuários para poderem executar cmdlets até o nível do parâmetro. Os administradores podem executar todos os cmdlets e todos os parâmetros por causa das funções que possuem. Usuários normais têm um conjunto mais restrito de atribuições de função, então eles podem fazer menos. Por exemplo, para configurar um endereço de autoforward no PowerShell, você executa o cmdlet Set-Mailbox usando um comando como:

Set-Mailbox -Identity Kim.Akers -ForwardingSmtpAddress [email protected] -DeliverToMailboxAndForward $True

Portanto, para impedir que os usuários possam criar um endereço de autoforward, precisamos remover a capacidade de executar o cmdlet Set-Mailbox com o parâmetro ForwardingSmtppAddress.

O primeiro passo para implementar um bloqueio com o RBAC é criar uma nova função de gerenciamento usando a função existente MyBaseOptions como modelo. Isso significa que todas as opções suportadas em MyBaseOptions, incluindo a capacidade de configurar um endereço de autoforward, são herdadas pela nova função.

New-ManagementRole MyBaseOptions-NoForward -Parent MyBaseOptions

Desativando Parâmetros de Cmdlet em uma Função

Não queremos remover todo o acesso ao Set-Mailbox porque esse cmdlet é usado para gerenciar outras configurações, como definir uma notificação de fora do escritório, mas queremos desativar o acesso aos parâmetros usados na opção OWA. Aqui está como remover os dois parâmetros do cmdlet nas opções permitidas no novo papel de gerenciamento.

Set-ManagementRoleEntry MyBaseOptions-NoForward\Set-Mailbox -RemoveParameter -Parameters DeliverToMailboxAndForward, ForwardingSmtpAddress

Criando uma Política de Atribuição de Função

Agora temos uma função personalizada e precisamos combiná-la com as outras funções que os usuários normalmente recebem em uma política de atribuição de função de usuário para criar uma nova política. Este comando cria uma nova política de atribuição de função de usuário que combina as funções base e nossa função personalizada.

New-RoleAssignmentPolicy -Name PolicyWithNoEmailForward -Roles MyContactInformation, MyRetentionPolicies, MyMailSubscriptions, MyTextMessaging, MyVoiceMail, MyDistributionGroupMembership, MyDistributionGroups, MyProfileInformation, MyBaseOptions-NoForward -Description "User role assignment policy that restricts the assignees from being able to autoforward email outside the organization"

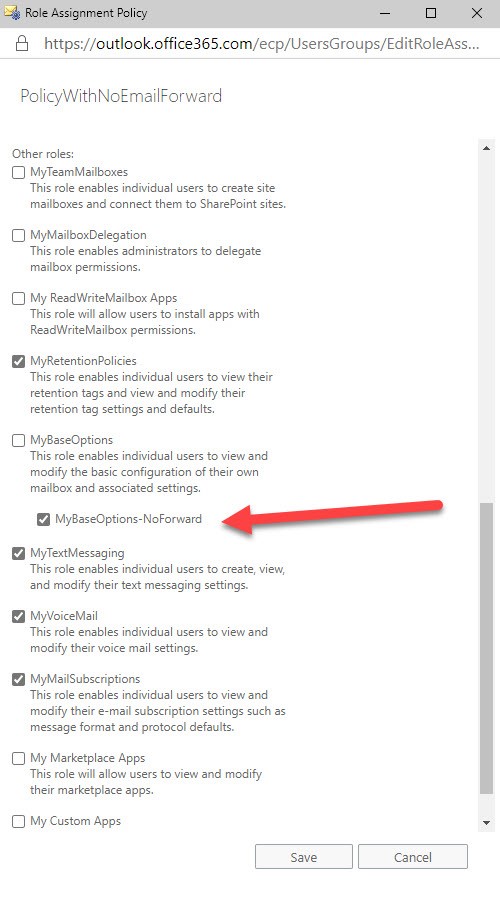

Nota: Se as funções base foram atualizadas, essas mudanças são incorporadas na nova política. Você pode verificar as atribuições abrindo a política no EAC (Figura 3).

A abordagem alternativa é atualizar a política de atribuição de função de usuário padrão por meio do EAC para que fique como na Figura 3. A desvantagem é que essa alteração afetará cada caixa de correio à qual a política é atribuída (geralmente todas as caixas de correio na organização). Você pode não querer fazer isso, por isso uma nova política pode ser a melhor opção.

Aplicando a Nova Política de Atribuição de Função de Usuário

As políticas de atribuição de função de usuário são aplicadas às caixas de correio executando o cmdlet Set-Mailbox. Aqui atribuímos a política a uma caixa de correio.

Set-Mailbox -Identity James.Ryan -RoleAssignmentPolicy PolicyWithNoEmailForward

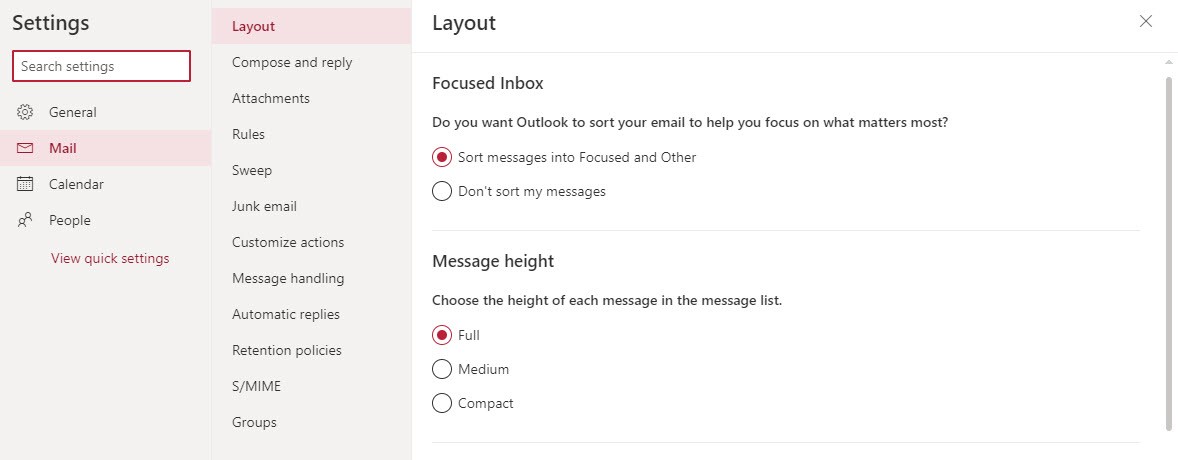

Leva um tempo até que a nova política seja efetiva. Quando for, o usuário não poderá definir um endereço de encaminhamento porque o OWA notará que a política não inclui os parâmetros de cmdlet necessários e suprimirá a IU (Figura 4).

O PowerShell torna fácil atribuir políticas a um grande número de caixas de correio de uma só vez. Aqui encontramos o conjunto de caixas de correio que têm um endereço de redirecionamento automático e atribuímos a nova política a elas. Ao mesmo tempo, removemos o endereço de redirecionamento automático existente para evitar que outras mensagens fluam para fora da organização. Este é um passo importante porque a atribuição da política desabilita a capacidade de definir novos redirecionamentos. Não faz nada para remover quaisquer endereços de redirecionamento existentes.

Get-Mailbox -RecipientTypeDetails UserMailbox -Filter {ForwardingSmtpAddress -ne $Null} |

Set-Mailbox -RoleAssignmentPolicy "PolicyWithNoEmailForward" -ForwardingSmtpAddress $Null -DeliverToMailboxAndForward $False

Neste ponto, provavelmente seria uma boa ideia enviar uma nota educada aos proprietários das caixas de correio afetadas para informá-los da boa notícia de que o email permanecerá dentro da organização.

Como última verificação, para descobrir quais caixas de correio possuem nossa nova política, execute:

Get-mailbox -RecipientTypeDetails UserMailbox | ?{$_.RoleAssignmentPolicy -eq "PolicyWithNoEmailForward"} | Format-Table DisplayName, RoleAssignmentPolicy

DisplayName RoleAssignmentPolicy

----------- --------------------

Kim Akers PolicyWithNoEmailForward

Vasil Michev PolicyWithNoEmailForward

Ståle Hansen PolicyWithNoEmailForward

Eoin Redmond PolicyWithNoEmailForward

Se necessário, um administrador pode redefinir o autoforward na caixa de correio executando Set-Mailbox (exemplo abaixo) ou atualizando a caixa de correio através do EAC. RBAC não se aplica nesses contextos administrativos.

Set-Mailbox -Identity Kim.Akers -ForwardingSmtpAddress [email protected] -DeliverToMailboxAndForward $True

Parte Um da Solução

Impedir que usuários do OWA criem endereços de redirecionamento automático é um bom primeiro passo para evitar o redirecionamento automático de mensagens fora da organização. No entanto, é apenas o primeiro passo. Outros clientes e aplicativos têm suas próprias maneiras de automatizar o encaminhamento, então é importante adotar uma abordagem coesa para o problema.

O próximo passo é considerar quais outras barreiras podem ser criadas para impedir o encaminhamento automático. Isso está no artigo 2 desta série.

Source:

https://petri.com/stop-owa-users-autoforwarding-email/