Autoforwarding is Slecht

Gebruikers toestaan om hun e-mail buiten Exchange Online door te sturen is slecht, vooral als ze geen kopie van de doorgestuurde berichten in hun mailbox bewaren. Naast het verwijderen van e-mail uit de controles die worden opgelegd door gegevensbeheersbeleid, creëert het een risico dat vertrouwelijke informatie buiten de organisatie terechtkomt, ook wanneer een aanvaller inbreekt in een mailbox en doorsturen instelt zonder medeweten van de eigenaar van de mailbox. Dit wordt gedaan om het verkeer te begrijpen dat de gehackte gebruiker ontvangt ter voorbereiding op het uitvoeren van een business email compromise-aanval.

In deze tweedelige serie kijk ik eerst naar hoe je OWA-gebruikers kunt beperken in het maken van autoforward-adressen met behulp van RBAC. Het tweede artikel beschrijft enkele andere blokkades die van toepassing zijn op alle clients om te voorkomen dat e-mail lekt uit de organisatie.

Wie Stuurt Door?

Doorsturen is een serverfunctie, dus zodra een gebruiker een doorstuuradres instelt in OWA, wordt alle e-mail die binnenkomt in de mailbox doorgestuurd. Om erachter te komen of e-mail momenteel wordt doorgestuurd, voer je het commando uit:

Get-Mailbox -RecipientTypeDetails UserMailbox -Filter {ForwardingSmtpAddress -ne $Null} -ResultSize Unlimited | Format-Table DisplayName, ForwardingSmtpAddress, DeliverToMailboxAndForward -AutoSize

DisplayName ForwardingSmtpAddress DeliverToMailboxAndForward

----------- --------------------- --------------------------

Vasil Michev (Technical Guru) smtp:[email protected] True

Ståle Hansen smtp:[email protected] True

Eoin Redmond smtp:[email protected]

Je kunt stappen ondernemen om aanvallen te weerstaan door gebruikers te coachen, maar het is beter om de mogelijkheid om e-mail door te sturen af te snijden. Dit kunnen we doen door een nieuw gebruikersroltoewijzingsbeleid te maken dat de cmdletparameters die nodig zijn voor een gebruiker om een autoforward te maken, niet bevat.

Hoe je een Autoforward-adres instelt

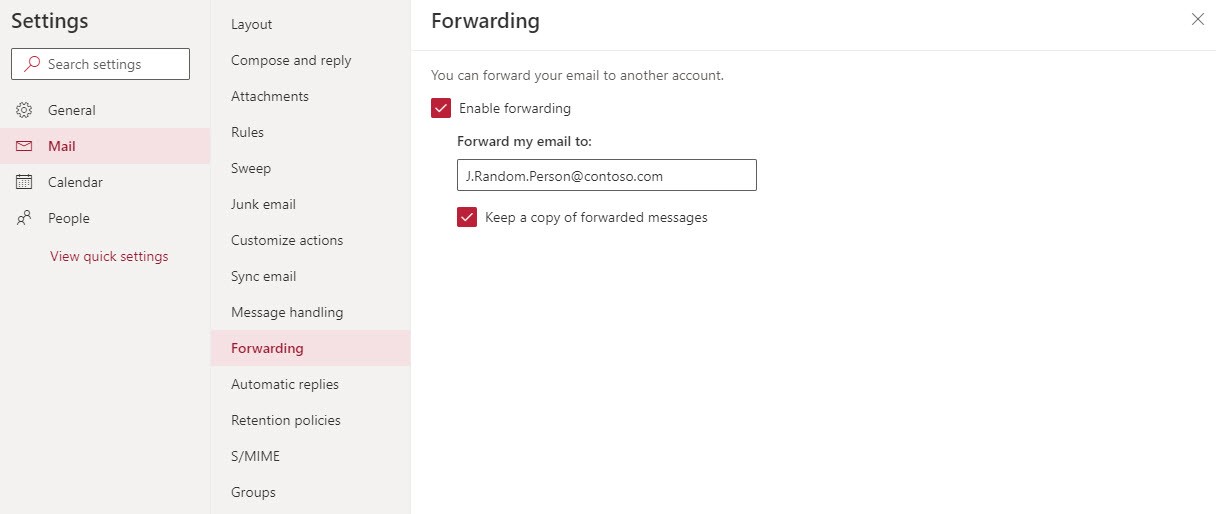

De OWA-optie om berichten automatisch door te sturen van Exchange Online (of on-premises) bevindt zich in het gedeelte Mail van de OWA-instellingen (Figuur 1).

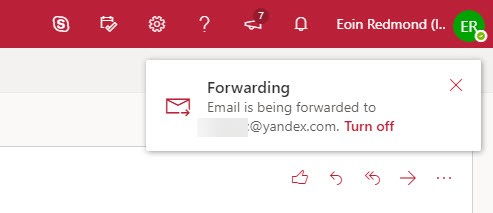

Na het instellen van een automatische doorstuuradres informeert OWA de gebruiker in wat nu de OWA Account Manager wordt genoemd in de menubalk (Figuur 2).

Role Based Access Control en Exchange

De nieuwe OWA pronkt met een verbeterde interface, en het Role-Based Access Control (RBAC) mechanisme dat al sinds Exchange 2010 aanwezig is, vormt de basis voor dat fonkelnieuwe uiterlijk, net zoals het dat doet voor het Exchange Admin Center (EAC).

RBAC werkt door toegang te verlenen tot PowerShell-cmdlets en hun parameters. Als je een cmdlet niet kunt uitvoeren of een waarde niet kunt doorgeven in een parameter, verlies je toegang tot een functie. Het toegewezen rolbeleid dat op een mailbox wordt toegepast, bestaat uit een reeks rollen, elk met controle over toegang tot één of meer functies. Clients zoals OWA gebruiken RBAC om te weten wanneer een functie beschikbaar is voor een gebruiker. Als hun mailbox wordt geblokkeerd voor een functie omdat het toegewezen beleid niet de juiste toegang bevat, wordt de functie niet weergegeven aan de gebruiker. Het is een eenvoudig en effectief systeem. Tenminste, in concept.

U kunt gebruikersrol-toewijzingsbeleid maken en toewijzen via de Machtigingen-sectie van EAC. De UI werkt goed als u een groot deel van de functionaliteit wilt uitsluiten, zoals de mogelijkheid om persoonlijke bewaar-tags te selecteren. Het staat u echter niet toe om functionaliteit nauwkeuriger te beperken, zoals mensen toestemming geven om distributielijsten te beheren die ze bezitten, terwijl het verwijderen van de mogelijkheid om nieuwe lijsten te maken. PowerShell moet worden gebruikt om dit soort wijzigingen aan te brengen.

Maak een nieuw RBAC Rol

RBAC voor Exchange Online werkt op basis van het beperken van gebruikers tot het kunnen uitvoeren van cmdlets tot op het parameter niveau. Beheerders kunnen alle cmdlets en parameters uitvoeren vanwege de rollen die ze hebben. Normale gebruikers hebben een meer beperkte set van roltoewijzingen, zodat ze minder kunnen doen. Bijvoorbeeld, om een automatische doorstuurpleiding in te stellen in PowerShell, voert u de cmdlet Set-Mailbox uit met een opdracht als volgt:

Set-Mailbox -Identity Kim.Akers -ForwardingSmtpAddress [email protected] -DeliverToMailboxAndForward $True

Daarom, om te voorkomen dat gebruikers een automatische doorstuurpleiding kunnen maken, moeten we de mogelijkheid om de Set-Mailbox cmdlet uit te voeren met de parameter ForwardingSmtppAddress verwijderen.

De eerste stap om een blokkade te implementeren met RBAC is het maken van een nieuwe beheersrol met behulp van de bestaande MyBaseOptions rol als template. Dit betekent dat alle ondersteunde opties in MyBaseOptions, inclusief de mogelijkheid om een automatische doorstuurpleiding in te stellen, worden overgenomen door de nieuwe rol.

New-ManagementRole MyBaseOptions-NoForward -Parent MyBaseOptions

Het uitschakelen van Cmdlet Parameters in een Rol

We willen geen volledige toegang verwijderen tot Set-Mailbox omdat dit cmdlet wordt gebruikt om andere instellingen te beheren, zoals het instellen van een out-of-office melding, maar we willen de toegang tot de parameters die worden gebruikt in de OWA-optie uitschakelen. Zo verwijdert u de twee parameters van het cmdlet in de toegestane opties in de nieuwe beheerrol.

Set-ManagementRoleEntry MyBaseOptions-NoForward\Set-Mailbox -RemoveParameter -Parameters DeliverToMailboxAndForward, ForwardingSmtpAddress

Het maken van een roltoewijzingsbeleid

We hebben nu een op maat gemaakte rol en moeten deze combineren met de andere rollen die gebruikers doorgaans ontvangen in een gebruikersrol toewijzingsbeleid om een nieuw beleid te creëren. Met dit commando wordt een nieuw gebruikersroltoewijzingsbeleid gemaakt dat de baserollen en onze aangepaste rol combineert.

New-RoleAssignmentPolicy -Name PolicyWithNoEmailForward -Roles MyContactInformation, MyRetentionPolicies, MyMailSubscriptions, MyTextMessaging, MyVoiceMail, MyDistributionGroupMembership, MyDistributionGroups, MyProfileInformation, MyBaseOptions-NoForward -Description "User role assignment policy that restricts the assignees from being able to autoforward email outside the organization"

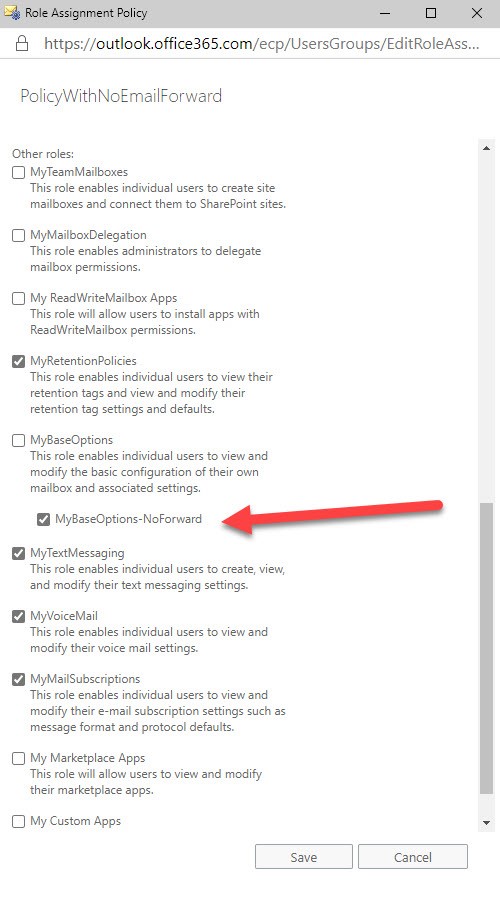

Noot: Als de baserollen zijn bijgewerkt, worden die wijzigingen doorgevoerd in het nieuwe beleid. U kunt de toewijzingen controleren door het beleid te openen in EAC (Figuur 3).

De alternatieve aanpak is om het standaard gebruikersroltoewijzingsbeleid bij te werken via EAC zodat het eruitziet als Figuur 3. Het nadeel is dat een dergelijke wijziging van invloed zal zijn op elke mailbox waaraan het beleid is toegewezen (vaak elke mailbox in de organisatie). U wilt dit misschien niet doen, daarom is een nieuw beleid wellicht de beste optie.

Het toepassen van het nieuwe gebruikersroltoewijzingsbeleid

Gebruikersroltoewijzingsbeleid wordt toegepast op mailboxen door het Set-Mailbox cmdlet uit te voeren. Hier wijzen we het beleid toe aan een mailbox.

Set-Mailbox -Identity James.Ryan -RoleAssignmentPolicy PolicyWithNoEmailForward

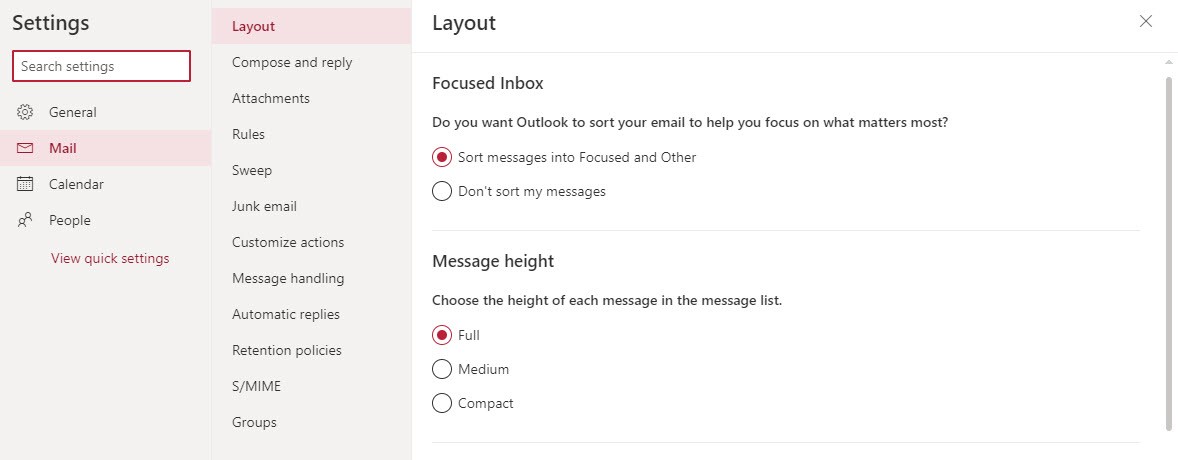

Het duurt even voordat het nieuwe beleid van kracht is. Wanneer dat het geval is, kan de gebruiker geen doorstuuradres instellen omdat OWA aangeeft dat het beleid de benodigde cmdlet parameters niet bevat en onderdrukt de UI (Figuur 4).

PowerShell maakt het eenvoudig om beleidsregels toe te wijzen aan grote aantallen postbussen in één keer. Hier vinden we de set postbussen die een autoforward-adres hebben en wijzen we het nieuwe beleid aan hen toe. Tegelijkertijd verwijderen we het bestaande autoforward-adres om te voorkomen dat berichten buiten de organisatie stromen. Dit is een belangrijke stap omdat de toewijzing van het beleid het vermogen om nieuwe doorsturingen in te stellen uitschakelt. Het doet niets om bestaande doorstuuradressen te verwijderen.

Get-Mailbox -RecipientTypeDetails UserMailbox -Filter {ForwardingSmtpAddress -ne $Null} |

Set-Mailbox -RoleAssignmentPolicy "PolicyWithNoEmailForward" -ForwardingSmtpAddress $Null -DeliverToMailboxAndForward $False

Op dit punt is het waarschijnlijk een goed idee om een beleefde opmerking te sturen naar de eigenaren van de betrokken postbussen om hen het goede nieuws te vertellen dat e-mail binnen de organisatie blijft.

Als laatste controle om te ontdekken welke postbussen ons nieuwe beleid hebben, voer uit:

Get-mailbox -RecipientTypeDetails UserMailbox | ?{$_.RoleAssignmentPolicy -eq "PolicyWithNoEmailForward"} | Format-Table DisplayName, RoleAssignmentPolicy

DisplayName RoleAssignmentPolicy

----------- --------------------

Kim Akers PolicyWithNoEmailForward

Vasil Michev PolicyWithNoEmailForward

Ståle Hansen PolicyWithNoEmailForward

Eoin Redmond PolicyWithNoEmailForward

Indien nodig kan een beheerder de autoforward op de postbus opnieuw instellen door Set-Mailbox (voorbeeld hieronder) uit te voeren of door de postbus bij te werken via EAC. RBAC is niet van toepassing in deze beheerscontexten.

Set-Mailbox -Identity Kim.Akers -ForwardingSmtpAddress [email protected] -DeliverToMailboxAndForward $True

Deel één van de Oplossing

Het stoppen van OWA-gebruikers om autoforwarding-adressen aan te maken is een goede eerste stap om automatische doorsturing van berichten buiten de organisatie te voorkomen. Het is echter slechts de eerste stap. Andere clients en applicaties hebben hun eigen manieren om doorsturing te automatiseren, dus het is belangrijk om een samenhangende aanpak te hanagen bij het probleem.

De volgende stap is om te overwegen welke andere barrières opgericht kunnen worden om automatisch doorschakelen te stoppen. Dat staat in artikel 2 van deze serie.

Source:

https://petri.com/stop-owa-users-autoforwarding-email/