또한 읽기: 사이버 위협으로부터 Azure AD를 안전하게 보호하는 방법

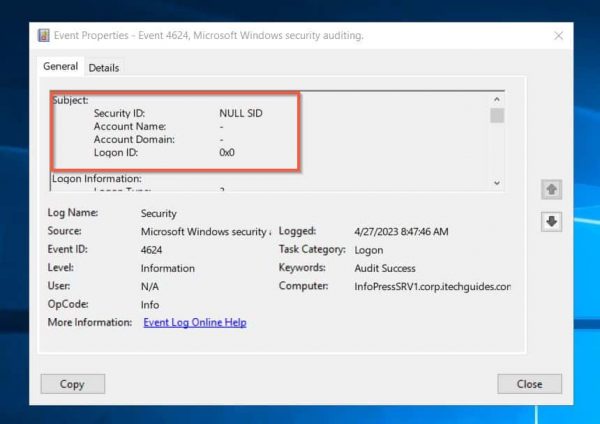

이벤트 ID 4624 “주제” 속성

이벤트의 주제에는 다음과 같은 하위 속성이 있습니다:

1. 보안 ID (SID): 보고된 성공한 로그인의 계정 SID(보안 식별자)입니다. 이벤트 뷰어는 이벤트를 등록한 계정의 SID를 자동으로 확인하려고 시도합니다.

그러나 계정의 SID를 확인할 수 없는 경우(대부분의 경우), 이벤트 ID 4624는 보안 ID 필드에 NULL SID(값 없음)를 기록합니다.

2. 계정 이름: 성공적인 계정 로그인을 등록하는 계정 이름을 보고합니다. 이 정보를 통해 이것이 활성 디렉터리의 합법적인 사용자 또는 서비스 계정인지 판단할 수 있습니다.

보안 ID 필드와 마찬가지로 계정 이름 필드는 비어 있을 수 있습니다. 여기에 계정 이름이 등록되지 않은 경우에는 “새로운 로그온” 속성에 등록될 수 있습니다 (아래 섹션 4 참조).

3. 계정 도메인: 이벤트를 등록한 계정의 도메인(“주체의 도메인”). 또한, 계정 도메인 은 성공적인 로그온 이벤트를 등록한 컴퓨터의 이름을 표시할 수 있습니다.

이벤트 ID 4624는 계정 도메인 을 다음 3가지 중 하나의 방식으로 표시합니다: 도메인의 NetBIOS 이름, 예를 들어, infrasos, 소문자로 표시된 완전한 도메인 이름 (infrasos.com), 또는 대문자(INFRASOS.COM).

이벤트 뷰어가 계정 도메인 필드를 등록하는 방식에 관계없이, 이 정보는 해당 계정이 속한 AD 도메인을 결정하는 데 도움이 됩니다. 이 정보는 트러블슈팅에 유용하며, 특히 다중 도메인 AD 포리스트를 관리하는 경우입니다.

4. 로그온 ID: 이 필드는 이 이벤트를 최근에 발생한 이벤트와 관련시킬 수 있는 16진수 값입니다. 또한, 이를 통해 이벤트에서 패턴이나 이상을 식별하고 관련된 문제를 해결할 수 있습니다.

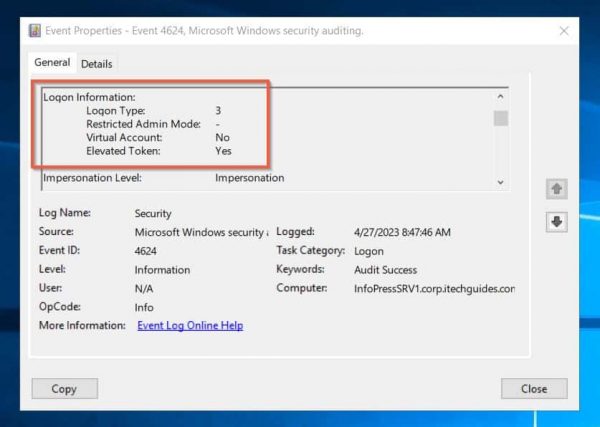

이벤트 ID 4624 “로그온 정보” 속성

이벤트 ID 4624의 “로그온 정보” 섹션 – 계정이 성공적으로 로그온되었습니다 – 에는 로그온 유형, 제한된 관리자 모드, 가상 계정 및 고도화된 토큰과 같이 4개의 하위 속성이 있습니다.

1. 로그온 유형: 성공적인 로그온 이벤트를 등록한 로그온의 유형입니다. 값은 0에서 13까지입니다.

각 숫자의 의미를 알아보려면 이벤트 4624의 마이크로소프트 페이지의 로그온 유형 및 설명 섹션을 방문하십시오.

이벤트 ID 4624의 “로그온 유형” 필드에 기록된 정보는 관리자가 로그온이 어떻게 발생했는지를 결정하는 데 도움이 됩니다.

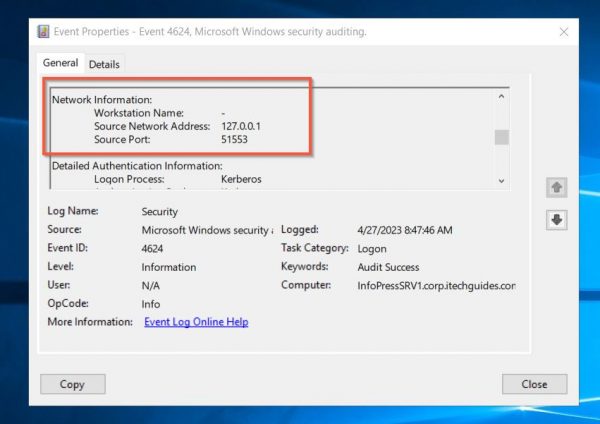

전문가 조언: 이벤트 ID 4624가 루프백 소스 네트워크 (127.0.0.0)로 로그온 유형 10 (RemoteInteractive 로그인)을 등록하면 이를 의심스러운 성공적인 로그온으로 간주해야 합니다. 왜냐하면 이것은 RDP 터널링 공격을 나타낼 수 있기 때문입니다.

이 가이드의 네트워크 정보 섹션에서 “소스 네트워크” 정보를 참조하십시오.

제한된 관리자 모드: 터미널 서비스 또는 원격 데스크톱을 사용하여 원격으로 성공적으로 로그인한 경우에만 채워집니다. (“로그온 유형” 10, 원격 대화형 로그온 유형 세션).

제한된 관리자 모드의 값은 부울(예 또는 아니오)입니다. – 제공된 자격 증명이 제한된 관리자 모드를 사용하여 전달되었는지 여부를 나타냅니다. 로그온 유형이 10이 아닌 경우, 제한된 관리자 모드 필드는 “-” 문자열입니다.

3. 가상 계정: 성공적인 로그온을 등록한 계정이 가상 계정인지 여부를 나타내는 예 또는 아니오 필드입니다. 가상 계정의 예로는 관리되는 서비스 계정이 있습니다 (Windows 7 및 Windows Server 2008 R2에서 소개됨).

4. 승격된 토큰: 성공적인 로그온을 트리거한 계정이 관리자 계정인지를 나타내는 또 다른 예 또는 아니오 필드입니다.

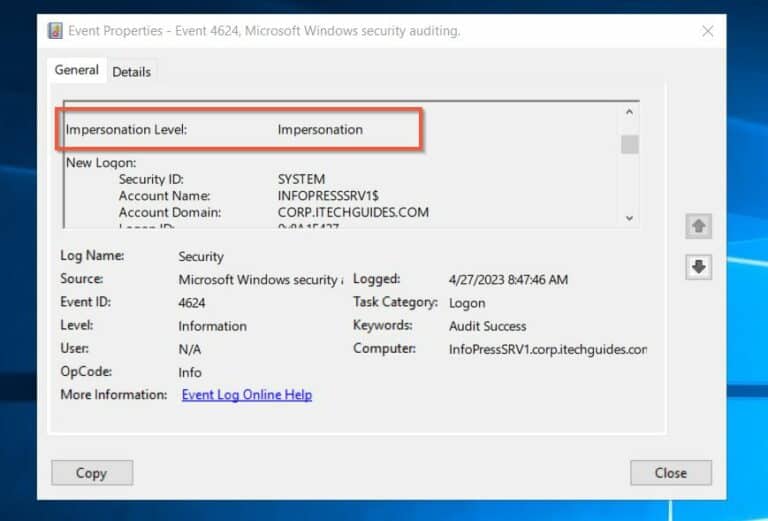

이벤트 ID 4624 “위장 수준” 속성

성공적인 로그온에 대한 이벤트 로그 4624에 기록된 다양한 위장 수준은 다음과 같습니다:

1. 익명: 서버는 클라이언트의 신원을 알지 못한다고 인식합니다. 따라서 서버는 클라이언트의 신원을 취하고 위장할 수 없습니다.

2. 식별: 기본 레벨입니다. 또한, 이것이 가장자리 수준으로 등록되어 있다고 가정할 때, 클라이언트는 서버가 자신의 신원을 획득하고 클라이언트의 신원을 가장함으로써 접근 제어 목록(ACL) 확인을 수행할 수 있도록 허용합니다.

3. 가장: 이 주요한 형태의 가장에서 클라이언트의 보안 컨텍스트를 가정합니다. 그러나 원격 시스템에서 서버는 클라이언트를 가장할 수 없습니다.

4. 위임: 이는 서버 프로세스가 원격 시스템에서 클라이언트의 보안 컨텍스트를 가장한다는 것을 나타냅니다.

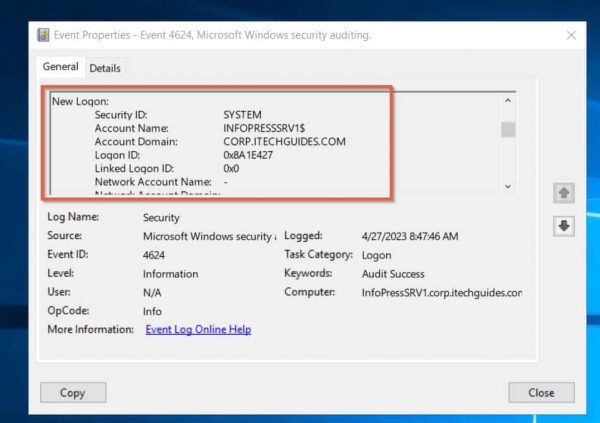

이벤트 ID 4624 “새로운 로그온” 속성

1. 보안 ID (SID): “성공적으로 로그온” 이벤트 ID 4624를 등록한 계정의 보안 식별자입니다. 이벤트 뷰어가 이 이벤트를 기록할 때 SID를 확인하려고 시도합니다.

그러나 SID를 계정 이름으로 확인할 수 없는 경우 이벤트의 소스를 표시합니다.

2. 계정 이름: 성공적인 로그온을 수행합니다.

3. 계정 도메인: 이벤트 로그는 도메인 이름을 다음 형식으로 등록할 수 있습니다: NETBIOS (예: infrasos), 소문자 (infrasos.com), 또는 대문자 (INFRASOS.COM) 형식.

또한 계정 도메인 필드는 로그온 계정이 LOCAL SERVICE 또는 ANONYMOUS LOGON인 경우 “NT AUTHORITY”를 표시합니다.

4. 로그온 ID: 0x8A1E427과 같은 16진수 값입니다. 이는 이 이벤트를 동일한 로그온 ID를 가진 다른 최근 이벤트와 연결하여 문제 해결에 중요합니다.

5. 연결된 로그온 ID: 해당 로그온 세션에 할당된 16진수 값을 나타냅니다. 다른 연관된 로그온 이벤트가 없는 경우, 연결된 로그온 ID의 값은 “0x0″입니다.

6. 로그온 GUID: 필드를 통해 이벤트 ID 4624를 동일한 로그온 GUID를 가진 다른 이벤트와 연결할 수 있습니다. 이를 통해 서로 관련이 없어 보이는 두 이벤트 사이의 관계를 설정하여 잠재적인 위협에 대한 보다 포괄적인 이해를 얻을 수 있습니다. 활성 디렉토리 환경.

“새 로그온” 네트워크 정보 필드

7. 네트워크 계정 이름: 앞서 논의한 “NewCredentials” 로그온 유형에만 적용됩니다. 그러나 로그온 유형이 “NewCredentials”와 다른 경우, 네트워크 계정 이름 필드는 이벤트 뷰어에서 ” – “로 등록됩니다.

8. 네트워크 계정 도메인: ‘NewCredentials’로그온 유형에만 적용되며, 네트워크 계정 이름과 마찬가지입니다. 사용자가 네트워크 연결을 만들 경우, 이 필드에 지정된 도메인 이름을 사용합니다.

그러나 로그온 유형이 ‘NewCredentials’가 아닌 경우, 이벤트 뷰어는 네트워크 계정 도메인 필드에 ‘ – ‘를 기록합니다.”

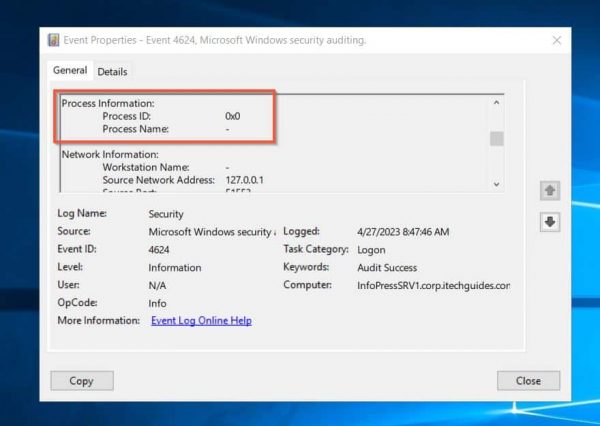

이벤트 ID 4624 “프로세스 정보” 속성

이벤트 로그의 프로세스 정보 필드는 성공한 로그온 이벤트를 등록한 프로세스에 대한 정보를 제공합니다.

1. 프로세스 ID: Windows (및 기타 운영 체제)가 프로세스를 고유하게 식별하는 데 사용하는 16진수 값입니다. 프로세스가 Active Directory에 성공적으로 로그인하고 이벤트 ID 4624를 등록하면 이벤트 뷰어에서 이 필드에 프로세스 ID를 표시합니다.

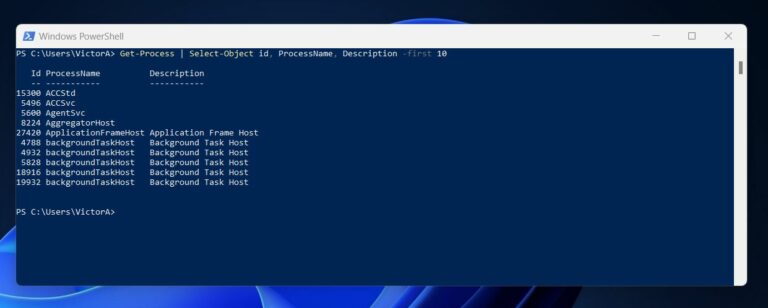

윈도우 PC에서 현재 실행 중인 모든 프로세스의 프로세스 ID를 확인하려면 PowerShell을 열고 Get-Process 명령을 실행하세요.

이벤트 ID 4624에서 프로세스 ID의 16진수 값을 10진수로 변환합니다. 이렇게 하면 PowerShell 명령에 의해 반환된 프로세스 ID 중 하나와 비교할 수 있습니다.

2. 프로세스 이름: 성공적인 로그온 이벤트를 등록합니다.

이벤트 ID 4624 “네트워크 정보” 속성

또한 읽으십시오 Azure 조건부 액세스 + 다단계 인증 MFA 설정

이벤트 ID 4624 “자세한 인증 정보” 속성

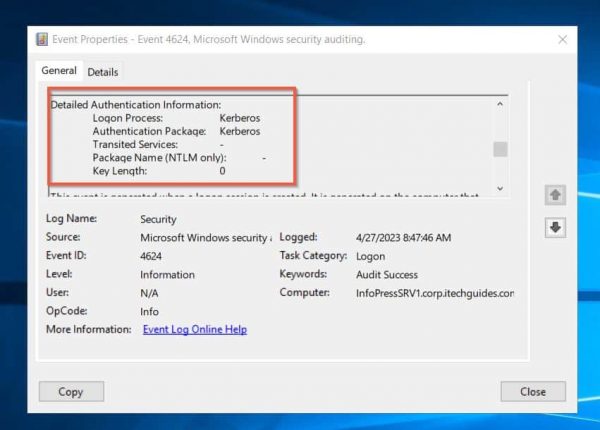

마지막 필드에서 우리는 인증 과정이 어떻게 진행되었는지 알아낼 수 있습니다. 이 필드는 인증을 담당한 프로세스와 사용된 패키지에 대한 기록을 유지합니다. 또한 “자세한 인증 정보” 필드는 전송 서비스, 패키지 이름, 키 길이와 같은 중요한 세부 정보를 보여줍니다.

1. 로그온 프로세스 : 시스템에서 이벤트 ID 4624를 등록하여 “계정이 성공적으로 로그온되었습니다.”라고 나타낼 때 사용자가 로그온하기 위해 사용한 신뢰할 수 있는 로그온 프로세스의 이름을 캡처합니다.

2. 인증 패키지 : 계정 로그온 인증 을 수행하기 위해 사용된 인증 패키지의 유형을 기록합니다.

가장 일반적으로 사용되는 인증 패키지는 NTLM, Kerberos 및 Negotiate로, 이 중 Kerberos와 NTLM 프로토콜 중 하나를 선택합니다.

3. 전송 서비스 (Kerberos만 해당): 전송된 서비스를 나열합니다. 이 필드는 로그온이 S4U (Service For User) 로그온 프로세스의 결과로 발생한 경우에 채워집니다.

4. 패키지 이름(NTLM 전용): NTLM 프로토콜이 로그온 요청을 인증했다면(Kerberos 대신), 패키지 이름 필드에는 NTLM의 버전이 기록됩니다. 특히, LAN Manager 버전이 기록되며, 이는 NTLM의 하위 패밀리 인증 프로토콜입니다.

마지막으로, 패키지 이름 필드에는 NTLM V1, NTLM V2 또는 LM이 기록됩니다.

5. 키 길이: NTLM 인증 프로토콜에만 적용됩니다. 따라서 Kerberos가 이벤트 ID 4624를 성공적으로 등록한 로그온 요청을 인증했다면, 키 길이 필드는 “0”입니다.

그러나 NTLM 프로토콜에 의해 인증된 경우, 키 길이는 128비트 또는 56비트입니다.

참고 자료 액티브 디렉토리 보안 모범 사례: 환경 보호

이벤트 ID 4624가 무엇인가: 계정이 성공적으로 로그온되었음 결론

결론적으로, 이 글은 이벤트 ID 4624와 관련된 다양한 분야를 다루고 있으며, 이는 로그온을 추적하는 데 사용되는 Windows 기반 시스템에 대한 것입니다.

이 글은 이 이벤트와 관련된 다양한 속성들을 설명하였는데, 그 중에는 주체, 로그온 정보, 가장하기 수준, 새로운 로그온, 프로세스 정보, 네트워크 정보 및 상세한 인증 정보가 포함됩니다.

이러한 속성들을 이해하면 Active Directory를 모니터링하고 잠재적인 보안 침해를 탐지하는 데 도움이 됩니다.

Source:

https://infrasos.com/what-is-event-id-4624-an-account-was-successfully-logged-on/