イベント ID 4624 は、ユーザー がサインインに成功したことを示します。ドメインコントローラー(またはワークステーション)。ただし、特にアカウントが不明な場合や、AD アカウントが侵害されている疑いがある場合は、イベント ログを分析する価値があります。

こちらでイベント ID 4624 について学習し、このイベントにより Active Directory 環境で発生した問題をトラブルシューティングする方法について説明します。

さらに読む サイバー脅威から Azure AD を保護する方法

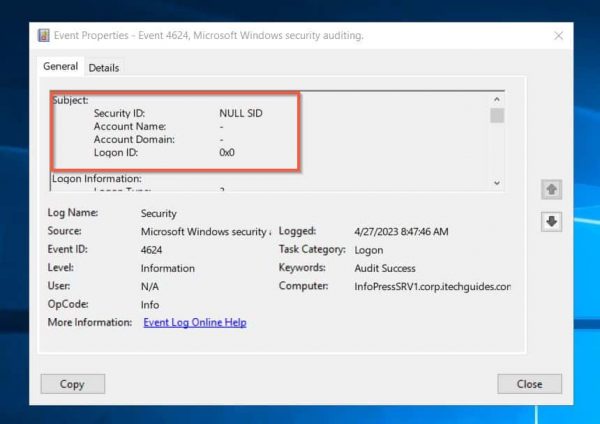

イベントID 4624 “Subject” プロパティ

イベントのSubjectには以下のサブプロパティがあります。

1. セキュリティ ID (SID): 成功したログインを報告したアカウントのSID(セキュリティ識別子)です。イベントビューアは、イベントを登録したアカウントのSIDを自動的に解決しようと試みます。

ただし、アカウントのSIDを解決できない場合(ほとんどの場合)、イベントID 4624はセキュリティ ID フィールドにNULL SID(値なし)を記録します。

2. アカウント名: 成功したアカウントログインを登録したアカウント名を報告します。この情報は、これがアクティブディレクトリの正当なユーザーやサービスアカウントであるかどうかを判断するために役立ちます。

セキュリティ ID フィールドと同様に、アカウント名フィールドは空白の場合があります。アカウント名がここに登録されていない場合、それは「新しいログオン」プロパティに登録されている可能性があります(以下のセクション4を参照)。

3. アカウントドメイン:イベントを登録したアカウントのドメイン(「サブジェクトのドメイン」)です。また、アカウントドメイン は、成功したログオンイベントを登録したコンピューターの名前を表示することもあります。

イベントID 4624は、アカウントドメインを次の3つの方法のいずれかで表示します:ドメインのNetBIOS名、例えば、infrasos、小文字の完全修飾ドメイン名 (infrasos.com)、または大文字 (INFRASOS.COM)。

イベントビューアーがアカウントドメインフィールドを登録する方法に関係なく、この情報はアカウントが所属するADドメインを特定するのに役立ちます。この情報はトラブルシューティングに役立ちます、特に複数のドメインを管理している場合は、ADフォレストです。

4. ログオンID:このフィールドは、このイベントを最近の同じログオンIDを持つイベントと関連付けるために使用できる16進数の値です。さらに、これにより、イベントのパターンや異常を特定し、関連する問題のトラブルシューティングができます。

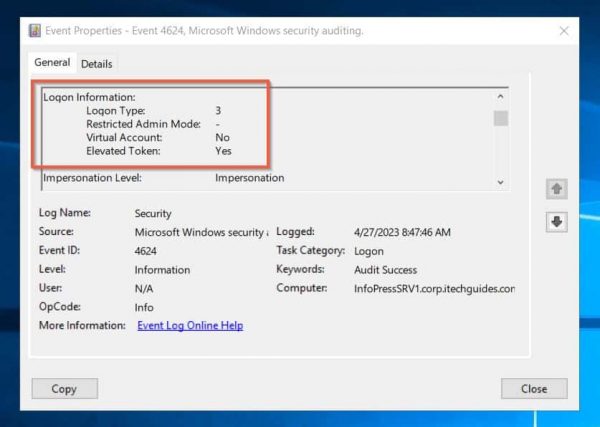

イベントID 4624「ログオン情報」プロパティ

イベントID 4624のログオン情報セクション(アカウントが正常にログオンされました)には4つのサブプロパティがあります。それらは、ログオンの種類、制限付き管理モード、仮想アカウント、および昇格トークンです。

1. ログオンの種類:成功したログオンイベントを登録したログオンの種類。値は0から13までです。

各番号の意味を学ぶには、イベント4624のMicrosoftページのログオンの種類と説明セクションを参照してください。

イベントID 4624の「ログオンの種類」フィールドに記録された情報は、管理者がログオンの方法を特定するのに役立ちます。

プロのヒント: イベントID 4624がリモートインタラクティブログイン(RemoteInteractive)のログオンの種類10を登録し、ループバックソースネットワーク(127.0.0.0)を持つ場合、これを疑わしい成功したログオンとして扱います。なぜなら、これはRDP トンネリング攻撃を示す可能性があるからです。

このガイドのネットワーク情報セクションで「ソースネットワーク」情報を参照してください。

2. 制限された管理モード: ユーザーがターミナルサービスまたはリモートデスクトップを使用してリモートで正常にログオンした場合(“ログオンタイプ”10、リモートインタラクティブログオンタイプセッション)、

制限された管理モードの値はブール値(YesまたはNo)です。提供された資格情報が制限された管理モードを使用して渡されたかどうかを示します。ログオンタイプが10でない場合、制限された管理モードフィールドは「-」文字列です。

3. 仮想アカウント: 成功したログオンを登録したアカウントが仮想アカウントかどうかを示すYesまたはNoフィールドです。仮想アカウントの例は管理されたサービスアカウントです(Windows 7およびWindows Server 2008 R2で導入)。

4. 昇格トークン: 成功したログオンをトリガーしたアカウントが管理者アカウントであるかどうかを示すYesまたはNoフィールドもあります。

また、アクティブディレクトリユーザーの最終ログオン時間を見つける方法も読んでください。

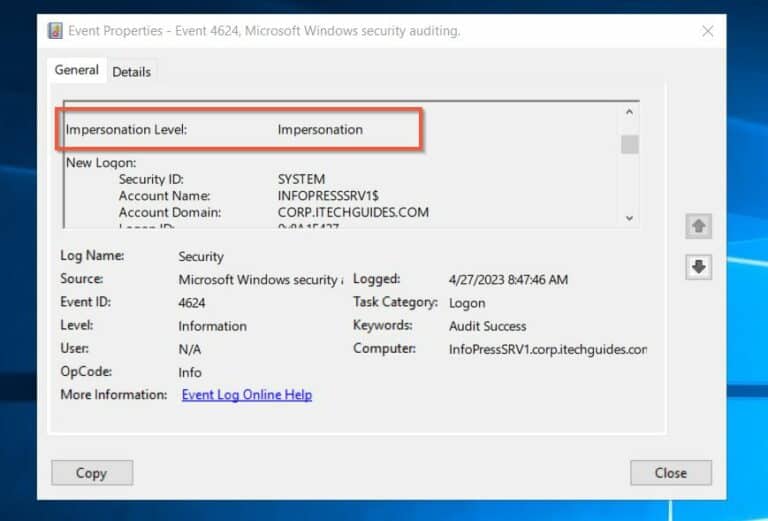

イベントID 4624 “模倣レベル”のプロパティ

成功したログオンのイベントログ4624に記録される模倣の異なるレベルは次のとおりです。

1. 匿名:サーバーがクライアントの身元を知らないことを認識しています。したがって、サーバーはクライアントの身元を仮定したり模倣したりすることはできません。

2. 識別: デフォルトレベル。さらに、これが偽装レベルとして登録されていると仮定すると、クライアントはサーバーがそのIDを取得し、クライアントのIDを想定してアクセス制御リスト(ACL)の検証を行うことを許可します。

3. 偽装: この主要な偽装形式でクライアントのセキュリティコンテキストを想定します。ただし、リモートシステムでは、サーバーはクライアントを偽装することはできません。

4. 委任: サーバーアプリケーションがリモートシステムでクライアントのセキュリティコンテキストを偽装することを示します。

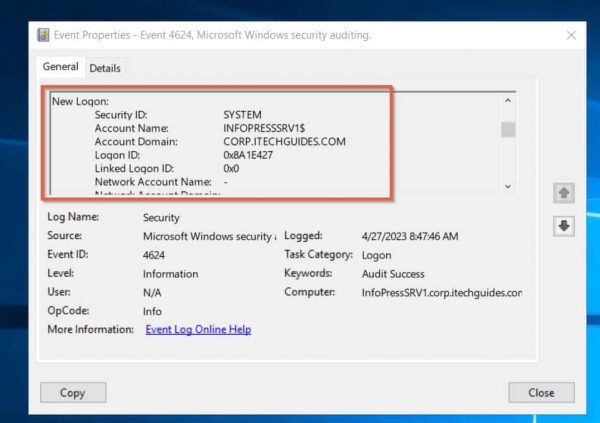

イベントID 4624 “新しいログオン”のプロパティ

1. セキュリティID (SID): 「ログオンに成功した」というイベントID 4624を登録したアカウントのセキュリティ識別子。イベントビューアーがこのイベントをログに記録する際、SIDを解決しようとします。

ただし、SIDをアカウント名に解決できない場合、イベントのソースを表示します。

2. アカウント名: 成功したログオンを行ったもの。

3. アカウントドメイン: イベントログは、ドメイン名の次の形式を登録できます: NETBIOS(例: infrasos)、小文字(infrasos.com)、または大文字(INFRASOS.COM)形式。

さらに、アカウントドメインフィールドは、ログオンアカウントがLOCAL SERVICEまたはANONYMOUS LOGONの場合、「NT AUTHORITY」と表示されます。

4. ログオンID: 0x8A1E427のような16進数値。トラブルシューティングに重要であり、このイベントを同じログオンIDを持つ他の最近のイベントと関連付けるために使用されます。

5. 連結されたログオンID: 対応するログオンセッションに割り当てられた16進数値を表します。他の関連するログオンイベントがない場合、連結されたログオンIDの値は「0x0」です。

6. ログオンGUIDID: フィールドは、イベントID 4624を同じログオンGUIDを持つ別のイベントにリンクさせることができます。こうすることで、関連性がないように見える2つのイベントの関係を確立し、あなたの脅威に対するより包括的な理解を得ることができますアクティブディレクトリ環境。

“新しいログオン”ネットワーク情報フィールド

7. ネットワークアカウント名: 「NewCredentials」ログオンタイプにのみ適用されます。ただし、ログオンタイプが「NewCredentials」と異なる場合、ネットワークアカウント名フィールドはイベントビューアーで「-」として登録されます。

8. ネットワークアカウントドメイン: ‘NewCredentials’ログオンタイプにのみ適用され、ネットワークアカウント名と同様です。ユーザーがネットワーク接続を行う場合、このフィールドで指定されたドメイン名を使用します。

ただし、ログオンタイプが ‘NewCredentials’ でない場合、Event Viewer は Network Account Domain フィールドに ‘-‘ を記録します。”

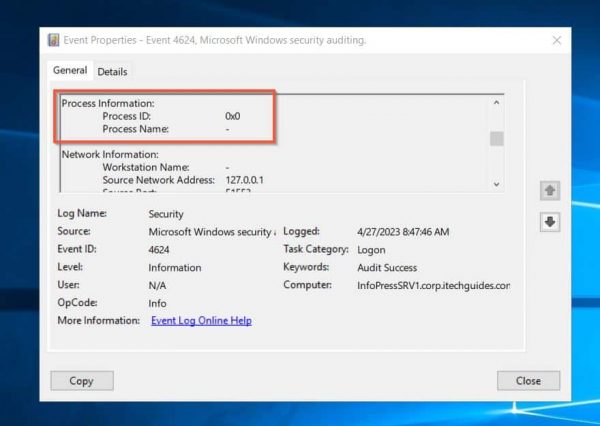

イベントID 4624 “プロセス情報” プロパティ

イベントログのプロセス情報フィールドは、成功したログオンイベントを登録したプロセスに関する情報を提供します。

1. プロセスID: Windows(および他のオペレーティングシステム)がプロセスを一意に識別するために使用する16進値です。プロセスがActive Directoryに正常にログインし、イベントID 4624を登録する場合、Event ViewerはこのフィールドにプロセスIDを表示します。

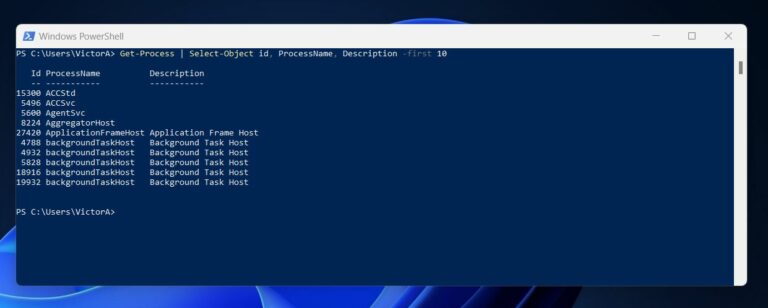

自分のWindows PCで現在実行中のすべてのプロセスのプロセスIDを確認するには、PowerShellを開き、Get-Processコマンドを実行します。

イベントID4624のプロセスIDの16進値を10進数に変換します。これを行うと、プロセスIDをGet-Process PowerShell コマンドによって返されるIDの1つと比較できます。

2. プロセス名:ログインイベントの成功を記録します。

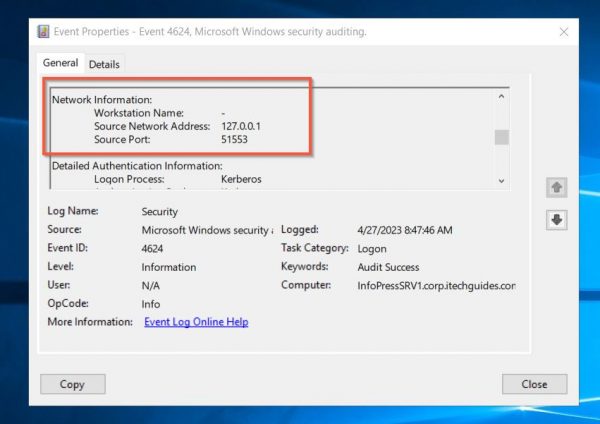

イベントID4624 “ネットワーク情報”プロパティ

1. ワークステーション名:ユーザーがログオンを開始したコンピュータ名を記録します。ログオンが同じコンピュータから発生した場合、イベントが登録された場合、またはKerberosログオンの場合、ワークステーション名 フィールドは空になります。

2. ソースネットワークアドレス:ユーザーがログインしたコンピュータのIPアドレスを記録します。このフィールドに「::1」(IPv6)または「127.0.0.1」(IPv4)が表示される場合、ユーザーはイベントログが作成された同じコンピュータからログインしたことを意味します。言い換えれば、彼らはローカルでログインしました。

3. ソースポート:ログオンに使用されたリモートコンピュータのソースTCPポートを登録します。

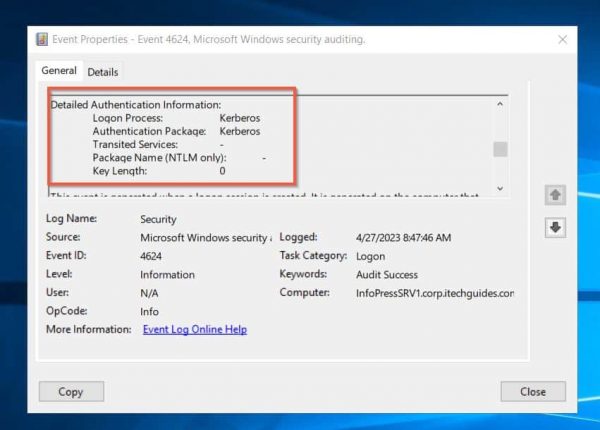

イベントID4624 “詳細認証情報”のプロパティ

最後のフィールドでは、認証プロセスがどのように行われたかを確認します。認証を担当するプロセスと使用されたパッケージの記録を保持します。さらに、「詳細な認証情報」フィールドには、トランジットサービス、パッケージ名、キー長さなどの重要な詳細が表示されます。

1. ログオンプロセス:システムがイベントID4624を登録し、「アカウントが正常にログオンしました」と表示されたときに、ユーザーがログオンに使用した信頼できるログオンプロセスの名前をキャプチャします。

2. 認証パッケージ:アカウントログオン認証を実行するために使用された認証パッケージの種類を記録します。

最も一般的に使用される認証パッケージはNTLM、Kerberos、およびネゴシエートであり、KerberosとNTLMプロトコルの間で選択します。

3. トランジットサービス(Kerberosのみ):送信されたサービスをリストします。このフィールドは、ログオンがS4U(Service For User)ログオンプロセスの結果である場合にのみ設定されます。

4. パッケージ名(NTLMのみ):NTLMプロトコルがログオン要求を認証した場合(Kerberosではない)、パッケージ名フィールドにNTLMのバージョンが記録されます。具体的には、NTLM認証プロトコルのサブファミリであるLANマネージャーのバージョンが記録されます。

最後に、パッケージ名フィールドにNTLM V1、NTLM V2、またはLMが記録されます。

5. 鍵の長さ:NTLM認証プロトコルにのみ適用されます。そのため、KerberosがイベントID4624を正常に登録したログオン要求を認証した場合、鍵の長さフィールドは「0」になります。

ただし、認証がNTLMプロトコルによって行われた場合、鍵の長さは128ビットまたは56ビットになります。

イベントID4624とは:アカウントが正常にログオンされた結論

結論として、この記事は、Windowsベースのシステムへの成功したログオンを追跡するために使用されるイベントID4624に関連するさまざまな分野について取り上げています。

この記事では、このイベントに関連する異なるプロパティについて説明しており、サブジェクト、ログオン情報、模倣レベル、新規ログオン、プロセス情報、ネットワーク情報、および詳細な認証情報が含まれています。

これらのプロパティを理解することは、Active Directoryを監視し、潜在的なセキュリティ侵害を検出するのに役立ちます。

Source:

https://infrasos.com/what-is-event-id-4624-an-account-was-successfully-logged-on/