מזהה האירוע 4624 מציין שמשתמש התחבר בהצלחה ל-בקרת דומיין (או תחנת עבודה). עם זאת, כדאי לנתח את יומן האירוע, במיוחד אם החשבון לא מוכר לך או אם יש לך חשש שחשבון AD עשוי להיותנפגע.

למד כאן על מזהה האירוע 4624 וכיצד לטפל בבעיות בסביבת ה-Active Directory שלך עקב אירוע זה.

קרא גם: איך לאבטח את Azure AD מפני איומים סייברניים

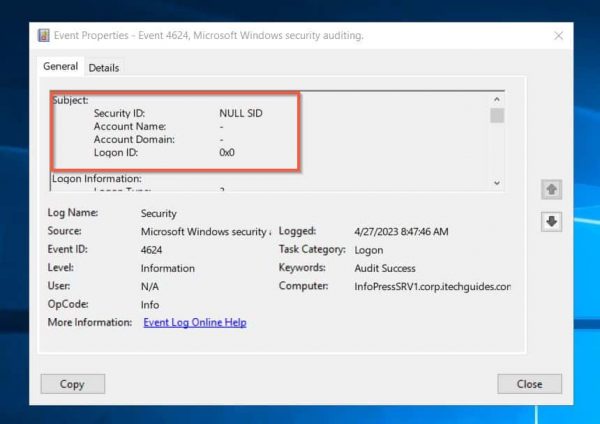

מזהה האירוע 4624 "נושא" תכונות

לנושא של האירוע יש את התכונות הבסיסיות הבאות:

1. בטחון מזהה (SID): מזהה הבטחון (SID) של החשבון שדיווח על ההתחברות המוצלחת. מראש הניתוח של צופן אירועים מנסה לפתור אוטומטית את מזהה הבטחון של החשבון שרשם את האירוע.

עם זאת, אם הוא אינו מסוגל לפתור את מזהה החשבון (כפי שקורה ברוב המקרים), מזהה האירוע 4624 מתעד SID NULL (ערך ריק) בשדהבטחוןמזהה.

2. שם החשבון: מדווח על שם החשבון שמתעד אתההתחברות המוצלחת של החשבון. מידע זה עוזר לך לקבוע אם זהו משתמש חוקי או חשבון שירות במגדר הפעילה.

אבטחה ID שדה, שדה השם של החשבון עשוי להיות ריק. אם שדה שם החשבון לא רשום כאן, יתכן כי יתווסף במאפיין "כניסה חדשה" (ראה סעיף 4 למטה).

3. דומיין החשבון: הדומיין של החשבון שרשם את האירוע ("דומיין הנושא"). בנוסף, דומיין החשבון עשוי להציג את שם המחשב שרשם את אירוע הכניסה המוצלחת.

אירוע מספר 4624 מציג את דומיין החשבון באחת משלושת הדרכים הבאות: שם ה-NetBIOS של הדומיין, לדוגמה, infrasos, שם הדומיין המלא באותיות קטנות (infrasos.com), או באותיות גדולות (INFRASOS.COM).

למרות איך שמנהל האירועים רושם את שדה דומיין החשבון, המידע מסייע בזיהוי דומיין ה-AD שבו החשבון משוייך. המידע הזה מועיל לצורך פיתרון בעיות, במיוחד אם אתה ניהל יער אילם של AD.

4. מזהה הכניסה: שדה זה הוא ערך הקסדצימלי שניתן להשתמש בו כדי לקשר את האירוע הזה עם אירועים אחרים שעשויים לכלול את אותו מזהה הכניסה. יתרה מכך, המידע הזה מסייע לך לזהות דפוסים או אנומליות באירועים ולפתור בעיות קשורות.

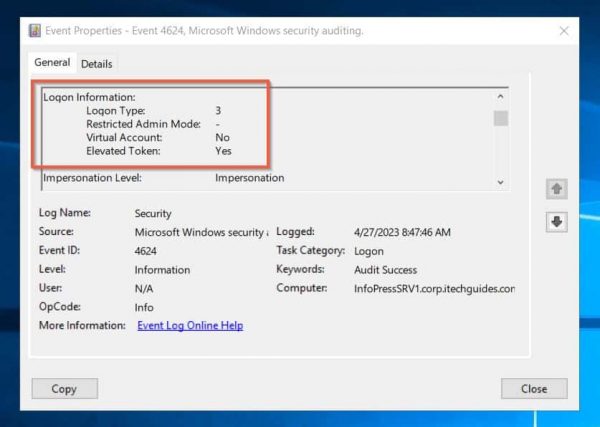

מאפייני "מידע התחברות" של אירוע מזהה 4624

הקטע "מידע התחברות" של אירוע מזהה 4624 – חשבון הותחבר בהצלחה – מכיל 4 תת-מאפיינים – סוג התחברות, מצב מנהל מוגבל, חשבון וירטואלי ואסימון גבוה.

1. סוג התחברות: סוג ההתחברות שרשמה את אירוע ההתחברות המוצלחת. הערכים הם מ-0 עד 13.

כדי ללמוד את המשמעות של כל מספר, בקר בקטע סוגי התחברות ותיאורם בדף האירוע 4624 של Microsoft.

המידע שרשום בשדה "סוג התחברות" של אירוע מזהה 4624 מסייע למנהלים לקבוע איך התרחשה ההתחברות.

טיפ מקצועי: אם אירוע מזהה 4624 רושם סוג התחברות של 10 (RemoteInteractive התחברויות מרחוק) עם מקור רשת לולאה חוזרת (127.0.0.0), יש לטפל בכך כהתחברות מוצלחת חשודה, מאחר וזה עשוי לציין התקפת RDP tunnelling.

ראה את קטע המידע של רשת במדריך זה למידע על "רשת מקור".

מצב מנהל מוגבל: רק מומלא, אם המשתמש מתחבר בהצלחה למערכת מרחוק באמצעות שירותי טרמינל או שולחן עבודה מרחוק ("סוג התחברות" 10, סוגי התחברות RemoteInteractive).

ערך מצב מנהל מוגבל הוא בוליאני (כן או לא) – מציג האם האישורים שסופקו עברו באמצעות מצב מנהל מוגבל. אם סוג ההתחברות אינו 10, שדה מצב מנהל מוגבל הוא מחרוזת "-".

חשבון וירטואלי: שדה כן או לא, המציין האם החשבון שרשם את ההתחברות המוצלחת הוא חשבון וירטואלי או לא. מופע של חשבון וירטואלי הוא חשבון שירות ניהולי (הוכנס ב-Windows 7 ו-Windows Server 2008 R2.

אסימון מגבוה: גם שדה כן או לא, המציין האם החשבון שהפעיל את ההתחברות המוצלחת (אירוע מזהה 4624) הוא חשבון מנהל.

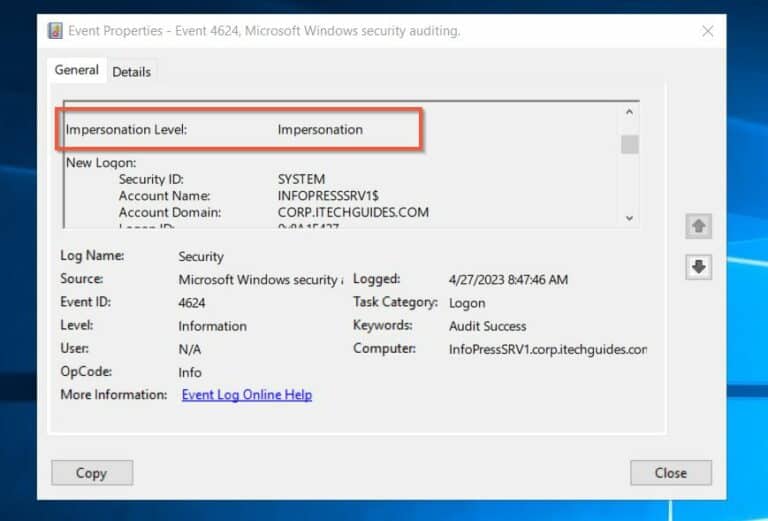

מאפיינים של Event ID 4624 "רמת החיפוש"

הרמות השונות של התחפשות המתועדות ביומן האירוע 4624 להתחברות מוצלחת הן כדלקמן:

1. אנונימי: השרת מכיר בכך שהוא אינו מכיר את זהות הלקוח. לכן, השרת אינו יכול להניח ולהתחפש לזהותו של הלקוח.

2. זיהוי: רמת הדוגמה. כמו כן, נניח שזה רשום כרמת ההעתקה. במקרה זה, הלקוח מאפשר לשרת לרכוש את זהותו ולבצע בקרת גישה רשימת רשויות (ACL) באמצעות הנחת זהות הלקוח לאימות.

3. העתקה: מניח את מערכת האבטחה של הלקוח בצורה זו של העתקה.עם זאת, במערכות רחוקות, השרת לא יכול להעתיק את הלקוח.

4. שכפול: מצביע על כך שתהליך השרת מעתיק את מערכת האבטחה של הלקוח במערכות רחוקות.

שקלו גם לקרוא יצירת דוחות כניסה פעילות לרשימת יום עם PowerShell

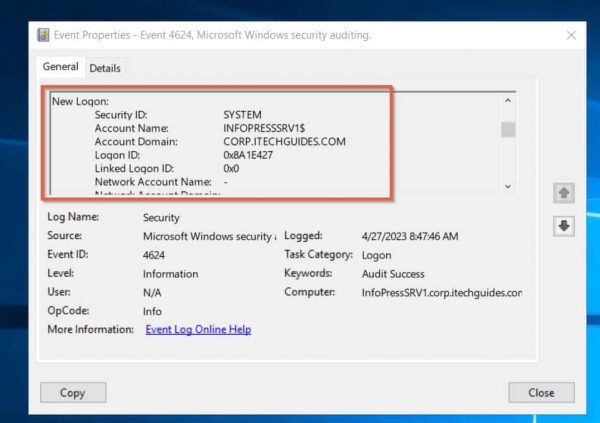

הפקודה מספר 4624 "חדשות כניסה" תכונות

1. זהות בטחון (SID): מזהה האבטחה של החשבון שרשם את אירוע "התחבר בהצלחה" ID 4624. כשהמצפן האירועים רושם אירוע זה, הוא מנסה לפתור את ה-SID.

עם זאת, אם הוא לא יכול לפתור את ה-SID לשם החשבון, הוא מציג את המקור של האירוע במקום.

2. שם חשבון: מבצע את ההתחברות המוצלחת.

3. תחום חשבון: יכול לרשום את הייחוס לתיקייה באחד מהפורמטים הבאים: פורמט NETBIOS (למשל, infrasos), פורמט קטנה (infrasos.com) או פורמט גדול (INFRASOS.COM).

בנוסף, השדה תחום החשבון מציג "NT AUTHORITY" אם חשבון ההתחברות הוא LOCAL SERVICE או ANONYMOUS LOGON.

4. מזהה התחברות: ערך הקסדצימלי כמו 0x8A1E427. חיוני לפתרון הבעיות מכיוון שהוא מחבר אירוע זה עם אירועים אחרים שקיימים לאחרונה שיש להם את אותו מזהה התחברות.

5. Linked Logon ID: מייצג ערך בינארי שנקבע לפי הסגירה המתאימה. במקרים בהם אין אירועי כניסה משויכים אחרים, הערך של Linked Logon ID הוא "0x0".

6. Logon GUID: שדה זה מאפשר לקשר event id 4624 עם אירוע אחר עם אותו Logon GUID. בעשיית זאת, אתה מקימה קשר בין שני אירועים שאולי נראים לא משייכים, מה שנותן לך הבנה מקיפה יותר של כל איום איום אפשרי על הסביבה שלך Active Directory.

"התחברות חדשה" שדות מידע רשת

7. שם חשבון רשת: רק רלוונטי לסוג ההתחברות "NewCredentials" כפי שנדון קודם לכן. עם זאת, אם סוג ההתחברות שונה מ"NewCredentials", אז שדה שם החשבון הרשתי רשום כ"-" בדוחות האירועים.

8. רשת משתמש עירוץ: תופעה זו רק חלה על סוג ההתחברות 'NewCredentials'כניסה כמו שם משתמש רשת. אם המשתמש היה מקשר רשת, הם היו משתמשים בשם העירוץ המופיע בשדה זה.

עם זאת, אם סוג ההתחברות אינו 'NewCredentials', ' – ' מתועד על ידי מצגת האירועים בשדה עירוץ משתמש רשת.”

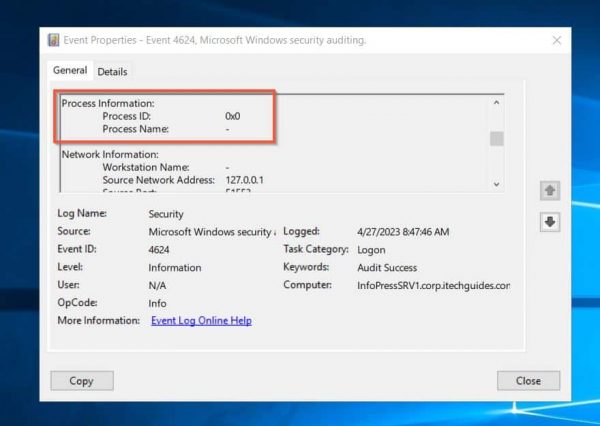

כתובת מספר האירוע 4624 "מידע על תהליך" תכונות

שדה מידע על תהליך ביומן האירועים מספק מידע על התהליך שרשם את האירוע המוצלח של ההתחברות.

1. מספר תהליך: ערך הקסדצימלי שWindows (ומערכות הפעלה אחרות) משתמשים בו כדי לזהות באופן ייחודי תהליך. מצגת האירועים מציגה את מספר התהליך בשדה זה, אם תהליך מתחבר בהצלחה ל-Active Directory ורושם את מספר האירוע 4624.

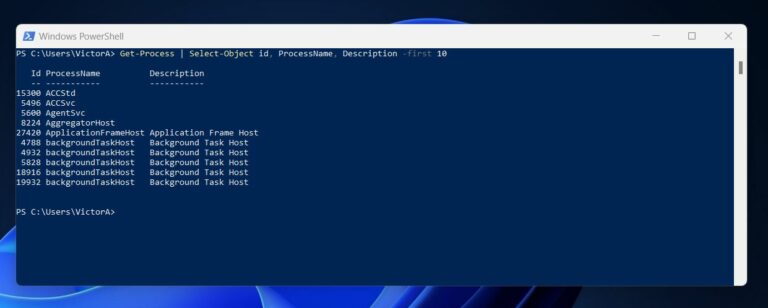

כדי לראות את מספר זיהוי התהליך של כל התהליכים הקיימים כרגע במחשב הנייד שלך, פתח PowerShell והרץ את הGet-Process פקודה.

המר את הערך ההקסדצימלי של מספר זיהוי התהליך במספר האירוע 4624 לרסיסימלי. כשאתה עושה זאת, אתה משווה את מספר זיהוי התהליך לאחד המספרים שהוחזרו על ידי פקודת PowerShell Get-Process command.

2. שם התהליך: רשום אירוע ההתחברות המוצלח.

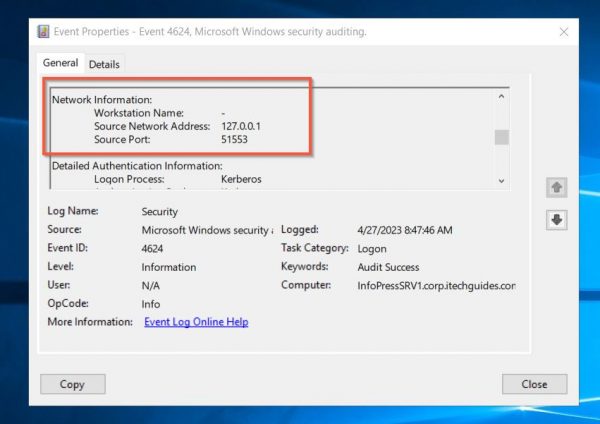

מספר אירוע 4624 "מידע רשת" תכונות

1. שם העב"מ: מתעד את שם המחשב ממנו התחיל המשתמש את הכניסה. אם הכניסה נגרמה מאותו מחשב, האירוע רשום, או אם זו כניסה קרבורוס, השדה שם העב"מ ריק.

2. כתובת הרשת המקורית: מתעדת את כתובת ה-IP של המחשב ממנו התחיל המשתמש את הכניסה. אם תראה "::1" (IPv6) או "127.0.0.1" (IPv4) בשדה זה, זה אומר שהמשתמש התחיל את הכניסה מאותו מחשב שבו נוצר יומן האירועים. במילים אחרות, הם כנסו מקומית.

3. נקודת המקור: רושם את נקודת הTCP של המחשב הרחוק המשמש לכניסה.

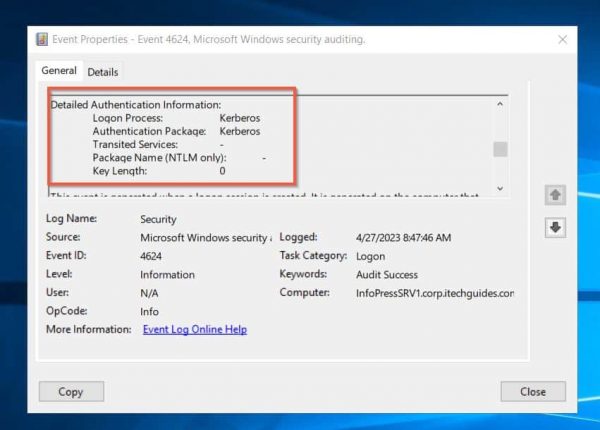

הפרטים המפורטים של מספר האירוע 4624 "מידע מורכב על אימות"

בשדה האחרון, אנו מגלים כיצד תהליך ה אימות התבצע. זה שומר רשומה על התהליך שאחראי לאימות ועל החבילה שהשתמשו בה. יתר על כן, שדה "מידע מפורט על אימות" מציג פרטים חיוניים נוספים כגון שירותים מעבר, שם החבילה ואורך המפתח.

1. תהליך כניסה: תיעד את שמו של תהליך הכניסה הנאמן שהמשתמש השתמש בו כדי להתחיל כשהמערכת רשמה אירוע מספר 4624, המציין "חשבון נכנס בהצלחה."

2. חבילת אימות: תעד את סוג חבילת האימות שהשתמשו בה לביצוע אימות החשבון אימות.

החבילות הנפוצות ביותר המשמשות לאימות הן NTLM, Kerberos ו-Negotiate, שבוחרות בין הפרוטוקולים Kerberos ו-NTLM.

3. שירותים מעבר (רק Kerberos): רשימת שירותים מעבר. שדה זה ממולא אם התחברות נובעת מתהליך S4U (שירות למשתמש) של התחברות.

4. שם החבילה(רק NTLM): אם פרוטוקול NTLM אימת את בקשת ההתחברות (במקום Kerberos), השדה שם החבילה מתעד את גרסת NTLM. במיוחד, הוא מתעד את גרסת LAN Manager, משפחה משנית של פרוטוקול האימות NTLM.

לבסוף, השדה שם החבילה מתעד NTLM V1, NTLM V2 או LM.

5. אורך המפתח: חל רק על פרוטוקול האימות NTLM. לכן, אם Kerberos אימת את בקשת ההתחברות שהצליחה לרשום את מספר האירוע 4624, השדה אורך המפתח הוא "0".

עם זאת, אם האימות בוצע על ידי פרוטוקול NTLM, אורך המפתח הוא 128 או 56 סיביות.

מהו מספר האירוע 4624: חשבון נכנס בהצלחה

בסופו של דבר, מאמר זה כיסה את התחומים השונים הקשורים ל מזהה אירוע 4624, שמשמש לעקוב אחר התחברות מוצלחת למערכות וינדוס.

המאמר תיאר את התכונות השונות הקשורות לאירוע זה, כולל נושא, מידע על התחברות, רמת העתקה, התחברות חדשה, מידע על תהליך, מידע רשת, ומידע אימות מפורט.

הבנת התכונות הללו עוזרת לניטור Active Directory ולזהות פוטנציאליים הפרת אבטחה.

Source:

https://infrasos.com/what-is-event-id-4624-an-account-was-successfully-logged-on/