O que é o ID do Evento 4624: Uma conta foi logada com sucesso. O que é esse log no seu Domínio Controlador de eventos? Neste artigo, aprendemos mais sobre este evento e examinamos suas propriedades.

O ID do Evento 4624 indica que um usuário se conectou com sucesso a um Domínio Controlador (ou uma estação de trabalho). No entanto, vale a pena analisar o log de eventos, especialmente, se a conta não é familiar para você ou se você suspeita que uma conta AD possa estar comprometida.

Aprenda aqui sobre o ID do Evento 4624 e como solucionar quaisquer problemas no seu ambiente Active Directory devido a este evento.

Também leia Como Proteger o Azure AD Contra Ameaças Cibernéticas

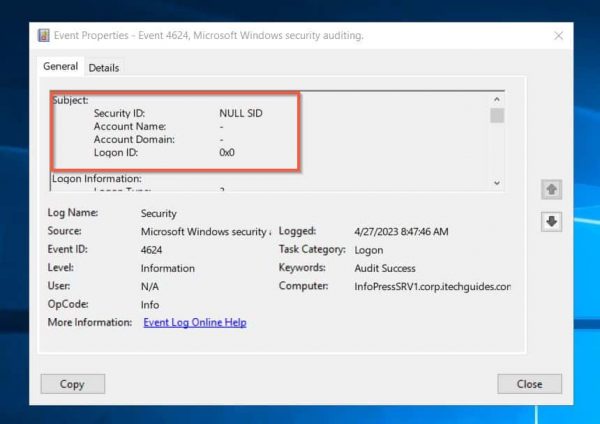

ID do Evento 4624 “Assunto” Propriedades

O Assunto do evento possui as seguintes subpropriedades:

1. Segurança ID (SID): o SID (identificador de segurança) da conta que relatou o login bem-sucedido. O Visualizador de Eventos tenta resolver automaticamente o SID da conta que registrou o evento.

No entanto, se não conseguir resolver o SID da conta (como na maioria dos casos), o ID do Evento 4624 registra um SID NULO (sem valor) no campo Segurança ID.

2. Nome da Conta: relata o nome da conta que registra o login bem-sucedido da conta. Essa informação ajuda a determinar se esta é uma conta de usuário legítima ou de serviço em Ativo Diretório.

Assim como o campo Segurança ID , o campo Nome da Conta pode estar em branco. Se o nome da conta não estiver registrado aqui, pode estar registrado na propriedade “Novo Logon” (consulte a seção 4 abaixo).

3. Domínio da Conta: o domínio da conta que registrou o evento (“domínio do sujeito”). Alternativamente, Domínio da Conta pode exibir o nome do computador que registrou o evento de logon bem-sucedido.

O Evento ID 4624 exibe o Domínio da Conta de 3 maneiras: o nome NetBIOS do domínio, por exemplo, infrasos, o nome de domínio totalmente qualificado em minúsculas (infrasos.com), ou em maiúsculas (INFRASOS.COM).

Independentemente de como o Visualizador de Eventos registre o campo Domínio da Conta , as informações ajudam a determinar o domínio do AD ao qual a conta pertence. Essas informações são úteis para solucionar problemas, especialmente se você gerencia um AD Forest com vários domínios.

4. ID do Logon: Este campo é um valor hexadecimal que você pode usar para correlacionar este evento com eventos recentes que podem ter o mesmo ID de logon. Além disso, isso ajuda a identificar quaisquer padrões ou anomalias nos eventos e solucionar problemas relacionados.

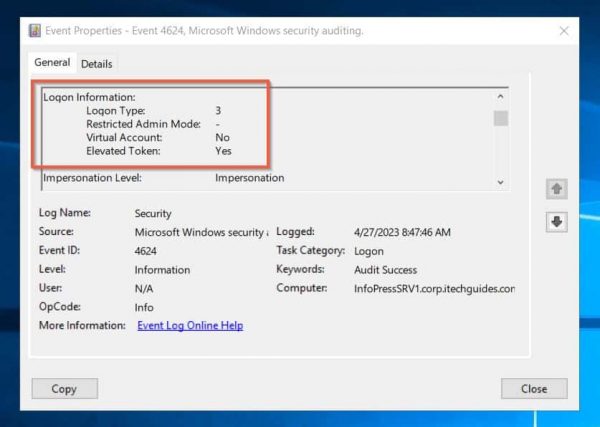

Propriedades do Evento ID 4624 “Informações de Logon”

A seção de Informações de Logon do evento ID 4624 – Uma conta foi logada com sucesso – possui 4 subpropriedades – Tipo de Logon, Modo de Administração Restrita, Conta Virtual e Token Elevado.

1. Tipo de Logon: o tipo de logon que registrou o evento de logon bem-sucedido. Os valores variam de 0 a 13.

Para aprender o significado de cada número, visite a seção Tipos de Logon e Descrições da página da Microsoft para o evento 4624.

As informações registradas no campo “Tipo de Logon” do evento ID 4624 ajudam os administradores a determinar como o logon ocorreu.

Dica Profissional: se o evento ID 4624 registrar um Tipo de Logon de 10 (Logons Interativos Remotos) com uma fonte de rede de loopback (127.0.0.0), trate isso como um logon bem-sucedido suspeito, pois pode indicar um ataque de túnel RDP.

Consulte a seção de Informações de Rede deste guia para informações sobre “rede de origem”.

2. Modo de Administração Restrito: apenas preenchido, se um usuário fizer login com sucesso de forma remota usando os Serviços de Terminal ou Área de Trabalho Remota (“Tipo de Logon” 10, sessões do tipo logon RemoteInteractive).

O valor do Modo de Administração Restrito é booleano (Sim ou Não) – mostrando se as credenciais fornecidas foram passadas utilizando o modo de administração restrito. Se o tipo de logon não for 10, o campo de modo de administração restrito é uma string “-“.

3. Conta Virtual: é um campo de Sim ou Não, indicando se a conta que registrou o login bem-sucedido é uma conta virtual ou não. Um exemplo de conta virtual é a Conta de Serviço Gerenciado (introduzida no Windows 7 e no Windows Server 2008 R2).

4. Token Elevado: também um campo de Sim ou Não, que indica se a conta que desencadeou o login bem-sucedido (evento ID 4624) é uma conta de administrador.

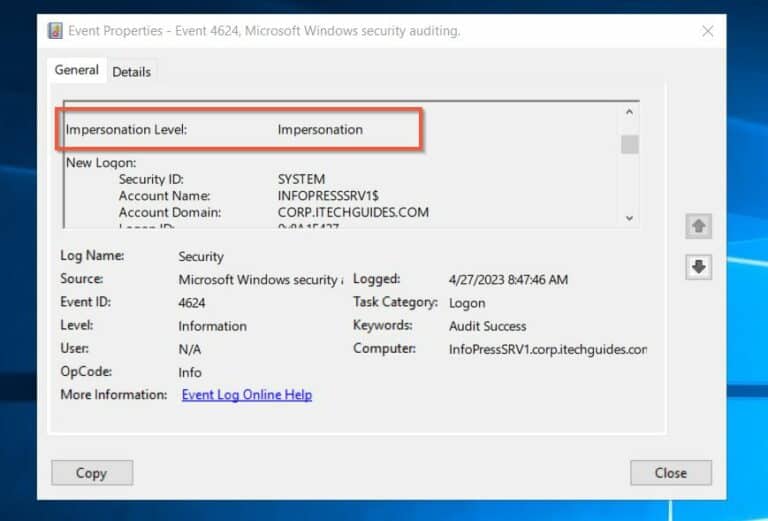

ID do Evento 4624 Propriedades “Nível de Impersonação”

O campo de nível de impersonação mostra o quanto um processo na sessão de logon se faz passar por outro. O cliente concedeu permissão ao servidor para agir em seu nome se houver uma impersonação bem-sucedida.

Quando isso acontece, os níveis de impersonação indicam a extensão da autoridade concedida a um servidor, quando ele assume a identidade de um cliente. Esses níveis são caracterizados por diferentes graus de impersonação registrados no ID do evento 4624.

Os diferentes níveis de impersonação registrados no log de eventos 4624 para um logon bem-sucedido são os seguintes:

1. Anônimo: o servidor reconhece que não conhece a identidade do cliente. Portanto, o servidor não pode assumir e se passar pela identidade do cliente.

2. Identificação: o nível padrão. Além disso, suponha que isso seja registrado como o Nível de Identificação. Nesse caso, o cliente permite que o servidor adquira sua identidade e execute Controle de Acesso Lista (ACL) verificações assumindo a identidade do cliente.

3. Identificação: assume o contexto de segurança do cliente nesta forma predominante de identificação. No entanto, em sistemas remotos, o servidor não pode se identificar como o cliente.

4. Delegação: indica que o processo do servidor se identifica como o contexto de segurança do cliente em sistemas remotos.

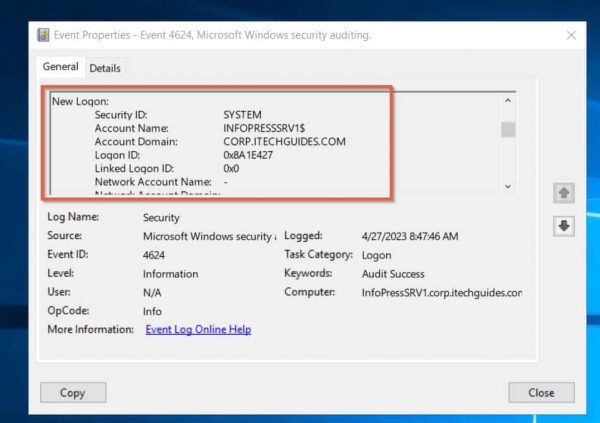

Evento ID 4624 “Novo Logon” Propriedades

Os campos Novo Logon mostram a conta que faz logon, que é a conta para quem o novo logon foi criado.

Ao comparar o nome do computador com o Domínio da Conta, você determina se a conta é local ou domínio. Se o nome do computador corresponder ao Domínio da Conta, a conta é uma conta local nesse sistema.

No entanto, se eles não corresponderem, é uma conta de domínio.

1. ID de Segurança (SID): identificador de segurança da conta que registrou o evento ID 4624 de “logon com êxito”. Quando o Visualizador de Eventos registra esse evento, tenta resolver o SID.

No entanto, se não puder resolver o SID para o nome da conta, ele exibe a origem do evento em vez disso.

2. Nome da Conta: realiza o logon com êxito.

3. Domínio da Conta: O log de eventos pode registrar os seguintes formatos para o nome do domínio: NETBIOS (por exemplo, infrasos), minúsculas (infrasos.com) ou maiúsculas (INFRASOS.COM) formatos.

Além disso, o campo Domínio da Conta exibe “NT AUTHORITY” se a conta de logon for uma SERVIÇO LOCAL ou LOGON ANÔNIMO.

4. ID de Logon: valor hexadecimal como 0x8A1E427. Crítico para solução de problemas porque vincula esse evento a outros eventos recentes que têm o mesmo ID de Logon.

5. Linked Logon ID: representa um valor hexadecimal atribuído à sessão de logon correspondente. Em casos em que não há outros eventos de logon associados, o valor de Linked Logon ID é “0x0”.

6. Logon GUIDID: campo, permite vincular event id 4624 a outro evento com o mesmo Logon GUID. Ao fazer isso, você estabelece uma relação entre 2 eventos que podem parecer não relacionados, oferecendo uma compreensão mais abrangente de qualquer potencial ameaça ao seu ambiente Active Directory.

“Novo Logon” Campos de Informação de Rede

7. Nome da Conta de Rede: aplicável apenas ao tipo de logon “NewCredentials”, conforme discutido anteriormente. No entanto, se o tipo de logon for diferente de “NewCredentials”, então o campo Nome da Conta de Rede é registrado como um ” – ” no Visualizador de Eventos.

8. Domínio de Conta de Rede: aplica-se apenas ao tipo de ‘NewCredentials’logon, assim como o Nome de Conta de Rede. Se o usuário fizesse uma conexão de rede, usariam o nome de domínio especificado nesse campo.

No entanto, se o tipo de logon não for ‘NewCredentials’, o ‘–’ é registrado pelo Event Viewer no campo Domínio de Conta de Rede.”

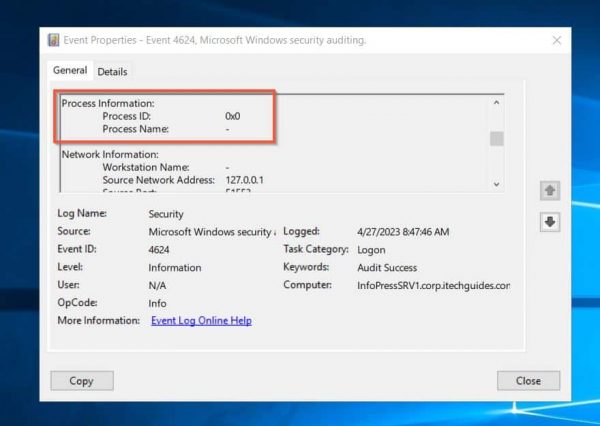

ID de Evento 4624 “Informações do Processo” Propriedades

O campo Informações do Processo do log de eventos fornece informações sobre o processo que registrou o evento de logon bem-sucedido.

1. ID do Processo: um valor hexadecimal que Windows (e outros Sistemas Operacionais) usam para identificar exclusivamente um processo. O Event Viewer exibe o ID do processo nesse campo, se um processo fizer login com sucesso no Active Directory e registrar a ID de evento 4624.

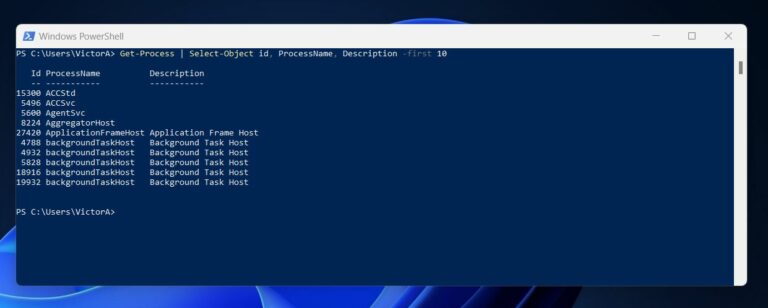

Para visualizar o ID do processo de todos os processos atualmente em execução no seu PC Windows, abra PowerShell e execute o Get-Process comando.

Converta o valor hexadecimal do Process ID no evento ID 4624 para decimal. Ao fazer isso, você compara o ID do processo com um dos IDs retornados pelo comando Get-Process do PowerShell command.

2. Nome do Processo: registra o evento de logon bem-sucedido.

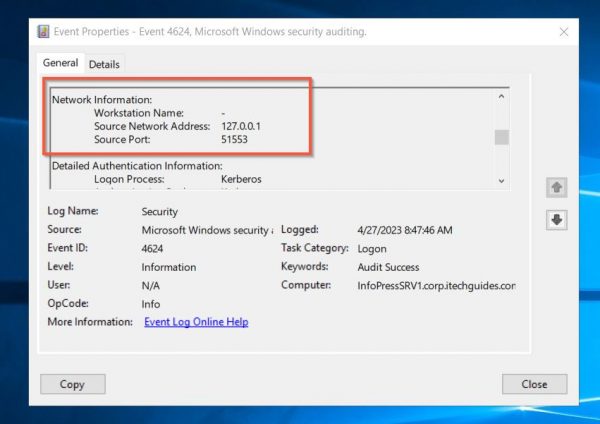

Evento ID 4624 “Informações da Rede” Propriedades

Nesta seção do evento, você encontra informações valiosas para fins de solução de problemas. Por exemplo, mostra de qual computador o usuário conseguiu fazer login. Além disso, os campos de Informações de Rede fornecem o endereço IP do computador e a porta utilizada.

1. Nome da Estação de Trabalho: registra o nome do computador a partir do qual o usuário iniciou o logon. Se o logon originou-se do mesmo computador, o evento foi registrado, ou se é um logon Kerberos, o campo Nome da Estação de Trabalho está vazio.

2. Endereço de Rede de Origem: registra o endereço IP do computador a partir do qual um usuário fez login. Se você vir “::1” (IPv6) ou “127.0.0.1” (IPv4) neste campo, isso significa que o usuário fez login a partir do mesmo computador onde o log de eventos foi criado. Em outras palavras, eles fizeram login localmente.

3. Porta de Origem: registra a porta TCP de origem do computador remoto utilizada para fazer login.

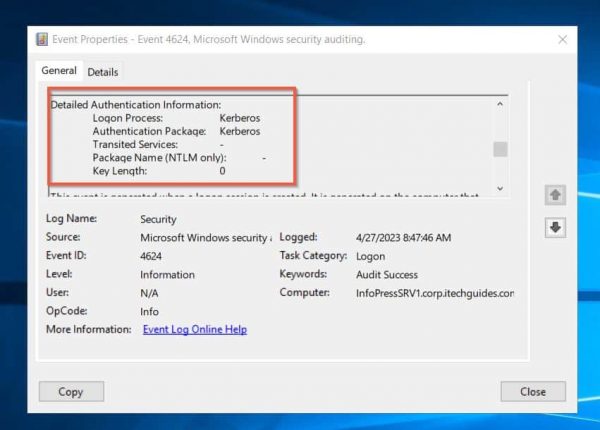

Propriedades do Evento ID 4624 “Informações Detalhadas de Autenticação”

No último campo, descobrimos como o processo de autenticação ocorreu. Ele mantém um registro do processo responsável pela autenticação e do pacote utilizado. Além disso, o campo “Informações Detalhadas de Autenticação” mostra outros detalhes cruciais, como Serviços Transitados, Nome do Pacote e Comprimento da Chave.

1. Processo de Logon: captura o nome do processo de logon confiável que o usuário utilizou para fazer login quando o sistema registrou o ID de evento 4624, indicando “Uma conta foi conectada com sucesso.”

2. Pacote de Autenticação: registra o tipo de pacote de autenticação usado para realizar a autenticação da conta de logon.

Os pacotes de autenticação mais comumente usados são NTLM, Kerberos e Negociate, que escolhem entre os protocolos Kerberos e NTLM.

3. Serviços Transitados (somente Kerberos): lista os serviços transmitidos. Esse campo é populado se o logon resultou de um processo de logon S4U (Service For User).

4. Nome do Pacote(apenas NTLM): se o protocolo NTLM autenticou a solicitação de logon (em vez de Kerberos), o campo Nome do Pacote registra a versão do NTLM. Especificamente, ele registra a versão do LAN Manager, uma subfamília do protocolo de autenticação NTLM.

Finalmente, o campo Nome do Pacote registra NTLM V1, NTLM V2 ou LM.

5. Comprimento da Chave: aplica-se apenas ao protocolo de autenticação NTLM. Portanto, se Kerberos autenticou a solicitação de logon que registrou com sucesso o ID de evento 4624, o campo Comprimento da Chave é “0”.

No entanto, se a autenticação foi realizada pelo protocolo NTLM, o comprimento da chave é de 128 ou 56 bits.

Leia tambémPráticas Recomendadas de Segurança do Active Directory: Proteja seu Ambiente

Conclusão sobre o ID de Evento 4624: Uma Conta Foi Logada com Sucesso

Em conclusão, este artigo abrangeu os diversos campos relacionados ao ID do Evento 4624, que é usado para rastrear logins bem-sucedidos em sistemas baseados no Windows.

O artigo descreveu as diferentes propriedades associadas a este evento, incluindo Sujeito, Informações de Login, Nível de Impersonação, Novo Login, Informações de Processo, Informações de Rede e Informações Detalhadas de Autenticação.

Compreender essas propriedades ajuda a monitorar o Active Directory e detectar possíveis violações de segurança.

Source:

https://infrasos.com/what-is-event-id-4624-an-account-was-successfully-logged-on/