Was ist Ereignis-ID 4624: Ein Konto wurde erfolgreich angemeldet. Was ist dieser Login in Ihrem Domain Controller Ereignisprotokoll? In diesem Artikel erfahren wir mehr über dieses Ereignis und untersuchen seine Eigenschaften.

Ereignis-ID 4624 zeigt an, dass ein Benutzer erfolgreich angemeldet hat an einem Domain Controller (oder einem Arbeitsplatzrechner). Es ist jedoch sinnvoll, das Ereignisprotokoll zu analysieren, insbesondere, wenn das Konto Ihnen nicht bekannt ist oder wenn Sie vermuten, dass ein AD-Konto möglicherweise kompromittiert ist.

Hier erfahren Sie mehr über Ereignis-ID 4624 und wie Sie Probleme in Ihrem Active Directory Umgebung aufgrund dieses Ereignisses beheben können.

Auch lesen Wie man Azure AD gegen Cyber-Bedrohungen sichert

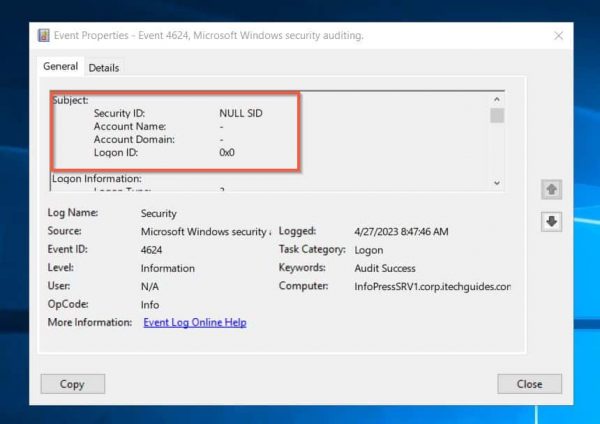

Ereignis-ID 4624 „Betreff“ Eigenschaften

Der Betreff des Ereignisses hat die folgenden Unter-Eigenschaften:

1. Sicherheits ID (SID): SID (Sicherheitsbezeichner) des Kontos, das den erfolgreichen Anmeldevorgang gemeldet hat. Der Ereignisanzeiger versucht, die SID des Kontos, das das Ereignis registriert hat, automatisch aufzulösen.

Wenn es jedoch nicht in der Lage ist, die SID des Kontos aufzulösen (wie in den meisten Fällen), protokolliert Ereignis-ID 4624 eine NULL-SID (kein Wert) im Sicherheits ID Feld.

2. Kontoname: meldet den Kontonamen, der die erfolgreiche Kontoanmeldung registriert hat. Diese Information hilft Ihnen dabei, festzustellen, ob es sich um ein legitimes Benutzer- oder Dienstkonto in Active Directory handelt.

Wie beim Sicherheit ID -Feld kann das Kontoname -Feld leer sein. Wenn der Kontoname hier nicht registriert ist, kann er im Eigenschaftenfeld „Neue Anmeldung“ registriert sein (siehe Abschnitt 4 unten).

3. Kontodomäne: Die Domäne des Kontos, die das Ereignis registriert hat („Domäne des Subjekts“). Alternativ könnte Kontodomäne den Computernamen anzeigen, der das erfolgreiche Anmeldeereignis registriert hat.

Ereignis-ID 4624 zeigt die Kontodomäne auf 3 Arten an: den NetBIOS-Namen der Domäne, zum Beispiel, infrasos, den vollständig qualifizierten Domänennamen in Kleinbuchstaben (infrasos.com), oder in Großbuchstaben (INFRASOS.COM).

Unabhängig davon, wie der Ereignisbetrachter das Kontodomäne -Feld registriert, hilft Ihnen die Information dabei, die AD-Domäne zu bestimmen, zu der das Konto gehört. Diese Information ist nützlich für die Fehlersuche, insbesondere, wenn Sie ein Multi-Domänen AD-Forest verwalten.

4. Anmelde-ID: Dieses Feld ist ein hexadezimaler Wert, den Sie verwenden können, um dieses Ereignis mit kürzlich aufgetretenen Ereignissen zu korrelieren, die dieselbe Anmelde-ID haben könnten. Darüber hinaus hilft dies Ihnen, Muster oder Anomalien in den Ereignissen zu identifizieren und damit verbundene Probleme zu beheben.

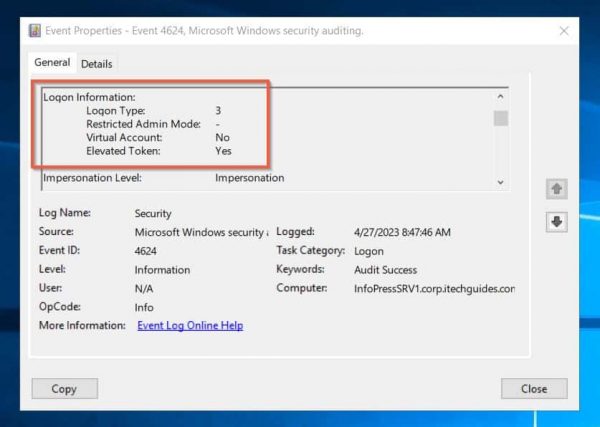

Ereignis-ID 4624 „Anmeldeinformationen“ Eigenschaften

Der Abschnitt „Anmeldeinformationen“ des Ereignisses ID 4624 – Ein Konto wurde erfolgreich angemeldet – hat 4 Unter-Eigenschaften – Anmeldetyp, Eingeschränkter Administratormodus, Virtuelles Konto und Erhöhtes Token.

1. Anmeldetyp: Der Typ der Anmeldung, der das erfolgreiche Anmeldeereignis registriert hat. Die Werte reichen von 0 bis 13.

Um die Bedeutung jeder Nummer zu erfahren, besuchen Sie den Abschnitt Anmeldetypen und Beschreibungen auf der Microsoft-Seite für das Ereignis 4624.

Die im Feld „Anmeldetyp“ des Ereignisses ID 4624 aufgezeichneten Informationen helfen Administratoren dabei, festzustellen, wie die Anmeldung erfolgt ist.

Profi-Tipp: Wenn die Ereignis-ID 4624 einen Anmeldetyp von 10 (RemoteInteractive Anmeldungen) mit einem Loopback-Quellnetzwerk (127.0.0.0) registriert, behandeln Sie dies als verdächtige erfolgreiche Anmeldung, da dies auf einen RDP Tunneling-Angriff hinweisen könnte.

Sehen Sie sich den Abschnitt „Netzwerkinformationen“ dieses Leitfadens für Informationen zum „Quellnetzwerk“ an.

2. Eingeschränkter Administrationsmodus: Wird nur ausgefüllt, wenn sich ein Benutzer erfolgreich remote über Terminaldienste oder Remotedesktop anmeldet („Anmeldetyp“ 10, Sitzungen vom Anmeldetyp RemoteInteractive).

Der Wert des Eingeschränkten Administrations–Modus ist boolesch (Ja oder Nein) – zeigt an, ob die bereitgestellten Anmeldeinformationen unter Verwendung des eingeschränkten Administrationsmodus übergeben wurden. Wenn der Anmeldetyp nicht 10 ist, ist das Feld für den eingeschränkten Administrationsmodus ein Bindestrich.

3. Virtuelles Konto: Ein Ja- oder Nein-Feld, das anzeigt, ob das Konto, das die erfolgreiche Anmeldung registriert hat, ein virtuelles Konto ist oder nicht. Ein Beispiel für ein virtuelles Konto ist ein Verwaltetes Dienstkonto (eingeführt in Windows 7 und Windows Server 2008 R2).

4. Erhöhtes Token: Ebenfalls ein Ja- oder Nein-Feld, das anzeigt, ob das Konto, das die erfolgreiche Anmeldung ausgelöst hat (Ereignis-ID 4624), ein Administratorkonto ist.

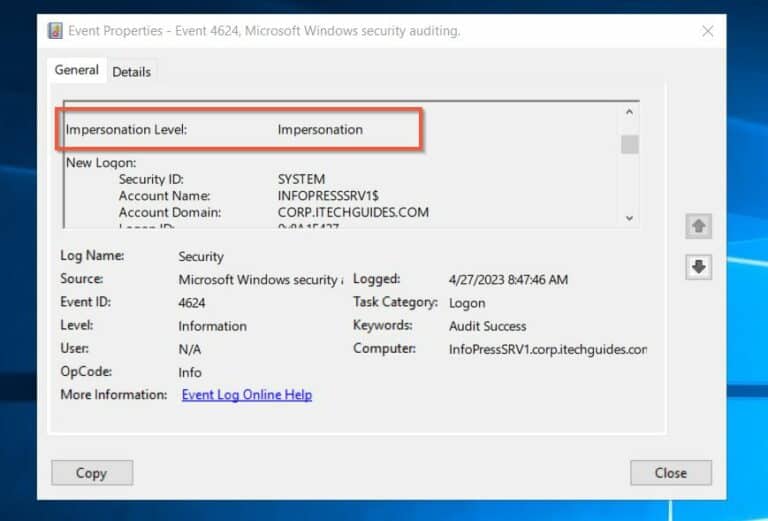

Ereignis-ID 4624 „Impersonation Level“ Eigenschaften

Das Impersonation Level-Feld zeigt an, inwieweit ein Prozess in der Anmeldesitzung sich vertritt. Der Client hat dem Server Berechtigung erteilt, in seinem Namen zu handeln, wenn eine erfolgreiche Verkörperung vorliegt.

Wenn dies geschieht, geben die Verkörperungsniveaus den Umfang der dem Server gewährten Befugnis an, wenn er die Identität eines Clients annimmt.Diese Niveaus werden durch unterschiedliche Grade der Verkörperung in Ereignis-ID 4624 gekennzeichnet.

Die verschiedenen Verkörperungsniveaus, die im Ereignisprotokoll 4624 für eine erfolgreiche Anmeldung erfasst werden, lauten wie folgt:

1. Anonym: Der Server bestätigt, dass er die Identität des Clients nicht kennt. Daher kann der Server die Identität des Clients nicht übernehmen und verkörpern.

2. Identifizierung: das Standardniveau. Angenommen, dies als das Impersonalisierungsniveau registriert ist, ermöglicht der Client dem Server, seine Identität zu erlangen und Zugriffskontroll-Listen (ACL) auf der Grundlage der Clientidentität zu überprüfen.

3. Impersonalisierung: übernimmt in dieser vorherrschenden Form der Impersonalisierung den Sicherheitskontext des Clients. Allerdings kann der Server auf entfernten Systemen den Client nicht im Namen des Clients ausführen.

4. Delegation: zeigt an, dass der Serverprozess den Sicherheitskontext des Clients auf entfernten Systemen im Namen des Clients ausführt.

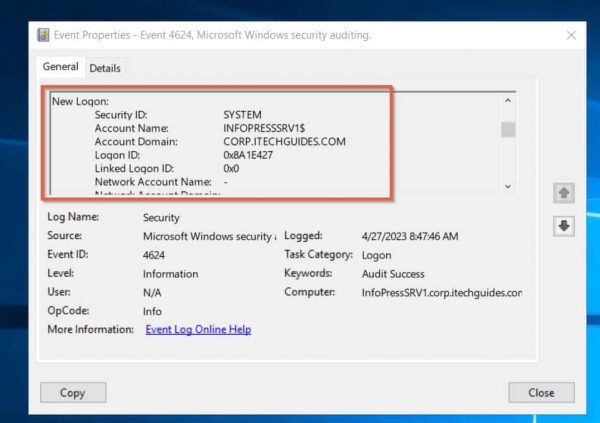

Ereignis-ID 4624 „Neue Anmeldung“ Eigenschaften

Die Felder der neuen Anmeldung zeigen das Konto, das angemeldet ist, welches das Konto ist, für das die neue Anmeldung erstellt wurde.

Durch den Vergleich des Computernamens mit dem Konto-Domänennamen bestimmen Sie, ob das Konto lokal oder domänengebunden ist. Wenn der Computername mit dem Konto-Domänennamen übereinstimmt, handelt es sich um ein lokales Konto auf diesem System.

Andernfalls handelt es sich um ein Domänenkonto.

1. Sicherheits-ID (SID): Sicherheitsbezeichner des Kontos, das das „erfolgreich angemeldet“ Ereignis-ID 4624 registriert hat. Wenn das Ereignisprotokoll dieses Ereignis protokolliert, versucht es, die SID aufzulösen.

Wenn es jedoch nicht in der Lage ist, die SID in den Kontonamen aufzulösen, zeigt es stattdessen die Quelle des Ereignisses an.

2. Kontoname: Der Benutzer, der die erfolgreiche Anmeldung durchgeführt hat.

3. Konto-Domäne: Das Ereignisprotokoll kann für den Domänennamen folgende Formate registrieren: NETBIOS (z. B. infrasos), Kleinbuchstaben (infrasos.com) oder Großbuchstaben (INFRASOS.COM).

Darüber hinaus zeigt das Konto-Domäne-Feld „NT AUTHORITY“, wenn das Anmeldekonto ein lokales Dienstkonto oder ein anonymes Anmeldekonto ist.

4. Anmelde-ID: Hexadezimalwert wie 0x8A1E427. Wichtig für die Fehlerbehebung, da es dieses Ereignis mit anderen aktuellen Ereignissen verbindet, die dieselbe Anmelde-ID haben.

5. Linked Logon ID: steht für einen hexadezimalen Wert, der einem entsprechenden Anmeldesitzung zugewiesen ist. Im Falle, dass es keine anderen assoziierten Anmeldeereignisse gibt, beträgt der Wert von Linked Logon ID „0x0“.

6. Logon GUID: Dieses Feld ermöglicht es, das Ereignis-ID 4624 mit einem anderen Ereignis mit dem gleichen Logon GUID zu verknüpfen. Indem Sie dies tun, stellen Sie eine Beziehung zwischen zwei scheinbar unverbundenen Ereignissen her und erhalten so ein umfassenderes Verständnis von möglichen Bedrohungen für Ihr Active Directory-Umfeld.

„Neue Anmeldung“ Netzwerkinformationen Felder

7. Netzwerkkontoname: gilt nur für das „NewCredentials“ Anmeldetyp, wie zuvor diskutiert. Wenn der Anmeldetyp jedoch von „NewCredentials“ abweicht, wird das Feld Netzwerkkontoname im Ereignisanzeiger als „–“ registriert.

8. Netzwerkerweiterungsdomäne: gilt nur für den ‘NeueAnmeldeinformationen’Anmeldetyp, ähnlich wie der Netzwerkerweiterungsname. Wenn der Benutzer eine Netzwerkverbindung herstellt, würde er den in diesem Feld angegebenen Domänennamen verwenden.

Allerdings wird im Fall eines anderen Anmeldetyps als ‘NeueAnmeldeinformationen’ ein ‘-‘ im Netzwerkerweiterungsdomänenfeld im Ereignis-Viewer aufgezeichnet.”

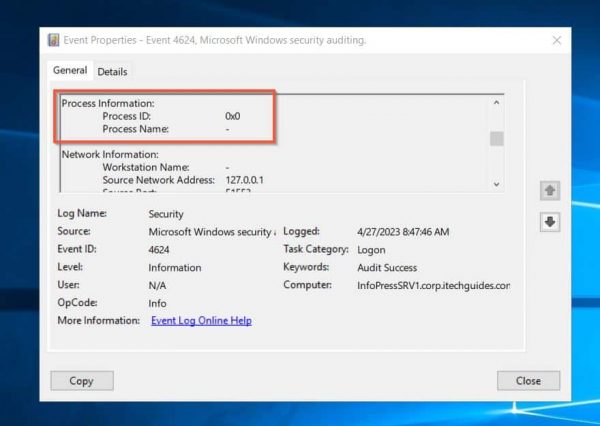

Ereignis-ID 4624 „Prozessinformationen“ Eigenschaften

Das Feld „Prozessinformationen“ im Ereignisprotokoll liefert Informationen über den Prozess, der das erfolgreiche Anmeldeereignis registriert hat.

1. Prozess-ID: ein hexadezimaler Wert, den Windows (und andere Betriebssysteme) verwenden, um einen Prozess eindeutig zu identifizieren. Der Ereignis-Viewer zeigt die Prozess-ID in diesem Feld an, wenn ein Prozess erfolgreich in Active Directory angemeldet und die Ereignis-ID 4624 registriert hat.

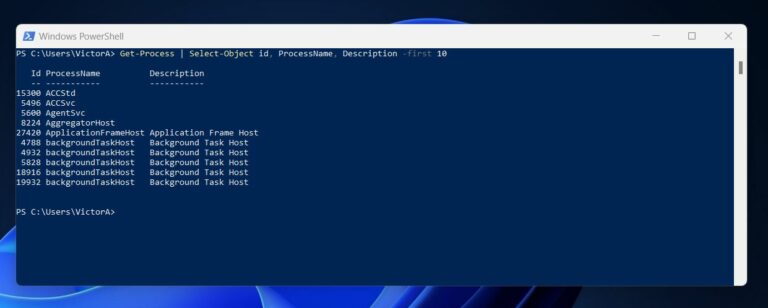

Um die Prozess-ID aller derzeit auf Ihrem Windows-PC ausgeführten Prozesse anzuzeigen, öffnen Sie PowerShell und führen den Get-Process Befehl aus.

Wandeln Sie den hexadezimalen Wert der Prozess-ID im Ereignis-ID 4624 in dezimal um. Wenn Sie dies tun, vergleichen Sie die Prozess-ID mit einer der IDs, die vom Get-Process PowerShell Befehl zurückgegeben wurden.

2. Prozessname: registriert das erfolgreiche Anmeldeereignis.

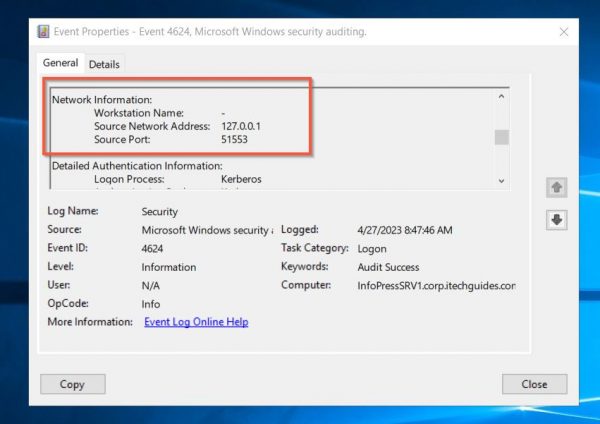

Ereignis-ID 4624 „Netzwerkinformationen“ Eigenschaften

In diesem Abschnitt des Ereignisses finden Sie wertvolle Informationen für die Fehlerbehebung. Zum Beispiel zeigt es, von welchem Computer der Benutzer eingeloggt ist. Darüber hinaus geben die Felder für Netzwerkinformationen Ihnen die IP-Adresse des Computers und den verwendeten Port.

1. Arbeitsstationname: zeichnet den Computernamen auf, von dem der Benutzer die Anmeldung initiiert hat. Wenn die Anmeldung von demselben Computer ausging, wurde das Ereignis registriert, oder wenn es sich um eine Kerberos-Anmeldung handelt, ist das Arbeitsstationname Feld leer.

2. Quellnetzwerkadresse: zeichnet die IP-Adresse des Computers auf, von dem ein Benutzer eingeloggt ist. Wenn Sie „::1“ (IPv6) oder „127.0.0.1“ (IPv4) in diesem Feld sehen, bedeutet dies, dass der Benutzer von demselben Computer aus eingeloggt hat, auf dem das Ereignisprotokoll erstellt wurde. Mit anderen Worten, sie haben lokal eingeloggt.

3. Quellport: registriert den QuellTCP-Port des entfernten Computers, der zum Anmelden verwendet wurde.

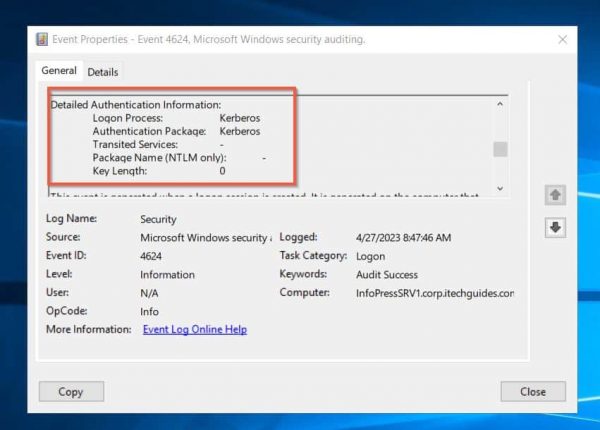

Ereignis-ID 4624 „Detaillierte Authentifizierungsinformationen“ Eigenschaften

Im letzten Feld erfahren wir, wie der Authentifizierungs-prozess ablief. Es hält einen Verlauf des Prozesses fest, der für die Authentifizierung verantwortlich war, und das verwendete Paket. Darüber hinaus zeigt das Feld „Detaillierte Authentifizierungsinformationen“ weitere wichtige Details wie Transited Services, Paketname und Schlüssellänge.

1. Anmeldevorgang: erfasst den Namen des vertrauenswürdigen Anmeldevorgangs, den der Benutzer verwendet hat, um sich anzumelden, als das System die Ereignis-ID 4624 registrierte, was „Ein Konto wurde erfolgreich angemeldet“ anzeigt.

2. Authentifizierungspaket: zeichnet den Typ des Authentifizierungspakets auf, das verwendet wurde, um die Kontoanmeldung authentifizieren zu lassen.

Die am häufigsten verwendeten Authentifizierungspakete sind NTLM, Kerberos und Negotiate, die zwischen den Kerberos- und NTLM-Protokollen wählen.

3. Transited Services (nur Kerberos): listet übertragene Dienste auf. Dieses Feld wird ausgefüllt, wenn die Anmeldung auf einen S4U (Service For User)-Anmeldevorgang zurückzuführen ist.

4. Paketname (nur NTLM): Wenn der NTLM-Protokoll das Anmeldeanforderung authentifiziert hat (anstelle von Kerberos), zeigt das Paketname Feld die Version von NTLM an. Genauer gesagt zeigt es die LAN Manager-Version, eine Unterfamilie des NTLM Authentifizierungsprotokolls.

Schließlich zeigt das Paketname Feld NTLM V1, NTLM V2 oder LM.

5. Schlüssellänge: gilt nur für das NTLM-Authentifizierungsprotokoll. Also, wenn Kerberos die Anmeldeanforderung authentifiziert hat, die erfolgreich die Ereignis-ID 4624 registriert hat, ist das Schlüssellänge Feld „0“.

Wenn jedoch die Authentifizierung vom NTLM-Protokoll durchgeführt wurde, ist die Schlüssellänge 128 oder 56 Bit.

Weiterlesen Active Directory Sicherheits-Best Practices: Schützen Sie Ihre Umgebung

Was ist Ereignis-ID 4624: Eine Konto wurde erfolgreich angemeldet Schlussfolgerung

Abschließend hat dieser Artikel die verschiedenen Bereiche im Zusammenhang mit Ereignis-ID 4624 behandelt, die verwendet wird, um erfolgreiche Anmeldungen bei Windows -basierten Systemen zu verfolgen.

Der Artikel beschrieb die verschiedenen Eigenschaften, die diesem Ereignis zugeordnet sind, einschließlich Betreff , Anmeldeinformationen , Rollenstufe , Neue Anmeldung , Prozessinformationen , Netzwerkinformationen und detaillierte Authentifizierungsinformationen .

Das Verständnis dieser Eigenschaften hilft dabei, zu überwachen Active Directory und mögliche Sicherheitsverletzungen zu erkennen.

Source:

https://infrasos.com/what-is-event-id-4624-an-account-was-successfully-logged-on/