オートフォワーディングは悪

ユーザーがExchange Onlineの外部にメールを転送することを許可することは悪であり、特に転送されたメッセージのコピーをメールボックスに保存しない場合は悪です。データガバナンスポリシーによって実施されるコントロールから電子メールを削除するだけでなく、攻撃者がメールボックスにハックし、メールボックスの所有者の知識なしに転送を設定するリスクをもたらします。これは、ハックされたユーザーが受信するトラフィックを理解し、ビジネスメール妨害攻撃を実行する準備をするために行われます。

この2部作では、まずOWAユーザーがRBACを使用してオートフォワードアドレスの作成を制限する方法について見ていきます。2つ目の記事では、組織からのメール漏洩を防ぐためにすべてのクライアントに適用される他のブロックについて説明します。

誰がオートフォワーディングを行っているか?

転送はサーバー機能ですので、ユーザーがOWAで転送アドレスを設定すると、メールボックスに入ってくるすべてのメールが転送されます。転送が現在行われているかどうかを確認するには、次のコマンドを実行します:

Get-Mailbox -RecipientTypeDetails UserMailbox -Filter {ForwardingSmtpAddress -ne $Null} -ResultSize Unlimited | Format-Table DisplayName, ForwardingSmtpAddress, DeliverToMailboxAndForward -AutoSize

DisplayName ForwardingSmtpAddress DeliverToMailboxAndForward

----------- --------------------- --------------------------

Vasil Michev (Technical Guru) smtp:[email protected] True

Ståle Hansen smtp:[email protected] True

Eoin Redmond smtp:[email protected]

攻撃に抵抗するためにユーザーに指導することはできますが、メールの転送機能を遮断することがベストです。これは、オートフォワードを作成するためにユーザーが必要とするコマンドレットパラメーターを含まない新しいユーザーロール割り当てポリシーを作成することで行うことができます。

オートフォワードアドレスの設定方法

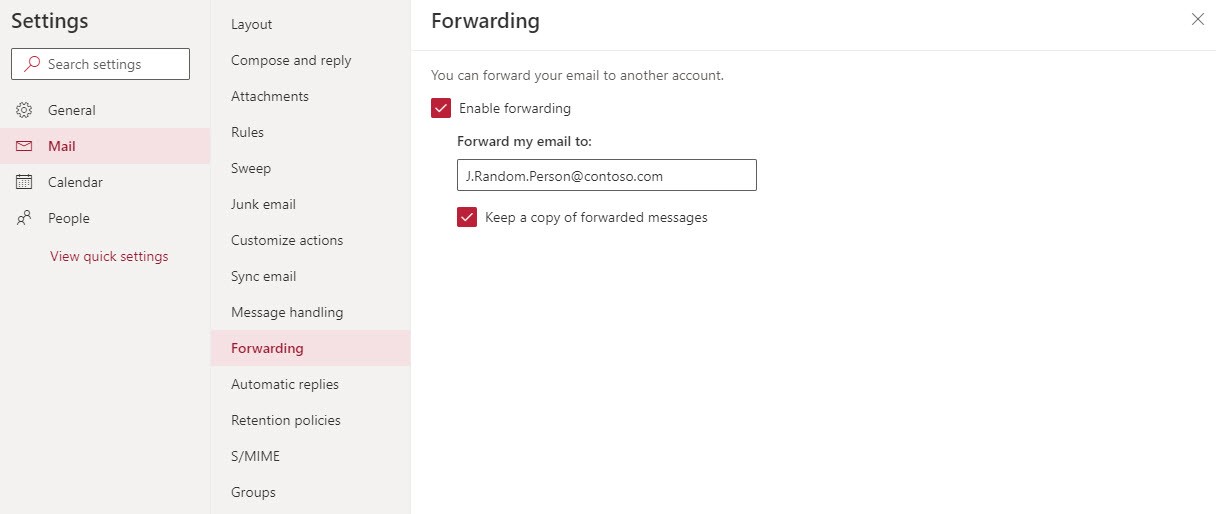

Exchange Online(またはオンプレミス)からのメッセージを自動転送するOWAオプションは、OWA設定のメールセクションにあります(図1)。

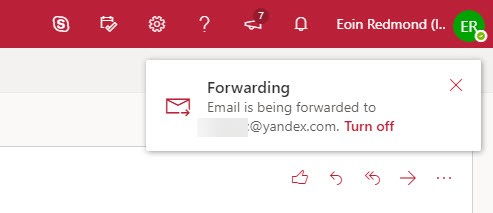

自動転送アドレスが設定されると、OWAはユーザーに通知し、現在のOWAアカウントマネージャーと呼ばれるものがメニューバーに表示されます(図2)。

ロールベースアクセスコントロールとExchange

新しいOWAは、強化されたインターフェースと、Exchange 2010以来存在しているロールベースアクセスコントロール(RBAC)メカニズムを誇ります。このメカニズムは、Exchange管理センター(EAC)と同様に、新しい外観を支えています。

RBACは、PowerShellのコマンドレットとそのパラメータへのアクセスを可能にすることで機能します。コマンドレットを実行できない場合やパラメータに値を渡せない場合、機能へのアクセスが失われます。メールボックスに適用されるロール割り当てポリシーは、1つ以上の機能へのアクセスを制御する一連のロールで構成されています。OWAなどのクライアントは、ユーザーに機能が利用可能かどうかを知るためにRBACを使用します。割り当てられたポリシーに適切なアクセスが含まれていないためにメールボックスが機能からブロックされている場合、ユーザーはその機能を表示しません。これはシンプルで効果的なシステムです。少なくとも、概念的にはです。

EACのPermissionsセクションを通じてユーザーの役割割り当てポリシーを作成および割り当てることができます。個人の保持タグを選択する機能などの大幅な機能を除外したい場合、UIはうまく機能します。しかし、新しいリストの作成機能を削除しつつ、所有する配布リストを管理する機能など、機能をより手術的にトリミングすることはできません。このような変更を行うにはPowerShellを使用する必要があります。

新しいRBACロールの作成

Exchange OnlineのRBACは、ユーザーが実行できるコマンドレットをパラメーターレベルまで制限することに基づいています。管理者は特定の役割を保持しているため、すべてのコマンドレットとすべてのパラメーターを実行できます。一般ユーザーはより制限された役割割り当てセットを持っているため、できることが少なくなります。たとえば、PowerShellで自動転送アドレスを設定するには、Set-Mailboxコマンドレットを使用します。設定するには、次のようなコマンドを実行します:

Set-Mailbox -Identity Kim.Akers -ForwardingSmtpAddress [email protected] -DeliverToMailboxAndForward $True

したがって、ユーザーが自動転送アドレスを作成できないようにするには、Set-MailboxコマンドレットをForwardingSmtpAddressパラメーターとともに実行する能力を削除する必要があります。

RBACでブロックを実装するための最初のステップは、MyBaseOptionsロールを既存のテンプレートとして使用して新しい管理ロールを作成することです。これにより、新しいロールがMyBaseOptionsでサポートされているすべてのオプション(自動転送アドレスの設定など)を継承します。

New-ManagementRole MyBaseOptions-NoForward -Parent MyBaseOptions

ロール内のCmdletパラメーターの無効化

Set-Mailboxへのすべてのアクセスを削除したくありません。なぜならこの cmdlet は、外出中通知の設定などの他の設定を管理するために使用されるからです。ただし、OWA オプションで使用されるパラメータへのアクセスを無効にしたいと考えています。新しい管理ロールで許可されるオプションからこの cmdlet の2つのパラメータを削除する方法は以下の通りです。

Set-ManagementRoleEntry MyBaseOptions-NoForward\Set-Mailbox -RemoveParameter -Parameters DeliverToMailboxAndForward, ForwardingSmtpAddress

役割割り当てポリシーの作成

今、適合した役割を持ち、通常ユーザーが受け取る他の役割と組み合わせて新しいポリシーを作成する必要があります。このコマンドは、基本の役割と当社のカスタマイズされた役割を組み合わせた新しいユーザー役割割り当てポリシーを作成します。

New-RoleAssignmentPolicy -Name PolicyWithNoEmailForward -Roles MyContactInformation, MyRetentionPolicies, MyMailSubscriptions, MyTextMessaging, MyVoiceMail, MyDistributionGroupMembership, MyDistributionGroups, MyProfileInformation, MyBaseOptions-NoForward -Description "User role assignment policy that restricts the assignees from being able to autoforward email outside the organization"

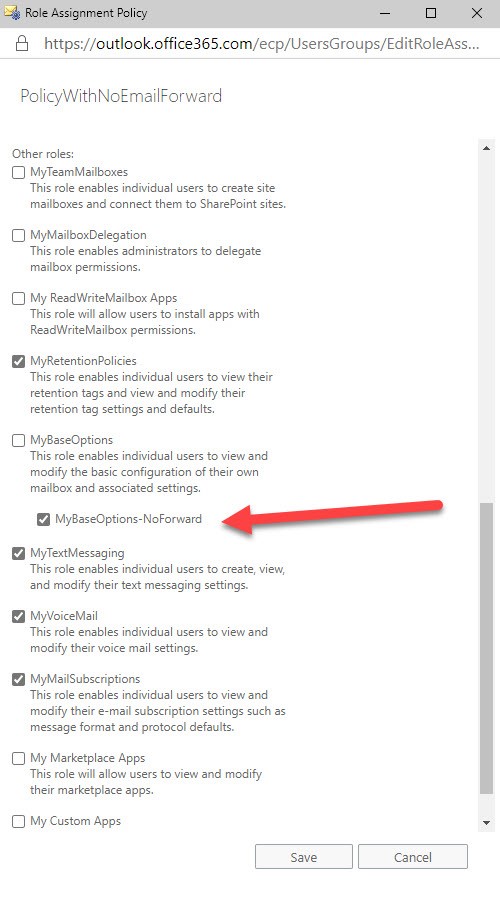

注: 基本の役割が更新されている場合、その変更は新しいポリシーに引き継がれます。ポリシーを EAC で開いて割り当てを確認することができます(図3)。

別の方法としては、EAC を介してデフォルトのユーザー役割割り当てポリシーを更新して、図3のように見えるようにする方法があります。欠点は、この変更がポリシーが割り当てられているすべてのメールボックスに影響を与えることです(通常、組織内のすべてのメールボックス)。これを行う必要がない可能性があるため、新しいポリシーが最良の選択肢となる場合があります。

新しいユーザー役割割り当てポリシーの適用

ユーザー役割割り当てポリシーは、Set-Mailbox cmdlet を実行してメールボックスに適用されます。ここでは、1つのメールボックスにポリシーを割り当てます。

Set-Mailbox -Identity James.Ryan -RoleAssignmentPolicy PolicyWithNoEmailForward

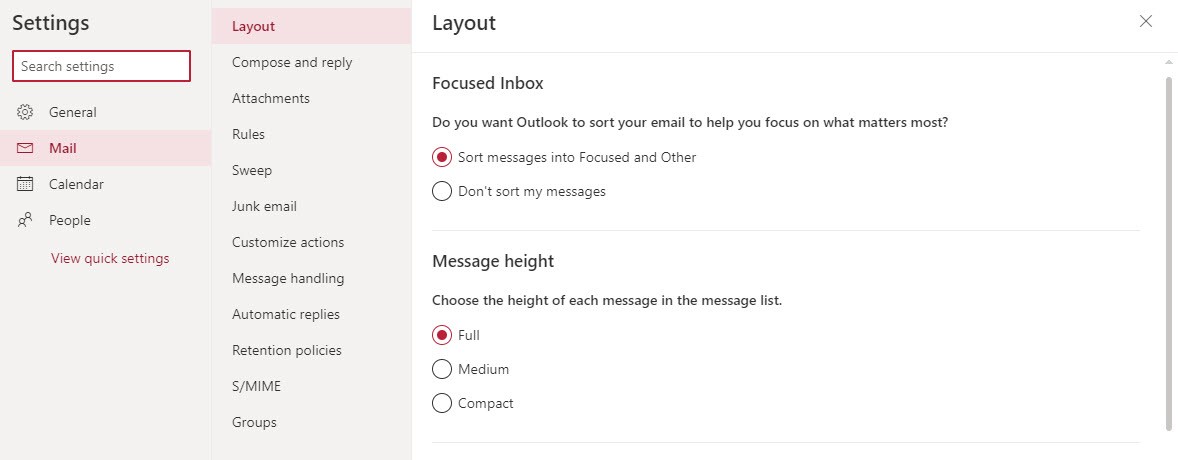

新しいポリシーが有効になるまでには少し時間がかかります。有効になると、ユーザーは転送先アドレスを設定できなくなります。なぜなら、OWA はポリシーに必要な cmdlet パラメータが含まれていないことを検出し、UI を抑制するためです(図4)。

PowerShellを使用すると、一度に大量のメールボックスにポリシーを割り当てることが簡単になります。ここでは、自動転送アドレスを持つメールボックスのセットを見つけて、新しいポリシーを割り当てます。同時に、組織外へのメッセージのフローを防ぐために、既存の自動転送アドレスを削除します。この重要なステップは、ポリシーの割り当てにより新しい転送を設定する能力が無効になるためです。既存の転送アドレスを削除することはありません。

Get-Mailbox -RecipientTypeDetails UserMailbox -Filter {ForwardingSmtpAddress -ne $Null} |

Set-Mailbox -RoleAssignmentPolicy "PolicyWithNoEmailForward" -ForwardingSmtpAddress $Null -DeliverToMailboxAndForward $False

この時点で、影響を受けるメールボックスの所有者に丁寧なメモを送ることが良い考えかもしれません。それにより、メールが組織内に留まるという良いニュースを伝えることができます。

最終的に、新しいポリシーを持つメールボックスを確認するために実行します:

Get-mailbox -RecipientTypeDetails UserMailbox | ?{$_.RoleAssignmentPolicy -eq "PolicyWithNoEmailForward"} | Format-Table DisplayName, RoleAssignmentPolicy

DisplayName RoleAssignmentPolicy

----------- --------------------

Kim Akers PolicyWithNoEmailForward

Vasil Michev PolicyWithNoEmailForward

Ståle Hansen PolicyWithNoEmailForward

Eoin Redmond PolicyWithNoEmailForward

必要な場合、管理者はメールボックス上で自動転送をリセットすることができます。たとえば、Set-Mailbox(以下の例)を実行するか、EACを介してメールボックスを更新することにより行います。これらの管理コンテキストではRBACは適用されません。

Set-Mailbox -Identity Kim.Akers -ForwardingSmtpAddress [email protected] -DeliverToMailboxAndForward $True

ソリューションのパート1

OWAユーザーによる自動転送アドレスの作成を停止することは、組織外へのメッセージの自動転送を防ぐための良い最初のステップです。しかし、これは初めの一歩に過ぎません。他のクライアントやアプリケーションには、それぞれ自動転送を自動化する方法がありますので、問題に対して一貫したアプローチを取ることが重要です。

次のステップは、自動転送を停止するために他にどんな障壁を設けるかを考えることです。それはこのシリーズの記事2にあります。

Source:

https://petri.com/stop-owa-users-autoforwarding-email/