توجيه البريد الإلكتروني تلقائيًا سيء

إتاحة إمكانية توجيه بريد المستخدمين خارج Exchange Online هو أمر سيء، خصوصًا إذا لم يحتفظوا بنسخة من الرسائل الموجهة في بريدهم الإلكتروني الخاص. بالإضافة إلى سحب البريد الإلكتروني من الضوابط المفروضة بسياسات حوكمة البيانات، فإن ذلك يخلق خطرًا يتسبب في تنقل المعلومات السرية خارج المؤسسة، بما في ذلك عندما يخترق مهاجم صندوق بريد ويقوم بتعيين التوجيه بدون علم صاحب البريد الإلكتروني. يتم ذلك لفهم حركة المراسلات التي يتلقاها المستخدم المخترق استعدادًا لتنفيذ هجوم على بريد المؤسسات التجاري.

في هذه السلسلة المؤلفة من جزأين، سأنظر أولًا إلى كيفية قيد مستخدمي OWA من إنشاء عناوين توجيه تلقائية باستخدام RBAC. يصف المقال الثاني بعض التقنينات الأخرى التي تنطبق على جميع العملاء لوقف تسرب البريد الإلكتروني من المؤسسة.

من يُعيد التوجيه التلقائي؟

توجيه البريد هو وظيفة للخادم، لذلك بمجرد قيام المستخدم بإعداد عنوان توجيه في OWA، يتم توجيه أي بريد يصل إلى صندوق البريد. لمعرفة ما إذا كان البريد يتم توجيهه حاليًا، قم بتشغيل الأمر:

Get-Mailbox -RecipientTypeDetails UserMailbox -Filter {ForwardingSmtpAddress -ne $Null} -ResultSize Unlimited | Format-Table DisplayName, ForwardingSmtpAddress, DeliverToMailboxAndForward -AutoSize

DisplayName ForwardingSmtpAddress DeliverToMailboxAndForward

----------- --------------------- --------------------------

Vasil Michev (Technical Guru) smtp:[email protected] True

Ståle Hansen smtp:[email protected] True

Eoin Redmond smtp:[email protected]

يمكنك اتخاذ خطوات لمقاومة الهجمات عن طريق توجيه المستخدمين، ولكن من الأفضل قطع القدرة على توجيه البريد الإلكتروني. يمكننا فعل ذلك عن طريق إنشاء سياسة جديدة لتعيين سلطة في استخدام الأدوات التي يحتاجها المستخدم لإنشاء توجيه تلقائي.

كيفية تعيين عنوان توجيه تلقائي

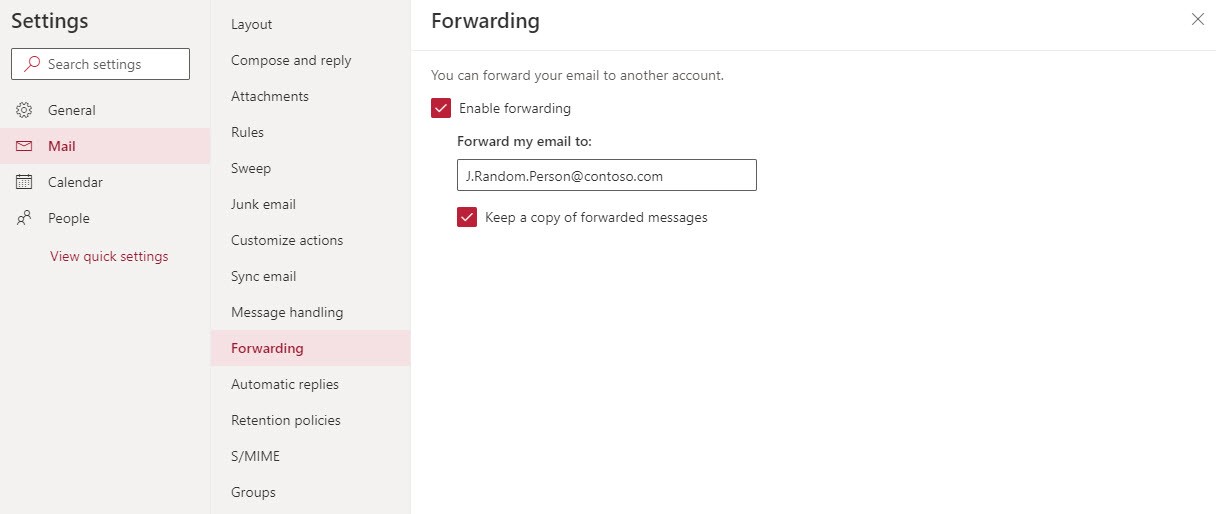

خيار OWA لتوجيه الرسائل تلقائيًا من Exchange Online (أو في المواقع الخاصة) موجود في قسم البريد في إعدادات OWA (الشكل 1).

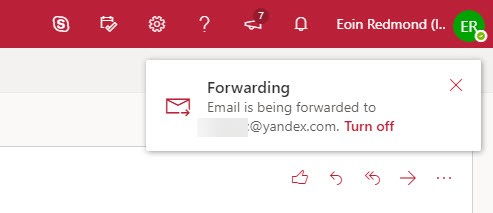

بعد تعيين عنوان توجيه تلقائي ، يُبلغ OWA المستخدم في ما يُسمى الآن “مدير حساب OWA” في شريط القائمة (الشكل 2).

التحكم في الوصول القائم على الأدوار وExchange

تفتخر OWA الجديدة بواجهة محسنة وآلية “التحكم في الوصول القائم على الأدوار” (RBAC) التي تعود إلى Exchange 2010 والتي تدعم هذا المظهر الجديد المتلألئ ، تمامًا كما يفعل مركز المسؤول Exchange (EAC).

يعمل RBAC عن طريق تمكين الوصول إلى أوامر PowerShell ومعلماتها. إذا كنت لا تستطيع تشغيل أمر أو تمرير قيمة في معلمة ، فإنك تفقد الوصول إلى ميزة. يتكون سياسة تعيين الدور المطبقة على صندوق البريد من مجموعة من الأدوار ، يتحكم كل منها في الوصول إلى واحدة أو أكثر من الميزات. يستخدم العملاء مثل OWA RBAC لمعرفة متى تكون ميزة متاحة للمستخدم. إذا تم حظر صندوق البريد الخاص بهم من ميزة بسبب عدم تضمين السياسة المعينة الوصول الصحيح ، فلن يتم عرض الميزة للمستخدم. إنه نظام بسيط وفعال. على الأقل ، هو كذلك في الفكرة.

يمكنك إنشاء وتعيين سياسات تخصيص أدوار المستخدم من خلال قسم الأذونات في EAC. الواجهة الرسومية تعمل بشكل جيد إذا أردت استبعاد جزء كبير من الوظائف مثل القدرة على اختيار علامات الاحتفاظ الشخصية. إنها لا تسمح لك بتقليص الوظائف بشكل أكثر دقة، مثل السماح للأشخاص بإدارة قوائم التوزيع التي يمتلكونها بينما تقوم بإزالة القدرة على إنشاء قوائم جديدة. يجب استخدام PowerShell لجعل هذه النوعية من التغييرات.

إنشاء دور جديد لإدارة الأدوار

يعمل RBAC لـ Exchange Online على تقييد الأشخاص لتشغيل الأوامر حتى مستوى المعلمة. يمكن للمسؤولين تشغيل جميع الأوامر وجميع المعلمات بسبب الأدوار التي يحملونها. المستخدمون العاديون لديهم مجموعة محددة أكثر من تعيينات الأدوار، حتى يمكنهم القيام بأقل. على سبيل المثال، لإعداد عنوان أوتوفوروارد في PowerShell، يتم تشغيل الأمر النصي Set-Mailbox باستخدام أمر مثل:

Set-Mailbox -Identity Kim.Akers -ForwardingSmtpAddress [email protected] -DeliverToMailboxAndForward $True

لذا، لمنع المستخدمين من القدرة على إنشاء عنوان أوتوفوروارد، نحتاج إلى إزالة القدرة على تشغيل أمر النص Set-Mailbox باستخدام المعلمة ForwardingSmtpAddress.

الخطوة الأولى لتنفيذ حظر مع RBAC هي إنشاء دور إدارة جديد باستخدام الدور الحالي MyBaseOptions كقالب. وهذا يعني أن جميع الخيارات المدعومة في MyBaseOptions، بما في ذلك القدرة على إعداد عنوان أوتوفوروارد، تورثها الدور الجديد.

New-ManagementRole MyBaseOptions-NoForward -Parent MyBaseOptions

تعطيل معلمات الأوامر في دور

لا نريد إزالة جميع الوصول إلى Set-Mailbox لأن هذا الأمر يُستخدم لإدارة إعدادات أخرى مثل ضبط إشعار خارج المكتب، ولكننا نريد تعطيل الوصول إلى المعلمات المستخدمة في خيار OWA. إليك كيفية إزالة المعلمتين من الأمر البرمجي في الخيارات المسموح بها في دور الإدارة الجديد.

Set-ManagementRoleEntry MyBaseOptions-NoForward\Set-Mailbox -RemoveParameter -Parameters DeliverToMailboxAndForward, ForwardingSmtpAddress

إنشاء سياسة تعيين للدور

لدينا الآن دور مُصمم بشكل مخصص ونحتاج إلى دمجه مع الأدوار الأخرى التي يتلقاها المستخدمون بشكل عادة في سياسة تعيين دور جديدة. يُنشئ هذا الأمر سياسة جديدة لتعيين دور لمستخدم تجمع بين الأدوار الأساسية ودورنا المُخصص.

New-RoleAssignmentPolicy -Name PolicyWithNoEmailForward -Roles MyContactInformation, MyRetentionPolicies, MyMailSubscriptions, MyTextMessaging, MyVoiceMail, MyDistributionGroupMembership, MyDistributionGroups, MyProfileInformation, MyBaseOptions-NoForward -Description "User role assignment policy that restricts the assignees from being able to autoforward email outside the organization"

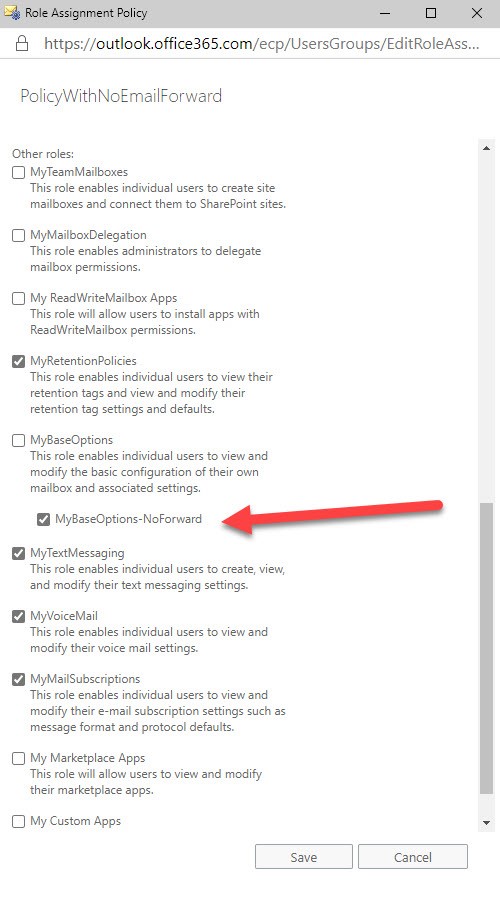

ملاحظة: إذا تم تحديث الأدوار الأساسية، يُنقل هذه التغييرات إلى السياسة الجديدة. يمكنك التحقق من التعيينات عن طريق فتح السياسة في EAC (الشكل 3).

النهج البديل هو تحديث سياسة تعيين دور المستخدم الافتراضية من خلال EAC بحيث تبدو مثل الشكل 3. العيب هو أن مثل هذا التغيير سيؤثر على كل صندوق بريد يتم تعيين السياسة له (غالبًا كل صندوق بريد في المؤسسة). قد لا ترغب في فعل ذلك، وهذا هو السبب في أن قد تكون السياسة الجديدة هي الخيار الأفضل.

تطبيق سياسة تعيين دور المستخدم الجديدة

يتم تطبيق سياسات تعيين دور المستخدم على صناديق البريد عن طريق تشغيل أمر Set-Mailbox. هنا نعين السياسة لصندوق بريد واحد.

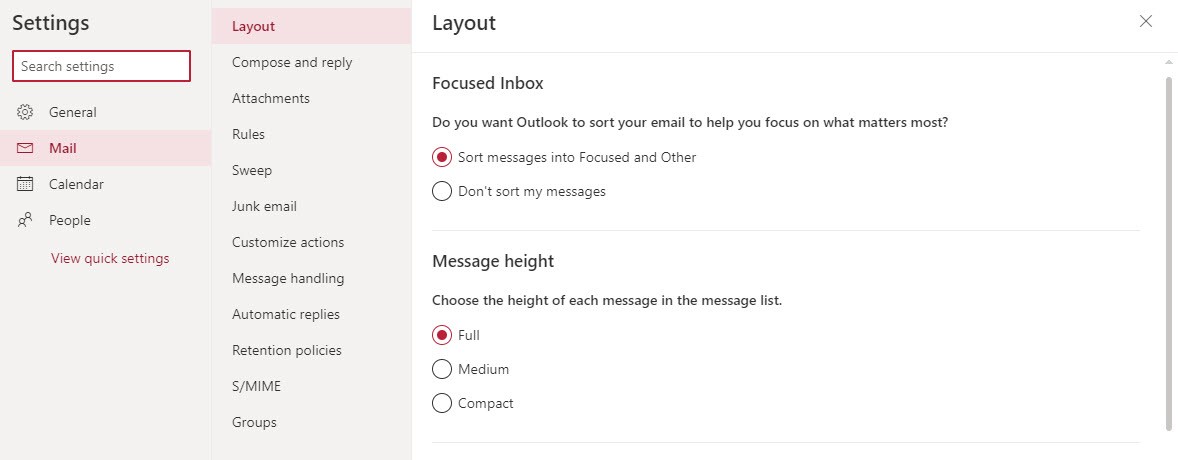

Set-Mailbox -Identity James.Ryan -RoleAssignmentPolicy PolicyWithNoEmailForward

يستغرق بعض الوقت قبل أن تكون السياسة الجديدة فعالة. عندما تكون كذلك، لن يتمكن المستخدم من ضبط عنوان إعادة توجيه لأن OWA ستلاحظ أن السياسة لا تتضمن المعلمات البرمجية اللازمة وستكبح واجهة المستخدم التفاعلية (الشكل 4).

يسهل PowerShell تعيين السياسات لعدد كبير من صناديق البريد دفعة واحدة. هنا نجد مجموعة من صناديق البريد التي تحتوي على عنوان إعادة توجيه تلقائي ونعين السياسة الجديدة لهم. في نفس الوقت، نقوم بإزالة عنوان الإعادة التلقائي الحالي لمنع تدفق أي رسائل أخرى خارج المنظمة. هذه خطوة مهمة لأن تعيين السياسة يعطل القدرة على تعيين إعادات توجيه جديدة. لا يفعل شيئًا لإزالة أي عناوين إعادة توجيه قائمة بالفعل.

Get-Mailbox -RecipientTypeDetails UserMailbox -Filter {ForwardingSmtpAddress -ne $Null} |

Set-Mailbox -RoleAssignmentPolicy "PolicyWithNoEmailForward" -ForwardingSmtpAddress $Null -DeliverToMailboxAndForward $False

في هذه النقطة، سيكون من المحتمل أن يكون من الجيد إرسال مذكرة مهذبة إلى أصحاب صناديق البريد المتأثرة لإخبارهم بالخبر السار بأن البريد الإلكتروني سيظل داخل المنظمة.

كفحص نهائي، لاكتشاف أي صناديق بريد لديها سياستنا الجديدة، قم بتشغيل:

Get-mailbox -RecipientTypeDetails UserMailbox | ?{$_.RoleAssignmentPolicy -eq "PolicyWithNoEmailForward"} | Format-Table DisplayName, RoleAssignmentPolicy

DisplayName RoleAssignmentPolicy

----------- --------------------

Kim Akers PolicyWithNoEmailForward

Vasil Michev PolicyWithNoEmailForward

Ståle Hansen PolicyWithNoEmailForward

Eoin Redmond PolicyWithNoEmailForward

إذا لزم الأمر، يمكن للمسؤول إعادة تعيين الإعادة التلقائية على صندوق البريد عن طريق تشغيل Set-Mailbox (المثال أدناه) أو عن طريق تحديث الصندوق عبر EAC. RBAC لا ينطبق في هذه السياقات الإدارية.

Set-Mailbox -Identity Kim.Akers -ForwardingSmtpAddress [email protected] -DeliverToMailboxAndForward $True

الجزء الأول من الحل

منع مستخدمي OWA من إنشاء عناوين إعادة توجيه تلقائية هو خطوة جيدة في منع إعادة توجيه الرسائل تلقائيًا خارج المنظمة. ومع ذلك، إنها خطوة أولى فقط. لدى عملاء وتطبيقات أخرى طرقها الخاصة لتوجيه التلقائي، لذا من المهم اتخاذ نهج متماسك للمشكلة.

الخطوة التالية هي النظر في العوائق الأخرى التي يمكن أن تُقام لوقف التوجيه التلقائي. هذا في المقالة 2 من هذه السلسلة.

Source:

https://petri.com/stop-owa-users-autoforwarding-email/