事件 ID 4624 表示使用者已成功登入網域控制器(或工作站)。但是,值得分析一下事件記錄檔,尤其是當您不熟悉該帳戶時,或者您懷疑某個 AD 帳戶可能已被入侵時。

在此處瞭解事件 ID 4624 以及如何針對此事件解決Active Directory環境中的任何問題。

另請參閱如何針對網路威脅保護 Azure AD

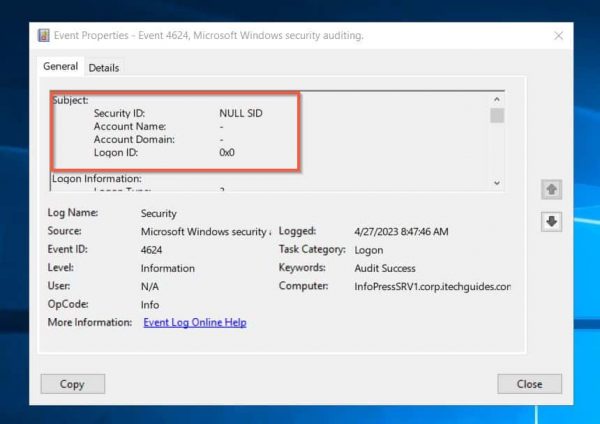

事件識別碼 4624 “主體” 屬性

事件的主體具有以下子屬性:

1. 安全性 識別碼 (SID):記錄成功登入的帳戶的 SID(安全識別碼)。事件檢視器會嘗試自動解析註冊事件的帳戶的 SID。

然而,如果無法解析帳戶的 SID(大多數情況下都是如此),事件識別碼 4624 會在安全性 識別碼欄位中記錄一個 NULL SID(無值)。

2. 帳戶名稱:報告註冊成功帳戶登入的帳戶名稱。這些信息幫助您確定這是否是Active Directory 中的合法用戶或服務帳戶。

針對安全ID 欄位,帳戶名稱 欄位可能為空白。如果此處未註冊帳戶名稱,則可能在“新登錄”屬性中註冊(參見下面的第4節)。

3. 帳戶域:註冊事件的帳戶的域(“主題的域”)。或者,帳戶域 可能顯示註冊成功登錄事件的計算機名稱。

事件ID 4624以3種方式顯示帳戶域 :域的NetBIOS名稱,例如,infrasos,全名域名小寫(infrasos.com), 或大寫(INFRASOS.COM)。

儘管事件查看器如何註冊帳戶域 欄位,該信息可幫助您確定帳戶所屬的AD域。這些信息對故障排除很有用,特別是如果您管理多個域AD森林。

4. 登錄ID:此字段是十六進制值,您可以使用它來將此事件與可能具有相同登錄ID的最近事件相關聯。此外,這有助於您識別事件中的任何模式或異常情況,並排除相關問題。

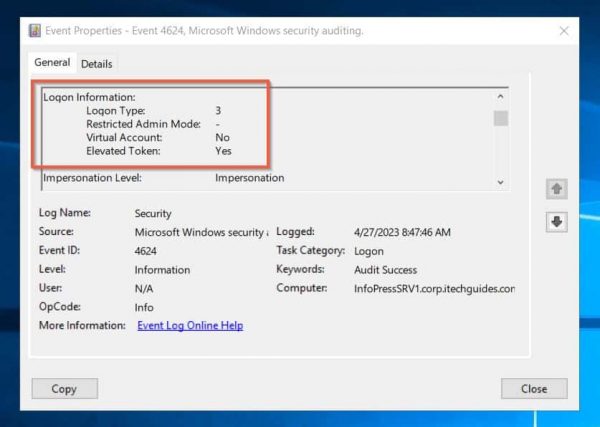

事件ID 4624「登入資訊」屬性

事件ID 4624的「登入資訊」部分─帳戶成功登入─有4個子屬性─登入類型、受限管理員模式、虛擬帳戶和提升的權杖。

1. 登入類型:註冊成功登入事件的登入類型。數值從0到13。

要了解每個數字的含義,請查閱微軟對事件4624的「登入類型和描述」部分。事件ID 4624中「登入類型」欄位中記錄的信息有助於管理員確定登入發生的方式。

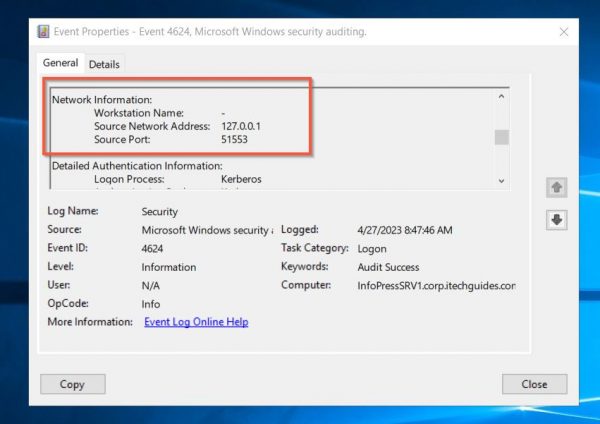

專業提示:如果事件ID 4624註冊了登入類型為10(遠程交互登入),並帶有回路源網絡(127.0.0.0),則將其視為可疑的成功登入,因為這可能表示存在RDP隧道攻擊。

請參閱本指南的「網絡信息」部分以獲取「源網絡」信息。

2. 受限管理模式:僅在使用終端服務或遠程桌面成功遠程登錄(“登錄類型” 10,遠程交互登錄類型會話)後填充。

受限管理 模式的值是布林值(是或否)-顯示所提供的憑據是否使用了受限管理模式進行傳遞。如果登錄類型不是10,則受限管理模式字段為“-”字符串。

3. 虛擬帳戶:是一個是或否字段,指示註冊成功登錄的帳戶是否為虛擬帳戶。虛擬帳戶的一個示例是管理服務帳戶(在Windows 7和Windows Server 2008 R2中引入。

4. 提升的令牌:也是一個是或否字段,指示觸發成功登錄(事件ID 4624)的帳戶是否為管理員帳戶。

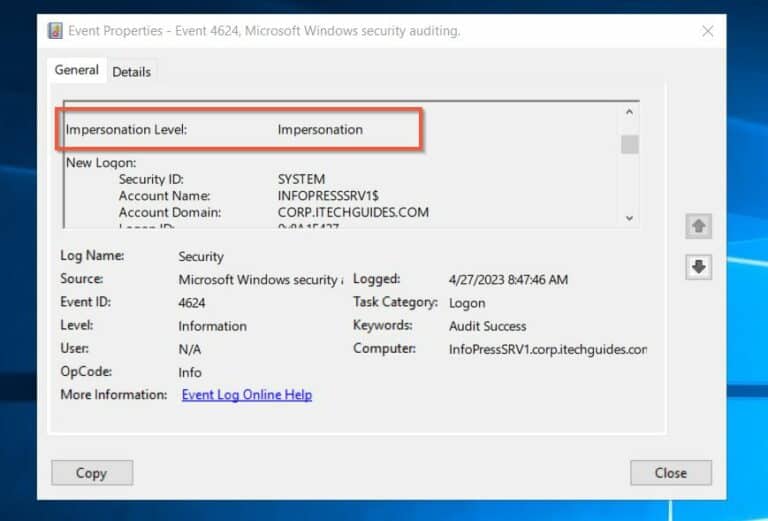

事件ID 4624“模擬級別”屬性

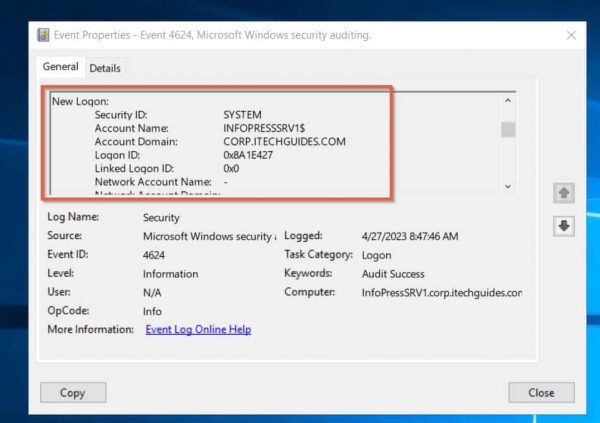

事件ID4624 “新登錄”屬性

1. 安全識別碼(SID):註冊“成功登錄”事件ID4624的帳戶的安全識別符。當事件查看器記錄此事件時,它會嘗試解析SID。

但是,如果無法將SID解析為帳戶名稱,則會顯示事件的來源。

2. 帳戶名稱:執行成功登錄。

3. 帳戶網域:事件日誌可以註冊以下格式的網域名稱:NETBIOS(例如,infrasos),小寫(infrasos.com)或大寫(INFRASOS.COM)格式。

此外,如果登錄帳戶是LOCAL SERVICE或ANONYMOUS LOGON,則帳戶網域字段會顯示“NT AUTHORITY”。

4. 登錄ID:十六進制值,例如0x8A1E427。對於故障排除至關重要,因為它將此事件與具有相同登錄ID的其他最近事件相關聯。

5. Linked Logon ID:代表分配給相應登入會話的十六進位值。在沒有其他相關登入事件的情況下,Linked Logon ID的值為“0x0”。

6. Logon GUID:此欄位允許將event id4624與具有相同Logon GUID的另一個事件連接。通過這樣做,您可以在兩個看似無關的事件之間建立關聯,從而更全面地了解對您的Active Directory環境的任何潛在威脅。

“New Logon”網絡信息欄位

7. Network Account Name:僅適用於前面討論的“NewCredentials”登入類型。但是,如果登入類型與“NewCredentials”不同,則在事件查看器中將Network Account Name欄位註冊為“-”。

8. 網路帳戶網域:僅適用於 ‘NewCredentials’登入類型,就像網路帳戶名稱一樣。如果用戶建立網路連接,他們將使用此欄位中指定的網域名稱。

然而,如果登入類型不是 ‘NewCredentials’,事件檢視器會在網路帳戶網域欄位中記錄 ‘ – ‘。”

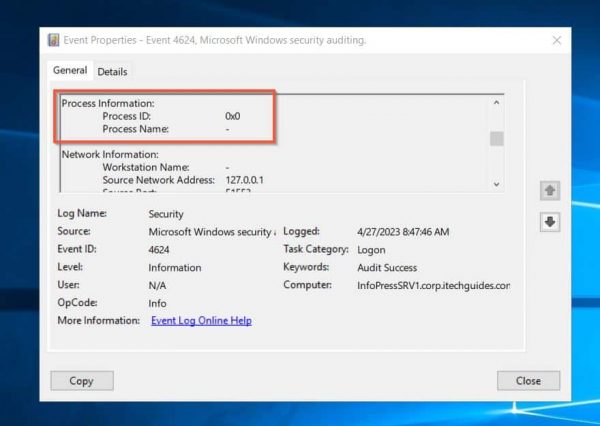

事件ID4624 “程序資訊”屬性

事件日誌中的程序資訊欄位提供有關註冊成功登入事件的程序的資訊。

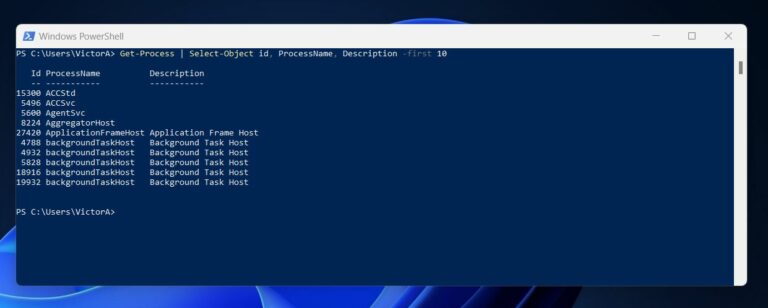

1. 程序ID:一個十六進位值,Windows(和其他操作系統)用來唯一識別一個程序。如果一個程序成功登入Active Directory並註冊事件ID4624,事件檢視器會在這個欄位顯示程序ID。

若要查看您的Windows PC上目前正在運行的所有進程的進程ID,請打開PowerShell並運行Get-Process命令。

將事件ID4624中的進程ID的十六進制值轉換為十進制。當您這樣做時,您將進程ID與Get-Process PowerShell命令返回的一個ID進行比較。

2. 進程名稱:記錄成功的登錄事件。

事件ID4624 “網絡信息”屬性

另請閱讀 設置Azure條件訪問+多因素認證MFA

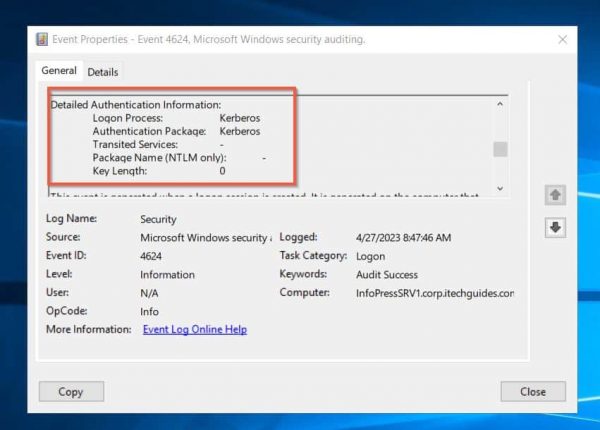

事件ID4624 “詳細認證信息”屬性

在最後一個欄位中,我們可以了解驗證過程是如何進行的。它記錄了負責驗證的過程以及使用的套件。此外,“詳細驗證信息”欄位顯示了其他重要細節,例如傳輸服務、套件名稱和密鑰長度。

1. 登入過程:捕獲用戶在系統註冊事件ID4624時使用的受信任登入過程的名稱,該事件表示“一個帳戶成功登入。”

2. 驗證套件:記錄用於執行帳戶登入驗證的驗證套件類型。

最常用的驗證套件是NTLM、Kerberos和協商,後者會在Kerberos和NTLM協議之間選擇。

3. 傳輸服務(僅限Kerberos):列出傳輸的服務。如果登入是由S4U(用戶服務)登入過程引起的,則此欄位會被填充。

4. 套件名稱(僅限NTLM):如果NTLM協議驗證了登入請求(而不是Kerberos),則套件名稱欄位記錄NTLM的版本。具體來說,它記錄了LAN Manager版本,這是NTLM驗證協議的子系列。

最後,套件名稱欄位記錄NTLM V1、NTLM V2或LM。

5. 金鑰長度:僅適用於NTLM驗證協議。因此,如果Kerberos驗證了成功註冊事件ID4624的登入請求,則金鑰長度欄位為“0”。

但是,如果驗證是由NTLM協議執行的,則金鑰長度為128或56位。

什麼是事件ID4624:成功登入帳戶的結論

Source:

https://infrasos.com/what-is-event-id-4624-an-account-was-successfully-logged-on/