Лучшие практики по групповой политике – настройки безопасности ГПО. Для эффективного администрирования сети необходимо глубоко понимать объекты групповой политики (ГПО). Это исследование фокусируется на настройках безопасности ГПО, раскрывая основные принципы и стратегии укрепления среды Active Directory . В этой статье подробно обсуждаются лучшие практики по групповой политике.

Лучшие практики групповой политики – настройки безопасности ГПО

Некоторые простые настройки групповой политики, правильно сконфигурированные, имеют потенциал снизить риск утечек данных. Улучшение безопасности и оперативного поведения компьютеров в нашей организации достигается путем настройки параметров в реестре компьютера через групповую политику. Этот мощный инструмент позволяет нам ограничивать доступ пользователя к конкретным ресурсам, выполнять скрипты и выполнять рутинные задачи, такие как установка заданной домашней страницы для каждого пользователя в сети.

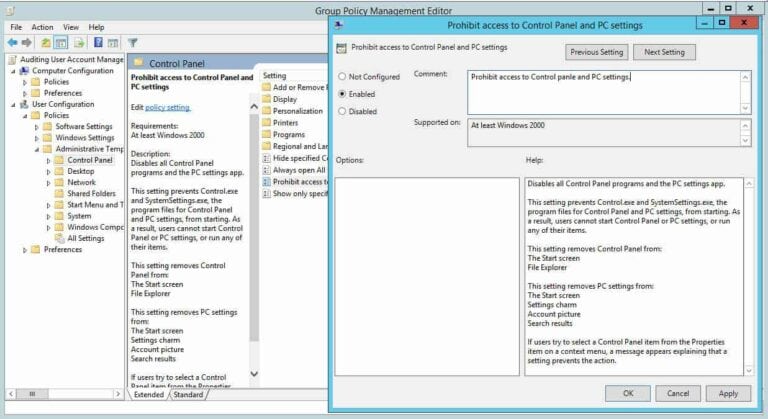

Модерация доступа к Панели управления

Установка ограничений на Панели управления компьютера создает безопасную рабочую среду. Через Панель управления мы контролируем все аспекты нашего компьютера. Таким образом, ограничивая доступ к компьютеру, мы обеспечиваем безопасность данных и других ресурсов. Выполните следующие шаги:

- В редакторе управления групповыми политиками (открытом для созданной пользователем GPO) перейдите к Конфигурация пользователя>Административные шаблоны>Панель управления.

- Дважды щелкните Запретить доступ к Панели управления и настройкам ПК в правой панели, чтобы открыть его свойства.

- Выберите Включено из трех вариантов.

- Кликните Применить и OK.

Также прочтите Попробуйте инструмент отчетности Active Directory InfraSOS

Предотвратите сохранение хеша LAN Manager в Windows

Windows генерирует и сохраняет пароли учетных записей пользователей в хешах. Windows создает как хеш LAN Manager (LM-хеш), так и хеш Windows NT (NT-хеш) паролей. Он сохраняет их в локальной базе данных Менеджера учетных записей безопасности (SAM) или в Active Directory.

Хеш LM слаб и подвержен взлому. Поэтому мы должны предотвратить сохранение Windows хеша LM наших паролей. Выполните следующие шаги, чтобы сделать это:

- Найдите параметры безопасности в разделе Конфигурация компьютера>Настройки Windows>Параметры безопасности>Местные политики в появившемся окне редактора Управление групповой политикой для пользовательской ГПО.

- В правой панели дважды щелкните Не сохранять значение хеша LAN Manager при следующей смене пароля политики.

- Выберите Определить это параметр политики и нажмите Включено.

- Нажмите Применить и OK.

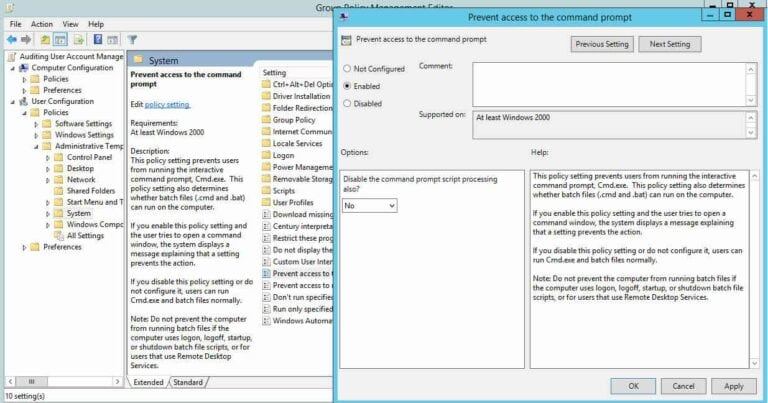

Контроль доступа к командной строке

Мы используем командные строки для выполнения команд, которые предоставляют пользователям высокий уровень доступа и обходят другие ограничения системы. Поэтому, чтобы обеспечить безопасность ресурсов системы, разумно отключить командную строку.

После отключения командной строки, если кто-то попытается открыть окно команд, система отобразит сообщение о том, что некоторые настройки предотвращают это действие. Выполните следующие шаги:

- В окне редактора управления групповыми политиками (открытом для пользовательской GPO) перейдите кКонфигурация пользователей>Настройки Windows>Политики>Административные шаблоны>Система.

- В правой панели дважды щелкнитеПредотвратить доступ к командной строке политика.

- НажмитеВключеночтобы применить политику.

- Щелкните Применить и ОК.

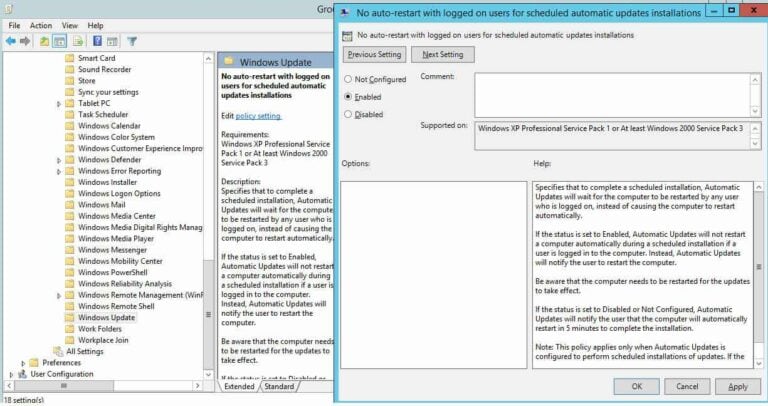

Отключение принудительных перезагрузок системы

Перезагрузка системы принудительно часто встречается. Например, мы оказываемся в ситуации, когда должны использовать наш компьютер. Появляется уведомление на Windows, информирующее нас о том, что обновление безопасности требует перезагрузки системы.

Компьютер часто перезагружается самостоятельно, и мы теряем важную, не сохраненную работу, если мы игнорируем предупреждение или долго реагируем. Чтобы отключить принудительную перезагрузку через GPO, выполните следующие шаги:

- Чтобы получить доступ к Обновлению Windows, перейдите к Конфигурация компьютера>Административные шаблоны>Компоненты Windows в открывшемся окне редактора управления групповой политикой для настраиваемой GPO.

- На правой панели дважды щелкнитеБез автоматической перезагрузки с залогиненными пользователями для установки запланированных автоматических обновлений политики.

- Нажмите Включено, чтобы включить политику.

- Нажмите Применить и OK.

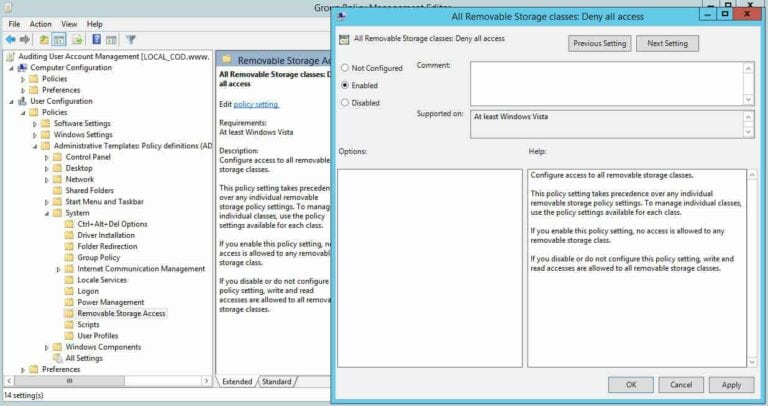

Запретить съемные носители

Съемные носители очень подвержены инфицированию, и они также могут содержать вирус или вредоносное ПО. Если пользователь подключит зараженный носитель к сетевому компьютеру, это повлияет на всю сеть. Аналогично DVD, CD и даже дисководы с дискетами, несмотря на их старость, все еще подвержены инфицированию.

Поэтому лучше отключить все эти устройства полностью. Выполните следующие шаги, чтобы сделать это:

- В окне редактора управления групповыми политиками (открытом для пользовательской GPO) перейдите к Конфигурация пользователя>Политики>Административные шаблоны>Система>Доступ к съемным носителям.

- В правой панели дважды щелкните Все классы съемных носителей: Запретить все доступы политику.

- Нажмите Включено, чтобы включить политику.

- Нажмите Применить и ОК.

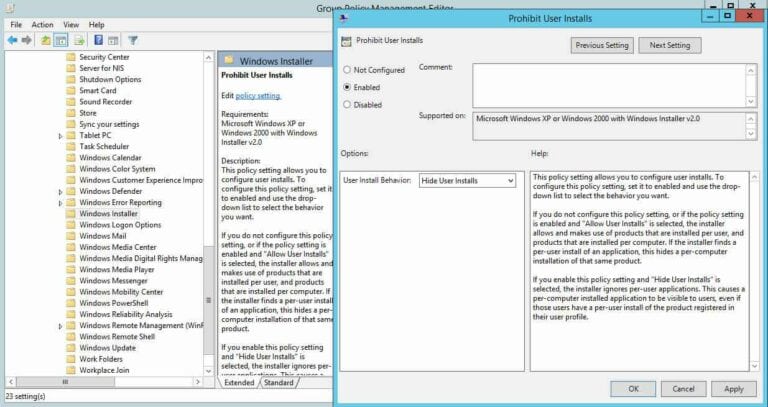

Ограничить установку программного обеспечения

Когда мы предоставляем пользователям свободу устанавливать программное обеспечение, они могут устанавливать нежелательные приложения, которые компрометируют нашу систему. Системным администраторам обычно приходится регулярно проводить обслуживание и очистку таких систем. Рекомендуется предотвращать установку программного обеспечения с помощью групповой политики:

- В редакторе управления групповыми политиками (открытом для пользовательской GPO) перейдите к Конфигурация компьютера>Административные шаблоны>Компоненты Windows>Установщик Windows.

- В правой панели дважды щелкните Запретить установку пользователем политику.

- Нажмите Включено, чтобы включить политику.

- Нажмите Применить и ОК.

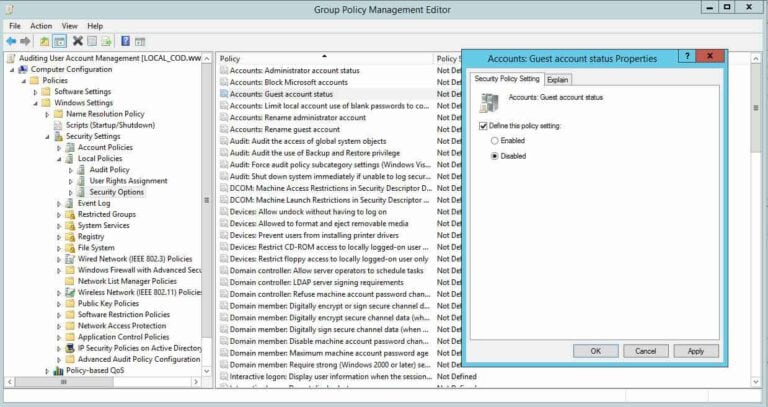

Отключить учетную запись гостя

Через учетную запись гостя пользователи получают доступ к конфиденциальным данным. Такие учетные записи предоставляют доступ к компьютеру под управлением Windows и не требуют пароля. Включение этой учетной записи означает, что любой может злоупотреблять доступом к нашим системам.

К счастью, мы можем отключить эти учетные записи по умолчанию. Лучше всего проверить, что это так в нашей ИТ-среде, поскольку, если эта учетная запись включена в нашем домене, отключение ее предотвращает злоупотребление доступом:

- В редакторе управления групповыми политиками (открытом для пользовательского GPO) перейдите к Конфигурация компьютера>Настройки Windows>Настройки безопасности>Локальные политики>Параметры безопасности.

- В правой панели дважды щелкните политику Статус учетной записи гостя.

- Выберите флажок Определить этот параметр политики и нажмите Отключено.

- Нажмите Применить и OK.

Также ознакомьтесь с Инструментом отчетов по политикам группы InfraSOS Active Directory GPO

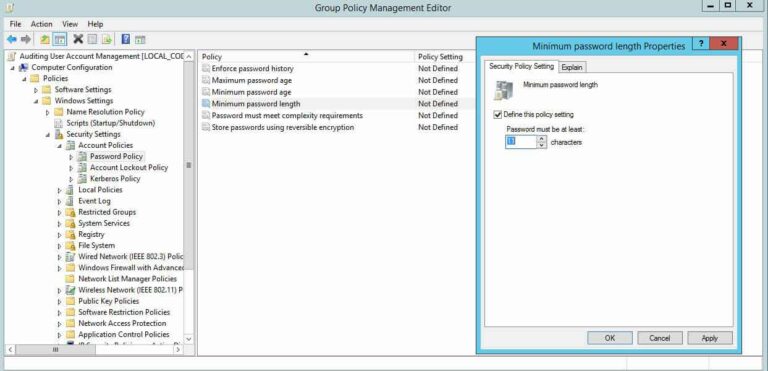

Установите минимальную длину пароля на более высокие значения

Установите минимальную длину пароля на более высокие значения. Например, для повышенных учетных записей мы должны устанавливать пароли длиной не менее 15 символов, а для обычных учетных записей – не менее 12 символов. Установка более низкого значения для минимальной длины пароля создает ненужные риски. Значение по умолчанию – “ноль” символов, поэтому мы должны указать число:

- В окне редактора управления групповыми политиками (открытом для настраиваемой GPO) перейдите к Конфигурация компьютера>Настройки Windows>Настройки безопасности>Политики учетных записей>Политика пароля.

- Дважды щелкните политику Минимальная длина пароля в правой панели, затем выберите флажок Определить это настройку политики.

- Укажите значение для длины пароля.

- Нажмите Применить и ОК.

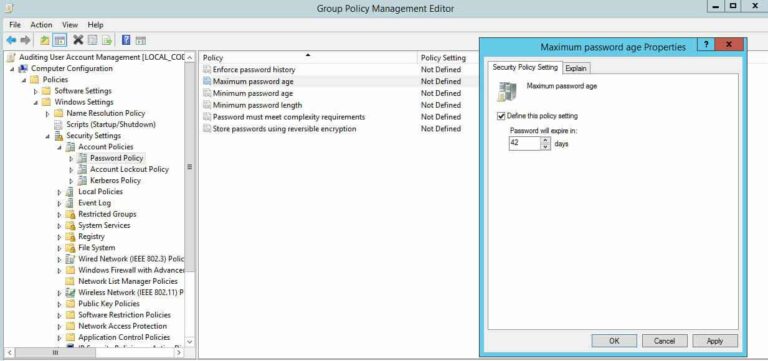

Установите максимальный срок действия пароля на минимальные значения

Если мы установим срок действия пароля на длительный период, пользователи будут менять его только время от времени, что означает, что пароль может быть украден. Всегда предпочтительны более короткие периоды срока действия пароля.

Windows устанавливает значение максимального срока действия пароля по умолчанию в 42 дня. На следующем скриншоте показана настройка политики для настройки Максимальный срок действия пароля. Выполните следующие шаги:

- Перейдите к Конфигурация компьютера>Настройки Windows>Настройки безопасности>Политики учетных записей>Политика пароля в открывшемся окне редактора управления групповыми политиками (открыт для пользовательской GPO).

- В правой панели дважды щелкните политику Максимальный срок действия пароля.

- Выберите флажок Определить этот параметр политики и укажите значение.

- Нажмите Применить и ОК.

Отключить анонимное перечисление SID

Active Directory присваивает уникальный номер всем объектам безопасности в Active Directory, включая пользователей, группы и другие, называемые идентификаторами безопасности (SID). В старых версиях Windows пользователи могли запрашивать SID для идентификации важных пользователей и групп. Хакеры используют эту возможность для несанкционированного доступа к данным.

По умолчанию это настройка отключена. Убедитесь, что она остается таковой. Выполните следующие шаги:

- Перейдите к Компьютерная конфигурация>Политики>Настройки Windows>Параметры безопасности>Локальные политики>Параметры безопасности в окне редактора управления групповыми политиками.

- Дважды щелкните Доступ к сети в правой панели.Не разрешать перечисление учетных записей SAM и анонимное взаимодействие настроек политики.

- Выберите Включено и затем нажмите Применить и ОК для сохранения наших настроек.

Если мы правильно установим эти параметры групповой политики, безопасность нашей организации автоматически улучшится. Этот список может быть не исчерпывающим, но он является отличным руководством для укрепления безопасности в нашей доменной среде.

Также читайте Лучшие практики по безопасности групп Active Directory

Лучшие практики по групповым политикам – Заключение по настройкам безопасности GPO

В заключение, навигация по тонкостям лучших практик групповой политики является основополагающим принципом в укреплении безопасности и эффективности любой сетевой среды. Соблюдая эти руководства, администраторы не только укрепляют устойчивость своих систем, но и обеспечивают согласованную и стандартизированную конфигурацию в организации. Поскольку цифровой ландшафт развивается, принятие этих лучших практик становится необходимым для обеспечения безопасности данных, улучшения операционной целостности и поддержания прочного фундамента для эффективного управления

Source:

https://infrasos.com/group-policy-best-practices-gpo-security-settings/