Meilleures pratiques pour les politiques de groupe – Paramètres de sécurité des GPO. Démarrer une administration réseau efficace exige une bonne compréhension des objets de politique de groupe (GPO). Cette exploration se concentre sur les paramètres de sécurité des GPO, dévoile les principes fondamentaux et les stratégies pour renforcer les environnements Active Directory. Cet article traite d’autres meilleures pratiques pour les politiques de groupe.

Meilleures pratiques pour les politiques de groupe – Paramètres de sécurité des GPO

Certaines paramètres de politique de groupe simples, lorsqu’ils sont configurés correctement, peuvent atténuer le risque de violations de données. Améliorer la sécurité et la conduite opérationnelle des ordinateurs dans notre organisation est réalisée en modifiant les paramètres du registre des ordinateurs via les politiques de groupe. Cette outil puissant permet de restreindre l’accès utilisateur à des ressources spécifiques, exécuter des scripts et effectuer des tâches routières, telles que l’application d’une page d’accueil déterminée pour chaque utilisateur sur le réseau.

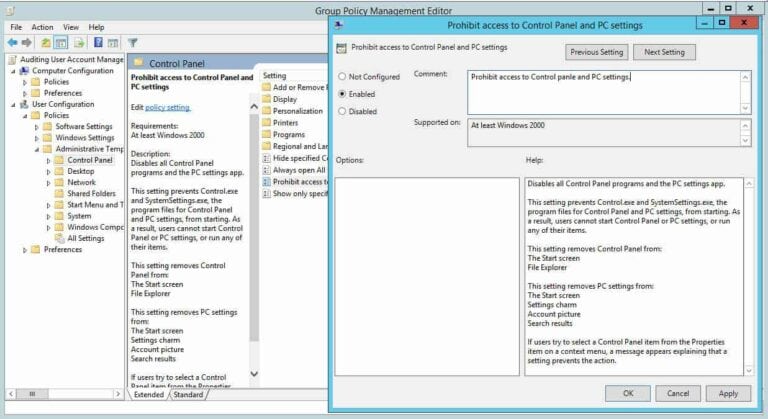

Modérer l’accès au Panneau de configuration

Fixer des limites sur le Panneau de configuration d’un ordinateur crée un environnement professionnel plus sûr. À travers le Panneau de configuration, nous contrôlons tous les aspects de notre ordinateur. Ainsi, en modérant qui a accès à l’ordinateur, nous gardons les données et autres ressources en sécurité. Effectuez les étapes suivantes :

- Dans l’Éditeur de stratégie de groupe (ouvert pour une GPO créée par l’utilisateur), accédez à Configuration utilisateur>Modèles d’administration>Panneau de configuration.

- Double-cliquez sur la Politique d’interdiction d’accès au Panneau de configuration et aux paramètres PC dans le volet de droite pour afficher ses propriétés.

- Sélectionnez Activé parmi les trois options.

- Cliquez Appliquer et OK.

Empêcher Windows de stocker le hachage du gestionnaire LAN

Windows génère et stocke les mots de passe des comptes utilisateur en hachages. Windows génère à la fois un hachage LAN Manager (hachage LM) et un hachage Windows NT (hachage NT) des mots de passe. Il les stocke dans la base de données locale du Gestionnaire de comptes de sécurité (SAM) ou dans Active Directory.

Le hash LM est faible et susceptible d’être piraté. Par conséquent, nous devrions empêcher Windows de stocker un hash LM de nos mots de passe. Effectuez les étapes suivantes pour ce faire :

- Localisez les Options de sécurité sous Configuration de l’ordinateur>Paramètres Windows>Réglages de sécurité>Politiques locales dans la fenêtre Editeur de gestion des politiques de groupe qui est apparue pour une GPO personnalisée.

- Dans la zone de droite, double-cliquez sur Ne pas stocker la valeur de hash LM à la prochaine modification de mot de passe de la politique.

- Cochez la case Définir ce paramètre de politique et cliquez sur Activé.

- Cliquez sur Appliquer et OK.

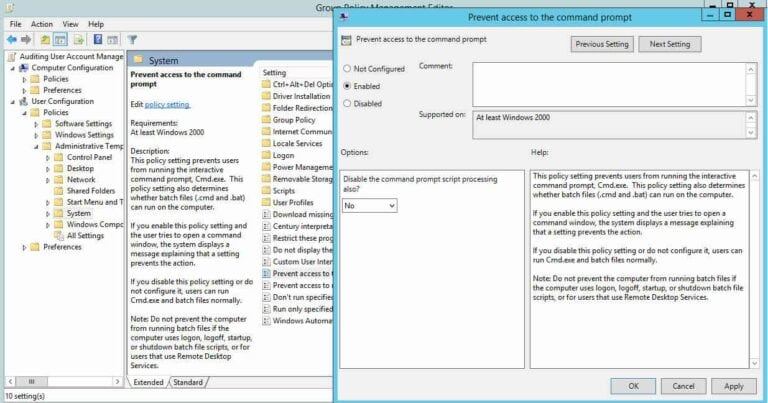

Contrôlez l’accès à la console de commandes

Nous utilisons les invites de commande pour exécuter des commandes qui donnent un accès de niveau élevé aux utilisateurs et contournent d’autres restrictions sur le système. Ainsi, pour garantir la sécurité des ressources système, il est sage de désactiver l’invite de commande.

Après avoir désactivé l’invite de commande et que quelqu’un essaie d’ouvrir une fenêtre de commande, le système affiche un message indiquant que certaines paramètres empêchent cette action. Effectuez les étapes suivantes :

- Dans la fenêtre de l’Éditeur de stratégie de groupe (ouvert pour une GPO personnalisée), accédez à Configuration utilisateur>Paramètres Windows>Stratégies>Modèles d’administration>Système.

- Dans le volet de droite, double-cliquez sur la stratégie Empêcher l’accès à l’invite de commande.

- Cliquez sur Activé pour appliquer la stratégie.

- Cliquez Appliquer et OK.

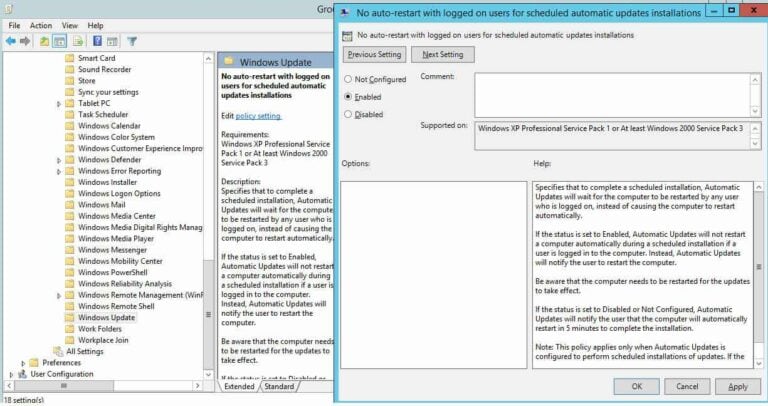

Désactiver les redémarrages forcés du système

Le redémarrage forcé d’un système est fréquent. Par exemple, nous nous retrouvons dans une situation où nous devons utiliser notre ordinateur. Une notification apparaît sur Windows nous informant qu’une mise à jour de sécurité nécessite le redémarrage de notre système.

L’ordinateur redémarre souvent de lui-même, et nous perdons un travail important et non sauvegardé si nous ignorons l’alerte ou mettons du temps à réagir. Pour désactiver la poursuite forcée via GPO, suivez les étapes suivantes :

- Pour accéder à Windows Update, allez dans Configuration de l’ordinateur>Modèles d’administration>Composant Windows dans la fenêtre Éditeur de stratégie de groupe qui s’est ouverte pour une GPO personnalisée.

- Dans le volet droit, double-cliquez surAucun redémarrage automatique avec les utilisateurs connectés pour les installations de mises à jour automatiques planifiées police.

- Cliquez surActivé pour activer la politique.

- Cliquez surAppliquer et OK.

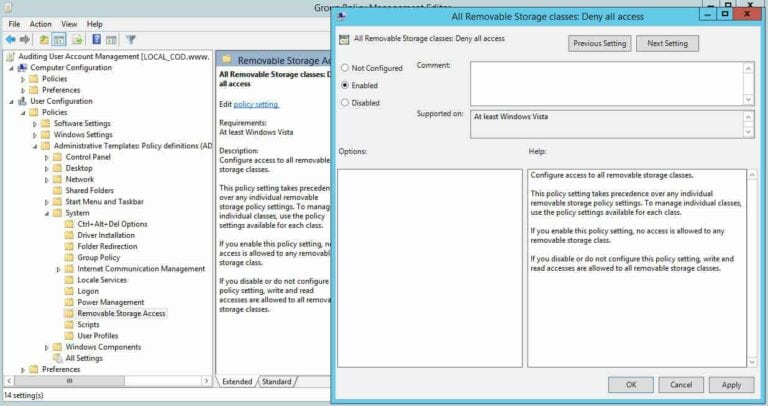

Interdire les lecteurs de supports amovibles

Les lecteurs de supports amovibles sont très susceptibles d’être infectés et peuvent également contenir un virus ou un logiciel malveillant. Si un utilisateur branche un lecteur infecté sur un ordinateur du réseau, cela affecte l’ensemble du réseau. De même, les DVD, les CD et même les disquettes, malgré leur âge, sont toujours susceptibles d’être infectés.

Il est donc préférable de désactiver complètement tous ces lecteurs. Effectuez les étapes suivantes pour le faire :

- Dans la fenêtre de l’éditeur de gestion des stratégies de groupe (ouverte pour un objet de stratégie de groupe personnalisé), allez à Configuration utilisateur>Stratégies>Modèles d’administration>Système>Accès au stockage amovible.

- Dans le volet de droite, double-cliquez sur Toutes les classes de stockage amovible : Refuser tous les accès politique.

- Cliquez sur Activé pour activer la politique.

- Cliquez sur Appliquer et OK.

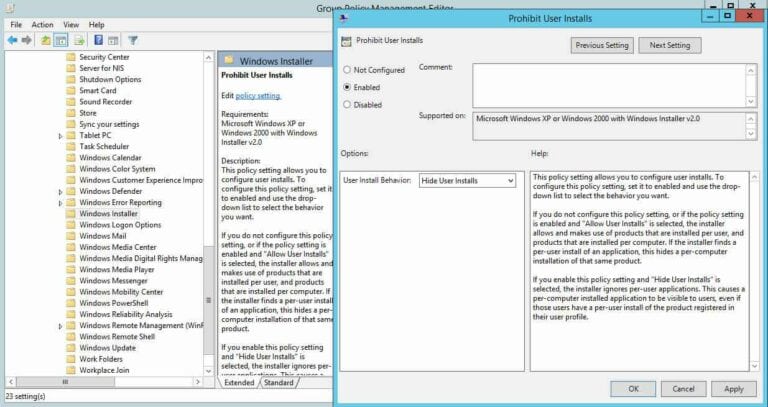

Restreindre les installations de logiciels

Lorsque nous donnons aux utilisateurs la liberté d’installer des logiciels, ils peuvent installer des applications indésirables qui compromettent notre système. Les administrateurs système doivent généralement effectuer la maintenance et le nettoyage de tels systèmes de manière routinière. Il est conseillé de prévenir les installations de logiciels par le biais de la stratégie de groupe :

- Dans l’éditeur de gestion des stratégies de groupe (ouvert pour un objet de stratégie de groupe personnalisé), allez à Configuration de l’ordinateur>Modèles d’administration>Composant Windows>Windows Installer.

- Dans le panneau droit, faites un double-clic sur la Interdire l’installation utilisateur politique.

- Cliquez sur Activée pour activer la politique.

- Cliquez sur Appliquer et OK.

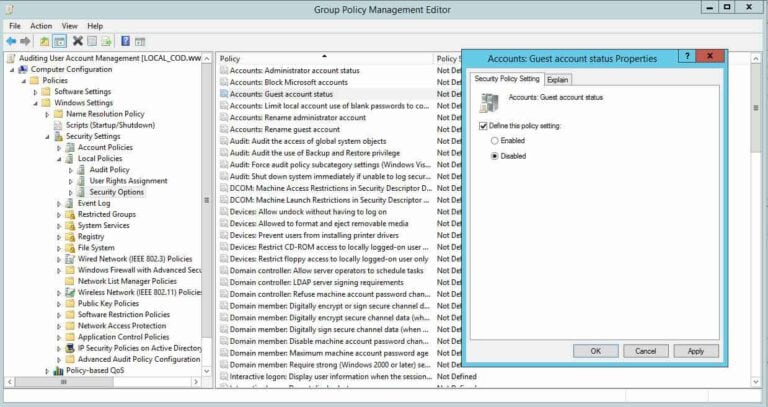

Désactiver le compte invité

A travers un compte invité, les utilisateurs ont accès à des données sensibles. Ces comptes octroient accès à un ordinateur Windows et ne nécessitent pas de mot de passe. Activer ce compte signifie que n’importe qui peut abuser de cet accès à nos systèmes.

Heureusement, nous pouvons désactiver ces comptes par défaut. Il est préférable de vérifier que c’est le cas dans notre environnement IT car, si ce compte est activé dans notre domaine, le désactiver empêche les gens d’abuser de l’accès :

- Dans l’éditeur de gestion des politiques de groupe (ouvert pour une politique personnalisée), allez à Configuration de l’ordinateur>Paramètres Windows>Paramètres de sécurité>Options de sécurité locales.

- Dans le volet de droite, double-cliquez sur Comptes : État du compte Invité.

- Sélectionnez la case Définir ce paramètre de stratégie et cliquez sur Désactivé.

- Cliquez sur Appliquer et OK.

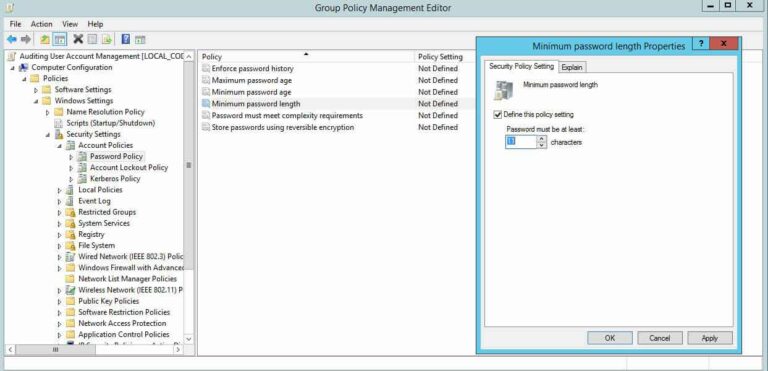

Définir une longueur de mot de passe minimale plus élevée

Définissez la longueur minimale du mot de passe à une limite plus élevée. Par exemple, pour les comptes élevés, nous devrions définir les mots de passe à au moins 15 caractères, et pour les comptes normaux, au moins 12 caractères. Définir une valeur inférieure pour la longueur minimale du mot de passe crée un risque inutile. Le paramètre par défaut est de « zéro » caractère, nous devons donc spécifier un nombre :

- Dans la fenêtre de l’Éditeur de stratégie de groupe (ouvert pour une GPO personnalisée), allez à Configuration de l’ordinateur>Paramètres Windows>Paramètres de sécurité>Stratégies de compte>Stratégie de mot de passe.

- Double-cliquez sur la stratégie Longueur minimale du mot de passe dans le volet de droite, puis cochez la case Définir ce paramètre de stratégie.

- Spécifiez une valeur pour la longueur du mot de passe.

- Cliquez sur Appliquer et sur OK.

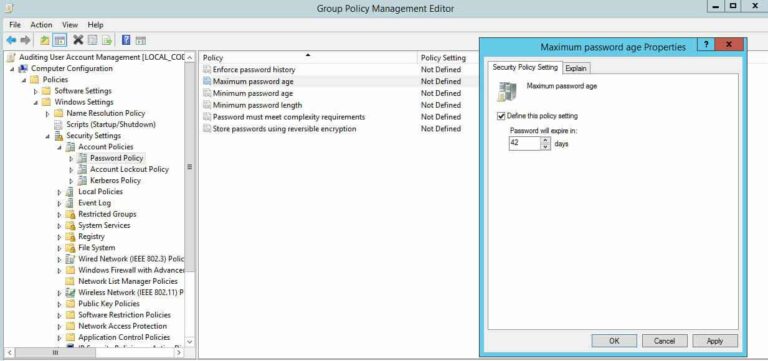

Définissez l’âge maximum du mot de passe à des limites plus basses

Si nous définissons la durée d’expiration du mot de passe sur une période longue, les utilisateurs n’ont à le changer que de temps en temps, ce qui signifie qu’il est plus probable qu’un mot de passe puisse être volé. Des périodes d’expiration de mot de passe plus courtes sont toujours préférées.

Windows définit par défaut la durée maximale du mot de passe à 42 jours. La capture d’écran suivante montre le paramètre de stratégie pour configurer l’âge maximum du mot de passe. Effectuez les étapes suivantes :

- Allez à Configuration de l’ordinateur>Paramètres Windows>Paramètres de sécurité>Stratégies de compte>Stratégie de mot de passe dans la boîte de l’Éditeur de gestion de la stratégie de groupe qui apparaît (ouvert pour une GPO personnalisée).

- Dans le volet de droite, double-cliquez sur la durée maximale du mot de passe politique.

- Sélectionnez la case à cocher Définir ce paramètre de stratégie et spécifiez une valeur.

- Cliquez sur Appliquer et OK.

Désactiver l’énumération anonyme des SID

Active Directory attribue un numéro unique à tous les objets de sécurité dans Active Directory, y compris les utilisateurs, les groupes et autres, appelés numéros d’identification de sécurité (SID). Dans les anciennes versions de Windows, les utilisateurs pouvaient interroger les SID pour identifier les utilisateurs et groupes essentiels. Les pirates exploitent cette disposition pour accéder de manière non autorisée aux données.

Par défaut, ce paramètre est désactivé. Assurez-vous qu’il reste ainsi. Effectuez les étapes suivantes :

- Naviguez vers Configuration de l’ordinateur dans la fenêtre de l’éditeur de gestion des stratégies d’agrégation.

- Cliquez sur Accès réseau dans le panneau droit.Ne pas autoriser l’énumération des comptes SAM et la communication anonyme des paramètres de stratégie.

- Choisissez Activé puis cliquez sur Appliqueret OKpour enregistrer nos paramètres.

Si nous avons correctement paramétré ces stratégies de gestion de groupe, notre sécurité organisationnelle s’améliore automatiquement. Cette liste peut ne pas être complète, mais elle constitue un excellent guide de départ pour renforcer la sécurité de notre environnement de domaine.

Voici également à lire Meilleures pratiques de sécurité pour les groupes de sécurité d’Active Directory

Meilleures pratiques pour les stratégies de groupe – Conclusion des paramètres de sécurité GPO

En conclusion, comprendre les subtilités des meilleures pratiques en matière de stratégie de groupe est un élément essentiel pour renforcer la sécurité et l’efficacité de tout environnement réseau. En suivant ces lignes directrices, les administrateurs renforcent non seulement la résilience de leurs systèmes, mais assurent également une configuration cohérente et normalisée dans toute l’organisation. Alors que le paysage numérique évolue, adopter ces meilleures pratiques est devenu impératif pour protéger les données, améliorer l’intégrité opérationnelle et maintenir un fondement solide pour une administration réseau efficace.

Source:

https://infrasos.com/group-policy-best-practices-gpo-security-settings/