Groepsbeleid Beste Praktijken – GPO Beveiligingsinstellingen. Een effectieve netwerkbeheer vereist een goed begrip van Groepsbeleidsobjecten (GPO’s). Deze verkenning richt zich op GPO beveiligingsinstellingen, waarbij fundamentele principes en strategieën worden ontrafeld om Active Directory-omgevingen te versterken. Dit artikel bespreekt meer over meerdere Groepsbeleid beste praktijken.

Groepsbeleid Beste Praktijken – GPO Beveiligingsinstellingen

Bepaalde eenvoudige Groepsbeleid Instellingen, wanneer correct geconfigureerd, hebben het potentieel om het risico op gegevenslekken te verminderen. Het verbeteren van de beveiliging en operationele gedrag van computers binnen onze organisatie wordt bereikt door instellingen aan te passen in het computerregister via Groepsbeleid. Deze krachtige tool stelt ons in staat om de toegang van gebruikers te beperken tot specifieke bronnen, scripts uit te voeren, en routinetaken uit te voeren, zoals het afdwingen van een aangewezen startpagina voor elke gebruiker op het netwerk.

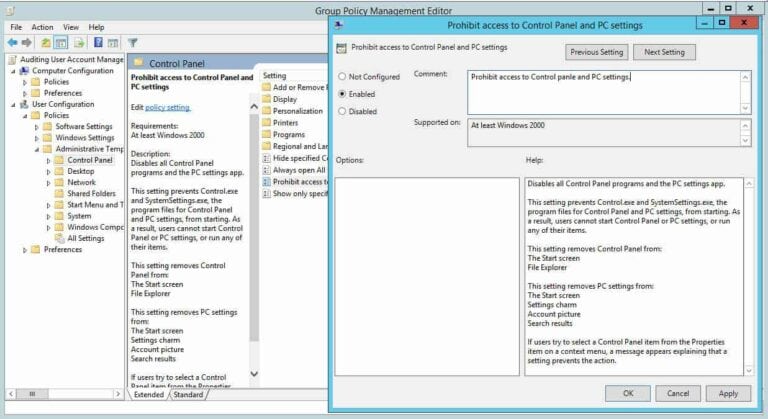

Toegang tot het Configuratiescherm Beheren

Het instellen van limieten voor het Configuratiescherm van een computer creëert een veiligere zakelijke omgeving. Via het Configuratiescherm beheren we alle aspecten van onze computer. Dus, door te beheren wie toegang heeft tot de computer, houden we gegevens en andere middelen veilig. Voer de volgende stappen uit:

- In de Groepsbeleidbeheer-editor (geopend voor een door de gebruiker gecreëerd GPO), navigeer naar Gebruikersconfiguratie>Beheersjablonen>Configuratiescherm.

- Dubbelklik op de Verbied toegang tot het Configuratiescherm en PC-instellingen beleid in het rechterpaneel om de eigenschappen te tonen.

- Selecteer Ingeschakeld uit de drie opties.

- Klik Toepassen en OK.

Voorkom dat Windows LAN Manager-hash opslaat

Windows genereert en slaat wachtwoorden van gebruikersaccounts op in hashes. Windows genereert zowel een LAN Manager-hash (LM-hash) als een Windows NT-hash (NT-hash) van wachtwoorden. Het slaat ze op in de lokale Security Accounts Manager (SAM)-database of Active Directory.

De LM-hash is zwak en gevoelig voor hacken. Daarom moeten we voorkomen dat Windows een LM-hash van onze wachtwoorden opslaat. Voer de volgende stappen uit om dit te doen:

- Zoek naar Beveiligingsopties onder Computerconfiguratie>Windows-instellingen>Beveiligingsinstellingen>Lokaal beleid in het venster van de Editor voor groepsbeleid dat verscheen voor een aangepast GPO.

- In het rechterdeelvenster, dubbelklik De LAN Manager-hashwaarde niet opslaan bij de volgende wachtwoordwijziging beleid.

- Selecteer het Definieer deze beleidsinstelling aankruisvakje en klik Ingeschakeld.

- Klik Toepassen en OK.

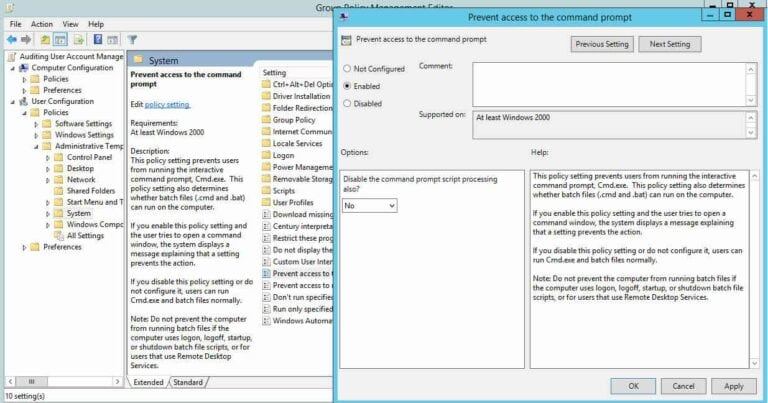

Beheer toegang tot de opdrachtprompt

We gebruiken opdrachtprompt om commando’s uit te voeren die gebruikers hoog niveau toegang geven en andere beperkingen op het systeem omzeilen. Dus, om de beveiliging van systeembronnen te waarborgen, is het verstandig om de Opdrachtprompt uit te schakelen.

Nadat we de Opdrachtprompt hebben uitgeschakeld en iemand probeert een opdrachtvenster te openen, toont het systeem een bericht waarin staat dat sommige instellingen deze actie voorkomen. Voer de volgende stappen uit:

- In het venster van de Group Policy Management Editor (geopend voor een aangepaste GPO), ga naar Gebruikersconfiguratie>Windows-instellingen>Beleidsregels>Administratieve sjablonen>Systeem.

- Dubbelklik in het rechterpaneel op het beleid Toegang tot de opdrachtprompt voorkomen.

- Klik op Ingeschakeld om het beleid toe te passen.

- Klik opToepassen en OK.

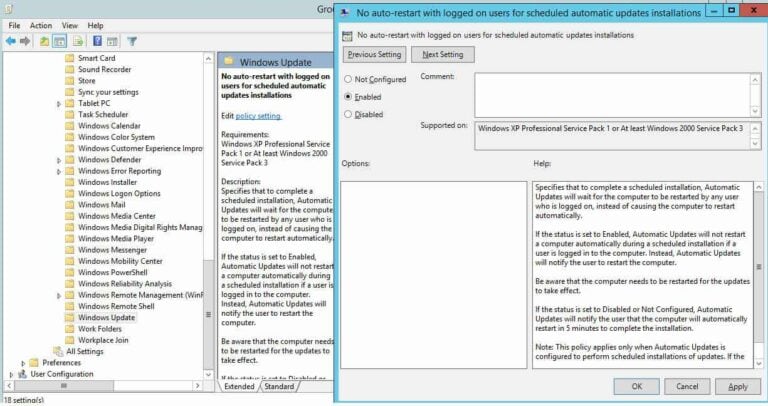

Forceer systeemherstarts uitschakelen

Het forceren van een systeemherstart is gebruikelijk. Bijvoorbeeld, we bevinden ons in een scenario waar we onze computer moeten gebruiken. Een melding verschijnt op Windows waarin wordt aangegeven dat een beveiligingsupdate vereist dat we ons systeem herstarten.

De computer herstart vaak automatisch en we verliezen essentieel, niet-opgeslagen werk als we de melding negeren of even wachten met reageren. Om gedwongen herstarts uit te schakelen via GPO, voer de volgende stappen uit:

- Om toegang te krijgen tot Windows Update, navigeer naar Computer Configuratie>Administrative Templates>Windows Component in het Groepsbeleidsbeheer Editor venster dat is geopend voor een aangepaste GPO.</

- In het rechterdeelvenster, dubbelklik op Geen automatische herstart met ingelogde gebruikers voor geplande installaties van automatische updates beleid.

- Klik op Ingeschakeld om het beleid in te schakelen.

- Klik op Toepassen en OK.

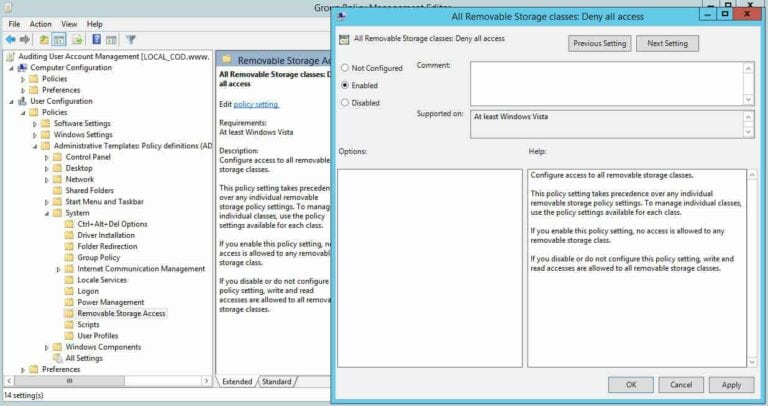

Weiger verwijderbare mediadragers

Verwijderbare mediadragers zijn zeer vatbaar voor infectie en kunnen ook een virus of malware bevatten. Als een gebruiker een geïnfecteerde schijf in een netwerkcomputer steekt, heeft dit invloed op het hele netwerk. Evenzo zijn dvd’s, cd’s en zelfs floppydrives, ondanks hun leeftijd, nog steeds vatbaar voor infectie.

Het is daarom het beste om al deze drives volledig uit te schakelen. Voer de volgende stappen uit om dit te doen:

- In het Group Policy Management Editor-venster (geopend voor een aangepaste GPO), ga naar Gebruikersconfiguratie>Beleidsregels>Administratieve sjablonen>Systeem>Toegang tot verwisselbare opslag.

- In het rechterdeelvenster, dubbelklik op Alle verwisselbare opslagklassen: Alle toegangen weigeren beleid.

- Klik op Ingeschakeld om het beleid in te schakelen.

- Klik op Toepassen en OK.

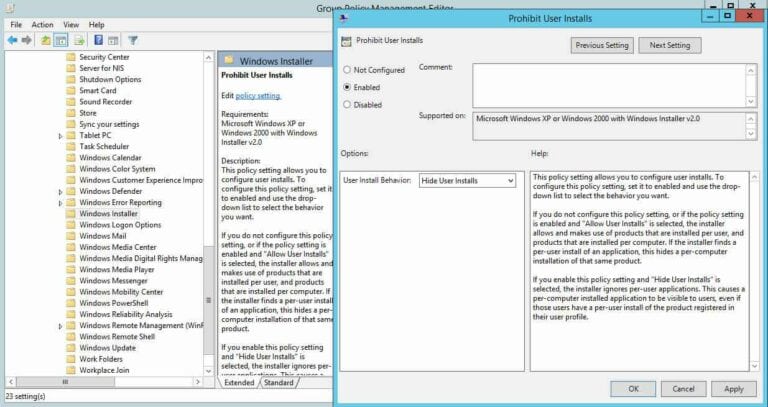

Software-installaties beperken

Wanneer we gebruikers de vrijheid geven om software te installeren, kunnen ze ongewenste apps installeren die ons systeem in gevaar brengen. Systeembeheerders moeten meestal regelmatig onderhoud en schoonmaak van dergelijke systemen uitvoeren. Het is raadzaam om software-installaties via Group Policy te voorkomen:

- In de Group Policy Management Editor (geopend voor een aangepaste GPO), ga naar Computerconfiguratie>Administratieve sjablonen>Windows-onderdelen>Windows Installer.

- In het rechterpaneel, dubbelklik op het Vermijd gebruikersinstallatie-beleid.

- Klik op Ingeschakeld om het beleid in te schakelen.

- Klik op Toepassen en OK.

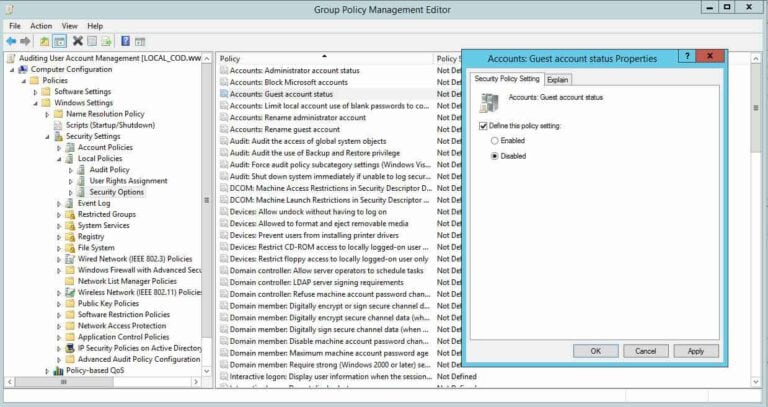

Schakel het gastaccount uit

Via een gastaccount krijgen gebruikers toegang tot gevoelige gegevens. Dergelijke accounts verlenen toegang tot een Windows-computer zonder dat er een wachtwoord nodig is. Wanneer dit account is ingeschakeld, kan iedereen misbruik maken van toegang tot onze systemen.

We kunnen gelukkig deze accounts standaard deactiveren. Het is het beste om te controleren of dit het geval is in onze IT-omgeving, aangezien indien dit account is ingeschakeld in ons domein, het uitschakelen mensen ervan weerhoudt om toegang te misbruiken:

- In de Group Policy Management Editor (geopend voor een aangepaste GPO), ga naar Computerconfiguratie>Windows-instellingen>Beveiligingsinstellingen>Lokale beleidsinstellingen>Beveiligingsopties.

- In het rechterdeelvenster, dubbelklik Accounts: Gastaccountstatus beleid.

- Selecteer het Deze beleidsinstelling definiëren vakje en klik Uitgeschakeld.

- Klik Toepassen en OK.

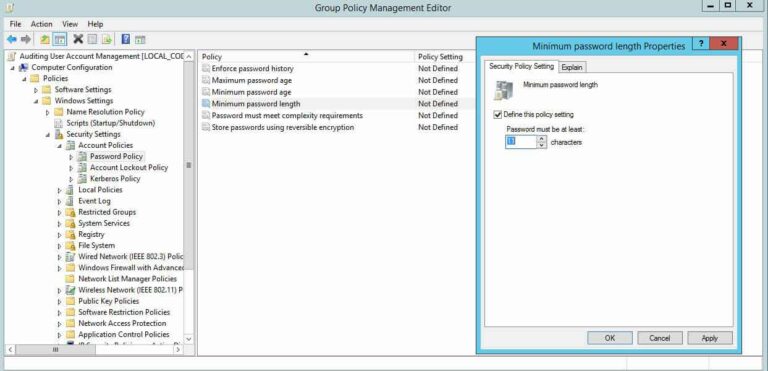

Stel minimale wachtwoordlengte in op hogere limieten

Stel de minimale wachtwoordlengte in op hogere limieten. Bijvoorbeeld, voor verhoogde accounts, moeten we de wachtwoorden instellen op minimaal 15 tekens, en voor reguliere accounts, minimaal 12 tekens. Het instellen van een lagere waarde voor minimale wachtwoordlengte creëert onnodig risico. De standaardinstelling is “nul” tekens, dus we moeten een nummer opgeven:

- In het venster van de Groepsbeleidbeheer-editor (geopend voor een aangepast GPO), ga naar Computerconfiguratie>Windows-instellingen>Beveiligingsinstellingen>Accountbeleid>Wachtwoordbeleid.

- Dubbelklik op de beleidsinstelling Minimale wachtwoordlengte in het rechterpaneel en kies vervolgens het selectievakje Dit beleidsinstelling definiëren.

- Geef een waarde op voor de wachtwoordlengte.

- Klik op Toepassen en OK.

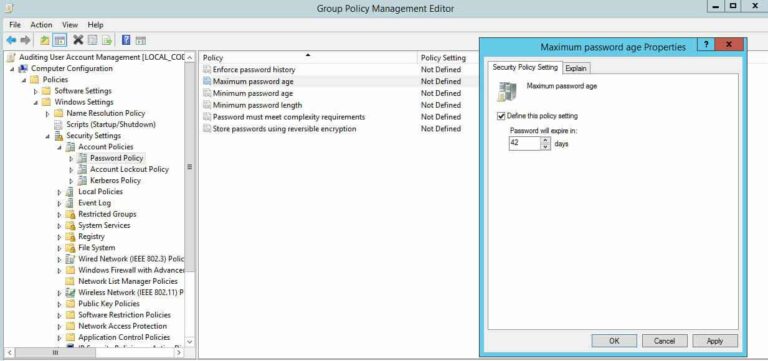

Stel Maximale Wachtwoordleeftijd in op Lagere Limieten

Als we de verloopleeftijd van het wachtwoord instellen op een lange periode, hoeven gebruikers het slechts af en toe te wijzigen, wat betekent dat het wachtwoord eerder gestolen kan worden. Kortere verloopperioden van het wachtwoord zijn altijd te verkiezen.

Windows stelt de standaard maximale wachtwoordleeftijd in op 42 dagen. De volgende schermafbeelding toont de beleidsinstelling voor het configureren van Maximale Wachtwoordleeftijd. Voer de volgende stappen uit:

- Ga naarComputerconfiguratie>Windows-instellingen>Beveiligingsinstellingen>Accountbeleid>Wachtwoordbeleid in het venster Groepsbeleidsbeheer dat verschijnt (geopend voor een aangepast GPO).

- Dubbelklik in het rechterdeelvenster op het beleid Maximum wachtwoordleeftijd.

- Selecteer het selectievakje Dit beleidsinstelling definiëren en geef een waarde op.

- Klik op Toepassen en OK.

Disable Anonieme SID Enumeratie

Active Directory kent een uniek nummer toe aan alle beveiligingsobjecten in Active Directory, inclusief Gebruikers, Groepen en anderen, genaamd Beveiligingsidentifiers (SID) nummers. In oudere Windows-versies konden gebruikers de SIDs opvragen om essentiële gebruikers en groepen te identificeren. Hackers maken misbruik van deze voorziening om ongeautoriseerde toegang tot gegevens te krijgen.

Standaard is deze instelling uitgeschakeld. Zorg ervoor dat dit zo blijft. Voer de volgende stappen uit:

- Navigeer naar Computer Configuration>Policies>Windows Settings>Security Settings>Local Policies>Security Options in het venster van de Groepsbeleidsbeheer-editor.

- Dubbelklik op de Network Access in het rechterdeelvenster. Do not permit the enumeration of SAM accounts and anonymously communicate beleidsinstellingen.

- Kies Enabled en klik vervolgens op Apply en OK om onze instellingen op te slaan.

Als we deze Groepsbeleidsinstellingen correct hebben ingesteld, wordt de beveiliging van onze organisatie automatisch beter. Deze lijst is misschien niet compleet, maar het is een uitstekende startgids om de beveiliging in ons domeinomgeving te versterken.

Conclusie van de beste praktijken voor Groepsbeleid – GPO-beveiligingsinstellingen

Source:

https://infrasos.com/group-policy-best-practices-gpo-security-settings/