组策略最佳实践 – GPO安全设置。着手有效的网络管理需要对组策略对象(GPOs)有深刻的理解。本文重点关注GPO安全设置,揭示加固Active Directory环境的基本原则和策略。本文讨论了更多关于多个组策略最佳实践的内容。

组策略最佳实践 – GPO安全设置

某些简单的组策略设置,当正确配置时,有潜力减轻数据泄露的风险。通过组策略调整计算机注册表中的设置,增强和操作行为,我们可以限制用户访问特定资源,执行脚本,并执行例行任务,例如强制网络上每个用户的指定主页。

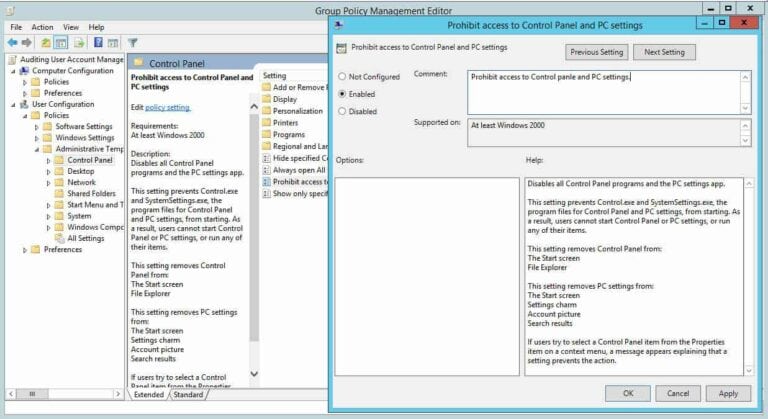

管理对控制面板的访问

限制计算机的控制面板访问可以创建更安全的业务环境。通过控制面板,我们控制计算机的所有方面。因此,通过管理谁有访问计算机,我们可以保护数据和其他资源的安全。执行以下步骤:

- 在组策略管理编辑器(为用户创建的 GPO 打开)中,导航至用户配置>管理模板>控制面板。

- 双击右窗格中的禁止访问控制面板和 PC 设置策略,显示其属性。

- 从三个选项中选择已启用。

- 点击应用和确定。

防止 Windows 存储 LAN 管理器哈希

LM哈希值较弱,容易受到黑客攻击。因此,我们应该防止Windows存储我们密码的LM哈希值。执行以下步骤:

- 在计算机配置>Windows设置>安全设置>本地策略下找到安全选项,这是出现在自定义GPO的编辑器窗口中的。

- 在右窗格中,双击在下次更改密码时不存储LAN Manager哈希值策略。

- 选择定义此策略设置复选框,然后点击已启用。

- 点击应用和确定。

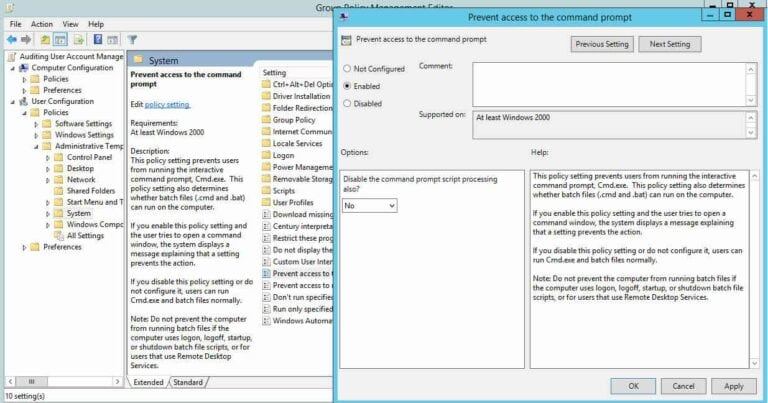

控制对命令提示符的访问

我们使用命令提示符来运行命令,从而为用户提供高级访问权限并绕过系统上的其他限制。因此,为了确保系统资源的安全,禁用“命令提示符”是一个明智的选择。

在禁用命令提示符后,如果有人试图打开命令窗口,系统将显示一条消息,说明某些设置阻止了此操作。执行以下步骤:

- 在“组策略管理编辑器”窗口(为自定义 GPO 打开)中,转到用户配置 > Windows 设置 > 策略 > 管理模板 > 系统。

- 在右侧窗格中,双击“禁止访问命令提示符”策略。

- 单击启用以应用该策略。

- 单击应用和确定。

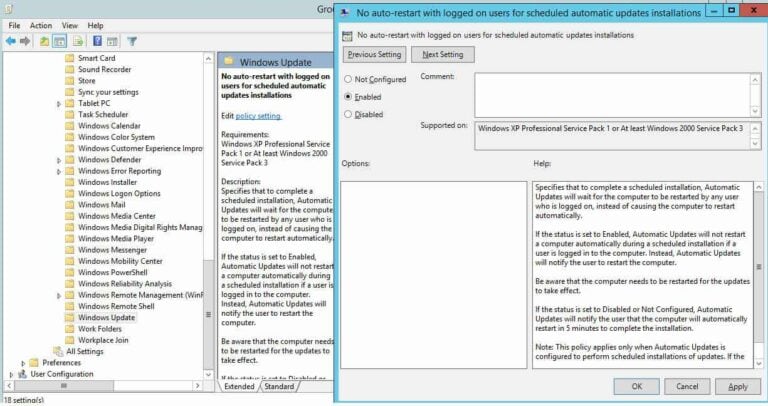

禁用强制系统重新启动

强制重新启动系统是经常发生的情况。例如,我们发现自己必须使用计算机。Windows弹出通知,告知我们需要重新启动系统以完成安全更新。

计算机经常自行重新启动,如果我们忽略警报或需要一段时间做出反应,则会丢失重要的未保存工作。要通过GPO禁用强制重新启动,请执行以下步骤:

- 要访问Windows更新,请转到群组策略管理编辑器窗口中的计算机配置>管理模板>Windows组件,该窗口已为自定义GPO打开。

- 在右窗格中,双击 计划安装自动更新时无需重新启动已登录用户 策略。

- 点击 已启用 以启用该策略。

- 点击 应用 和 确定。

还可阅读 活动目录安全最佳实践:保护您的环境

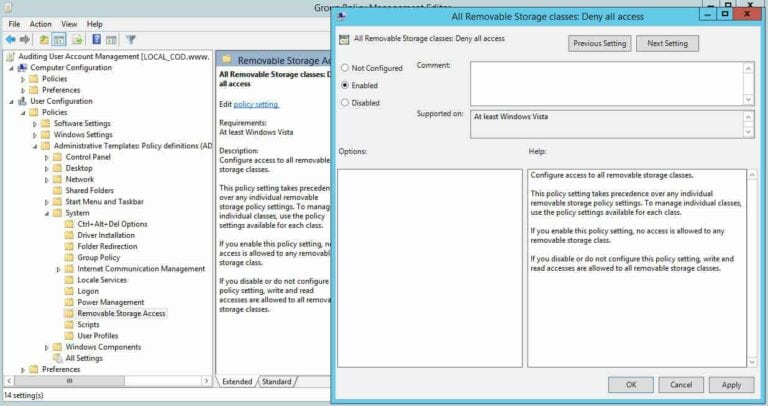

禁止可移动媒体驱动器

可移动媒体驱动器很容易受到感染,它们可能还包含病毒或恶意软件。如果用户将受感染的驱动器插入网络计算机,将影响整个网络。同样,DVD、CD,甚至软盘驱动器,尽管它们年代久远,仍然容易受到感染。

因此,最好完全关闭所有这些驱动器。执行以下步骤:

- 在组策略管理编辑器窗口(为自定义GPO打开),转到用户配置>策略>管理模板>系统>可移动存储访问。

- 在右窗格中,双击所有可移动存储类:拒绝所有访问策略。

- 点击已启用以启用该策略。

- 点击应用和确定。

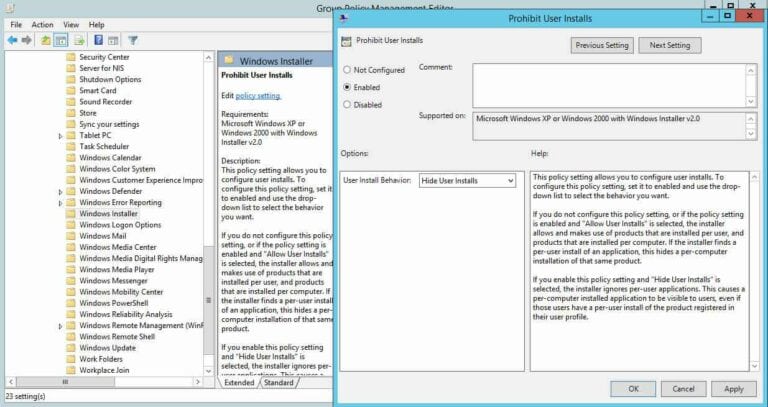

限制软件安装

当我们允许用户安装软件时,他们可能安装损害我们系统的不需要的应用程序。系统管理员通常必须定期对这些系统进行维护和清理。建议通过组策略阻止软件安装:

- 在组策略管理编辑器(为自定义GPO打开),转到计算机配置>管理模板>Windows 组件>Windows Installer。

- 在右侧窗格中,双击禁止用户安装策略。

- 点击已启用以启用该策略。

- 点击应用和确定。

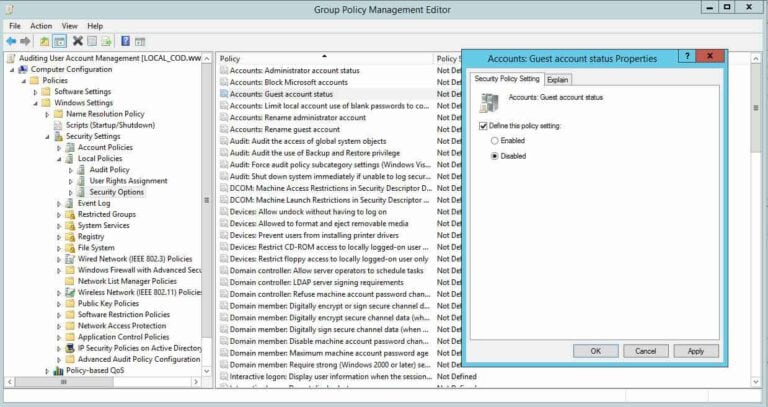

禁用来宾账户

通过来宾账户,用户可以访问敏感数据。这些账户授予对Windows计算机的访问权限,并且不需要密码。启用此账户意味着任何人都可以滥用和滥用对我们系统的访问权限。

幸运的是,我们可以默认停用这些账户。最好检查一下我们的IT环境中是否如此,因为如果此账户在我们的域中启用,禁用它将防止人们滥用访问权限:

- 在组策略管理编辑器(为自定义GPO打开)中,转到计算机配置>Windows设置>安全设置>本地策略>安全选项。

- 在右侧窗格中,双击账户:来宾账户状态策略。

- 选中定义此策略设置复选框,然后单击已禁用。

- 单击应用和确定。

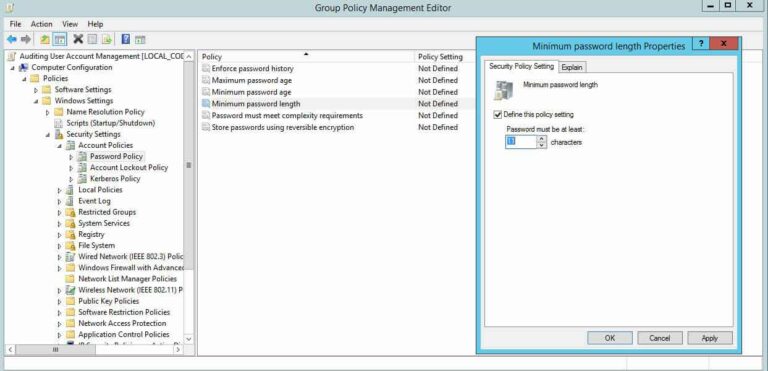

将最小密码长度设置为更高的限制

将最小密码长度设置为更高的限制。例如,对于提升的账户,我们应该将密码设置为至少15个字符,对于常规账户,至少12个字符。将最小密码长度设置为较低的值会带来不必要的风险。默认设置是“零”个字符,因此我们必须指定一个数字:

- 在组策略管理编辑器窗口(为自定义GPO打开)中,转到计算机配置>Windows设置>安全设置>帐户策略>密码策略。

- 双击右侧窗格中的“最小密码长度”策略,然后选择“定义此策略设置”复选框。

- 为密码长度指定一个值。

- 点击应用和确定。

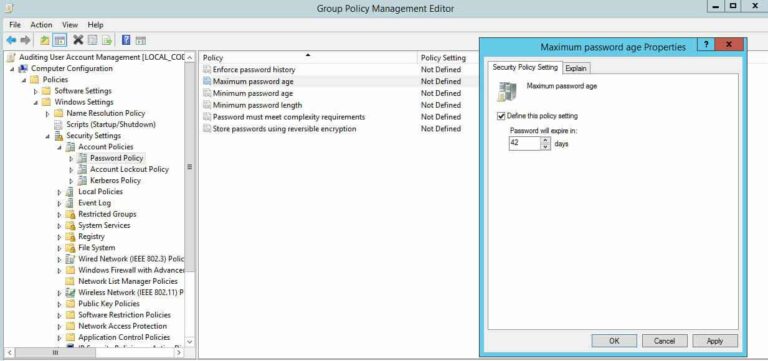

将最大密码年龄设置为较低限制

如果我们将密码过期年龄设置为一个较长的时期,用户只需要偶尔更改它,这意味着密码更有可能被盗。较短的密码过期期限总是首选。

Windows将默认最大密码年龄设置为42天。以下屏幕截图显示了配置最大密码年龄的策略设置。执行以下步骤:

- 转到计算机配置>Windows 设置>安全设置>帐户策略>密码策略 在打开的组策略管理编辑器框中(为自定义 GPO 打开)。

- 在右窗格中,双击最大密码年龄 策略。

- 选择定义此策略设置 复选框并指定一个值。

- 单击应用 和 确定。

禁用匿名 SID 枚举

Active Directory 为 Active Directory 中的所有安全对象分配唯一编号,包括用户、组等,称为安全标识符(SID)编号。在较旧的 Windows 版本中,用户可以查询这些 SID 以识别重要用户和组。黑客利用这一规定获取未经授权的数据访问权限。

默认情况下,此设置已禁用。确保保持这种状态。执行以下步骤:

- 导航至计算机配置>策略>Windows 设置>安全设置>本地策略>安全选项在组策略管理编辑器窗口中。

- 在右窗格中双击网络访问。不允许枚举 SAM 帐户和匿名通信策略设置。

- 选择已启用,然后单击应用和确定以保存我们的设置。

如果我们正确设置这些组策略,我们组织的安全性将自动提高。这个列表可能不完整,但是是在我们域环境中加强安全性的绝佳起点。

组策略最佳实践 – GPO 安全设置结论

总之,掌握集团策略最佳实践的复杂性是加强任何网络环境的安全性和效率的基石。遵守这些准则,管理员不仅增强系统的弹性,还确保组织内统一和标准化的配置。随着数字景观的演变,秉持这些最佳实践对于保障数据,增强运营完整性,并为有效的网络管理打下坚实基础变得至关重要。

Source:

https://infrasos.com/group-policy-best-practices-gpo-security-settings/