Gruppenrichtlinien Best Practices – GPO Sicherheitseinstellungen. Eine effektive Netzwerkverwaltung erfordert ein fundiertes Verständnis von Gruppenrichtlinienobjekten (GPOs). Diese Erkundung konzentriert sich auf GPO Sicherheitseinstellungen und entwirrt grundlegende Prinzipien und Strategien zur Stärkung von Active Directory Umgebungen. Dieser Artikel diskutiert weitere bewährte Verfahren für mehrere Gruppenrichtlinien.

Gruppenrichtlinien Best Practices – GPO Sicherheitseinstellungen

Bestimmte einfache Gruppenrichtlinieneinstellungen, wenn korrekt konfiguriert, haben das Potenzial, das Risiko von Datenverstößen zu mindern. Die Verbesserung der Sicherheit und des betrieblichen Verhaltens von Computern innerhalb unserer Organisation wird durch Anpassung von Einstellungen in der Computerregistrierung über Gruppenrichtlinien erreicht. Dieses leistungsstarke Tool ermöglicht es uns, den Benutzerzugriff auf bestimmte Ressourcen zu beschränken, Skripte auszuführen und Routineaufgaben durchzuführen, wie z.B. die Durchsetzung einer festgelegten Startseite für jeden Benutzer im Netzwerk.

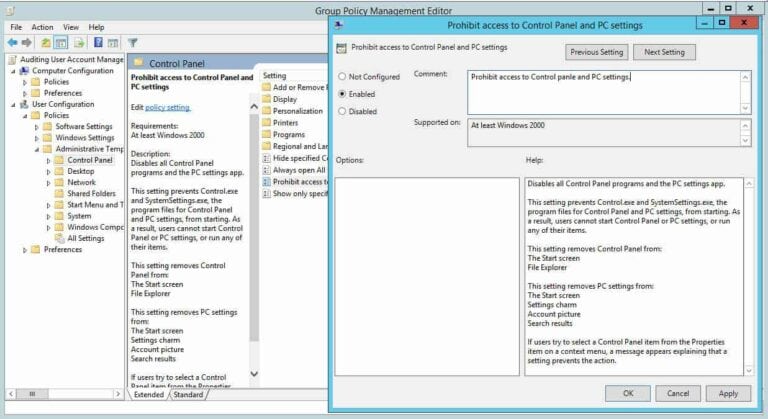

Regulierung des Zugriffs auf die Systemsteuerung

Die Festlegung von Grenzen für die Systemsteuerung eines Computers schafft eine sicherere Arbeitsumgebung. Über die Systemsteuerung steuern wir alle Aspekte unseres Computers. Durch die Regulierung, wer Zugriff auf den Computer hat, halten wir Daten und andere Ressourcen sicher. Führen Sie die folgenden Schritte aus:

- Im Gruppenrichtlinien-Verwaltungs-Editor (geöffnet für eine benutzererstellte GPO) navigieren Sie zu Benutzerkonfiguration>Administrative Vorlagen>Systemsteuerung.

- Doppelklicken Sie auf die Zugriff auf die Systemsteuerung und PC-Einstellungen verbieten-Richtlinie im rechten Bereich, um ihre Eigenschaften anzuzeigen.

- Wählen Sie Aktiviert aus den drei Optionen aus.

- Klicken Sie auf Anwenden und OK.

Auch Lesen Sie Testen Sie das InfraSOS Active Directory Reporting Tool

Verhindern Sie, dass Windows LAN Manager-Hashes speichert

Windows generiert und speichert Benutzerkontopasswörter in Hashes. Windows generiert sowohl einen LAN Manager-Hash (LM-Hash) als auch einen Windows NT-Hash (NT-Hash) von Passwörtern. Es speichert sie in der lokalen Security Accounts Manager (SAM) Datenbank oder Active Directory.

Der LM-Hash ist schwach und anfällig für Hacking. Daher sollten wir verhindern, dass Windows einen LM-Hash unserer Passwörter speichert. Führen Sie die folgenden Schritte aus, um dies zu tun:

- Suchen Sie unter Sicherheitsoptionen unter Computerrichtlinie>Windows-Einstellungen>Sicherheitseinstellungen>Lokale Richtlinien im Editorfenster für eine benutzerdefinierte Gruppenrichtlinie.

- Doppelklicken Sie im rechten Bereich auf die Richtlinie Den LAN-Manager-Hashwert beim nächsten Kennwortwechsel nicht speichern.

- Wählen Sie das Kontrollkästchen Diese Richtlinieneinstellung definieren aus und klicken Sie auf Aktiviert.

- Klicken Sie auf Anwenden und OK.

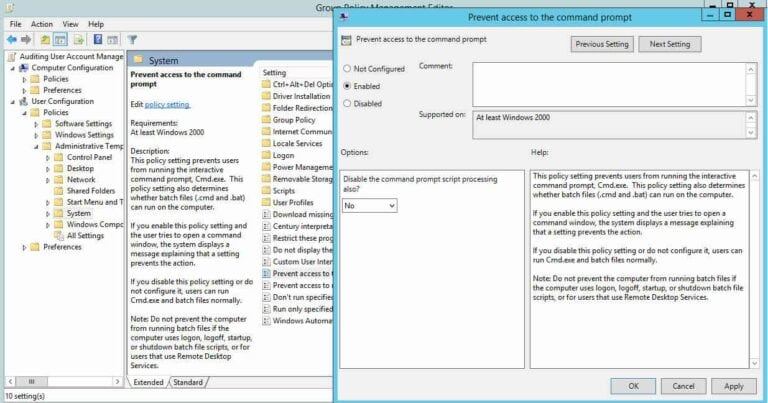

Zugriff auf die Eingabeaufforderung steuern;

Wir verwenden Befehlszeilen, um Befehle auszuführen, die Benutzern hohen Zugriff auf das System ermöglichen und andere Einschränkungen umgehen. Um die Sicherheit der Systemressourcen zu gewährleisten, ist es ratsam, die Eingabeaufforderung zu deaktivieren.

Nachdem wir die Eingabeaufforderung deaktiviert haben und jemand versucht, ein Eingabefenster zu öffnen, zeigt das System eine Meldung an, dass einige Einstellungen diese Aktion verhindern. Führen Sie die folgenden Schritte aus:

- Im Fenster des Gruppenrichtlinien-Verwaltungs-Editors (geöffnet für eine benutzerdefinierte GPO) gehen Sie zu Benutzerkonfiguration>Windows-Einstellungen>Richtlinien>Administrative Vorlagen>System.

- Doppelklicken Sie im rechten Bereich auf die Richtlinie Zugriff auf die Eingabeaufforderung verhindern.

- Klicken Sie auf Aktiviert, um die Richtlinie anzuwenden.

- Klicken Sie auf Anwenden und OK.

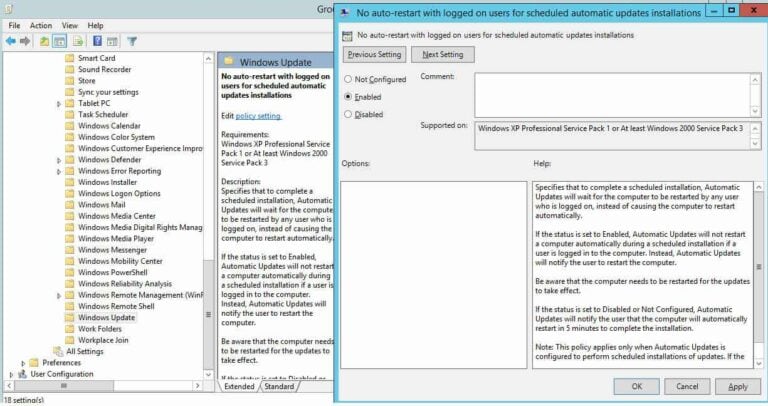

Erzwungene Systemneustarts deaktivieren

Das erzwungene Neustarten eines Systems ist häufig. Zum Beispiel befinden wir uns in einer Situation, in der wir unseren Computer verwenden müssen. Eine Benachrichtigung wird unter Windows angezeigt, die uns darüber informiert, dass ein Sicherheitsupdate einen Neustart unseres Systems erfordert.

Der Computer startet sich oft von selbst neu, und wenn wir die Warnung ignorieren oder einige Zeit brauchen, um zu reagieren, verlieren wir wichtige, nicht gespeicherte Arbeit. Um den erzwungenen Fortsetzungsvorgang über GPO zu deaktivieren, führen Sie die folgenden Schritte aus:

- Um auf Windows Update zuzugreifen, navigieren Sie zu Computerrichtlinie>Administrative Vorlagen>Windows-Komponenten im Group Policy Management Editor-Fenster, das für eine benutzerdefinierte GPO geöffnet wurde.

- Im rechten Bereich doppelklickenKein automatischer Neustart bei angemeldeten Benutzern für geplante automatische Update-Installationen Richtlinie.

- Klicken Sie aufAktiviert, um die Richtlinie zu aktivieren.

- Klicken Sie aufAnwenden undOK.

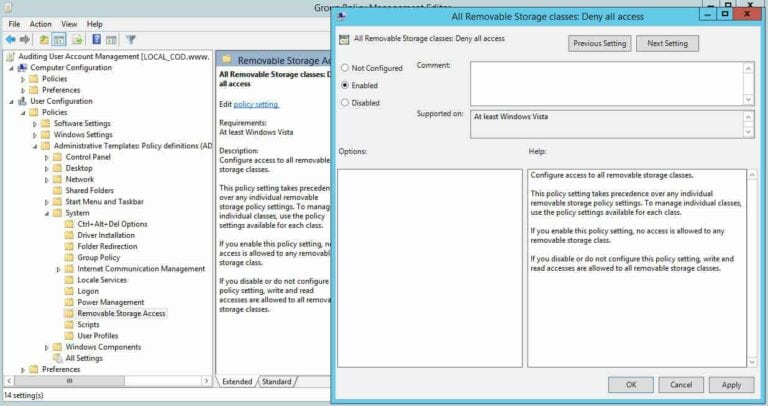

Entfernbare Medienlaufwerke verbieten

Entfernbare Medienlaufwerke sind sehr anfällig für Infektionen und können auch Viren oder Malware enthalten. Wenn ein Benutzer ein infiziertes Laufwerk in einen Netzwerkcomputer steckt, betrifft dies das gesamte Netzwerk. Ebenso sind DVDs, CDs und sogar Diskettenlaufwerke, trotz ihres Alters, immer noch anfällig für Infektionen.

Es ist daher am besten, alle diese Laufwerke vollständig auszuschalten. Führen Sie die folgenden Schritte aus, um dies zu tun:

- Im Fenster „Gruppenpolitikverwaltung“ (geöffnet für eine benutzerdefinierte GPO) gehe zuBenutzerkonfiguration>Politiken>Administrative Vorlagen>System>Verstellbare Speicherzugriff.

- Klicke im rechten Bereich auf die PolitikAlle verstellbaren Speicherklassen: Alle Zugriffe verweisen.

- KlickeAktiviert, um diese Politik zu aktivieren.

- KlickeAnwenden undOK.

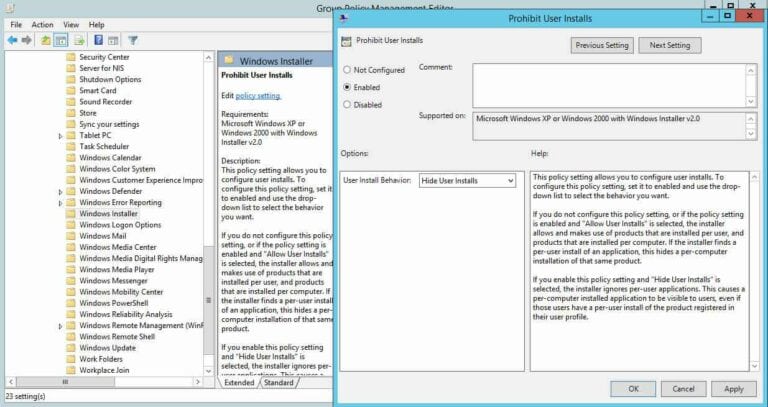

Softwareinstallationen einschränken

Wenn wir den Benutzern die Freiheit geben, Software zu installieren, könnten sie unerwünschte Apps installieren, die unser System gefährden. Systemadministratoren müssen in der Regel regelmäßig Wartungs- und Reinigungsarbeiten an solchen Systemen durchführen. Es ist ratsam, Softwareinstallationen über Gruppenpolitik zu verhindern:

- Gehe im Editor „Gruppenpolitikverwaltung“ (geöffnet für eine benutzerdefinierte GPO) zuRechnerkonfiguration>Administrative Vorlagen>Windows-Komponenten>Windows Installer.

- In dem rechten Fensterbereich doppelklicken Sie auf die „Benutzerinstallation verbieten“-Richtlinie.

- Klicken Sie auf „Aktiviert“, um die Richtlinie zu aktivieren.

- Klicken Sie auf „Übernehmen“ und „OK“.

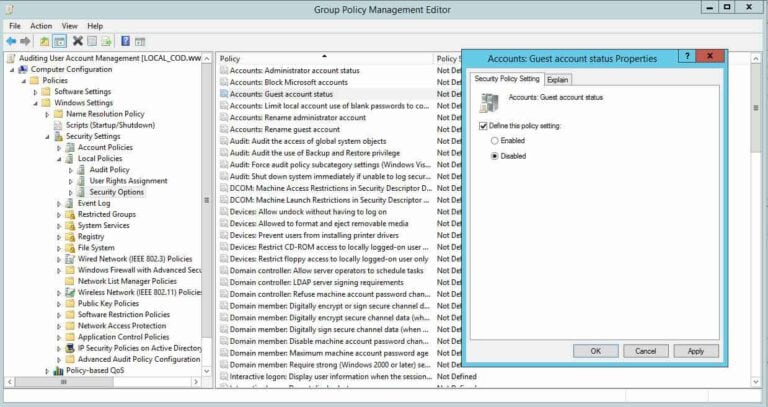

Gastkonto deaktivieren

Über ein Gastkonto erhalten Benutzer Zugriff auf sensible Daten. Solche Konten gewähren Zugriff auf einen Windows-Computer und erfordern kein Passwort. Durch Aktivierung dieses Kontos könnte jeder Missbrauch und unbefugten Zugriff auf unsere Systeme betreiben.

Zum Glück können wir diese Konten standardmäßig deaktivieren. Es ist ratsam, in unserer IT-Umgebung zu überprüfen, ob dies der Fall ist, da die Deaktivierung dieses Kontos verhindert, dass Personen den Zugriff missbrauchen, falls es in unserer Domäne aktiviert ist:

- In der Gruppenrichtlinienverwaltung (geöffnet für eine benutzerdefinierte GPO) navigieren Sie zu Computerkonfiguration>Windows-Einstellungen>Sicherheitseinstellungen>Lokale Richtlinien>Sicherheitsoptionen.

- Im rechten Bereich doppelklickenKonten: Gastkontostatus Richtlinie.

- Wählen Sie das Kontrollkästchen Definieren dieser Richtlinieneinstellung aus und klicken Sie auf Deaktiviert.

- Klicken Sie auf Anwenden und OK.

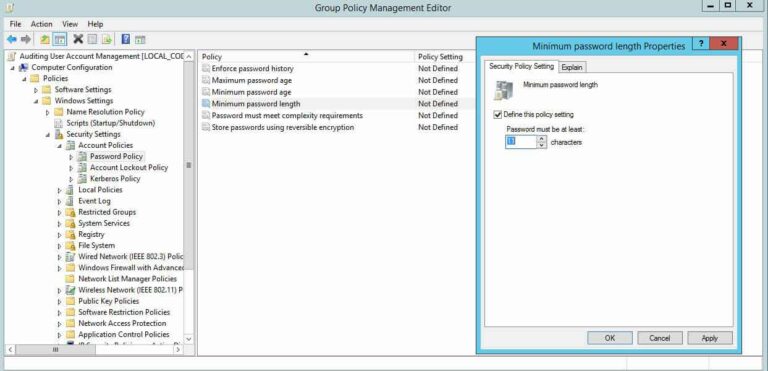

Legen Sie die Mindestlänge des Passworts auf höhere Grenzen fest

Legen Sie die Mindestlänge des Passworts auf höhere Grenzen fest. Zum Beispiel sollten wir für erhöhte Konten die Passwörter auf mindestens 15 Zeichen und für reguläre Konten auf mindestens 12 Zeichen setzen. Eine niedrigere Einstellung für die Mindestlänge des Passworts birgt unnötige Risiken. Die Standardeinstellung beträgt „null“ Zeichen, daher müssen wir eine Zahl angeben:

- In dem Fenster „Editor für Gruppenrichtlinienverwaltung“ (geöffnet für eine benutzerdefinierte GPO) gehen Sie zuComputerkonfiguration>Windows-Einstellungen>Sicherheitseinstellungen>Kontorichtlinien>Kennwortrichtlinie.

- Doppelklicken Sie auf die Richtlinie „Minimale Kennwortlänge“ im rechten Bereich und aktivieren Sie das Kontrollkästchen „Diese Richtlinieneinstellung definieren“.

- Geben Sie einen Wert für die Kennwortlänge ein.

- Klicken Sie auf „Übernehmen“ und OK.Setzen Sie das Maximum für das Kennwortalter auf den niedrigsten Wert

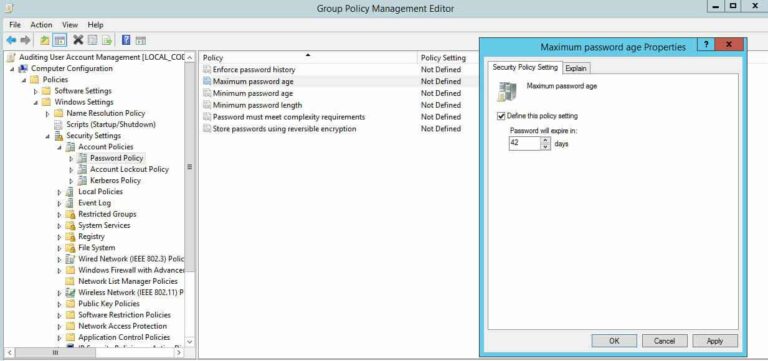

Wenn wir das Kennwortablaufdatum auf einen längeren Zeitraum setzen, müssen Benutzer es nur gelegentlich ändern, was bedeutet, dass ein Passwort eher gestohlen werden könnte. Kürzere Kennwortablaufzeiten sind immer bevorzugt.

Windows setzt das Standardmaximum für das Kennwortalter auf 42 Tage. Der folgende Screenshot zeigt die Richtlinieneinstellung für die Konfiguration desMaximums für das Kennwortalter. Führen Sie die folgenden Schritte aus:

- Gehen Sie zu Computereinstellungen>Windows-Einstellungen>Sicherheitseinstellungen>Konto-Richtlinien>Kennwortrichtlinie im Gruppenrichtlinien-Verwaltungseditorfenster, das sich öffnet (geöffnet für eine benutzerdefinierte GPO).

- Doppelklicken Sie im rechten Bereich auf die Maximales Kennwortalter Richtlinie.

- Wählen Sie das Festlegen dieser Richtlinieneinstellung Kontrollkästchen aus und geben Sie einen Wert an.

- Klicken Sie auf Übernehmen und OK.

Deaktivieren Sie die anonyme SID-Aufzählung

Active Directory weist allen Sicherheitsobjekten in Active Directory, einschließlich Benutzern, Gruppen und anderen, eine eindeutige Nummer zu, die Sicherheitsidentifikatoren (SID) genannt wird. In älteren Windows-Versionen konnten Benutzer die SIDs abfragen, um wichtige Benutzer und Gruppen zu identifizieren. Hacker nutzen diese Bestimmung aus, um unbefugten Zugriff auf Daten zu erhalten.

Standardmäßig ist diese Einstellung deaktiviert. Stellen Sie sicher, dass dies so bleibt. Führen Sie die folgenden Schritte aus:

- Navigieren Sie zum Computerkonfiguration>Richtlinien>Windows-Einstellungen>Sicherheitseinstellungen>Lokale Richtlinien>Sicherheitsoptionen im Fenster Editor für die Gruppenrichtlinienverwaltung.

- Doppelklicken Sie auf die Netzwerkzugriff im rechten Bereich.Zulassen der Aufzählung von SAM-Konten und anonyme Kommunikation nicht gestatten Richtlinieneinstellungen.

- Wählen Sie Aktiviert und klicken Sie dann auf Anwenden und OK, um unsere Einstellungen zu speichern.

Wenn wir diese Gruppenrichtlinieneinstellungen korrekt haben, ist die Sicherheit unserer Organisation automatisch besser. Diese Liste ist möglicherweise nicht vollständig, aber sie ist ein großartiger Ausgangspunkt, um die Sicherheit in unserer Domänenumgebung zu stärken.

Best Practices für Gruppenrichtlinien – Abschluss der GPO-Sicherheitseinstellungen

Source:

https://infrasos.com/group-policy-best-practices-gpo-security-settings/