Защита электронной почты Office 365: Лучшие практики / Предотвращение угроз. Атаки через электронную почту остаются одним из наиболее распространенных типов кибератак, поэтому обеспечение безопасности коммуникаций по электронной почте является одной из самых важных задач для администраторов ИТ. Этот материал фокусируется на лучших практиках и стратегиях предотвращения угроз для обеспечения безопасности коммуникаций по электронной почте Microsoft 365. От предотвращения спама и фишинга до подделки и предотвращения потери данных, мы рассматриваем комплексные меры для укрепления вашей электронной инфраструктуры.

Обратите внимание, доступность описанных инструментов зависит от типа вашей подписки (самые продвинутые функции требуют план Defender для Office 365 2 или лицензии Microsoft 365 E5) и вашей инфраструктуры (некоторые инструменты не будут работать для почтовых ящиков внутри предприятия в гибридных развертываниях).

Давайте продолжим статью о том, как Обеспечить безопасность электронной почты Office 365: Лучшие практики / Предотвращение угроз, следующий раздел.

Также читайте Защита от фишинговых атак в Office 365

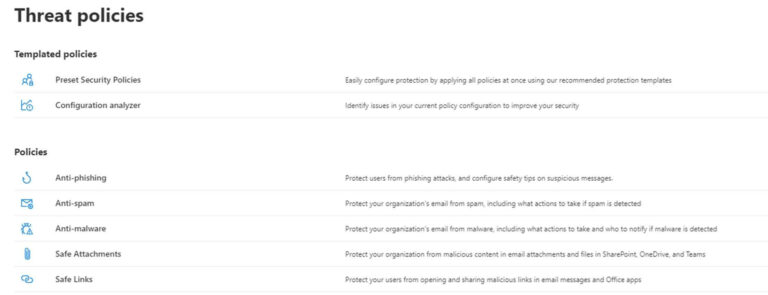

Лучшие практики предотвращения спама и фишингаЭлектронная почта и сотрудничество , в разделе Политики и правила > Политики угроз .

Первое, что нужно сделать для обеспечения безопасности потока электронной почты Microsoft 365, это настройка политик угроз. Они находятся в портале Microsoft 365 Defender в разделе Email & Collaboration, в разделе Policies & rules > Threat policies.

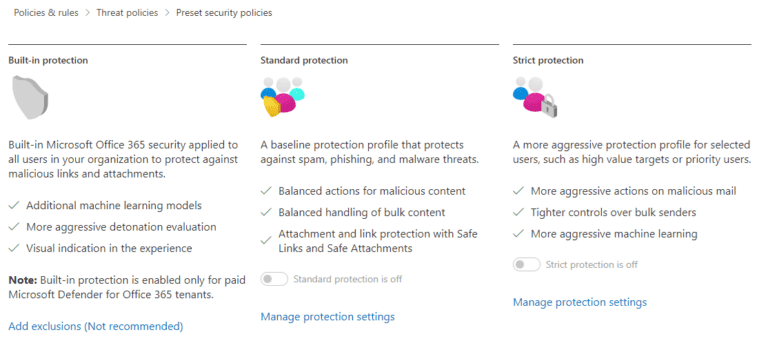

Используйте одну из предустановленных политик (Standard или Strict), или настройте их в соответствии с вашими потребностями. Политика Strict более агрессивная и помещает в карантин больше сообщений. Эти политики назначаются на уровне пользователя, и обычно политика Strict назначается самым чувствительным пользователям, в то время как Standard – всем остальным. Сравнение этих политик можно найти в портале документации Microsoft.

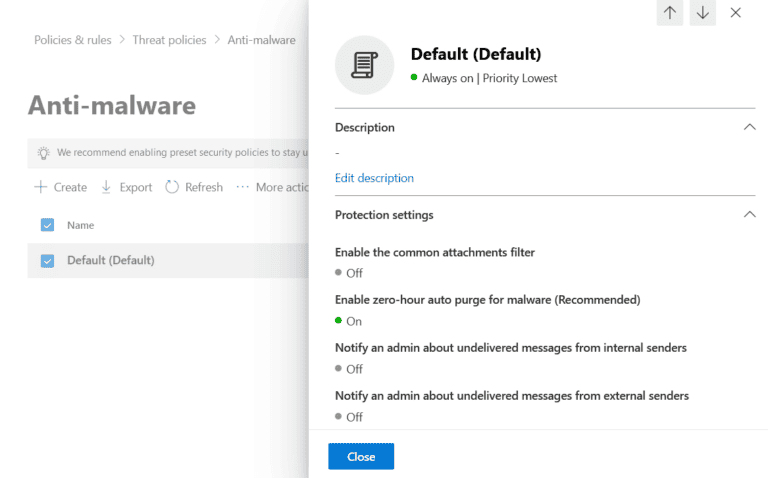

Или вы можете создать пользовательские политики. Для защиты почтового потока доступны 3 политики: антиспам, антивредоносное ПО и антифишинг. Они включают различные фильтры, действия и настройки уведомлений. Дополнительную информацию можно найти здесь: Рекомендуемые настройки для EOP и Microsoft Defender для безопасности Office 365. Хорошей практикой является создание нескольких различных политик и назначение строгих политик для почтовых ящиков, которые наиболее подвержены атакам (например, почтовые ящики, доступные на странице Контакты вашего корпоративного веб-сайта).

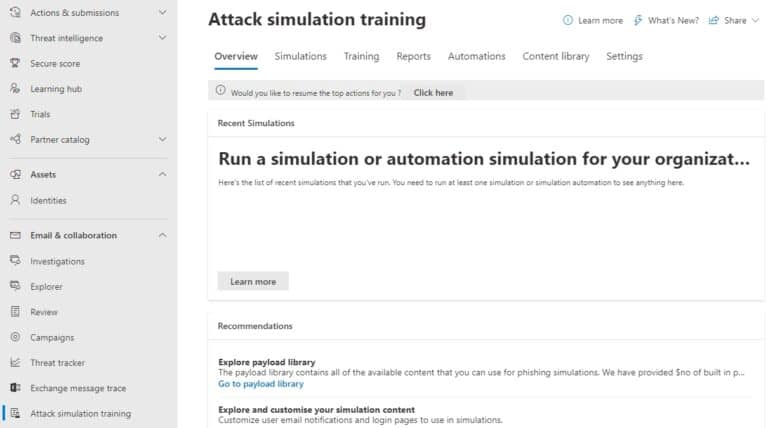

Во время планирования превентивных мер по борьбе с фишингом важно понимать, что ни один инструмент не обеспечивает 100% гарантированной защиты. Повышение осведомленности пользователей помогает обеспечить безопасность вашей инфраструктуры. Информируйте пользователей о опасности открытия вложений и ссылок, отправленных от неизвестных отправителей. Microsoft 365 содержит встроенный инструмент, называемый Тренировка по имитации атак, который используется для имитации различных типов фишинговых атак с целью обучения сотрудников. Более подробную информацию об этом инструменте можно найти здесь Начните использовать тренировку по имитации атак. Из моего опыта следует, что обучение пользователей – самый эффективный способ защиты от фишинга. Если у вас нет бюджета на это, рассмотрите использование инструментов от сторонних поставщиков (наиболее популярный – Knowbe4).Также прочтите Безопасное сотрудничество в Office 365: Управление внешним обменом и доступом гостей

Во время планирования мер по предотвращению фишинга важно понимать, что ни один инструмент не обеспечивает 100% гарантии защиты. Осведомленность пользователей помогает обеспечить безопасность вашей инфраструктуры. Информируйте пользователей о опасности открытия вложений и ссылок, полученных от неизвестных отправителей. В Microsoft 365 есть встроенный инструмент под названием Тренировки по симуляции атак, который используется для симуляции различных типов фишинговых атак с целью обучения сотрудников. Больше информации об этом инструменте можно найти здесь Начало работы с тренировками по симуляции атак. По моему опыту, обучение пользователей является наиболее эффективным способом защиты от фишинга. Если у вас нет бюджета на это, рассмотрите возможность использования сторонних инструментов (самый популярный – Knowbe4).

Лучшие практики предотвращения подделки идентификаторов

Спуфинг (подделка отправляющего домена) – это распространенный метод, используемый спамерами для обмана пользователей и заставления их открывать вредоносные файлы или ссылки. Обязанность администратора ИТ – предотвратить подделку вашего домена и доставку писем, которые подделывают другие домены. Microsoft 365 предоставляет несколько инструментов, которые можно использовать для этой цели.

Предупреждайте пользователей о внешних отправителях

Чтобы защитить пользователей от спуфинга, обязательно включите предупреждающие сообщения о внешних отправителях. Используйте командлет PowerShell Get-ExternalInOutlook (требуется модуль Exchange Online PowerShell) для просмотра текущего статуса конфигурации и Set-ExternalInOutlook для его изменения. Когда он включен, Outlook показывает баннер, предупреждающий пользователя о том, что отправитель сообщения является внешним, что позволяет идентифицировать вредоносного отправителя.

Настройте проверку электронной почты

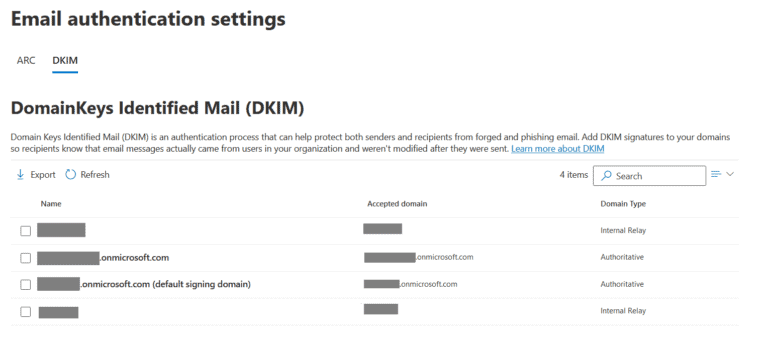

Реализация надлежащей проверки электронной почты помогает авторизовать отправителя и защищает ваш домен от подделки. Общепринятые стандарты, используемые для проверки домена, – это SPF, DKIM и DMARC, идеально использовать все три из них.

SPF – самое важное, это запись DNS TXT, которая содержит информацию о законных отправителях, которые могут отправлять сообщения, используя ваше доменное имя. Например, если вы используете только Microsoft 365 для обмена электронными письмами, запись должна выглядеть как “v=spf1 include:spf.protection.outlook.com -all”, что означает, что только Microsoft 365 может отправлять сообщения, используя ваш домен. Распространенная неправильная настройка, которая может привести к подделке вашего домена:

- Использование мягкого отказа (“~all”) вместо жесткого отказа (“-all”).

- Добавление дополнительных записей в запись (например, “A” – IPv4-адрес DNS-записи домена, “MX” – IPv4-адрес DNS-записи MX-записи доменов, “ip4:xx.xx.xx.xx” – пользовательский IPv4-адрес и т. д.). Укажите только те записи, которые необходимы, а не “на всякий случай”.

Однако добавление дополнительных записей в запись SPF может потребоваться в нескольких сценариях:

- Используются несколько систем электронной почты для отправки сообщений с использованием вашего домена.

- Используется сторонний шлюз электронной почты для маршрутизации сообщений.

- Прямая отправка или пересылка SMTP используются для доставки сообщений из некоторых приложений/устройств.

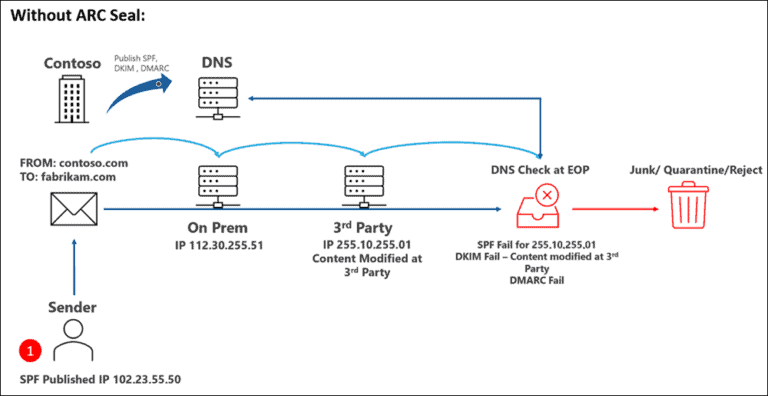

При планировании проверки электронной почты следует учитывать также маршрутизацию потока писем. Если отправленные сообщения обрабатываются и изменяются другой системой электронной почты (например, решением по предотвращению утечки данных на месте), прежде чем они будут доставлены, заголовок сообщения изменяется, так что адрес отправителя и подпись DKIM становятся недействительными, что приводит к сбою проверки электронной почты. В этом сценарии функцию Authenticated Received Chain (ARC) следует настроить в портале Microsoft 365 Defender. Она позволяет администраторам настраивать другие системы электронной почты как доверенные сторонние сертификаторы ARC и улучшить доставляемость.

Используйте цифровые подписи

Обеспечьте аутентификацию сообщения и невозможность отказа – цифровую подпись сообщения с использованием расширений безопасной/многопрофильной интернет-почты (S/MIME). Она использует сертификаты для подписи (и, при необходимости, шифрования) сообщения для подтверждения личности отправителя. Для каждого пользователя требуется индивидуальный сертификат и обычно он используется с внутренним удостоверяющим центром. Более подробную информацию можно найти на портале документации Exchange Online. Также читайте Используйте инструмент отчетности Office 365 от InfraSOS

Когда и SPF, и DKIM настроены, можно настроить Domain-based Message Authentication, Reporting and Conformance (DMARC). Заголо��ки электронной почты содержат 2 атрибута, которые определяют адрес отправителя – MailFrom и From. Запись SPF помогает только аутентифицировать адрес MailFrom, что дает злоумышленникам возможность подделки. Запись DMARC TXT помогает закрыть эту уязвимость, авторизуя атрибут From заголовка. Чтобы сформировать содержимое записи, следуйте инструкции из документации Microsoft.

Маршрутизация потока электронной почты

Еще одна вещь, которую стоит учитывать при планировании проверки электронной почты, – это маршрутизация потока электронной почты. Если отправленные сообщения обрабатываются и изменяются другой системой электронной почты (например, решением по предотвращению утечки данных на месте), прежде чем они будут доставлены, заголовок сообщения изменяется, и адрес отправителя и подпись DKIM становятся недействительными, что приводит к сбою проверки электронной почты.

В этом сценарии функцию Authenticated Received Chain (ARC) следует настроить в портале Microsoft 365 Defender. Она позволяет администраторам настроить другие системы электронной почты в качестве доверенных сторонних печатей ARC и улучшить доставляемость.

Обеспечение аутентификации сообщения и невозможности отказа – цифровая подпись сообщения с использованием расширений безопасной/универсальной интернет-почты (S/MIME). Она использует сертификаты для подписи (и, при необходимости, шифрования) сообщения для подтверждения идентификатора отправителя. Для каждого пользователя требуется индивидуальный сертификат, и, как правило, он используется с внутренним удостоверяющим центром. Дополнительную информацию можно найти на портале документации Exchange Online.

Также читайте Используйте инструмент отчетности Office 365 от InfraSOS

Лучшие практики предотвращения потери данных

Используйте цифровое шифрование. Самый эффективный способ обеспечить конфиденциальность электронной почты – это зашифровать сообщение, чтобы его мог расшифровать только предполагаемый получатель. Microsoft 365 поддерживает 3 метода шифрования: шифрование сообщений Microsoft Purview, S/MIME и управление правами информации (IRM). Сравните их здесь.

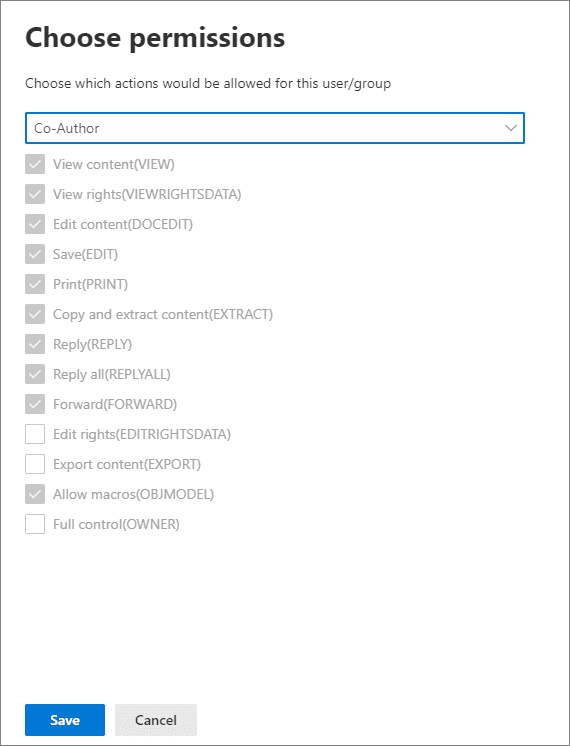

Применение ограничений на использование данных. В этом случае вам необходимо развернуть IRM – решение, которое позволяет настраивать контроль над сообщением после его отправки. При внедрении IRM вы создаете метки конфиденциальности, которые ограничивают использование данных – например, запрещают редактирование или печать данных из электронных сообщений. Список доступных разрешений можно найти здесь.

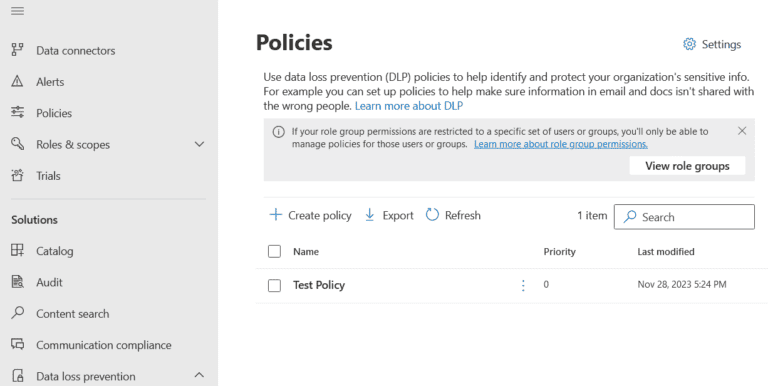

Используйте Microsoft Purview Data Loss Prevention. Еще одна функция для предотвращения утечки данных – это политики предотвращения утраты данных (DLP), которые можно настроить в портале Microsoft Purview, в разделе Решения > Предотвращение утраты данных. Политики гарантируют, что конфиденциальные данные не покинут компанию: правила DLP сканируют содержимое электронных писем и выполняют настроенные действия в случае обнаружения конфиденциальной информации. Например, медицинская организация настраивает политики DLP для блокировки всех исходящих сообщений, содержащих конфиденциальную медицинскую информацию, чтобы избежать утечки данных.

Другие методы предотвращения угроз

Используйте безопасную конфигурацию отправки SMTP

Если вам нужно использовать Microsoft 365 для отправки SMTP-сообщений из ваших приложений или многофункциональных устройств, у вас есть три варианта: отправка клиентом SMTP, прямая отправка и ретрансляция SMTP, как описано здесь. Убедитесь, что используете отправку клиентом SMTP, когда это возможно, поскольку она аутентифицирует отправителя на уровне почтового ящика и считается наиболее безопасным способом отправки сообщений. В случае, если ваше устройство не поддерживает авторизованную отправку (что очень редко в наши дни), используйте ретрансляцию SMTP. При настройке коннектора для ретрансляции используйте аутентификацию с помощью сертификата, так как она более надежна, чем соединения на основе IP-адреса.

Включите функцию автоматической очистки за нулевой час.

Политики фильтрации подключения Exchange Online позволяют настроить доверенные IP-адреса: все фильтры спама будут пропущены для сообщений, отправленных с указанных IP-адресов (или диапазонов IP-адресов). Это считается плохой практикой, поскольку в случае изменения владельца блока IP-адресов ваша почтовая система станет уязвимой. Если вам нужно минимизировать блокировку ложноположительных сообщений от некоторого отправителя, попробуйте использовать другие возможные варианты добавления в белый список, такие как Список разрешенных арендаторов.

Это все. Надеюсь, вам понравилось узнать. Статья “Безопасная электронная почта Office 365: Лучшие практики / Предотвращение угроз” завершена.Также прочтите Лучшие практики по безопасности Office 365: Защитите свой Office 365

Политики фильтрации подключений Exchange Online позволяют настраивать доверенные IP-адреса: все спам-фильтры будут пропущены для сообщений, отправленных с указанного IP (или диапазонов IP-адресов). Это считается плохой практикой, так как в случае изменения владельца блока IP-адресов ваша электронная почтовая система станет уязвимой. Если вам нужно минимизировать блокировку ложноположительных сообщений от некоторых отправителей, попробуйте использовать другие возможные варианты белого списка, такие как Список разрешенных арендаторов.

Вот и все. Надеюсь, вам было интересно узнать. Статья “Безопасная электронная почта Office 365: лучшие практики / Предотвращение угроз” завершена.

Заключение статьи “Безопасная электронная почта Office 365: лучшие практики / Предотвращение угроз”

Обеспечение безопасности электронной почты Microsoft 365 требует комплексного подхода с учетом развивающегося ландшафта киберугроз. Путем внедрения надежных политик безопасности, настройки проверки электронной почты и реализации мер по предотвращению утечки данных, организации могут значительно улучшить свою позицию в области безопасности электронной почты. Осведомленность пользователей и постоянное обучение, в сочетании с передовыми функциями, такими как тренировки симуляции атак, способствуют созданию целостной защиты от попыток фишинга. По мере развития технологий, оставаться в курсе и проактивно внедрять последние функции безопасности крайне важно для поддержания устойчивой среды электронной коммуникации.

Source:

https://infrasos.com/secure-office-365-email-best-practices-threat-prevention/