Office 365 이메일 보안: 최상의 실천 방법 / 위협 방지. 이메일 통신을 통한 공격은 사이버 공격의 가장 일반적인 유형 중 하나로 남아 있습니다, 따라서 이메일 통신을 보호하는 것은 IT 관리자에게 가장 중요한 작업 중 하나입니다. 이 문서는 Microsoft 365 이메일 통신을 보호하기 위한 최상의 실천 방법 및 위협 방지 전략에 집중합니다. 스팸 및 피싱 방지부터 스푸핑 및 데이터 유실 방지까지, 우리는 이메일 인프라를 견고하게 하는 포괄적인 조치에 대해 탐구합니다.

묘사된 도구의 가용성은 구독 유형(가장 고급 기능은 Defender for Office 365 Plan 2 또는 Microsoft 365 E5 라이선스가 필요하며, 일부 도구는 하이브리드 배포의 온프레미스 메일박스에는 작동하지 않을 수 있음) 및 인프라에 따라 달라집니다.

다음 섹션에서 Office 365 이메일 보안: 최상의 실천 방법 / 위협 방지에 대해 계속해 보겠습니다.

추가로 읽기 Office 365에서의 피싱 공격으로부터 보호하기

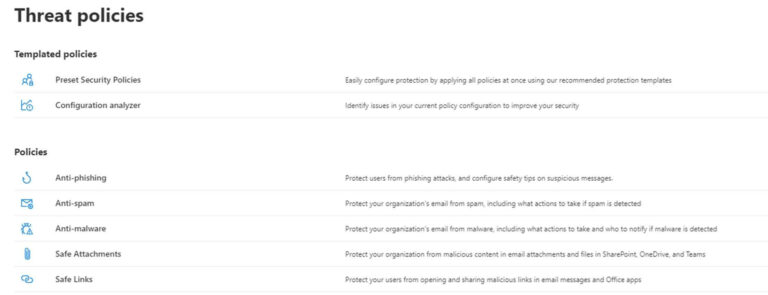

스팸 및 피싱 방지 최상의 실천 방법이메일 및 협업 섹션에서 정책 및 규칙 > 위협 정책 에서 찾을 수 있습니다.

마이크로소프트 365 메일 흐름을 보호하는 첫 번째 단계는 위협 정책을 구성하는 것입니다. 이러한 정책은 Microsoft 365 Defender 포털의 이메일 및 협업 섹션에서 정책 및 규칙 > 위협 정책 에서 찾을 수 있습니다.

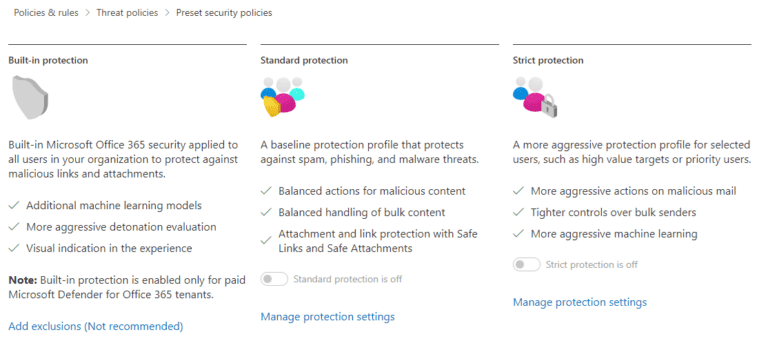

사용자의 요구에 따라 미리 정의된 정책(표준 또는 엄격한)을 사용하거나 필요에 따라 사용자 정의할 수 있습니다. 엄격한 정책은 더 공격적이며 더 많은 메시지를 격리시킵니다. 이러한 정책은 사용자 수준에 할당되며 일반적으로 가장 민감한 사용자에게 엄격한 정책이 할당되고 나머지 모두에게는 표준 정책이 할당됩니다. 이러한 정책의 비교는 Microsoft 문서 포털에서 찾을 수 있습니다.

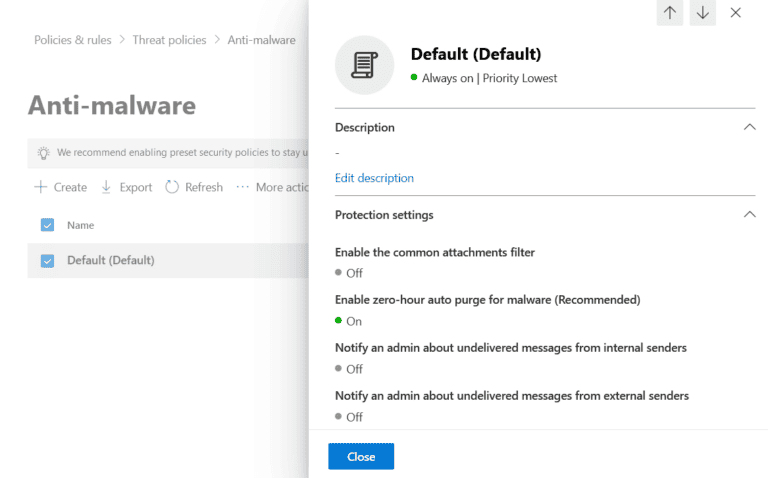

또는 사용자 정의 정책을 만들 수 있습니다. 메일 흐름 보호를 위해 사용 가능한 3가지 정책이 있습니다: 스팸 방지, 악성 코드 방지 및 피싱 방지. 이러한 정책에는 다양한 필터, 조치 및 알림 설정이 포함되어 있습니다. 자세한 정보는 여기에서 확인할 수 있습니다: EOP 및 Microsoft Defender for Office 365 보안을 위한 권장 설정. 좋은 실천 방법은 여러 가지 다른 정책을 만들고 가장 공격 가능성이 높은 메일박스에 엄격한 정책을 할당하는 것입니다 (예: 회사 웹사이트의 연락처 페이지에 있는 메일박스).

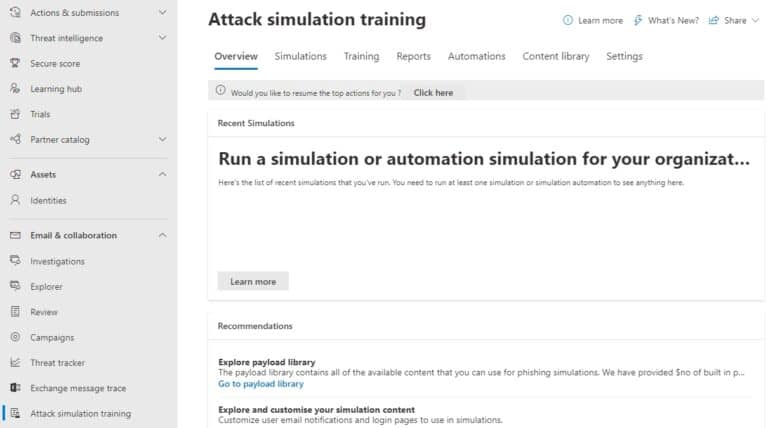

안티 피싱 예방 계획 중에는 어떤 도구도 100% 보호를 제공하지 않는다는 것을 이해하는 것이 중요합니다. 사용자 인식은 인프라의 안전을 보장하는 데 도움이 됩니다. 사용자에게 알려야 합니다. 알려야 합니다. 알 수 없는 발신자로부터 전송된 첨부 파일 및 링크를 열 때의 위험성에 대해 Microsoft 365에는 직원을 교육하기 위해 다양한 유형의 피싱 공격을 모의하는 데 사용되는 내장 도구인 공격 시뮬레이션 훈련이 포함되어 있습니다. 이 도구에 대한 자세한 내용은 여기에서 확인할 수 있습니다. 공격 시뮬레이션 훈련 시작하기. 내 경험상 사용자 교육이 피싱에 대한 가장 효과적인 보호 방법입니다. 예산이 없다면 서드 파티 도구를 고려하십시오(가장 인기 있는 것은 Knowbe4입니다). 또한 아래 글을 읽어보세요 Office 365에서 안전한 협업: 외부 공유 및 게스트 액세스 관리

사용자를 스푸핑으로부터 보호하기 위해, 외부 발신자에 대한 경고 메시지를 활성화하는 것이 중요합니다. 현재 구성 상태를 확인하려면 Get-ExternalInOutlook PowerShell cmdlet을 사용하십시오(Exchange Online PowerShell 모듈이 필요함) 및 이를 변경하려면 Set-ExternalInOutlook를 사용하십시오. 활성화되면 Outlook은 메시지의 발신자가 외부인임을 경고하는 배너를 표시하여 악성 발신자를 식별할 수 있습니다.이메일 유효성 검증 구성

적절한 이메일 유효성 검증의 구현은 발신자를 승인하고 도메인이 스푸핑되는 것을 방지합니다. 도메인을 확인하는 데 사용되는 일반적인 표준은 SPF, DKIM 및 DMARC입니다. 이상적으로 이 세 가지를 모두 사용해야 합니다.SPF가 가장 중요한 요소이며, 이는 도메인 이름을 사용하여 메시지를 보낼 수 있는 합법적인 발신자에 대한 정보를 포함하는 TXT DNS 레코드입니다. 예를 들어, 이메일 통신에 Microsoft 365만 사용하는 경우 레코드는 “v=spf1 include:spf.protection.outlook.com -all”처럼 보여야 합니다. 이것은 Microsoft 365만이 도메인을 사용하여 메시지를 보낼 수 있다는 것을 의미합니다. 도메인이 가장향되는 것을 일으킬 수 있는 일반적인 잘못된 구성:

“~all” 대신에 “-all”을 사용합니다.

스푸핑(발신 도메인 위장)은 스팸 전송자가 사용하는 흔한 방법으로, 사용자를 속여 악성 파일이나 링크를 여는 것입니다. 도메인이 스푸핑되지 않도록 IT 관리자의 책임이며, 다른 도메인을 스푸핑하는 이메일을 전달하지 않도록 하는 것입니다. Microsoft 365에는 이를 위해 사용할 수 있는 여러 도구가 제공됩니다.

외부 발신자에 대한 사용자 경고

스푸핑에 대한 사용자 보호를 위해 외부 발신자에 대한 경고 메시지를 활성화해야 합니다. 현재 구성 상태를 보려면 Get-ExternalInOutlook PowerShell cmdlet(Exchange Online PowerShell 모듈이 필요함)을 사용하고, 변경하려면 Set-ExternalInOutlook를 사용하세요. 활성화되면 Outlook이 메시지 발신자가 외부임을 경고하는 배너를 표시하여 악의적인 발신자를 식별할 수 있습니다.

이메일 유효성 검증 구성

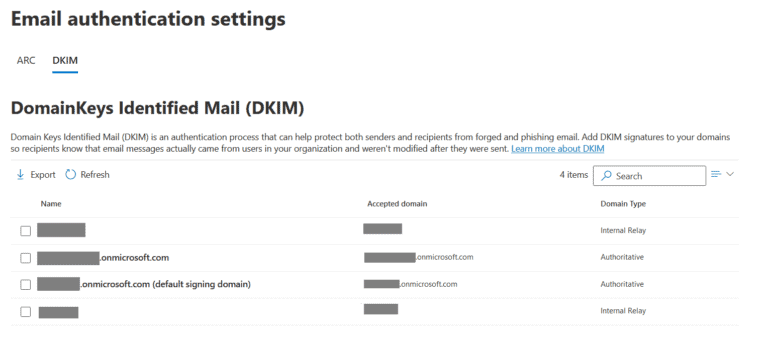

적절한 이메일 유효성 검증을 구현하여 발신자를 승인하고 도메인이 스푸핑되지 않도록 보호하세요. 도메인을 확인하는 데 사용되는 일반적인 표준은 SPF, DKIM 및 DMARC이며, 이상적으로는 이 세 가지를 모두 사용해야 합니다.

SPF는 가장 중요한 것 중 하나이며, 이는 당신의 도메인 이름을 사용하여 메시지를 보낼 수 있는 합법적인 발신자에 대한 정보를 포함하는 TXT DNS 레코드입니다. 예를 들어, 이메일 통신에 Microsoft 365만 사용하는 경우 레코드는 “v=spf1 include:spf.protection.outlook.com -all”과 같이 보여야 합니다. 이는 Microsoft 365만이 당신의 도메인을 사용하여 메시지를 보낼 수 있다는 것을 의미합니다. 도메인이 사칭당할 수 있는 일반적인 잘못된 구성:

- 단순 실패(“~all”) 대신 강력한 실패(“-all”) 사용.

- 레코드에 추가 항목 추가(예: “A” – 도메인의 DNS A 레코드의 IPv4 주소, “MX” – 도메인의 DNS MX 레코드의 IPv4 주소, “ip4:xx.xx.xx.xx” – 사용자 정의 IPv4 주소 등). 필요한 항목만 지정하고 “혹시 모르니” 추가하지 마십시오.

그러나 SPF 레코드에 추가 항목을 추가해야 하는 경우가 있습니다:

- 여러 이메일 시스템을 사용하여 도메인을 통해 이메일을 보내는 경우.

- 메시지 라우팅을 위해 제3자 이메일 게이트웨이를 사용하는 경우.

- SMTP 직접 발송 또는 SMTP 릴레이 기능을 사용하여 일부 응용프로그램/장치로부터 메시지를 전달하는 경우.

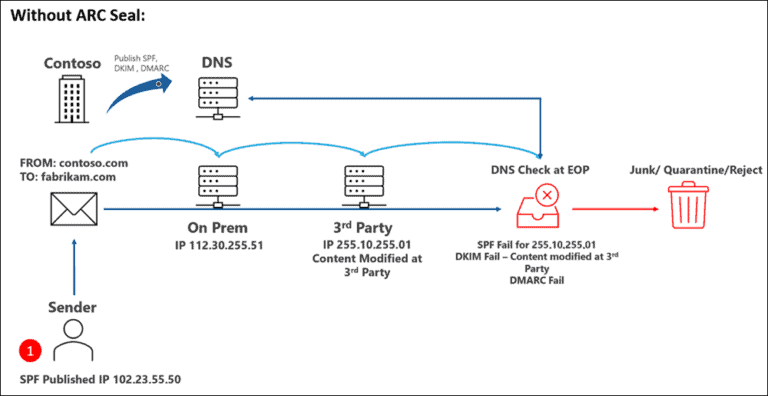

이메일 유효성 검사를 계획할 때 고려해야 할 또 다른 사항은 메일 흐름 라우팅입니다. 전송된 메시지가 전달되기 전에 다른 이메일 시스템(예: 온프레미스 데이터 유실 방지 솔루션)에서 처리되고 변경되면 메시지 헤더가 변경되어 발신자 주소와 DKIM 서명이 잘못되어 이메일 유효성 검사가 실패합니다.이러한 시나리오에서 Microsoft 365 Defender 포털에 인증된 수신 체인(ARC) 기능을 구성해야 합니다. 이를 통해 관리자는 다른 이메일 시스템을 신뢰하는 제3자 ARC 실마리로 구성할 수 있으며 전달 가능성을 향상시킵니다.

디지털 서명 사용

메시지 인증 및 부인 방지를 보장하십시오 – 안전/다목적 인터넷 메일 확장(S/MIME)을 사용하여 메시지의 디지털 서명을 만듭니다. 이는 발신자의 신원을 확인하기 위해 메시지에 인증서를 사용하여 서명(및 필요한 경우 암호화)합니다. 각 사용자마다 별도의 인증서가 필요하며 일반적으로 내부 인증 기관과 함께 사용됩니다. 자세한 정보는 Exchange Online 문서 포털에서 찾을 수 있습니다.또한 읽기InfraSOS의 Office 365 보고 도구 사용

SPF와 DKIM이 모두 적용된 경우 도메인 기반 메시지 인증, 보고 및 준수(DMARC)를 구성할 수 있습니다. 이메일 헤더에는 발신자 주소를 정의하는 2가지 속성이 포함되어 있습니다 – MailFrom과 From. SPF 레코드는 MailFrom 주소를 인증하는 데 도움이 되지만, 이는 악의적인 행위자들에게 스푸핑 기회를 제공합니다. DMARC TXT 레코드는 헤더의 From 속성을 승인함으로써 이 취약점을 해결하는 데 도움이 됩니다. 레코드 내용을 형성하려면 Microsoft 문서의 지침을 따르십시오.

메일 플로우 라우팅

이메일 유효성 검사를 계획하는 동안 고려해야 할 또 다른 사항은 메일 플로우 라우팅입니다. 보낸 메시지가 전달되기 전에 다른 이메일 시스템(예: 온프레미스 데이터 유실 방지 솔루션)에서 처리되고 변경된 경우, 메시지 헤더가 변경되어 발신자 주소와 DKIM 서명이 잘못되어 유효성 검사 실패로 이어집니다.

이러한 시나리오에서 Microsoft 365 Defender 포털에서 인증된 수신 체인(ARC) 기능을 구성해야 합니다. 이를 통해 관리자는 다른 이메일 시스템을 신뢰할 수 있는 제3자 ARC 시승자로 구성하고 배달성을 향상시킬 수 있습니다.

메시지 인증 및 부인 방지를 보장하려면, Secure/Multipurpose internet Mail Extensions(S/MIME)를 사용하여 메시지에 디지턈 서명을 해야 합니다. 보낸 사람의 신원을 확인하기 위해 메시지에 인증서를 사용하여 서명하고(필요한 경우 암호화), 각 사용자마다 개별 인증서가 필요합니다. 대개 내부 인증 기관과 함께 사용됩니다. 더 많은 정보는 Exchange Online 문서 포털에서 찾을 수 있습니다.

데이터 유출 방지 최상의 실천 방법

디지털 암호화 사용하기. 이메일 기밀성을 보장하는 가장 효과적인 방법은 메시지를 암호화하는 것입니다 – 의도한 수신자만이 해독할 수 있도록 할 수 있습니다. Microsoft 365는 3가지 암호화 방법을 지원합니다: Microsoft Purview Message Encryption, S/MIME 및 Information Rights Management (IRM). 이를 비교하려면 여기에서 확인하세요.

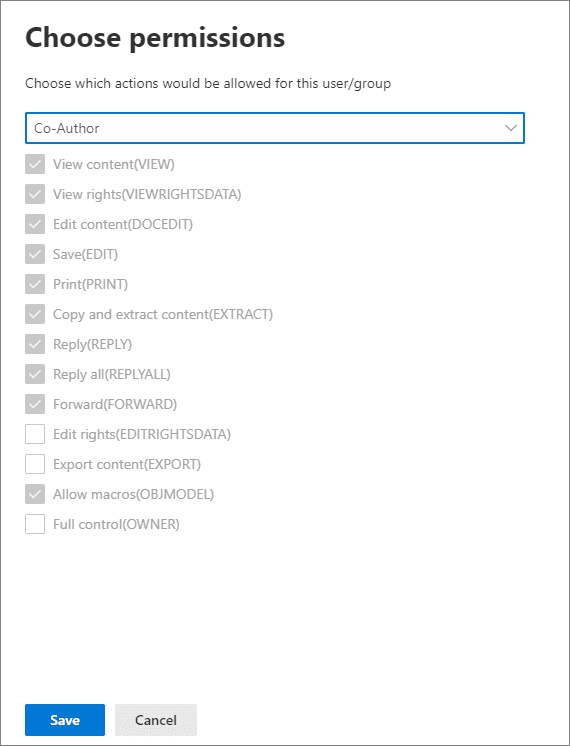

데이터 사용 제한을 적용하십시오. 이 경우 IRM을 배포해야 합니다 – 이 솔루션은 메시지가 전송된 후에도 제어를 구성할 수 있게 합니다. IRM을 구현하면 데이터 사용을 제한하는 민감도 레이블을 생성할 수 있습니다 – 예를 들어, 이메일 메시지에서 데이터를 편집하거나 인쇄하는 것을 방지할 수 있습니다. 사용 가능한 권한 목록은 여기에 있습니다.

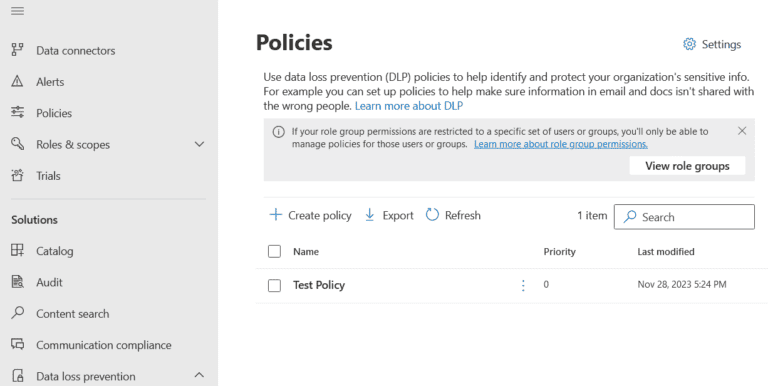

Microsoft Purview 데이터 유출 방지 Microsoft Purview 포털에서 구성할 수 있는 데이터 유출 방지 (DLP) 정책을 사용하세요. Microsoft Purview 포털에서 솔루션 > 데이터 유출 방지 아래에서 구성할 수 있습니다. 이러한 정책은 민감한 데이터가 회사를 떠나지 않도록 보장합니다: DLP 규칙은 이메일 내용을 스캔하고 비밀 정보를 발견하면 구성된 작업을 수행합니다. 예를 들어 의료 기관은 데이터 유출을 방지하기 위해 비밀 의료 정보를 포함하는 모든 발신 메시지를 차단하기 위한 DLP 정책을 구성합니다.

안전한 SMTP 전송 구성을 사용하세요

Microsoft 365를 사용하여 응용 프로그램이나 멀티 기능 장치에서 SMTP 메시지를 보내야 하는 경우 SMTP 클라이언트 제출, 직접 보내기 및 SMTP 릴레이의 세 가지 옵션이 있습니다. 여기에 설명된대로 가능한 경우 SMTP 클라이언트 제출을 사용하여 보낼 것을 권장합니다. 이 방법은 발신자를 메일박스 수준에서 인증하며 메시지를 보내는 가장 안전한 방법으로 간주됩니다. 기기가 승인된 보내기를 지원하지 않는 경우 (지금은 매우 드물지만), SMTP 릴레이를 사용하십시오. 릴레이를 위한 커넥터를 구성하는 동안 IP 주소 기반 연결보다 신뢰할 수 있는 인증서 인증을 사용하십시오.

제로 시간 자동 정리 기능 활성화

Exchange Online 연결 필터 정책은 신뢰하는 IP 주소를 구성할 수 있도록 허용합니다. 모든 스팸 필터가 지정된 IP(또는 IP 주소 범위)에서 보낸 메시지에 대해 건너뛰게 됩니다. 이것은 IP 주소 블록의 소유자가 변경될 경우 이메일 시스템이 취약해질 수 있으므로 나쁜 관행으로 간주됩니다. 특정 발신자로부터의 거짓 긍정 메시지 차단을 최소화해야 하는 경우 다른 가능한 화이트리스트 옵션인 테넌트 허용 목록을 사용해 보십시오.

여기까지입니다. 학습을 즐기셨기를 바랍니다. 문서 안전한 Office 365 이메일: 최상의 사례/위협 방지가 마무리되었습니다.또 읽기 Office 365 보안 최상의 사례: Office 365 보안을 강화하세요

Exchange Online 연결 필터 정책은 신뢰할 수 있는 IP 주소를 구성할 수 있습니다: 지정된 IP(또는 IP 주소 범위)에서 보낸 메시지에 대해서는 모든 스팸 필터가 건너뛰어집니다. 이는 IP 주소 블록 소유자 변경 시 이메일 시스템이 취약해질 수 있으므로 나쁜 관행으로 간주됩니다. 특정 발신자로부터의 잘못된 양성 메시지 차단을 최소화해야 하는 경우 다른 가능한 화이트리스트 옵션인 테넌트 허용 목록을 사용해보십시오.

여기까지입니다. 학습을 즐겼기를 바랍니다. 기사 ‘Secure Office 365 Email: Best Practices / Threat Prevention’이 마무리되었습니다.

Secure Office 365 Email: Best Practices / Threat Prevention Conclusion

Microsoft 365 이메일 통신을 보호하기 위해서는 사이버 위협의 변화하는 풍경을 고려한 다각적인 접근 방식이 필요합니다. 강력한 위협 정책을 구현하고 이메일 유효성 검사를 구성하며 데이터 유실 방지 조치를 시행함으로써 조직은 이메일 보안 수준을 크게 향상시킬 수 있습니다. 사용자 인식과 지속적인 교육, 그리고 공격 시뮬레이션 훈련과 같은 고급 기능을 통합하여 피싱 시도에 대한 종합적인 방어를 강화할 수 있습니다. 기술이 발전함에 따라 최신 보안 기능을 적극적으로 채택하기 위해 정보를 파악하고 예방적으로 대응하는 것이 견고한 이메일 통신 환경을 유지하는 데 중요합니다.

Source:

https://infrasos.com/secure-office-365-email-best-practices-threat-prevention/