讓我們繼續閱讀有關如何保障 Office 365 電子郵件的文章:最佳做法 / 威脅預防的下一節。

另請參閱 在 Office 365 中防範釣魚攻擊

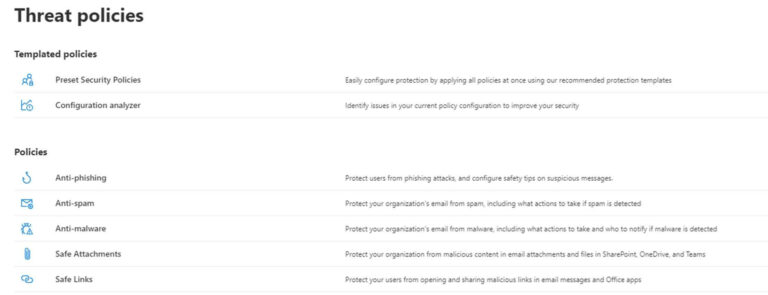

垃圾郵件和釣魚攻擊的最佳做法電子郵件與協作 部分中找到,在 政策與規則 > 威脅策略 下。

確保Microsoft 365郵件流程的第一步是設定威脅政策。它們可在Microsoft 365 Defender 入口網站的 “電子郵件 & 協同” 區段中找到,位於 “政策 & 規則” > “威脅政策” 下。

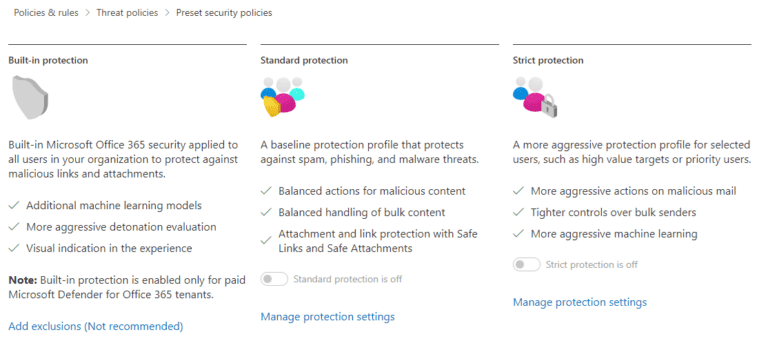

您可以使用預先設定的政策( “標準” 或 “嚴格“),或根據需要自訂。 “嚴格政策” 更激進,會隔離更多消息。這些政策是在用戶層級指派的,通常 “嚴格” 政策會指派給最敏感的用戶, “標準” – 給所有其他用戶。這些政策的比較可在 “微軟文檔中心” 找到。

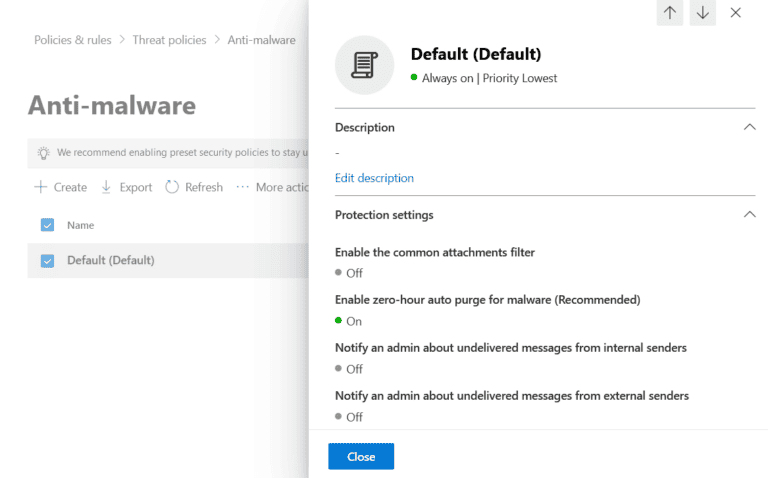

或者,您可以創建自定義策略。郵件流保護有 3 種可用的策略:反垃圾郵件、反惡意軟件和反釣魚。它們包括各種過濾器、操作和通知設置。更多信息請參閱:建議的 EOP 和 Microsoft Defender for Office 365 安全設置。良好的做法是創建幾個不同的策略,並將嚴格的策略分配給最有可能受到攻擊的郵箱(例如在您公司網站的聯繫人頁面上可用的郵箱)。

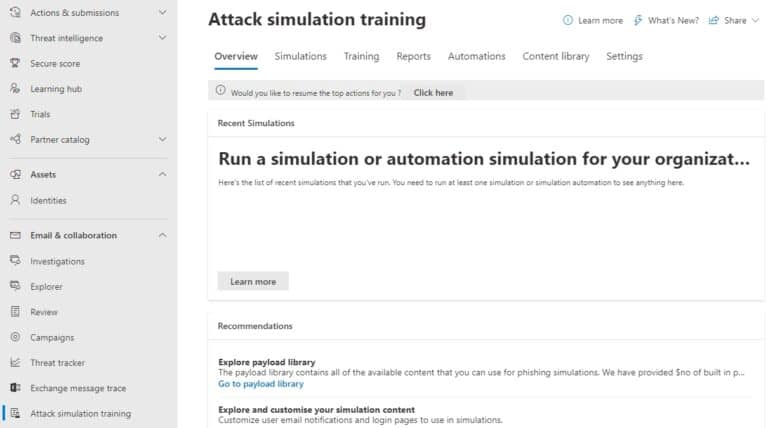

在防範釣魚攻擊的規劃過程中,重要的是要了解沒有任何工具能提供100%的保護。用戶意識有助於確保您基礎架構的安全。讓用戶了解開啟來自未知發件人的附件和鏈接的危險。Microsoft 365 包含一個名為攻擊模擬培訓的內建工具,用於模擬不同類型的釣魚攻擊以教育員工。有關此工具的更多詳細信息請參閱此處的 開始使用攻擊模擬培訓 。根據我的經驗,用戶培訓是防範釣魚攻擊的最有效方法。如果您沒有預算考慮使用第三方工具(最受歡迎的是 Knowbe4)。同時閱讀Office 365中的安全協作:管理外部共享和訪客訪問權限

在防止釣魚攻擊的計劃中,了解没有任何工具能提供100%的保證保護是重要的。用戶意識有助於確保您的基礎設施的安全性。請經常提醒用戶,不要開啟來自未知發件人的附件和連結。Microsoft 365 内建一個稱為攻擊模擬訓練的工具,用來模擬不同類型的釣魚攻擊,以教育員工。有关這個工具的更多詳細信息,請見開始使用攻擊模擬訓練。根據我的經驗,用戶訓練是對抗釣魚攻擊最有效的保護方式。如果您沒有預算,考慮使用第三方工具(最popular的是Knowbe4)。

偽造(冒充寄件域)是垃圾郵件發送者常用的手法,用以欺騙用戶並誘使其打開惡意文件或鏈接。防止您的域名被偽造,並阻止冒充其他域名的郵件傳遞,是IT管理員的責任。Microsoft 365提供了幾種可用於此目的的工具。

警告用戶有關外部寄件者

為保護用戶免受偽造的影響,請確保啟用有關外部寄件者的警告消息。使用Get-ExternalInOutlook PowerShell命令(需要Exchange Online PowerShell模塊)來查看當前的配置狀態,並使用Set-ExternalInOutlook進行修改。啟用後,Outlook會顯示警告橫幅,通知用戶郵件的寄件者是外部的,有助於識別惡意寄件者。

配置郵件驗證

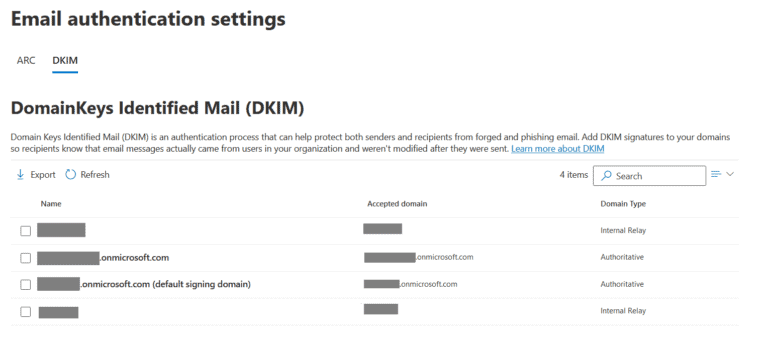

實施適當的郵件驗證有助於授權寄件者,並保護您的域名免受偽造。用於驗證域名的常見標準包括SPF、DKIM和DMARC,理想情況下,您應該同時使用這三種標準。

SPF 是最重要的一個,它是一個 TXT DNS 記錄,包含了有關 legitimate senders 能夠使用您的域名發送信息的資訊。例如,如果您只使用 Microsoft 365 進行電子郵件通信,記錄應該看起來像 “v=spf1 include:spf.protection.outlook.com -all”,這意味著只有 Microsoft 365 能夠使用您的域名發送信息。常見的錯誤配置可能會導致您的域名被仿冒:

- 使用软失敗(“~all”)而不是硬失敗(“-all”)。

- 在記錄中添加額外條目(例如“A” – 域名 DNS A-record 的 IPv4 地址,“MX” – 域名 DNS MX-record 的 IPv4 地址,“ip4:xx.xx.xx.xx” – 自定義 IPv4 地址等)。只指定必要的條目,而不是“以防萬一”。

然而,在 SPF 記錄中添加額外條目可能在一些情況下是必需的:

- 使用多個電子郵件系統發送使用您域名的電子郵件信息。

- 使用了第三方的電子郵件閘道進行信息的路由。

- SMTP 直接發送 或 SMTP 中繼 功能用於某些應用程序/設備從中傳送信息。

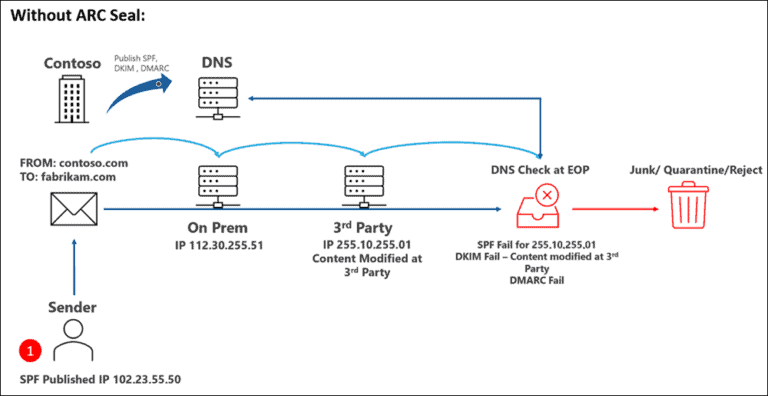

另一個在規劃電子郵件驗證時需要考慮的因素是郵件流路由。如果發送的郵件在傳遞之前由另一個電子郵件系統(例如本地數據防洩解決方案)進行處理和更改,則郵件標頭會被修改,從而使寄件者地址和 DKIM 簽名無效,進而導致電子郵件驗證失敗。在這種情況下,應該在 Microsoft 365 Defender 门户配置验证接收链 (ARC) 功能。這允許管理員將其他電子郵件系統配置為可信任的第三方 ARC 封裝器,從而提高可交付性。

使用數字簽名

確保消息驗證和不可否認性 – 使用安全/多用途互聯網郵件擴展(S/MIME)對消息進行數字簽名。它使用證書對消息進行簽名(並在需要時進行加密),以確認發件人的身份。它需要為每個用戶提供單獨的證書,並且通常與內部證書授權機構一起使用。更多信息請參見 Exchange Online 文檔門戶。也閱讀 使用 InfraSOS 的 Office 365 報告工具

當 SPF 和 DKIM 都已經設置好時,可以配置基于域名的消息驗證、報告和遵守性(DMARC)。電子郵件頭部包含 2個定義發件人地址的屬性 – MailFrom 和 From。SPF 記錄只幫助驗證MailFrom地址,這給邪惡行為者提供了仿造的機會。DMARC TXT 記錄通過授權頭部From屬性來修復這個漏洞。要形成記錄內容,請遵循Microsoft 文档中的指示。

郵件流路徑

在計劃電子郵件驗證時需要考慮的另一件事是郵件流路徑。如果發送的郵件在投递之前被另一個電子郵件系統(例如本地數據丢失防止解決方案)處理和更改,則郵件頭部會被更改,使得發件人地址和 DKIM 簽名變得無效,這会导致電子郵件驗證失敗。

在這種情況下,应在 Microsoft 365 防禦者门户中配置驗證接收鏈(ARC)功能。它允許管理員將其他電子郵件系統配置為受信任的第三方 ARC 封印師,並提高投递性。

確保消息的身份驗證和不可否認性-使用安全/多用途互聯網郵件擴展(S/MIME)對消息進行數字簽名。它使用證書對消息進行簽名(如果需要,還可以進行加密)以確認發件人的身份。它需要為每個用戶提供個別證書,通常與內部證書授權機構一起使用。更多信息請查看Exchange Online documentation portal。

數據遺失防範最佳做法

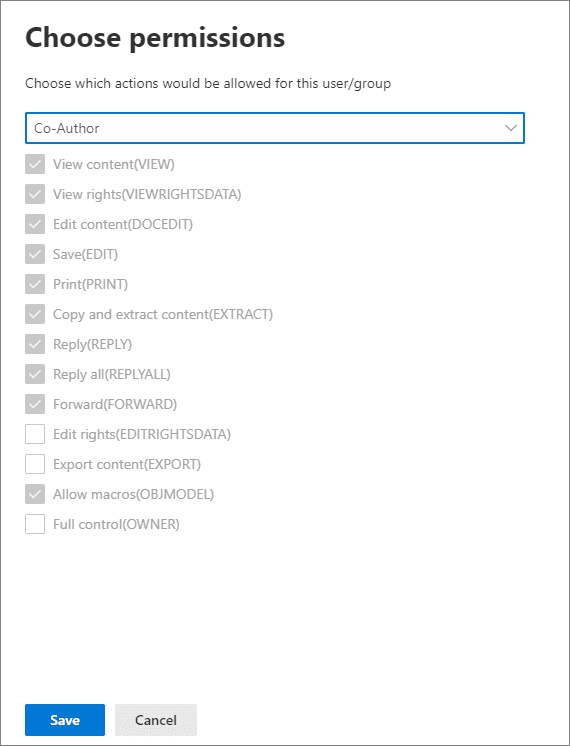

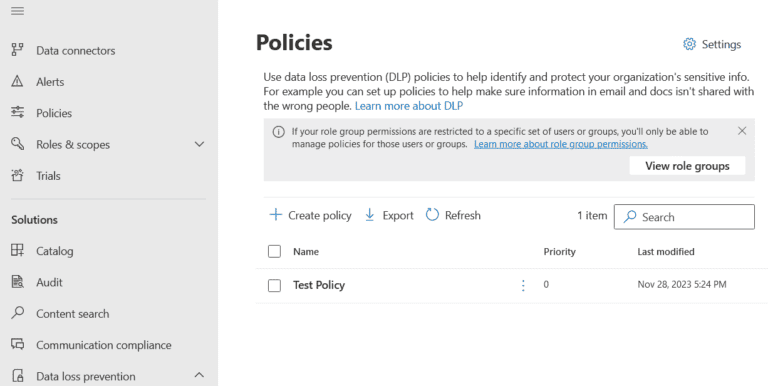

使用Microsoft Purview數據防失控 另一個避免數據洩漏的功能是數據防失控(DLP)策略,可以在Microsoft Purview門戶中配置,在解決方案 > 數據防失控下。 這些策略確保敏感數據不會離開公司:DLP規則掃描郵件內容,並根據發現機密信息執行配置的操作。例如,醫療組織配置DLP策略來阻止包含機密醫療信息的所有發件消息,以避免數據洩漏。

使用安全的SMTP發送配置

如果您需要使用Microsoft 365从您的应用程序或多功能设备发送SMTP消息,您有三个选项:SMTP客户端提交,直接发送和SMTP中继,如此处所述。请务必在可能的情况下使用SMTP客户端提交,因为它在邮箱级别对发件人进行身份验证,被认为是发送消息的最安全方式。如果您的设备不支持授权发送(这在当今非常罕见),请使用SMTP中继。在为中继配置连接器时,请使用证书身份验证,因为它比基于IP地址的连接更可靠。

启用零小时自动清除功能

Exchange Online連接篩選策略允許配置信任的IP地址:所有垃圾郵件過濾器將跳過從指定IP發送的郵件(或IP地址範圍)。這被認為是一種不良做法,因為如果IP地址塊的所有者更改,您的電子郵件系統將變得脆弱。如果您需要減少某個寄件人的假陽性消息阻止,請嘗試使用其他可能的白名單選項,例如租戶允許列表。

就是這樣。希望您享受學習。文章《安全的Office 365郵件:最佳實踐/威脅預防》已經結束。另請參閱Office 365安全最佳實踐:保護您的Office 365

Exchange Online連接篩選策略允許配置信任的IP地址:所有垃圾郵件過濾器將跳過從指定IP發送的郵件(或IP地址範圍)。這被認為是一種不良實踐,因為如果IP地址塊的所有者更改,您的電子郵件系統將變得脆弱。如果您需要減少某發件人的誤報訊息阻擋,請嘗試使用其他可能的白名單選項,例如租戶允許清單。

這就是全部。希望您喜歡學習。文章《安全的Office 365郵件:最佳實踐/威脅預防》已結束。

安全的Office 365郵件:最佳實踐/威脅預防結論

保護 Microsoft 365 電子郵件通訊需要多方面的方法,考慮到網絡威脅的不斷演變。通過實施強大的威脅政策,配置電子郵件驗證並實施數據損失預防措施,組織可以顯著增強其電子郵件安全姿態。用戶意識和持續培訓,加上先進功能,如攻擊模擬培訓,有助於全面防禦釣魚企圖。隨著技術的進步,保持知情和積極採用最新的安全功能對於維護一個有韌性的電子郵件通訊環境至關重要。

Source:

https://infrasos.com/secure-office-365-email-best-practices-threat-prevention/