Email Sicuro di Office 365: Migliori Pratiche / Prevenzione delle Minacce. Attaccare attraverso le comunicazioni via email rimane uno dei tipi più comuni di attacchi informatici, quindi garantire la sicurezza delle comunicazioni via email è uno dei compiti più importanti per gli amministratori IT. Questo articolo si concentra sulle migliori pratiche e strategie di prevenzione delle minacce per garantire la sicurezza delle comunicazioni via email di Microsoft 365. Dalla prevenzione dello spam e del phishing allo spoofing e alla prevenzione della perdita di dati, approfondiamo le misure comprehensive per fortificare la tua infrastruttura email.

Nota, la disponibilità degli strumenti descritti dipende dal tipo di abbonamento (le funzionalità più avanzate richiedono il piano Defender per Office 365 Plan 2 o le licenze Microsoft 365 E5) e dalla tua infrastruttura (alcuni strumenti potrebbero non funzionare per le caselle di posta in locale nelle distribuzioni ibride).

Continuiamo con l’articolo su come Sicurezza Email Office 365: Migliori Pratiche / Prevenzione delle Minacce nella prossima sezione.

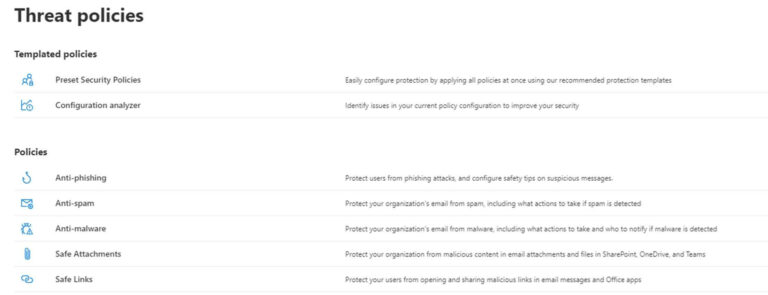

Migliori Pratiche per la Prevenzione dello Spam e del PhishingEmail & Collaborazione , sotto Policy & regole > Policy di minaccia .

La prima cosa da fare per garantire il flusso di posta di Microsoft 365 è la configurazione delle politiche di minaccia. Si trovano nel portale Microsoft 365 Defender nella sezione Email & Collaboration, sotto Politiche e regole > Politiche di minaccia.

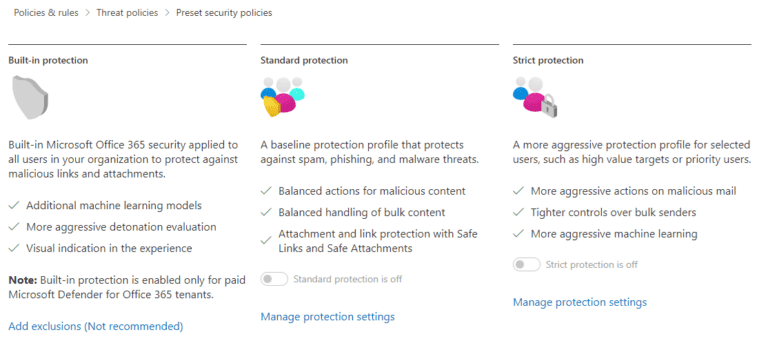

Utilizza una delle politiche predefinite (Standard o Strict), o personalizzale in base alle tue esigenze. La Politica rigorosa è più aggressiva e mette in quarantena più messaggi. Queste politiche vengono assegnate a livello utente e di solito la politica Rigorosa è assegnata agli utenti più sensibili, mentre la Standard – a tutti gli altri. Il confronto di queste politiche si trova nel portale di documentazione Microsoft.

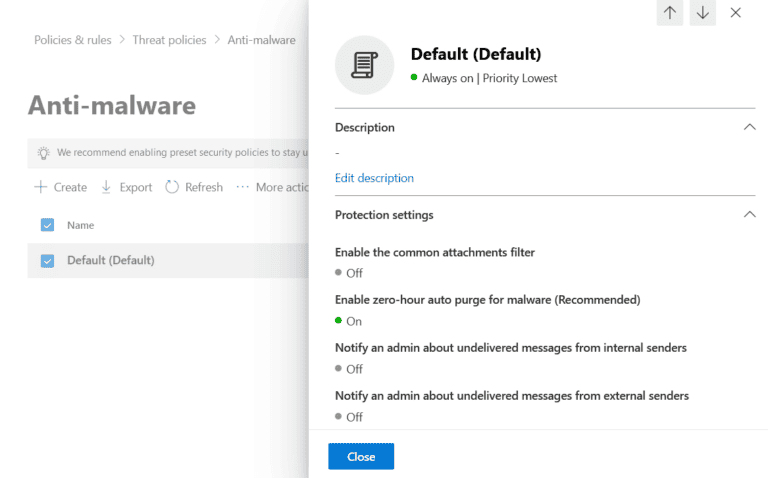

Puoi creare delle politiche personalizzate. Ci sono 3 politiche disponibili per la protezione del flusso di posta: anti-spam, anti-malware e anti-phishing. Queste includono vari filtri, azioni e impostazioni di notifica. Ulteriori informazioni sono disponibili qui: Impostazioni consigliate per la sicurezza di EOP e Microsoft Defender per Office 365. La buona pratica è creare diverse politiche diverse e assegnare quelle più rigorose alle caselle di posta che sono più suscettibili agli attacchi (ad esempio, le caselle di posta disponibili nella pagina Contatti del tuo sito web aziendale).

“Protezione integrata è una politica presente in Microsoft Defender per Office 365 ed è disponibile solo se si dispone delle licenze richieste. Tale politica include le funzionalità Collegamenti sicuri e Allegati sicuri ed è abilitata per impostazione predefinita. La funzionalità Collegamenti sicuri è un servizio premium che aiuta a prevenire gli attacchi phishing fornendo la scansione degli URL. Il servizio analizza i messaggi in ingresso e, se contengono collegamenti ipertestuali, ne analizza il contenuto per verificare la presenza di contenuti potenzialmente dannosi. Maggiori informazioni su questa funzionalità sono disponibili in Collegamenti sicuri in Microsoft Defender per Office 365. La funzionalità Allegati sicuri aiuta a proteggere il malware negli allegati file. Si tratta di una funzionalità più avanzata della protezione antimalware: blocca le minacce note. Quando è abilitata, scarica e testa gli allegati in un ambiente di sandbox e, se l’allegato è dannoso, lo blocca. Per ulteriori informazioni, vedere Allegati sicuri in Microsoft Defender per Office 365.”

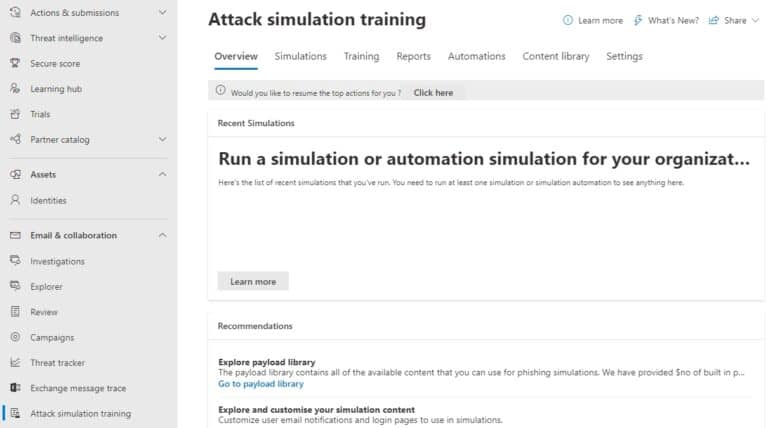

Durante la pianificazione della prevenzione delle frodi, è importante capire che nessun strumento offre una protezione al 100% garantita. La consapevolezza degli utenti contribuisce a garantire la sicurezza della tua infrastruttura. Tieni informati gli utenti sui pericoli di aprire allegati e collegamenti inviati da mittenti sconosciuti. Microsoft 365 include uno strumento integrato chiamato Addestramento alla simulazione di attacchi che viene utilizzato per simulare diversi tipi di attacchi phishing per educare i dipendenti. Puoi trovare maggiori informazioni su questo strumento qui Inizia a usare l’addestramento alla simulazione di attacchi. Dalla mia esperienza, l’addestramento degli utenti è il modo più efficace per proteggersi dalle truffe phishing. Se non hai un budget per questo, considera strumenti di terze parti (uno dei più popolari è Knowbe4).

Migliori pratiche per la prevenzione dello spoofing

Lo spoofing (impersonificazione del dominio mittente) è il metodo comune utilizzato dagli spammer per ingannare gli utenti e farli aprire il file o il link maligno. È responsabilità dell’amministratore IT prevenire lo spoofing del proprio dominio e impedire la consegna di email che spoofano altri domini. Microsoft 365 fornisce diversi strumenti che possono essere utilizzati per questo scopo.

Avvisare gli utenti sui mittenti esterni

Per proteggere gli utenti dallo spoofing, assicurarsi di abilitare i messaggi di avviso sui mittenti esterni. Utilizzare il cmdlet PowerShell Get-ExternalInOutlook (è richiesto il modulo PowerShell di Exchange Online) per visualizzare lo stato attuale della configurazione e Set-ExternalInOutlook per modificarlo. Quando abilitato, Outlook mostra un banner che avverte l’utente che il mittente del messaggio è esterno, consentendo di identificare il mittente maligno.

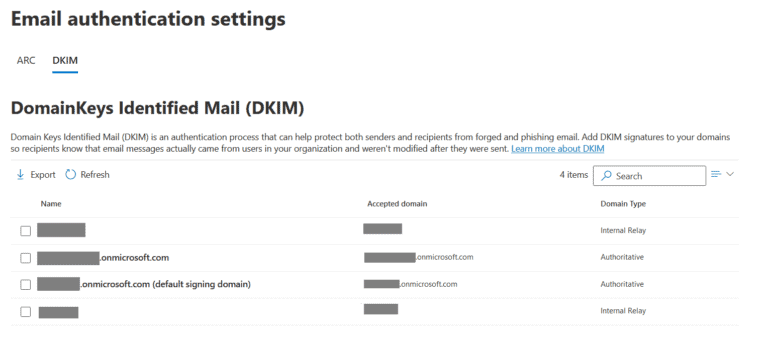

Configurare la validazione delle email

L’implementazione di una corretta validazione delle email aiuta ad autorizzare il mittente e protegge il tuo dominio dallo spoofing. Gli standard comuni utilizzati per verificare il dominio sono SPF, DKIM e DMARC, idealmente, si dovrebbero utilizzare tutti e tre.

SPF è il più importante, è un record DNS TXT che contiene informazioni sui mittenti legittimi che possono inviare messaggi utilizzando il nome di dominio. Ad esempio, se si utilizza solo Microsoft 365 per la comunicazione via email, il record dovrebbe essere simile a “v=spf1 include:spf.protection.outlook.com -all”, il che significa che solo Microsoft 365 può inviare messaggi utilizzando il tuo dominio. Una configurazione errata comune che può causare l’usurpazione del tuo dominio:

- Utilizzo di soft fail (“~all”) invece di hard fail (“-all”).

- Aggiunta di voci extra al record (ad es. “A” – indirizzo IPv4 del record A del DNS del dominio, “MX” – indirizzo IPv4 del record MX del DNS del dominio, “ip4:xx.xx.xx.xx” – indirizzo IPv4 personalizzato, ecc.). Specificare solo le voci necessarie, non “per sicurezza”.

Tuttavia, l’aggiunta di voci extra al record SPF potrebbe essere necessaria in diversi scenari:

- Vengono utilizzati più sistemi di posta elettronica per inviare messaggi di posta elettronica utilizzando il tuo dominio.

- Viene utilizzato un gateway di posta elettronica di terze parti per l’instradamento dei messaggi.

- Invio diretto SMTP o funzionalità di relay SMTP vengono utilizzate per la consegna dei messaggi da alcune applicazioni/dispositivi.

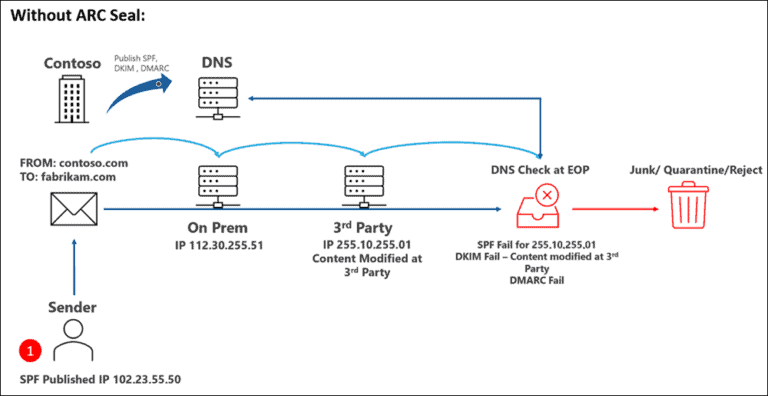

Un’altra cosa da considerare durante la pianificazione della validazione dell’email è il flusso di routing della posta. Se i messaggi inviati vengono elaborati e modificati da un altro sistema di posta elettronica (ad es. una soluzione di prevenzione della perdita di dati in loco) prima della consegna, l’intestazione del messaggio viene modificata in modo che l’indirizzo del mittente e la firma DKIM diventino non validi, causando il fallimento della validazione dell’email.In questo scenario, la funzione Authenticated Received Chain (ARC) dovrebbe essere configurata nel portale Microsoft 365 Defender. Consente agli amministratori di configurare altri sistemi di posta elettronica come terzi attendibili ARC sealers e migliorare la consegna.

Utilizzare firme digitali

Garantire l’autenticazione del messaggio e la non repudiabilità – firma digitale del messaggio utilizzando Secure/Multipurpose Internet Mail Extensions (S/MIME). Utilizza certificati per firmare (e, se necessario, crittografare) il messaggio per confermare l’identità del mittente. Richiede un certificato individuale per ogni utente e di solito viene utilizzato con un’autorità di certificazione interna. Ulteriori informazioni disponibili su portale della documentazione online di Exchange.Leggi anche Usa lo strumento di reportistica Office 365 di InfraSOS

Quando sia SPF che DKIM sono in atto, il Domain-based Message Authentication, Reporting and Conformance (DMARC) può essere configurato. Gli header delle email contengono 2 attributi che definiscono l’indirizzo del mittente – MailFrom e From. Il record SPF aiuta solo ad autenticare l’indirizzo MailFrom, il che dà agli attori malintenzionati l’opportunità di falsificare. Il record DMARC TXT aiuta a chiudere questa vulnerabilità autorizzando l’attributo From dell’header. Per formare il contenuto del record, seguire le istruzioni dalla documentazione di Microsoft.

Instradamento del Flusso di Posta

Un’altra cosa da considerare durante la pianificazione della convalida dell’email è l’instradamento del flusso di posta. Se i messaggi inviati vengono elaborati e modificati da un altro sistema di posta elettronica (ad es. una soluzione di prevenzione della perdita di dati in locale) prima della consegna, l’header del messaggio viene alterato in modo che l’indirizzo del mittente e la firma DKIM diventino non validi, causando il fallimento della convalida dell’email.

In questo scenario, la funzionalità Authenticated Received Chain (ARC) dovrebbe essere configurata nel portale Microsoft 365 Defender. Consente agli amministratori di configurare altri sistemi di posta elettronica come sigillanti ARC di terze parti fidati e migliorare la consegna.

Assicurare l’autenticazione del messaggio e la non repudiabilità – firma digitale del messaggio utilizzando le estensioni di posta elettronica sicura/multipurpose internet (S/MIME). Utilizza certificati per firmare (e, se necessario, crittografare) il messaggio per confermare l’identità del mittente. Richiede un certificato individuale per ciascun utente e di solito è utilizzato con un’autorità di certificazione interna. Ulteriori informazioni disponibili su Portale della documentazione di Exchange Online.

Pratiche migliori per la prevenzione della perdita di dati

Utilizza la crittografia digitale. Il modo più efficace per garantire la riservatezza delle email è crittografare il messaggio, in modo che possa essere decifrato solo dal destinatario previsto. Microsoft 365 supporta 3 metodi di crittografia: Crittografia dei messaggi di Microsoft Purview, S/MIME e Gestione dei diritti delle informazioni (IRM). Confrontali qui.

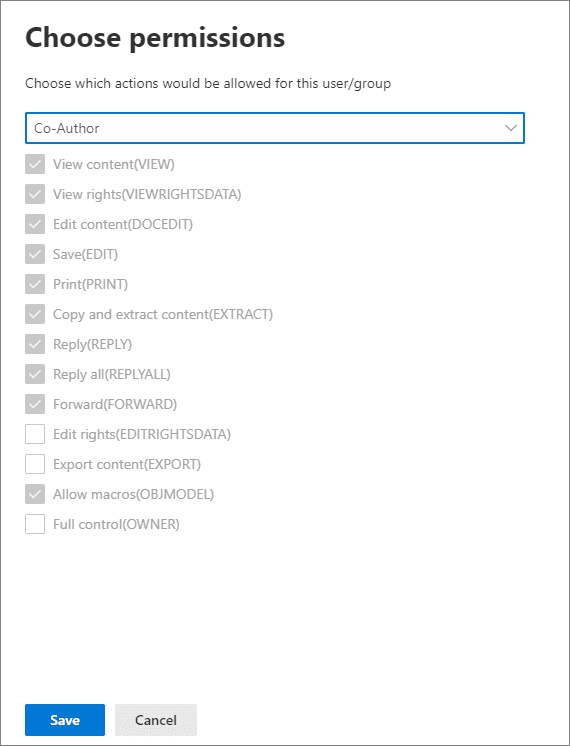

Applica restrizioni sull’uso dei dati. In questo caso è necessario implementare IRM – la soluzione consente di configurare il controllo sul messaggio dopo che è stato inviato. Quando viene implementato IRM, si creano etichette di sensibilità che limitano l’uso dei dati – ad esempio, impedire che i dati dai messaggi di posta elettronica siano modificati o stampati. L’elenco delle autorizzazioni disponibili è qui.

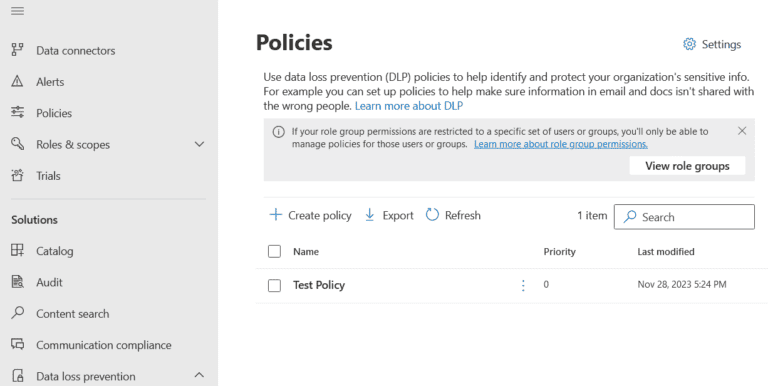

Utilizzare la Prevenzione della Perdita di Dati di Microsoft Purview. Un’altra funzionalità per evitare la perdita di dati è la Prevenzione della Perdita di Dati (DLP), che può essere configurata nel portale Microsoft Purview, sotto Soluzioni > Prevenzione della Perdita di Dati. Le politiche garantiscono che i dati sensibili non lascino l’azienda: le regole DLP scansionano il contenuto dell’email e eseguono le azioni configurate nel caso in cui trovino informazioni confidenziali. Ad esempio, un’organizzazione medica configura le politiche DLP per bloccare tutti i messaggi in uscita che contengono informazioni mediche confidenziali per evitare la perdita di dati.

Altre Pratiche di Prevenzione delle Minacce

Utilizzare una Configurazione Sicura per l’Invio tramite SMTP

Se hai bisogno di utilizzare Microsoft 365 per inviare messaggi SMTP dalle tue applicazioni o dispositivi multifunzione, hai tre opzioni: invio del client SMTP, invio diretto e relay SMTP, come descritto qui. Assicurati di utilizzare invio del client SMTP quando possibile, poiché autentica il mittente a livello di casella di posta ed è considerato il modo più sicuro per inviare messaggi. Nel caso in cui il tuo dispositivo non supporti l’invio autorizzato (cosa molto rara al giorno d’oggi), utilizza relay SMTP. Durante la configurazione del connettore per il relay, utilizza l’autenticazione del certificato, poiché è più affidabile delle connessioni basate sull’indirizzo IP.

Abilita la funzione di eliminazione automatica a zero ora

Le politiche di filtro di connessione Exchange Online consentono di configurare gli indirizzi IP fidati: tutti i filtri antispam verranno ignorati per i messaggi inviati dall’IP specificato (o dalle relative fasce di indirizzi IP). È considerata una pratica rischiosa, poiché in caso di cambio di proprietario del blocco di indirizzi IP, il sistema di posta elettronica diventerà vulnerabile. Nel caso tu abbia bisogno di ridurre al minimo il blocco dei messaggi falsi positivi da parte di alcuni mittenti, prova a utilizzare altre opzioni possibili di aggiunta alla lista bianca, come l’Elenco consentito del tenant.

È tutto. Spero tu abbia apprezzato l’apprendimento. L’articolo Sicurezza della posta elettronica di Office 365: Migliori pratiche / Prevenzione delle minacce è concluso.Leggi anche Migliori pratiche di sicurezza di Office 365: Proteggi la tua Office 365

Le policy di filtro di connessione di Exchange Online consentono di configurare gli indirizzi IP attendibili: tutti i filtri dello spam verranno ignorati per i messaggi inviati dagli IP specificati (o dagli intervalli di indirizzi IP). È considerata una pratica scorretta, poiché in caso di cambio del proprietario del blocco di indirizzi IP, il sistema di posta elettronica diventerà vulnerabile. Nel caso in cui sia necessario ridurre al minimo il blocco dei messaggi falsi positivi da parte di alcuni mittenti, provare a utilizzare altre possibili opzioni di whitelist, come Elenco di autorizzazione del tenant.

E questo è tutto. Spero che tu abbia apprezzato l’apprendimento. L’articolo Sicurezza della posta elettronica di Office 365: Migliori pratiche / Prevenzione delle minacce è concluso.

Sicurezza della posta elettronica di Office 365: Migliori pratiche / Conclusione sulla prevenzione delle minacce

La salvaguardia delle comunicazioni via email di Microsoft 365 richiede un approcio multi-fascia, considerando l’evoluzione del panorama dei thread cibernetici. Implementando policy di minaccia robuste, configurando validazione dell’email e mesure di prevenzione del furto di dati, le organizzazioni possono significativamente migliorare la loro postura di sicurezza relative alle email. La sensibilizzazionedegli utenti e la formazione continua, uniti a funzionalità avanzate come la simulazione degli attacchi, contribuiscono ad una difesa olistica contro tentativi di phishing. Con l’avanzamento della tecnologia, rimanere informati e attivi nell’adozione delle ultime funzionalità di sicurezza è cruciale per mantenere un ambiente di comunicazione via email resistente.

Source:

https://infrasos.com/secure-office-365-email-best-practices-threat-prevention/