Beveiliging van Office 365 E-mail: Beste Praktijken / Bedreigingspreventie. Aanvallen via e-mailcommunicatie blijven een van de meest voorkomende soorten cyberaanvallen, daarom is het beveiligen van e-mailcommunicatie een van de belangrijkste taken voor IT-beheerders. Dit artikel richt zich op beste praktijken en bedreigingspreventiestrategieën voor het beveiligen van Microsoft 365 e-mailcommunicatie. Van spam en phishingpreventie tot spoofing en gegevensverliespreventie, we duiken in uitgebreide maatregelen om uw e-mailinfrastructuur te versterken.

Let op, de beschikbaarheid van de beschreven tools is afhankelijk van uw abonnementstype (de meest geavanceerde functies vereisen Defender voor Office 365 Plan 2 of Microsoft 365 E5-licenties) en uw infrastructuur (sommige tools werken niet voor on-premises postvakken in hybride implementaties).

Laten we doorgaan met het artikel over hoe Office 365 E-mail te Beveiligen: Beste Praktijken / Bedreigingspreventie volgende sectie.

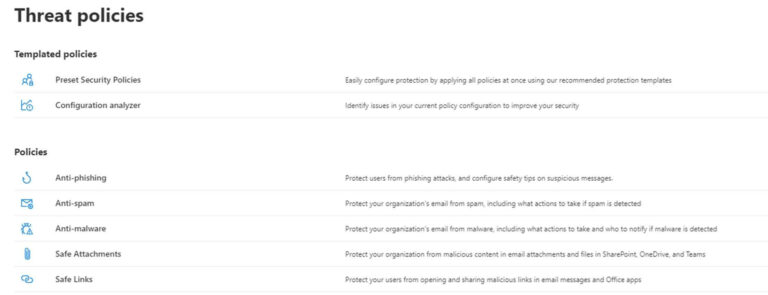

Beste Praktijken voor Spam- en PhishingpreventieE-mail & Samenwerking -sectie, onder Beleid & regels > Bedreigingsbeleidsregels .

Het eerste wat je moet doen om de Microsoft 365 e-mailstroom te beveiligen, is de configuratie van de dreigingsbeleidsregels. Ze zijn te vinden in het Microsoft 365 Defender-portaal in de E-mail & Samenwerking-sectie, onder Beleidsregels & regels > Dreigingsbeleidsregels.

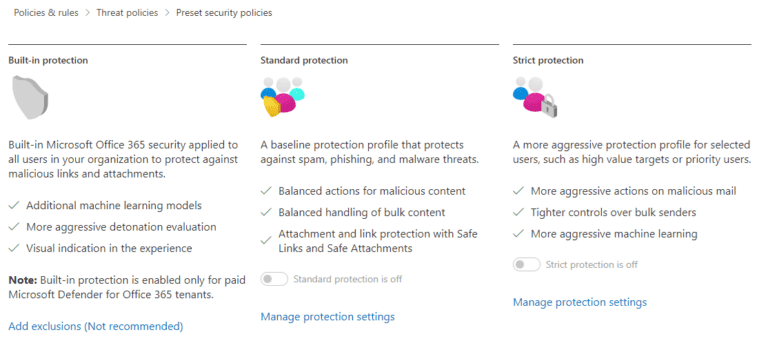

Gebruik een van de vooraf ingestelde beleidsregels (Standaard of Strikt), of pas ze aan afhankelijk van je behoeften. Het Strikte beleid is agressiever en plaatst meer berichten in quarantaine. Deze beleidsregels worden toegewezen op gebruikersniveau en meestal wordt het Strikte beleid toegewezen aan de meest gevoelige gebruikers, terwijl Standaard – aan alle anderen. De vergelijking van deze beleidsregels is te vinden in het Microsoft-documentatieportaal.

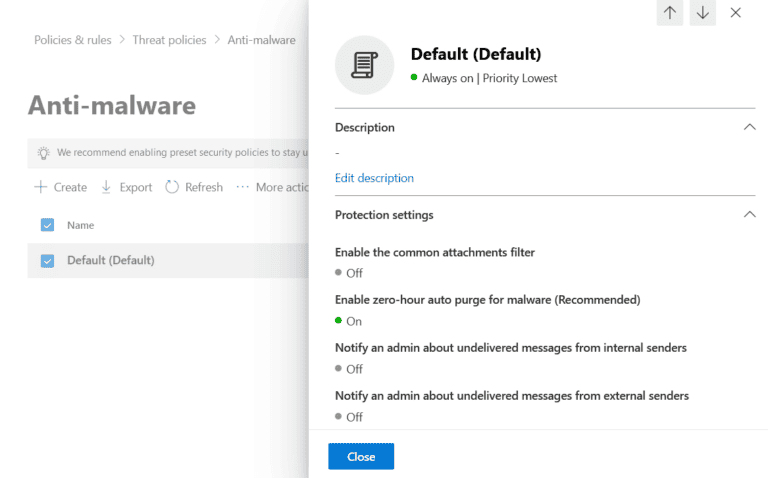

Of, je kunt aangepaste beleidsregels maken. Er zijn 3 beleidsregels beschikbaar voor mailstroombeveiliging: anti-spam, anti-malware en anti-phishing. Ze omvatten verschillende filters, acties en meldingsinstellingen. Meer informatie is hier te vinden: Aanbevolen instellingen voor EOP en Microsoft Defender voor Office 365-beveiliging. De goede praktijk is om verschillende beleidsregels te maken en de strengste toe te wijzen aan de postvakken die het meest waarschijnlijk worden aangevallen (bijv. postvakken beschikbaar op de Contacten pagina van uw bedrijfswebsite).

Daarnaast is er een ingebouwde bescherming-beleid, dat deel uitmaakt van Microsoft Defender voor Office 365 en alleen beschikbaar is als u over de vereiste licenties beschikt. Het beleid past alleen de functies Veilige Links en Veilige Bijlagen toe en is standaard ingeschakeld. Veilige links is een premiumfunctie die helpt bij het voorkomen van phishingaanvallen door URL-scanning te bieden. De dienst controleert binnenkomende berichten en analyseert deze op potentieel schadelijke inhoud als ze hyperlinks bevatten. Informatie over deze functie vindt u in Veilige Links in Microsoft Defender voor Office 365. De functie Veilige Bijlagen helpt om malware in de bijgevoegde bestanden te beschermen. Het is geavanceerder dan anti-malwarebescherming: het blokkeert bekende en nieuwe bedreigingen. Wanneer ingeschakeld, downloadt en test het de bijlagen in een sandboxomgeving, en als de bijlage kwaadaardig is, wordt deze geblokkeerd. Om meer te leren, zie Veilige Bijlagen in Microsoft Defender voor Office 365.

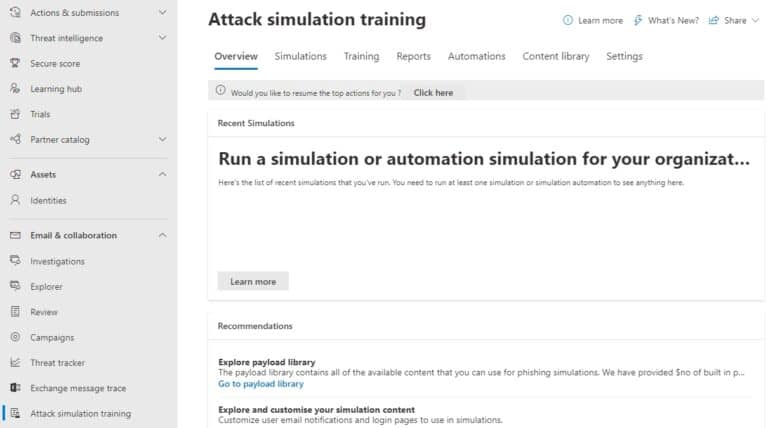

In de planning voor het voorkomen van phishing is het belangrijk te beseffen dat geen enkel hulpmiddel 100% garantie biedt op het gebied van bescherming. Bewustwording van de gebruiker draagt bij tot de veiligheid van uw infrastructuur. Houd gebruikers op de hoogte over het gevaar van het openen van bijlagen en links die worden verzonden door onbekende afzenders. Microsoft 365 bevat een ingebouwd hulpmiddel genaamd Attack simulatie training dat wordt gebruikt om verschillende soorten phishing-aanvallen te simuleren om werknemers te educeren. Meer informatie over dit hulpmiddel vindt u hier Aan de slag met Attack simulatie-training. Uit mijn ervaring is gebruikersopleiding de meest effectieve manier van bescherming tegen phishing. Als u geen budget heeft voor dit doel, kunt u derde partijen overwegen (de populaire is Knowbe4).

Spoofing Preventie Best Practices

Spoofing (het imiteren van het verzendende domein) is de gebruikelijke methode die door spammers wordt gebruikt om gebruikers te misleiden en hen te laten openen het schadelijke bestand of de link. Het is de verantwoordelijkheid van de IT-beheerder om te voorkomen dat uw domein wordt gespoofd en om te voorkomen dat e-mails die andere domeinen nabootsen worden afgeleverd. Microsoft 365 biedt verschillende tools die hiervoor kunnen worden gebruikt.

Waarschuw gebruikers voor externe afzenders

Om gebruikers te beschermen tegen spoofing, zorg ervoor dat waarschuwingsberichten over externe afzenders zijn ingeschakeld. Gebruik de Get-ExternalInOutlook PowerShell-cmdlet (Exchange Online PowerShell-module is vereist) om de huidige configuratiestatus te bekijken en Set-ExternalInOutlook om deze te wijzigen. Wanneer ingeschakeld, toont Outlook een banner die de gebruiker waarschuwt dat de afzender van het bericht extern is, waardoor de kwaadwillende afzender kan worden geïdentificeerd.

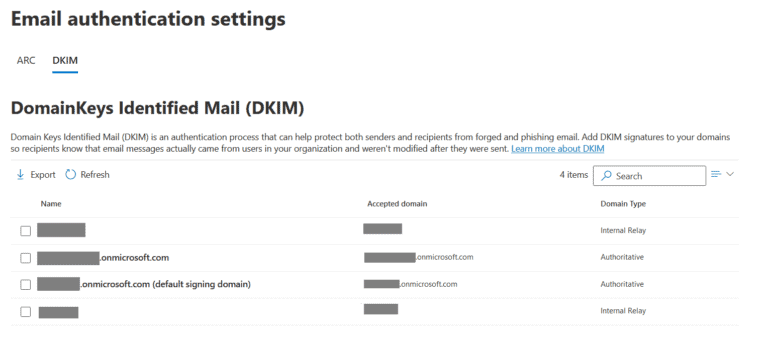

Configureer e-mailvalidatie

Het implementeren van een goede e-mailvalidatie helpt bij het autoriseren van de afzender en beschermt uw domein tegen spoofing. De gangbare standaarden die worden gebruikt om het domein te verifiëren zijn SPF, DKIM en DMARC, idealiter zou u alle drie moeten gebruiken.

SPF is de belangrijkste, het is een TXT DNS-record dat informatie bevat over legitieme afzenders die berichten kunnen versturen met gebruik van uw domeinnaam. Bijvoorbeeld, als u alleen Microsoft 365 gebruikt voor e-mailcommunicatie, moet het record er als volgt uitzien: “v=spf1 include:spf.protection.outlook.com -all”, wat betekent dat alleen Microsoft 365 berichten kan versturen met gebruik van uw domein. Veelvoorkomende verkeerde configuraties die ervoor kunnen zorgen dat uw domein wordt geïmiteerd:

- Het gebruik van soft fail (“~all”) in plaats van hard fail (“-all”).

- Het toevoegen van extra vermeldingen aan het record (bijv. “A” – IPv4-adres van het DNS A-record van het domein, “MX” – IPv4-adres van het DNS MX-record van het domein, “ip4:xx.xx.xx.xx” – aangepast IPv4-adres, enz.). Geef alleen vermeldingen op die noodzakelijk zijn, niet “voor het geval dat”.

Het toevoegen van extra vermeldingen aan het SPF-record kan echter vereist zijn in verschillende scenario’s:

- Er worden meerdere e-mailsystemen gebruikt om berichten te versturen met gebruik van uw domein.

- Een externe e-mailgateway wordt gebruikt voor berichtenroutering.

- SMTP direct verzenden of SMTP-relais-functies worden gebruikt voor berichtaflevering vanuit bepaalde toepassingen/apparaten.

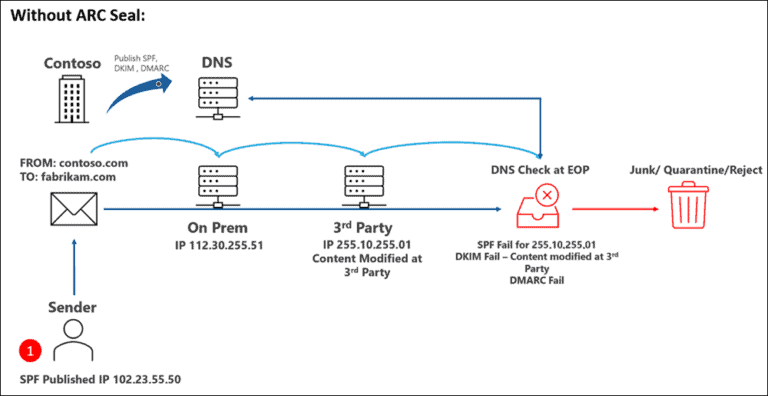

Een ander ding om rekening mee te houden bij het plannen van e-mailvalidatie is de mailflow-routing. Als verzonden berichten worden verwerkt en gewijzigd door een ander e-mailsysteem (bijv. een oplossing voor gegevensverliespreventie op locatie) voordat ze worden afgeleverd, wordt de berichtkop gewijzigd, waardoor het afzenderadres en de DKIM-handtekening ongeldig worden, wat leidt tot mislukte e-mailvalidatie.In dit scenario moet de functie Authenticated Received Chain (ARC) worden geconfigureerd in het Microsoft 365 Defender-portal. Hiermee kunnen beheerders andere e-mailsystemen configureren als vertrouwde derde partijen voor ARC-zegels en de leverbaarheid verbeteren.

Gebruik Digitale Handtekeningen

Zorg voor berichtauthenticatie en niet-ontkenning – digitale handtekening van het bericht met behulp van Secure/Multipurpose Internet Mail Extensions (S/MIME). Het maakt gebruik van certificaten om het bericht te ondertekenen (en indien nodig te versleutelen) om de identiteit van de afzender te bevestigen. Het vereist een individueel certificaat voor elke gebruiker en wordt meestal gebruikt met een interne certificeringsinstantie. Meer informatie is te vinden op de Exchange Online-documentatieportal.Lees ook Gebruik Office 365-rapportagetool van InfraSOS

Wanneer zowel SPF als DKIM zijn geïmplementeerd, kan Domain-based Message Authentication, Reporting and Conformance (DMARC) worden geconfigureerd. E-mailheaders bevatten 2 attributen die het afzenderadres definiëren – MailFrom en From. Het SPF-record helpt alleen bij de authenticatie van het MailFrom-adres, wat de kwaadwillende actoren de mogelijkheid geeft om te spoofen. Het DMARC TXT-record helpt deze kwetsbaarheid te verhelpen door het From-attribuut van de header te autoriseren. Volg de instructies van de Microsoft-documentatie om de inhoud van het record te vormen.

E-mailstroomroutering

Nog een punt om rekening mee te houden bij het plannen van e-mailvalidatie is de e-mailstroomroutering. Als verzonden berichten worden verwerkt en gewijzigd door een ander e-mailsysteem (bijvoorbeeld een on-premises gegevensverliespreventieoplossing) voordat ze worden afgeleverd, wordt de berichtheader gewijzigd, waardoor het afzenderadres en de DKIM-handtekening ongeldig worden en de e-mailvalidatie mislukt.

In dit scenario moet de functie Authenticated Received Chain (ARC) worden geconfigureerd in het Microsoft 365 Defender-portal. Hiermee kunnen beheerders andere e-mailsystemen configureren als vertrouwde derde partijen voor ARC-sealers en de afleverbaarheid verbeteren.

Zorg voor berichtauthenticatie en niet-ontkenning – digitale ondertekening van het bericht met behulp van Secure/Multipurpose internet Mail Extensions (S/MIME). Het maakt gebruik van certificaten om het bericht te ondertekenen (en te versleutelen, indien nodig) om de identiteit van de afzender te bevestigen. Het vereist een individueel certificaat voor elke gebruiker en wordt meestal gebruikt met een interne certificeringsinstantie. Meer informatie is te vinden op de Exchange Online-documentatieportal.

Best practices voor gegevensverliespreventie

Gebruik digitale versleuteling. De meest effectieve manier om de vertrouwelijkheid van e-mails te waarborgen, is het versleutelen van het bericht – zodat het alleen kan worden ontcijferd door de beoogde ontvanger. Microsoft 365 ondersteunt 3 versleutelingsmethoden: Microsoft Purview Message Encryption, S/MIME en Informatierechtenbeheer (IRM). Vergelijk ze hier.

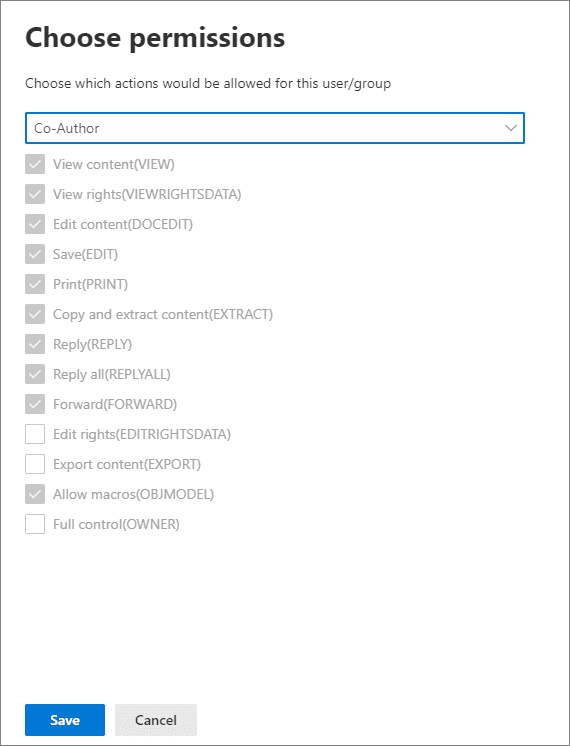

Toepassing van gegevensgebruiksbeperkingen. In dit geval moet u IRM implementeren – de oplossing staat u toe de controle over het bericht na het verzenden in te stellen. Bij de implementatie van IRM kunt u gevoeligheidslabels maken die het gebruik van de gegevens beperken – bijvoorbeeld, voorkomen dat gegevens uit e-mailberichten worden bewerkt of geprinte. De lijst met beschikbare machtigingen is hier.

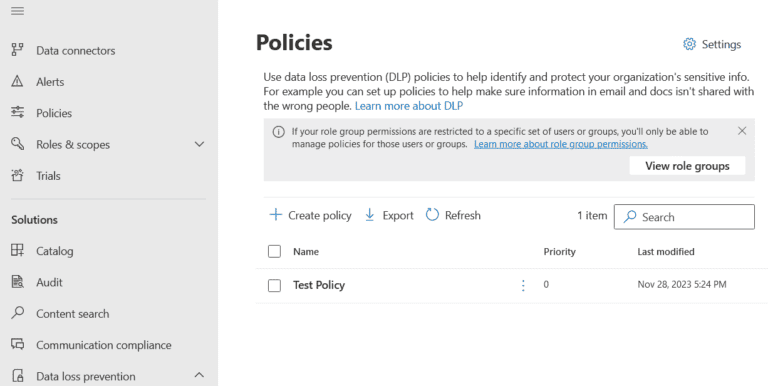

Gebruik Microsoft Purview Data Loss Prevention. Een andere functie om gegevenslek te voorkomen is Data Loss Prevention (DLP) policy’s, die kunnen worden geconfigureerd in het Microsoft Purview portal onder Solutions > Data Loss Prevention. De policy’s zorgen ervoor dat gevoelige gegevens de bedrijfsmuren niet verlaten: DLP regels doorzoeken de inhoud van e-mailberichten en uitvoeren de ingestelde acties indien ze gevoelige informatie vinden. Bijvoorbeeld, een medische organisatie configureert DLP policy’s om alle uitgaande berichten die gevoelige medische informatie bevatten te blokkeren om gegevenslek te voorkomen.

Andere Beveiligingspraktijken

Gebruik van veilige SMTP-configuratie voor verzending.

Als u Microsoft 365 wilt gebruiken om SMTP-berichten te verzenden vanuit uw toepassingen of multifunctionele apparaten, heeft u drie opties: SMTP-clientindiening, Direct verzenden en SMTP-relay, zoals hier beschreven. Zorg ervoor dat u indien mogelijk SMTP-clientindiening gebruikt, omdat dit de afzender op het postvakniveau authenticeert en wordt beschouwd als de meest veilige manier om berichten te verzenden. Als uw apparaat geen geautoriseerd verzenden ondersteunt (wat tegenwoordig zeer zeldzaam is), gebruik dan SMTP-relay. Bij het configureren van de connector voor de relay, maak gebruik van certificaatverificatie, omdat dit betrouwbaarder is dan op IP-adres gebaseerde verbindingen.

Schakel de functie voor automatisch wissen na nul uur in.

Exchange Online verbindingsfilterbeleid maken het mogelijk vertrouwde IP-adressen te configureren: alle spamfilters worden overgeslagen voor berichten die worden verzonden vanaf het opgegeven IP (of IP-adresbereiken). Dit wordt beschouwd als een slechte praktijk, aangezien bij een wijziging van de eigenaar van het IP-adresblok uw e-mailsysteem kwetsbaar wordt. Als u het aantal fout-positieve berichtblokkeringen van een bepaalde afzender wilt minimaliseren, probeer dan andere mogelijke opties voor het whitelisten, zoals Tenant Allow List.

Dit is het. Ik hoop dat je ervan hebt genoten om te leren. Het artikel Beveiligde Office 365-e-mail: Beste Praktijken / Dreigingspreventie is afgerond.Ook lezen Best Practices voor Office 365-beveiliging: Beveilig uw Office 365

Exchange Online verbinding filterbeleid stellen u in staat vertrouwde IP-adressen te configureren: alle spamfilters worden overgeslagen voor berichten die worden verzonden vanaf het opgegeven IP-adres (of IP-adresbereiken). Dit wordt beschouwd als een slechte praktijk, aangezien uw e-mailsysteem kwetsbaar wordt in geval van een wijziging van de eigenaar van het IP-adresblok. Als u het blokkeren van fout-positieve berichten van een bepaalde afzender wilt minimaliseren, probeer dan andere mogelijke witte lijst opties te gebruiken, zoals Tenant Allow List.

Dit is het. Ik hoop dat je hebt genoten van het leren. Het artikel ‘Secure Office 365 Email: Best Practices / Threat Prevention’ is afgerond.

Conclusie Secure Office 365 Email: Best Practices / Threat Prevention

Het beveiligen van Microsoft 365 e-mailcommunicatie vereist een veelzijdige aanpak, rekening houdend met het veranderende landschap van cyberdreigingen. Door robuuste bedreigingsbeleidsregels te implementeren, e-mailvalidatie te configureren en maatregelen voor het voorkomen van gegevensverlies te implementeren, kunnen organisaties aanzienlijk de beveiliging van hun e-mail verbeteren. Gebruikersbewustzijn en continue training, in combinatie met geavanceerde functies zoals aanvalssimulatietraining, dragen bij aan een holistische verdediging tegen phishingpogingen. Naarmate de technologie vordert, is het cruciaal om op de hoogte te blijven en proactief de nieuwste beveiligingsfuncties te adopteren om een veerkrachtige e-mailcommunicatieomgeving te behouden.

Source:

https://infrasos.com/secure-office-365-email-best-practices-threat-prevention/