Sicheres Office 365 E-Mail: Best Practices / Bedrohungsvorbeugung. Angriffe über E-Mail-Kommunikation bleiben eine der häufigsten Arten von Cyberangriffen , daher ist die Sicherung der E-Mail-Kommunikation eine der wichtigsten Aufgaben für IT-Administratoren. Dieser Artikel konzentriert sich auf bewährte Methoden und Strategien zur Bedrohungsprävention zur Sicherung von Microsoft 365 E-Mail-Kommunikation. Vom Spam- und Phishing-Prävention bis hin zur Spoofing- und Datenschutzprävention gehen wir auf umfassende Maßnahmen ein, um Ihre E-Mail-Infrastruktur zu stärken.

Beachten Sie, dass die Verfügbarkeit der beschriebenen Tools von Ihrem Abonnementtyp abhängt (die fortschrittlichsten Funktionen erfordern Defender für Office 365 Plan 2 oder Microsoft 365 E5-Lizenzen) und von Ihrer Infrastruktur (einige der Tools funktionieren nicht für lokale Postfächer in Hybridbereitstellungen).

Lassen Sie uns mit dem Artikel „Sicheres Office 365 E-Mail: Best Practices / Bedrohungsvorbeugung“ im nächsten Abschnitt fortfahren.

Lesen Sie auch Schutz vor Phishing-Angriffen in Office 365

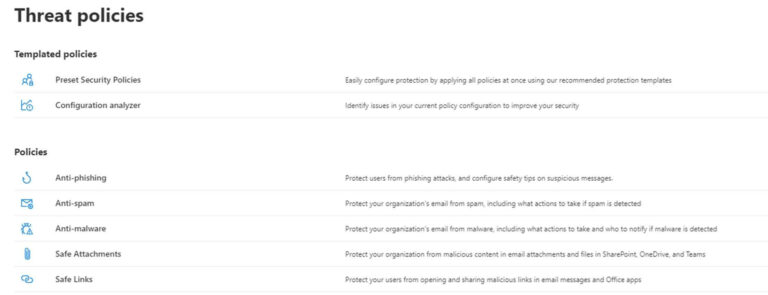

Bewährte Methoden zur Spam- und Phishing-Prävention Der erste Schritt zur Sicherung des Microsoft 365-Mailflusses besteht in der Konfiguration der Bedrohungspolicen. Sie befinden sich im Microsoft 365 Defender-Portal im Abschnitt E-Mail & Zusammenarbeit , unter Richtlinien & Regeln > Bedrohungspolicen .

Das erste, um den Microsoft 365 E-Mail-Verkehr zu sichern, ist die Konfiguration der Bedrohungsrichtlinien. Sie finden sie im Microsoft 365 Defender-Portal im Abschnitt E-Mail & Zusammenarbeit, unter Richtlinien & Regeln > Bedrohungsrichtlinien.

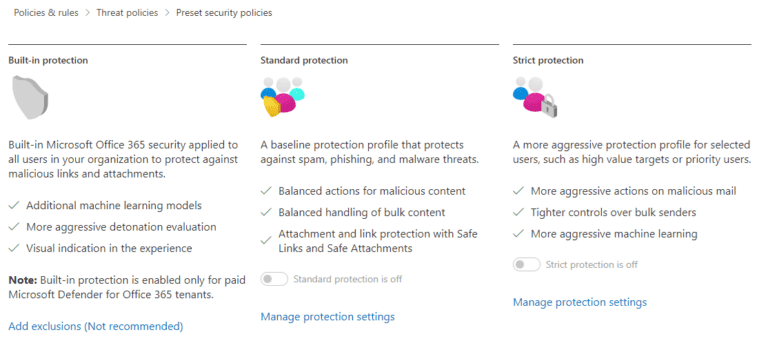

Verwenden Sie eine der voreingestellten Richtlinien (Standard oder Strikt), oder passen Sie sie je nach Bedarf an. Die Strikte Richtlinie ist aggressiver und quarantäniert mehr Nachrichten. Diese Richtlinien werden auf Benutzerebene zugewiesen, und normalerweise wird die Strikte Richtlinie den sensibelsten Benutzern zugewiesen, während die Standard Richtlinie allen anderen zugewiesen wird. Ein Vergleich dieser Richtlinien findet sich im Microsoft-Dokumentationsportal.

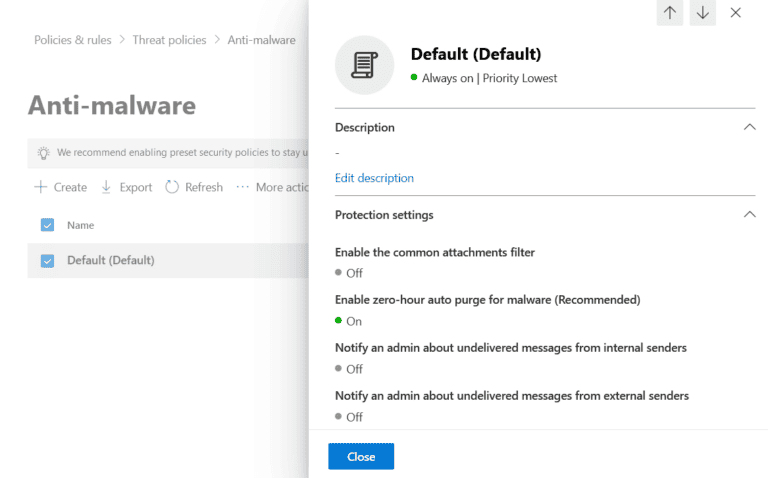

Oder, Sie können benutzerdefinierte Richtlinien erstellen. Es gibt 3 Richtlinien für den Mailflussschutz: Anti-Spam, Anti-Malware und Anti-Phishing. Sie enthalten verschiedene Filter, Aktionen und Benachrichtigungseinstellungen. Weitere Informationen finden Sie hier: Empfohlene Einstellungen für EOP und Microsoft Defender für Office 365-Sicherheit. Die bewährte Methode besteht darin, mehrere verschiedene Richtlinien zu erstellen und die strengen den Postfächern zuzuweisen, die wahrscheinlich angegriffen werden (z. B. Postfächer, die auf der Kontakte-Seite Ihrer Unternehmenswebsite verfügbar sind).

Zusätzlich gibt es eine Integrierte Schutz-Richtlinie, die Teil von Microsoft Defender für Office 365 ist und nur verfügbar ist, wenn Sie über die erforderlichen Lizenzen verfügen. Die Richtlinie gilt nur für die Funktionen Sichere Links und Sichere Anhänge und ist standardmäßig aktiviert. Sichere Links ist eine Premium-Funktion, die hilft, Phishing-Angriffe zu verhindern, indem sie eine URL-Überprüfung bereitstellt. Der Dienst überprüft eingehende Nachrichten und analysiert sie auf potenziell schädliche Inhalte, wenn sie Hyperlinks enthalten. Informationen zu dieser Funktion finden Sie unter Sichere Links in Microsoft Defender für Office 365. Die Funktion Sichere Anhänge hilft dabei, Malware in den angehängten Dateien zu schützen. Sie ist fortschrittlicher als Anti-Malware-Schutz: Sie blockiert bekannte Bedrohungen. Wenn sie aktiviert ist, lädt sie die Anhänge herunter und testet sie in der Sandbox-Umgebung. Wenn der Anhang bösartig ist, wird er blockiert. Weitere Informationen finden Sie unter Sichere Anhänge in Microsoft Defender für Office 365.

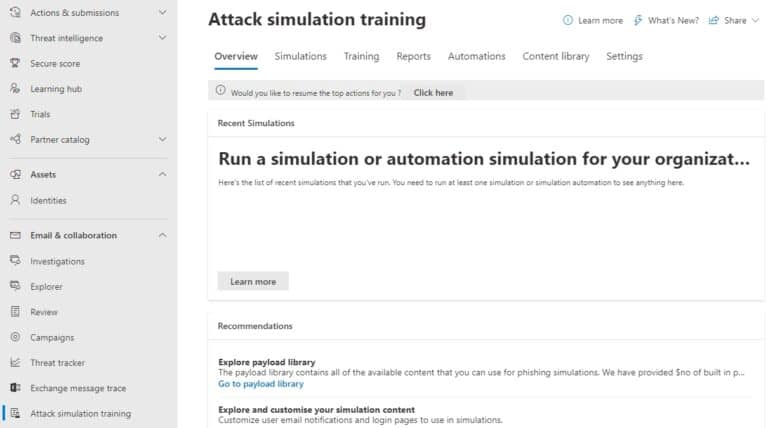

Während der Planung zur Prävention von Phishing ist es wichtig zu verstehen, dass kein Tool eine 100%ige garantierte Schutz bietet. Benutzerbewusstsein trägt dazu bei, die Sicherheit Ihrer Infrastruktur zu gewährleisten. Informieren Sie Benutzer über die Gefahr, Anhänge und Links von unbekannten Absendern zu öffnen. Microsoft 365 enthält ein integriertes Tool namens Angriffssimulationsschulung, das zur Simulation verschiedener Arten von Phishing-Angriffen verwendet wird, um Mitarbeiter zu schulen. Weitere Einzelheiten zu diesem Tool finden Sie hier Erste Schritte mit der Angriffssimulationsschulung. Aus meiner Erfahrung heraus ist die Benutzerausbildung der wirksamste Schutz gegen Phishing. Wenn Sie keinen Budget dafür haben, sollten Sie Drittanbietertools in Betracht ziehen (das beliebteste ist Knowbe4).

Best Practices für Spoofing-Prävention

Spoofing (das Vortäuschen der Absenderdomäne) ist die übliche Methode, die von Spammern verwendet wird, um Benutzer zu täuschen und sie dazu zu bringen, die bösartige Datei oder den Link zu öffnen. Es obliegt dem IT-Administrator, Ihre Domäne davor zu schützen, gespoofed zu werden, und zu verhindern, dass E-Mails, die andere Domänen spoopen, zugestellt werden. Microsoft 365 bietet mehrere Tools, die zu diesem Zweck verwendet werden können.

Benutzer vor externen Absendern warnen

Um Benutzer vor Spoofing zu schützen, stellen Sie sicher, dass Warnmeldungen über externe Absender aktiviert sind. Verwenden Sie das PowerShell-Cmdlet Get-ExternalInOutlook (Exchange Online PowerShell-Modul erforderlich), um den aktuellen Konfigurationsstatus anzuzeigen, und Set-ExternalInOutlook, um ihn zu ändern. Wenn aktiviert, zeigt Outlook ein Banner an, das den Benutzer warnt, dass der Absender der Nachricht extern ist, und ermöglicht so die Identifizierung des bösartigen Absenders.

E-Mail-Validierung konfigurieren

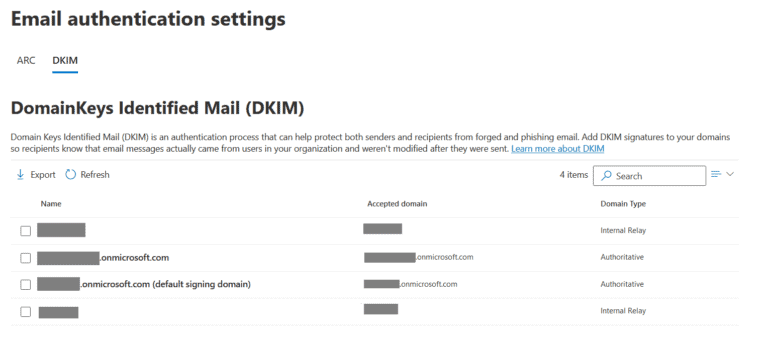

Die Implementierung einer ordnungsgemäßen E-Mail-Validierung hilft dabei, den Absender zu autorisieren und Ihre Domäne vor Spoofing zu schützen. Die gebräuchlichen Standards zur Überprüfung der Domäne sind SPF, DKIM und DMARC; idealerweise sollten alle drei verwendet werden.

- – Verwendung von „Soft Fail“ („~all“) anstelle von „Hard Fail“ („-all“).

- – Hinzufügen zusätzlicher Einträge zum SPF-Eintrag (z. B. „A“ – IPv4-Adresse des DNS-A-Eintrags der Domain, „MX“ – IPv4-Adresse des DNS-MX-Eintrags der Domain, „ip4:xx.xx.xx.xx“ – benutzerdefinierte IPv4-Adresse usw.). Geben Sie nur die erforderlichen Einträge an und vermeiden Sie unnötige Einträge, die potenzielle Angriffsflächen darstellen können.

In einigen Szenarien kann jedoch das Hinzufügen zusätzlicher Einträge zum SPF-Eintrag erforderlich sein:

-

– Wenn mehrere E-Mail-Systeme verwendet werden, um E-Mail-Nachrichten unter Verwendung Ihrer Domain zu senden.

-

– Wenn ein E-Mail-Gateway von Drittanbietern für das Routing von Nachrichten verwendet wird.

-

– Wenn SMTP-Direct-Send oder SMTP-Relay-Funktionen für die Zustellung von Nachrichten von bestimmten Anwendungen oder Geräten verwendet werden.

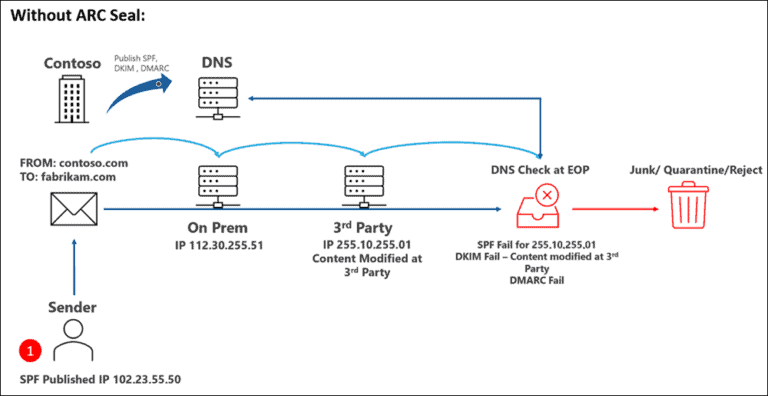

Ein weiterer Punkt, der bei der Planung der E-Mail-Validierung berücksichtigt werden sollte, ist die Mail-Flow-Routing. Wenn gesendete Nachrichten von einem anderen E-Mail-System (z. B. einer Datenverlustpräventionslösung vor Ort) verarbeitet und geändert werden, bevor sie zugestellt werden, wird der Nachrichtenkopf verändert, sodass die Absenderadresse und die DKIM-Signatur ungültig werden, was zu einer fehlerhaften E-Mail-Validierung führt.In diesem Szenario sollte die Authenticated Received Chain (ARC)-Funktion im Microsoft 365 Defender-Portal konfiguriert werden. Sie ermöglicht es Administratoren, andere E-Mail-Systeme als vertrauenswürdige Drittanbieter-ARC-Versiegeler zu konfigurieren und die Zustellbarkeit zu verbessern.

Verwendung von Digitalen Signaturen

Gewährleistung der Nachrichtenauthentifizierung und Nichtabstreitbarkeit – digitale Signatur der Nachricht unter Verwendung von Secure/Multipurpose Internet Mail Extensions (S/MIME). Es verwendet Zertifikate, um die Nachricht zu signieren (und zu verschlüsseln, wenn erforderlich), um die Identität des Absenders zu bestätigen. Es erfordert ein individuelles Zertifikat für jeden Benutzer und wird normalerweise mit einer internen Zertifizierungsstelle verwendet. Weitere Informationen finden Sie im Exchange Online-Dokumentationsportal.Weitere Informationen finden Sie auch unter Verwendung des Office 365 Reporting Tools von InfraSOS

Wenn sowohl SPF als auch DKIM vorhanden sind, kann Domain-based Message Authentication, Reporting and Conformance (DMARC) konfiguriert werden. E-Mail-Header enthalten 2 Attribute, die die Absenderadresse definieren – MailFrom und From. Der SPF-Eintrag hilft nur bei der Authentifizierung der MailFrom-Adresse, was den böswilligen Akteuren die Möglichkeit zum Spoofing gibt. Der DMARC-TXT-Eintrag hilft, diese Schwachstelle zu schließen, indem das From-Attribut des Headers autorisiert wird. Um den Eintrag zu erstellen, folgen Sie den Anweisungen aus der Microsoft-Dokumentation.

E-Mail-Flussrouting

Eine weitere Sache, die beim Planen der E-Mail-Validierung zu berücksichtigen ist, ist das E-Mail-Flussrouting. Wenn gesendete Nachrichten von einem anderen E-Mail-System (z. B. einer datenverlustpräventiven Lösung vor Ort) verarbeitet und geändert werden, bevor sie zugestellt werden, wird der Nachrichtenheader geändert, sodass die Absenderadresse und die DKIM-Signatur ungültig werden, was zu einem Fehler bei der E-Mail-Validierung führt.

In diesem Szenario sollte das Authenticated Received Chain (ARC)-Feature im Microsoft 365 Defender-Portal konfiguriert werden. Es ermöglicht Administratoren, andere E-Mail-Systeme als vertrauenswürdige Drittanbieter-ARC-Versiegeler zu konfigurieren und die Zustellbarkeit zu verbessern.

Stellen Sie die Nachrichtenauthentifizierung und die Nichtabstreitbarkeit sicher – digitale Signatur der Nachricht unter Verwendung von Secure/Multipurpose Internet Mail Extensions (S/MIME). Es verwendet Zertifikate, um die Nachricht zu signieren (und zu verschlüsseln, falls erforderlich), um die Identität des Absenders zu bestätigen. Es erfordert ein individuelles Zertifikat für jeden Benutzer und wird in der Regel mit einer internen Zertifizierungsstelle verwendet. Weitere Informationen finden Sie im Exchange Online-Dokumentationsportal.

Lesen Sie auch Verwenden Sie das Office 365 Reporting Tool von InfraSOS

Best Practices zum Schutz vor Datenverlust

Verwenden Sie digitale Verschlüsselung. Der effektivste Weg, die Vertraulichkeit von E-Mails sicherzustellen, besteht darin, die Nachricht zu verschlüsseln – sodass sie nur vom beabsichtigten Empfänger entschlüsselt werden kann. Microsoft 365 unterstützt 3 Verschlüsselungsmethoden: Microsoft Purview Message Encryption, S/MIME und Information Rights Management (IRM). Vergleichen Sie sie hier.

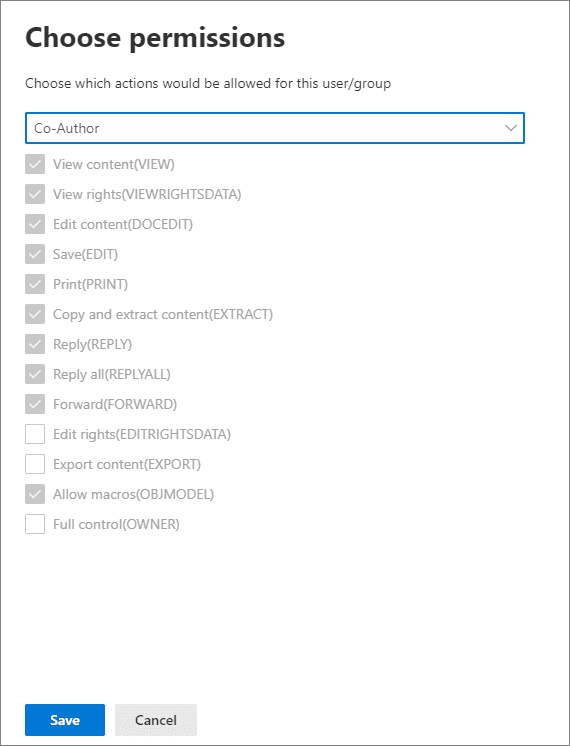

Wenden Sie Datenverwendungsbeschränkungen an. In diesem Fall müssen Sie IRM einsetzen – die Lösung ermöglicht die Konfiguration der Kontrolle über die Nachricht nach dem Senden. Wenn IRM implementiert ist, erstellen Sie Sensitivitätslabels, die die Verwendung der Daten einschränken – zum Beispiel verhindern, dass Daten aus den E-Mail-Nachrichten bearbeitet oder gedruckt werden. Die Liste der verfügbaren Berechtigungen finden Sie hier.

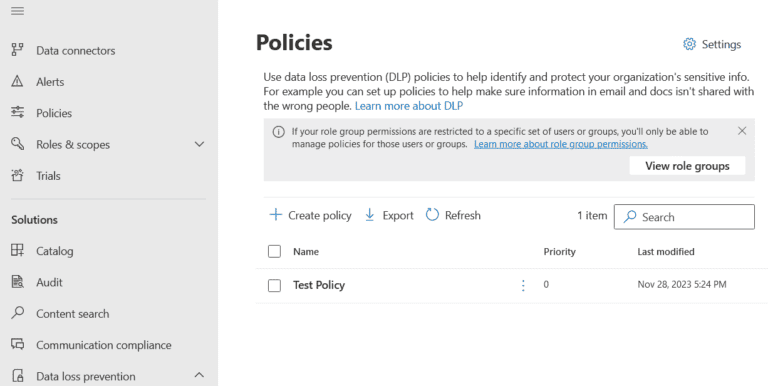

Verwenden Sie Microsoft Purview Data Loss Prevention. Ein weiteres Feature zur Vermeidung von Datenlecks sind Data Loss Prevention (DLP)-Richtlinien, die im Microsoft Purview-Portal konfiguriert werden können, unter Lösungen > Data Loss Prevention. Die Richtlinien stellen sicher, dass sensible Daten das Unternehmen nicht verlassen: DLP-Regeln scannen den E-Mail-Inhalt und führen die konfigurierten Aktionen durch, wenn vertrauliche Informationen gefunden werden. Zum Beispiel konfigurieren medizinische Organisationen DLP-Richtlinien, um alle ausgehenden Nachrichten zu blockieren, die vertrauliche medizinische Informationen enthalten, um Datenlecks zu vermeiden.

Weitere Praktiken zur Bedrohungsprävention

Verwenden Sie eine sichere SMTP-Sende-Konfiguration.

Wenn Sie Microsoft 365 verwenden möchten, um SMTP-Nachrichten von Ihren Anwendungen oder Multifunktionsgeräten zu senden, haben Sie drei Optionen: SMTP-Client-Einreichung, Direktversand und SMTP-Relais, wie hier beschrieben. Stellen Sie sicher, dass Sie SMTP-Client-Einreichung verwenden, wann immer möglich, da der Absender auf der Postfachebene authentifiziert wird und als sicherste Methode zum Senden von Nachrichten gilt. Wenn Ihr Gerät das autorisierte Senden nicht unterstützt (was heutzutage sehr selten ist), verwenden Sie SMTP-Relais. Bei der Konfiguration des Connectors für das Relais verwenden Sie die Zertifikatauthentifizierung, da sie zuverlässiger ist als IP-Adressbasierte Verbindungen.

Aktivieren Sie die Funktion Zero-hour Auto Purge.

Exchange Online-Verbindungsfiltersrichtlinien ermöglichen die Konfiguration vertrauenswürdiger IP-Adressen: Alle Spamfilter werden für Nachrichten übersprungen, die von der angegebenen IP (oder IP-Adressbereichen) gesendet wurden. Dies wird als schlechte Praxis angesehen, da Ihr E-Mail-System im Falle eines Eigentümerwechsels des IP-Adressblocks verwundbar wird. Wenn Sie das Blockieren von falsch positiven Nachrichten von einem bestimmten Absender minimieren müssen, versuchen Sie, andere mögliche Whitelisting-Optionen wie Tenant Allow List zu verwenden.

Das war’s. Ich hoffe, Sie haben gerne dazugelernt. Der Artikel „Sichere Office 365-E-Mail: Best Practices / Bedrohungsprävention“ ist abgeschlossen.Weiterlesen Office 365 Sicherheitsbest Practices: Sichern Sie Ihr Office 365

Exchange Online-Verbindungsfilterrichtlinien ermöglichen die Konfiguration von vertrauenswürdigen IP-Adressen: Alle Spamfilter werden für Nachrichten übersprungen, die von den angegebenen IP-Adressen (oder IP-Adressbereichen) gesendet wurden. Dies gilt als schlechte Praxis, da Ihr E-Mail-System im Falle eines Eigentümerwechsels des IP-Adressblocks anfällig wird. Wenn Sie die Blockierung falsch positiver Nachrichten von einem bestimmten Absender minimieren möchten, versuchen Sie andere mögliche Whitelisting-Optionen, wie z. B. die Tenant Allow List.

Das war es. Ich hoffe, Sie hatten Freude am Lernen. Der Artikel „Sichere Office 365-E-Mail: Best Practices / Bedrohungsprävention“ ist abgeschlossen.

Sichere Office 365-E-Mail: Best Practices / Bedrohungsprävention Abschluss

Der Schutz der Microsoft 365 E-Mail-Kommunikation erfordert einen vielschichtigen Ansatz, der die sich ständig verändernde Landschaft der Cyber-Bedrohungen berücksichtigt. Durch die Umsetzung robuster Bedrohungsrichtlinien, die Konfiguration der E-Mail-Validierung und die Implementierung von Maßnahmen zur Verhinderung von Datenverlust können Organisationen ihre E-Mail-Sicherheit erheblich verbessern. Benutzerbewusstsein und kontinuierliches Training, zusammen mit fortschrittlichen Funktionen wie Angriffssimulations-Training, tragen zu einer ganzheitlichen Verteidigung gegen Phishing-Versuche bei. Mit dem Fortschreiten der Technologie ist es entscheidend, sich informiert zu halten und proaktiv die neuesten Sicherheitsfunktionen zu übernehmen, um eine widerstandsfähige E-Mail-Kommunikationsumgebung aufrechtzuerhalten.

Source:

https://infrasos.com/secure-office-365-email-best-practices-threat-prevention/