Как настроить и управлять политикой паролей Active Directory. Организациям сейчас более необходима сильная политика паролей из-за увеличения кибератак по всему миру. К сожалению, хакеры используют пользователей и администраторов для доступа к сетям компании, что приводит к нарушениям безопасности и неудачам в соблюдении требований. В этой статье рассматривается разработка и поддержка надежной и эффективной политики паролей (ПП) Active Directory (AD).

Начнем с того, как настроить и управлять политикой паролей Active Directory.

Как настроить и управлять политикой паролей Active DirectoryAD .

Перед тем как начать, давайте рассмотрим, почему нам нужно обеспечивать использование надежных паролей в нашей среде AD.

Как злоумышленники взламывают корпоративные пароли

Обеспечение использования надежных паролей в Active Directory является критически важным для обеспечения безопасности сети вашей организации. Злоумышленники используют слабые или легко угадываемые пароли для получения неавторизованного доступа к конфиденциальной информации, компрометации аккаунтов пользователей и выполнения вредоносных действий, таких как кража данных или саботаж. С другой стороны, надежные пароли значительно затрудняют злоумышленникам взлом или угадывание пароля и получение неавторизованного доступа.

Некоторые из методов, которые используют противники для компрометации корпоративных паролей:

- Brute Force атака: Хакеры используют инструменты для ввода множества потенциальных паролей для определенного учетной записи пользователя, пока не найдут тот, который работает в атаке методом грубой силы.

- Словарная атака: Эта атака методом грубой силы заключается в тестировании слов из словаря в качестве потенциальных паролей.

- Атака Password Spraying: Эта атака использует множество учетных записей пользователей для проверки эффективности общих паролей, известных как “атака с распылением паролей”.

- Атака Credential Surfing: Эта атака использует автоматизированные системы для подачи списков учетных данных в многочисленные сайты входа компании, известные как “атаки с подменой учетных данных”.

- Пауэрбомбинг: Эта атака заключается в практике противников, собирающих как можно больше информации о цели для взлома, прежде чем проверить пароли, созданные с использованием этой информации.

Также читайте Посмотрите отчеты о паролях Active Directory

Просмотр и редактирование политики паролей Active Directory

Организации требуют надежной политики паролей Active Directory password policy, чтобы защитить себя от этих угроз. Политики паролей определяют критерии создания паролей, такие как минимальная длина, сложность (например, необходимость использования специального символа) и частота смены паролей.

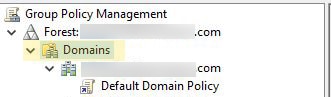

Администраторы создают политику domain password с использованием Default Domain Policy Group Policy Object (GPO), который имеет настройки, применяемые ко всем объектам домена. Чтобы увидеть или изменить этот GPO, выполните следующие действия:

- Доступ к Group Policy Management Console (GPMC).

- Разверните папку Domains и выберите домен, для которого хотите получить доступ к политике.

3. Нажмите на Групповые политики объектов.

4. Щелкните правой кнопкой мыши на папке Политика по умолчанию домена и выберите Редактировать.

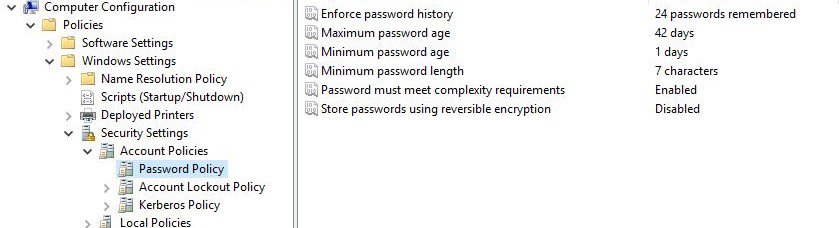

5. Перейдите в раздел Политика паролей под Конфигурация компьютера, затем перейдите к Политики > Настройки Windows > Безопасность > Политики учетных записей.

В качестве альтернативы, мы можем получить доступ к политике паролей домена, выполнив следующую команду PowerShell:

Get-ADDefaultDomainPasswordPolicyПомните, что любые изменения, которые мы вносим в политику паролей по умолчанию домена, влияют на все его учетные записи. Центр администрирования Active Directory (ADAC) в Windows Server позволяет нам разрабатывать и управлять политиками паролей с более высокой степенью детализации. Более того, мы рекомендуем не создавать новый GPO и не подключать новую политику к OU.

Улучшите свою безопасность Active Directory и Azure AD

Попробуйте нас бесплатно, доступ ко всем функциям. – Более 200 шаблонов отчетов AD доступны. Легко настраивайте свои собственные отчеты AD.

Понимание настроек политики паролей AD

Понимание настроек политики паролей AD является важным для любой организации, которая хочет поддерживать сильную безопасность и сохранять свои конфиденциальные данные и ресурсы в безопасности. У нас есть шесть вариантов политики паролей, перечисленных ниже, вместе с их значениями по умолчанию:

- Назначить историю паролей — Значение по умолчанию 24. Определяет, сколько уникальных паролей должен создать пользователь, прежде чем использовать предыдущий. Эта политика снижает риск утечки паролей.

- Максимальный срок действия пароля — Значение по умолчанию 42.Устанавливает минимальный период времени, прежде чем пользователь должен сменить свой пароль снова. Это предотвращает немедленное повторное использование пароля.

- Минимальный срок действия пароля— Значение по умолчанию один день.Длина пароля перед изменением пользователем этого параметра указывает на это. Ограничение минимального возраста предотвращает постоянные изменения паролей пользователями, чтобы обойти настройку “Наложить историю паролей” и немедленно повторно использовать привычный пароль.

- Минимальная длина пароля—Значение по умолчанию 7. Определяет минимальное количество символов для пароля. Более длинные пароли являются более безопасными, но могут привести к блокировкам и рискам безопасности, если они будут записаны.

- Требования к сложности пароля — Значение по умолчанию — Включено. Указывает типы символов, которые должен включать пароль, такие как прописные или строчные буквы, числовые символы и неалфавитные символы.

- Хранение паролей с использованием обратимого шифрования — Значение по умолчанию — Отключено. Если включено, злоумышленники могут войти в сеть, если они взломают шифрование.

Также читайте Развертывание отчетов о паролях Active Directory

Настройка подробных политик паролей

Мы создаем только одну политику пароля для каждого домена в более ранних итерациях AD. Однако теперь администраторы определяют различные правила паролей, чтобы лучше соответствовать потребностям бизнеса благодаря подробным политикам паролей (FGPP). Например, мы должны обязать учетные записи администратора использовать более сильные пароли, чем стандартные учетные записи пользователей. Кроме того, мы должны продумать нашу организационную структуру, чтобы она соответствовала желаемым политикам паролей.

Пока мы определяем политику паролей по умолчанию домена в GPO, мы также устанавливаем FGPP в объектах настройки паролей (PSO). Нам нужно изменить политику домена по умолчанию, чтобы изменить политику паролей.

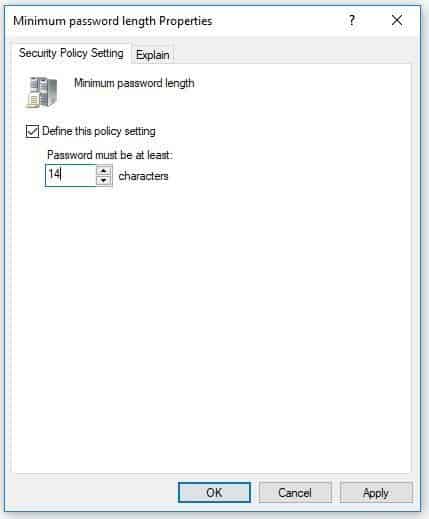

Из нашего последнего предыдущего шага, давайте попробуем дважды щелкнуть на настройке, которую вы хотите изменить, например, минимальная длина пароля.

Для улучшения безопасности Active Directory рекомендуется следовать лучшим практикам политики паролей. Кроме того, необходимо настроить политику блокировки учетных записей, чтобы заблокировать пользователей после нескольких неудачных попыток входа. Ниже приведены лучшие практики политики паролей от Microsoft, CIS и NIST Security benchmarks.

Руководство по паролям Microsoft

Эти параметры взяты из Набора средств обеспечения безопасности и соответствия Microsoft. Этот набор средств предоставляет рекомендуемые GPO настройки от Microsoft.

- Принудительное сохранение истории паролей: 24

- Максимальный срок действия пароля: не установлен

- Минимальный срок действия пароля: не установлен

- Минимальная длина пароля: 14

- Требования к сложности пароля: Включено

- Хранение паролей с использованием обратимого шифрования: Отключено

Примечание: Microsoft отменила политики истечения срока действия паролей, начиная с 1903 безопасной базы данных.

Рекомендации CIS по паролям

Эти настройки взяты из CIS Benchmarks. Центр интернет-безопасности – это некоммерческая организация, разрабатывающая рекомендации по безопасности и стандарты.

- Принудительное использование истории паролей: 24

- Максимальный срок действия пароля: 60 или меньше дней

- Минимальный срок действия пароля: 1 или более

- Минимальная длина пароля: 14

- Пароль должен соответствовать сложности: Включено

- Хранение паролей с использованием обратимого шифрования: Отключено

Рекомендации NIST SP 800-63 по паролям

A federal organization called the National Institute of Standards (NIST) is responsible for issuing guidelines and specifications for managing digital IDs. Special Publication 800-63B covers the standards for strong passwords. The most recent version of SP 800-63B is Revision 3, released in 2017 and revised in 2019.

Эти рекомендации предоставляют предприятиям прочную основу для создания жизненно важной инфраструктуры безопасности паролей. NIST предлагает следующие рекомендации:

- Установите минимальную длину пароля в восемь (8) символов для паролей, созданных пользователем, и шесть для машинно-сгенерированных паролей.

- Разрешите пользователям создавать пароли максимального размера в 64 символа.

- Разрешите использование любых символов ASCII/Unicode в паролях.

- Запретите пароли, содержащие последовательные («12345» или «qwerty») или повторяющиеся («ffff») символы.

- Избегайте требовать частых смен паролей, так как это приводит к тому, что пользователи делают легко угадываемые инкрементальные изменения своим паролям или записывают их на бумаге. Вместо этого, рассмотрите возможность использования запрещенных списков паролей, продвижения более длинных парольных фраз и применения многофакторного аутентификации (MFA) для дополнительной безопасности, как рекомендуется в последних стандартах NIST 800-63B и недавних исследованиях.

Microsoft, CIS и NIST – все это надежные организации, которые направляют настройки политики паролей. Рекомендации Microsoft основаны на лучших практиках и рекомендациях для их программных продуктов, в то время как CIS предоставляет стандарт для отраслевых стандартных конфигураций безопасности. NIST, с другой стороны, предоставляет подробные и актуальные руководства по политике паролей, которые многие организации широко используют.

Важно отметить, что каждая рекомендация может иметь разные рекомендации, основанные на различных факторах, включая размер организации, отрасль и конкретные требования безопасности. Поэтому крайне важно изучить каждую рекомендацию и выбрать ту, которая лучше всего соответствует потребностям вашей организации.

Спасибо за прочтение статьи “Как настроить и управлять политикой паролей Active Directory”. Мы завершим статью.

Как настроить и управлять политикой паролей AD Заключение

В заключение, настройка и управление политикой паролей для Active Directory критично для обеспечения безопасности сети нашей организации. Реализуя строгую политику паролей и обеспечивая регулярную смену паролей, мы снижаем риск несанкционированного доступа и защищаем конфиденциальную информацию. Помните выбрать подходящую сложность пароля, установить параметры блокировки учетных записей и срок действия паролей, а также регулярно проверять и обновлять политику паролей, чтобы быть в курсе новых угроз безопасности.

С помощью этих bewt practices мы укрепляем безопасность нашей организации и защищаем себя от потенциальных взломов.

Source:

https://infrasos.com/how-to-setup-and-manage-active-directory-password-policy/