Comment configurer et gérer la politique de mot de passe Active Directory. Les organisations ont plus que jamais besoin d’une politique de mot de passe solide avec la montée des cyberattaques à travers le monde. Malheureusement, les hackers utilisent les utilisateurs et les administrateurs pour accéder aux réseaux d’entreprise, ce qui entraîne des violations de sécurité et des défaillances de conformité. Cet article couvre le développement et le maintien d’une politique de mot de passe (AD) Active Directory solide et efficace.

Commençons par Comment configurer et gérer la politique de mot de passe Active Directory.

Comment configurer et gérer la politique de mot de passe Active DirectoryAD .

Avant de commencer, examinons pourquoi nous devons appliquer des mots de passe forts dans notre environnement AD.

Comment les attaquants compromettent les mots de passe des entreprises

L’application de mots de passe forts dans Active Directory est cruciale pour garantir la sécurité du réseau de votre organisation. Les attaquants exploitent les mots de passe faibles ou facilement devinables pour obtenir un accès non autorisé à des informations sensibles, compromettre les comptes des utilisateurs et mener des activités malveillantes telles que le vol de données ou le sabotage. D’un autre côté, les mots de passe forts rendent beaucoup plus difficile pour les attaquants de craquer ou de deviner le mot de passe et d’obtenir un accès non autorisé.

Voici certaines des méthodes utilisées par les adversaires pour compromettre les mots de passe des entreprises :

- Attaque par force brute : Les pirates utilisent des outils pour saisir de nombreuses possibilités de mots de passe pour un compte utilisateur spécifique jusqu’à ce qu’ils trouvent celui qui fonctionne dans une attaque par force brute.

- Attaque par dictionnaire : Cette attaque par force brute consiste à tester des mots de passe potentiels à partir de mots de dictionnaire.

- Attaque par pulvérisation de mot de passe : Cette attaque utilise de nombreux comptes d’utilisateurs pour tester l’efficacité de mots de passe courants, appelée « attaque par pulvérisation de mot de passe ».

- Attaque par remplissage de crédentials : Cette attaque utilise des systèmes automatisés pour soumettre des listes de crédentials à de nombreux sites de connexion d’entreprise, connue sous le nom d' »attaques par remplissage de crédentials ».

- Arachnéen : Cette attaque consiste à rassembler autant d’informations que possible sur une cible pour le piratage avant de tester des mots de passe créés à partir de ces informations.

Visualisation et modification de la stratégie des mots de passe Active Directory

Les organisations ont besoin d’une solide politique de mot de passe Active Directory pour se protéger contre ces menaces. Les politiques de mot de passe spécifient les critères de création des mots de passe, tels que la longueur minimale, la complexité (par exemple, si un caractère spécial est nécessaire) et la fréquence des changements de mot de passe.

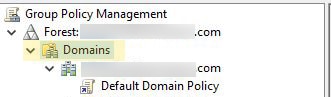

Les administrateurs mettent en place une politique de mot de passe de domaine en utilisant l’Objet de stratégie de groupe de la stratégie de domaine par défaut (GPO), qui a des paramètres qui s’appliquent à tous les objets de domaine. Consultez ou modifiez ce GPO en :

- Accédez à la console de gestion de la stratégie de groupe (GPMC).

- Développez le dossier Domaines et sélectionnez le domaine pour lequel vous souhaitez accéder à la politique.

3. Cliquez sur Group Policy Objects.

4. Cliquez avec le bouton droit sur le dossier Default Domain Policy et sélectionnez Modifier.

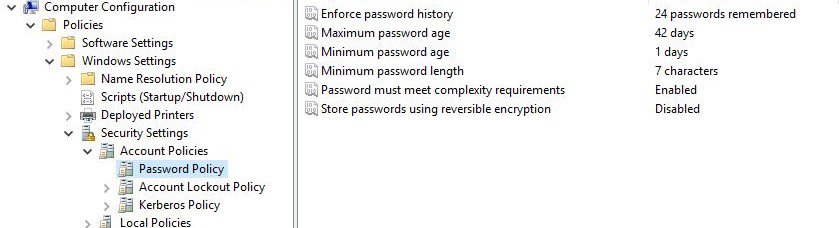

5. Accédez à la section Password Policy sous Computer Configuration, puis naviguez vers Policies > Windows Settings > Security Settings > Account Policies.

Sinon, nous accédons à notre politique de mot de passe de domaine en exécutant la commande PowerShell suivante :

Get-ADDefaultDomainPasswordPolicyN’oubliez pas que toute modification que nous apportons à la politique de mot de passe par défaut d’un domaine affecte tous ses comptes. Le Active Directory Administrative Center (ADAC) dans Windows Server nous permet de concevoir et d’administrer des politiques de mot de passe avec une granularité plus fine. De plus, nous recommandons de ne pas créer un nouveau GPO et de connecter la nouvelle politique à un OU.

Améliorez votre sécurité Active Directory & Azure AD

Essayez-nous gratuitement, accès à toutes les fonctionnalités. – Plus de 200 modèles de rapports AD disponibles. Personnalisez facilement vos propres rapports AD.

Comprendre les paramètres de la stratégie de mot de passe AD

La compréhension des paramètres de la stratégie de mot de passe AD est essentielle pour toute organisation souhaitant maintenir une posture de sécurité solide et garder ses données et ressources sensibles en sécurité. Nous avons six options de stratégie de mot de passe répertoriées ci-dessous, avec leurs valeurs par défaut :

- Appliquer l’historique des mots de passe — La valeur par défaut est 24. Détermine combien de mots de passe uniques un utilisateur doit générer avant de pouvoir utiliser un précédent. Cette politique réduit le risque de mots de passe compromis.

- Âge maximum du mot de passe — La valeur par défaut est 42.Spécifie la durée minimale avant qu’un utilisateur doive changer de nouveau son mot de passe. Cela empêche la réutilisation du mot de passe immédiatement.

- Âge minimum du mot de passe— La valeur par défaut est un jour.La durée d’un mot de passe avant qu’un utilisateur ne modifie cette paramètre spécifie cela. Une restriction d’âge minimum empêche les utilisateurs de changer constamment leurs mots de passe pour contourner la configuration « Appliquer l’historique des mots de passe » et réutiliser immédiatement un mot de passe préféré.

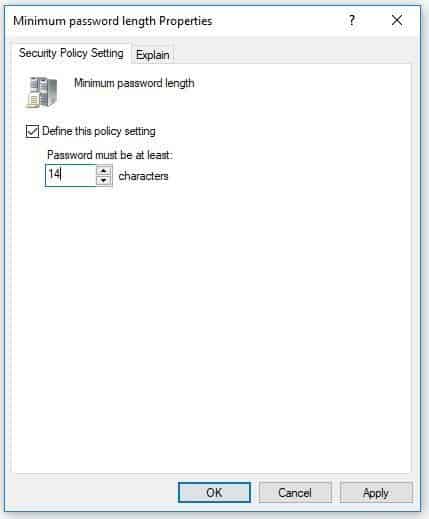

- Longueur minimale du mot de passe— La valeur par défaut est 7. Détermine le nombre minimum de caractères pour un mot de passe. Les mots de passe plus longs sont plus sécurisés mais peuvent entraîner des verrous et des risques de sécurité, s’ils sont écrits.

- Exigences de complexité — La valeur par défaut est Activé. Spécifie les types de caractères qu’un mot de passe doit inclure, tels que des lettres majuscules ou minuscules, des caractères numériques et des caractères non alphanumériques.

- Stockage des mots de passe à l’aide d’une cryptographie réversible — La valeur par défaut est Désactivé. Si activé, les attaquants se connectent au réseau s’ils décryptent l’encodage.

Configuration des politiques de mot de passe à granularité fine

Nous n’avons créé qu’une seule politique de mot de passe pour chaque domaine dans les premières itérations d’AD. Cependant, les administrateurs définissent désormais diverses règles de mot de passe pour mieux convenir aux besoins de l’entreprise grâce aux politiques de mot de passe à granularité fine (FGPP). Par exemple, nous devons imposer que les comptes d’administrateur utilisent des mots de passe plus sécurisés que les comptes d’utilisateurs standard. De plus, nous devons définir notre structure organisationnelle avec soin, de manière à ce qu’elle corresponde à nos politiques de mot de passe souhaitées.

Pendant que nous définissons la politique de mot de passe de domaine par défaut dans un GPO, nous définissons également les FGPP dans les objets de configuration de mot de passe (PSO). Nous devons modifier la politique par défaut du domaine pour modifier la politique de mot de passe.

À partir de notre dernière étape précédente, essayons de double-cliquer sur la configuration que vous souhaitez modifier, comme Longueur minimale du mot de passe.

Bonnes pratiques de la politique de mot de passe

Pour améliorer la sécurité d’Active Directory, il est recommandé de suivre les meilleures pratiques en matière de politique de mot de passe. De plus, nous devons également avoir une politique de verrouillage des comptes configurée pour verrouiller les utilisateurs après de nombreuses tentatives de connexion infructueuses. Voici les meilleures pratiques en matière de politique de mot de passe provenant des benchmarks de sécurité Microsoft, CIS et NIST.

Lignes directrices sur les mots de passe de Microsoft

Ces paramètres proviennent dele kit de ressources de conformité en matière de sécurité de Microsoft.Ce kit de ressources fournit les paramètres de GPO recommandés par Microsoft.

- Appliquer l’historique des mots de passe: 24

- Âge maximum du mot de passe : non défini

- Âge minimum du mot de passe : non défini

- Longueur minimale du mot de passe : 14

- Le mot de passe doit répondre à la complexité : Activé

- Stockage des mots de passe à l’aide d’une cryptographie réversible : Désactivé

Note : Microsoft a abandonné les politiques d’expiration des mots de passe à partir de la ligne de base de sécurité 1903.

Lignes directrices sur les mots de passe du Benchmark CIS

Ces paramètres proviennent du Benchmark CIS. Le centre pour la sécurité d’internet est une organisation à but non lucratif qui développe des lignes directrices et des benchmarks de sécurité.

- Mémoriser l’historique des mots de passe : 24

- Âge maximum du mot de passe : 60 jours ou moins

- Durée minimale de mot de passe : 1 ou plus

- Longueur minimale du mot de passe : 14

- Le mot de passe doit répondre à la complexité : Activé

- Stocker les mots de passe à l’aide d’une cryptographie réversible : Désactivé

Lignes directrices sur les mots de passe NIST SP 800-63

A federal organization called the National Institute of Standards (NIST) is responsible for issuing guidelines and specifications for managing digital IDs. Special Publication 800-63B covers the standards for strong passwords. The most recent version of SP 800-63B is Revision 3, released in 2017 and revised in 2019.

Ces recommandations offrent aux entreprises une base solide pour établir une infrastructure vitale pour la sécurité des mots de passe. NIST propose les suggestions suivantes :

- Définir une longueur minimale de mot de passe de huit (8) caractères pour les mots de passe générés par l’utilisateur et de six pour ceux générés par machine.

- Autoriser les utilisateurs à créer des mots de passe d’une taille maximale de 64 caractères.

- Permettre l’utilisation de tous les caractères ASCII/Unicode dans les mots de passe.

- Interdire les mots de passe contenant des caractères séquentiels (« 12345 » ou « qwerty ») ou répétés (« ffff »).

- Évitez de demander des changements de mot de passe fréquents, car cela entraîne des modifications incrémentales facilement devinables de leurs mots de passe ou des écritures. Au lieu de cela, envisagez d’utiliser des listes de mots de passe interdits, de promouvoir des phrases de passe plus longues et d’appliquer multi-facteur authentification (MFA) pour plus de sécurité, comme recommandé par les dernières normes NIST 800-63B et les recherches récentes.

Microsoft, CIS et NIST sont toutes des organisations de confiance qui guident la configuration des politiques de mot de passe. Les directives de Microsoft sont basées sur les meilleures pratiques et recommandations pour leurs produits logiciels, tandis que CIS fournit une référence pour les configurations de sécurité standard de l’industrie. D’autre part, NIST fournit des conseils détaillés et à jour sur politiques de mot de passe que de nombreuses organisations utilisent largement.

Il est important de noter que chaque directive peut avoir des recommandations différentes en fonction de divers facteurs, y compris la taille de l’organisation, l’industrie et les exigences de sécurité spécifiques. Par conséquent, il est essentiel de passer en revue chaque directive et de choisir celle qui correspond le mieux aux besoins de votre organisation.

Merci d’avoir lu Comment configurer et gérer la politique de mot de passe Active Directory. Nous allons conclure l’article.

Comment configurer et gérer la politique de mots de passe AD Conclusion

En conclusion, la configuration et la gestion d’une politique de mots de passe pour Active Directory sont cruciales pour garantir la sécurité du réseau de notre organisation. En mettant en place une politique de mots de passe solide et en appliquant des changements de mot de passe réguliers, nous réduisons le risque d’accès non autorisé et protégeons les informations sensibles. N’oubliez pas de choisir une complexité de mot de passe appropriée, de définir les paramètres de verrouillage de compte et d’expiration de mot de passe, et de passer régulièrement en revue et mettre à jour notre politique de mots de passe pour faire face aux menaces de sécurité évolutives.

Avec ces meilleures pratiques en place, nous renforçons la posture de sécurité de notre organisation et nous protégeons contre les éventuelles violations de sécurité.

Source:

https://infrasos.com/how-to-setup-and-manage-active-directory-password-policy/