Hoe u een Active Directory-wachtwoordbeleid instelt en beheert. Organisaties hebben nu meer dan ooit een sterk wachtwoord beleid nodig met de toename van cyberaanvallen over de hele wereld. Helaas gebruiken hackers gebruikers en beheerders om toegang te krijgen tot bedrijfsnetwerken, wat resulteert in beveiligingsinbreuken en nalevings mislukkingen. Dit artikel behandelt de ontwikkeling en het onderhoud van een solide en efficiënt Active Directory (AD) wachtwoordbeleid.

Zullen we beginnen met het instellen en beheren van het Active Directory-wachtwoordbeleid?

Hoe u een Active Directory-wachtwoordbeleid instelt en beheertAD -omgeving.

Voordat we beginnen, laten we eens kijken waarom we krachtige wachtwoorden moeten afdwingen in onze AD omgeving.

Hoe aanvallers zakelijke wachtwoorden compromitteren

Het afdwingen van sterke Active Directory wachtwoorden is cruciaal voor het waarborgen van de beveiliging van het netwerk van uw organisatie. Aanvallers gebruiken zwakke of gemakkelijk te raden wachtwoorden om onbevoegde toegang te krijgen tot gevoelige informatie, gebruikersaccounts te compromitteren en kwaadaardige activiteiten uit te voeren zoals datathefte of sabotage. Aan de andere kant maken sterke wachtwoorden het veel moeilijker voor aanvallers om het wachtwoord te kraken of te raden en onbevoegde toegang te krijgen.

Enkele van de methoden die tegenstanders gebruiken om zakelijke wachtwoorden te compromitteren:

- Brute Force aanval: Hackers gebruiken tools om talloze mogelijke wachtwoorden voor een bepaald gebruikersaccount in te voeren tot ze de juiste vinden in een brute force aanval.

- Woordenboekaanval: Deze brute force aanval houdt in om woordenboekwoorden te testen als potentiële wachtwoorden.

- Wachtwoordspuitaanval: Deze aanval gebruikt veel gebruikersaccounts om de effectiviteit van veelvoorkomende wachtwoorden te testen, bekend als een “wachtwoordspuitaanval”.

- Referentie-surfa aanval: Deze aanval gebruikt geautomatiseerde systemen om lijsten met referenties in te dienen bij veelvoudige bedrijf inloggen sites, bekend als “referenties stuuraanvallen”.

- Spidering: Deze aanval is de praktijk van tegenstanders die zoveel mogelijk informatie verzamelen over een doelwit voor hacken voordat ze wachtwoorden testen die gemaakt zijn met die informatie.

Bekijken en bewerken van het Active Directory Wachtwoordbeleid

Organisaties hebben een robuust Active Directory wachtwoordbeleid nodig om zich te beschermen tegen deze bedreigingen. Wachtwoordbeleid specificeert de criteria voor het aanmaken van wachtwoorden, zoals de minimale lengte, complexiteit (bijvoorbeeld of een speciale teken nodig is) en de frequentie van wachtwoordwijzigingen.

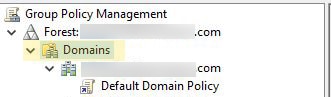

Beheerders stellen een domeinwachtwoord beleid in met behulp van het Standaard Domein Beleid Groeps Beleidsobject (GPO), dat instellingen bevat die van toepassing zijn op alle domeingoederen. Bekijk of wijzig dit GPO door:

- Open de Groepsbeleids Beheerconsole (GPMC).

- Breid de Domeinen map uit en selecteer het domein waarvoor u het beleid wilt openen.

3. Klik op Groepspolitiekobjecten.

4. Klik met de rechtermuisknop op de Standaarddomeinbeleid map en selecteer Bewerken.

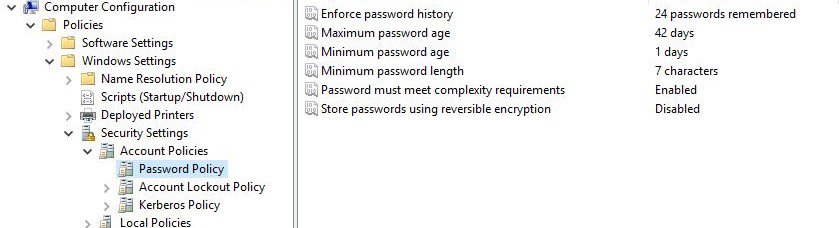

5. Navigeer naar de Wachtwoordbeleid sectie onder Computerconfiguratie, navigeer vervolgens naar Beleid > Windows-instellingen > Beveiligingsinstellingen > Accountbeleid.

Alternatief kunnen we ons domeinwachtwoordbeleid openen door de volgende PowerShell opdracht uit te voeren:

Get-ADDefaultDomainPasswordPolicyVergeet niet dat wijzigingen die we aanbrengen in het standaardwachtwoordbeleid van een domein invloed hebben op alle accounts ervan. Het Active Directory Beheercentrum (ADAC) in Windows Server stelt ons in staat om wachtwoordbeleid met fijnere granulariteit te ontwerpen en te beheren. Bovendien raden we aan om geen nieuwe GPO aan te maken en het nieuwe beleid te koppelen aan een OU.

Verbetering van uw Active Directory Beveiliging & Azure AD

Probeer ons uit voor Gratis, toegang tot alle functies. – 200+ AD-rapportagetemplates beschikbaar. Maak gemakkelijk uw eigen AD-rapporten aan.

Begrijpen van AD-wachtwoordbeleidinstellingen

Het begrijpen van AD-wachtwoordbeleidinstellingen is essentieel voor elke organisatie die een sterke beveiligingshouding wil behouden en zijn gevoelige gegevens en bronnen veilig wil houden. We hebben zes wachtwoordbeleidopties hieronder opgenomen, samen met hun standaardwaarden:

- Wachtwoordgeschiedenis afdwingen — Standaardwaarde is 24. Bepaalt hoeveel unieke wachtwoorden een gebruiker moet genereren voordat hij een eerdere kan gebruiken. Dit beleid verkleint het risico van afgetapt wachtwoorden.

- Maximum wachtwoordduur – Standaard is 42. Hiermee wordt aangegeven hoe lang een gebruiker hun wachtwoord moet gebruiken voordat ze het opnieuw moeten wijzigen. Het voorkomt dat wachtwoorden direct opnieuw worden gebruikt.

- Minimum wachtwoordduur – Standaardwaarde is één dag. De lengte van een wachtwoord voordat een gebruiker dit kenmerk wijzigt, specificeert het. Een minimumduurbeperking voorkomt dat gebruikers voortdurend hun wachtwoorden wijzigen om de ‘Wachtwoordgeschiedenis afdwingen’ instelling te omzeilen en direct een favoriet wachtwoord opnieuw te gebruiken.

- Minimum wachtwoordlengte – Standaardwaarde is 7. Bepaalt het minimumaantal tekens voor een wachtwoord. Langer wachtwoorden zijn veiliger, maar kunnen leiden tot vergrendelingen en beveiligingsrisico’s, als ze opgeschreven worden.

- Complexiteitseisen — Standaardwaarde is Ingeschakeld. Hiermee worden de soorten tekens aangegeven die een wachtwoord moet bevatten, zoals hoofdletters of kleine letters, numerieke tekens en niet-alfanumerieke tekens.

- Wachtwoorden opslaan met behulp van omkeerbare versleuteling — Standaardwaarde is Uitgeschakeld. Als dit is ingeschakeld, kunnen aanvallers toegang krijgen tot het netwerk als ze de versleuteling kraken.

Configureren van fijnmazige wachtwoordbeleid

We creëren in eerdere iteraties van AD slechts één wachtwoordbeleid voor elke domein. Echter, beheerders kunnen nu verschillende wachtwoordregels definiëren om beter aan de zakelijke behoeften te voldoen, dankzij fijnmazige wachtwoordbeleid (FGPP). Bijvoorbeeld, we moeten ervoor zorgen dat beheerafkortingen sterkere wachtwoorden gebruiken dan standaardgebruikersaccounts. Bovendien moeten we onze organisatiestructuur zorgvuldig definiëren, zodat deze overeenkomt met de gewenste wachtwoordbeleidsregels.

Terwijl we het standaard domeinwachtwoordbeleid definiëren binnen een GPO, stellen we ook de FGPP’s in in wachtwoordinstellingenobjecten (PSO’s). We moeten het standaard domeinbeleid wijzigen om het wachtwoordbeleid aan te passen.

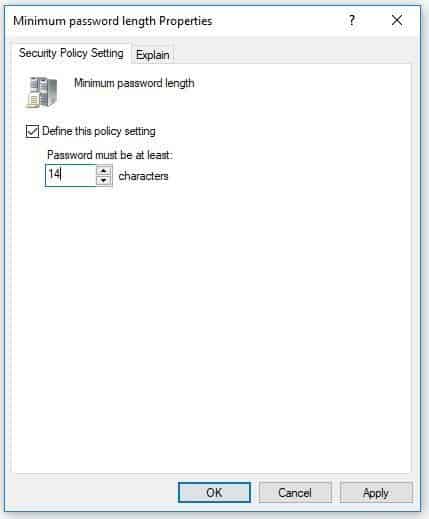

Neem nu de vorige stap en klik dubbel op de instelling die u wilt wijzigen, zoals Minimale Wachtwoordlengte.

Beste Praktijken voor Wachtwoordbeleid

Om de beveiliging van Active Directory te verbeteren, wordt het aanbevolen om volgens de beste praktijken voor wachtwoordbeleid te werken. Bovendien moeten we ook een account vergrendelingsbeleid hebben ingesteld om gebruikers na veel mislukte aanmeldpogingen te vergrendelen. Hieronder vindt u de beste praktijken voor wachtwoordbeleid van Microsoft, CIS en NIST-beveiliging benchmarks.

Microsoft Wachtwoordrichtlijnen

Deze instellingen komen van Microsoft’s Security Compliance Toolkit. Dit toolkit biedt aanbevolen GPO instellingen van Microsoft.

- Wachtwoordhistorie afdwingen: 24

- Maximale wachtwoordduur: niet ingesteld

- Minimale wachtwoordduur: niet ingesteld

- Minimale wachtwoordlengte: 14

- Wachtwoord moet voldoen aan complexiteit: Ingeschakeld

- Wachtwoorden opslaan met reversibele encryptie: Uitgeschakeld

Opmerking: Microsoft heeft de wachtwoordexpiratiebeleid geschrapt, beginnend met de 1903 beveiligingsbasislijn.

CIS Benchmarks Wachtwoordrichtlijnen

Deze instellingen komen van de CIS Benchmarks. Het Center for Internet Security is een non-profitorganisatie die beveiligingsrichtlijnen en -benchmarks ontwikkelt.

- Wachtwoordgeschiedenis afdwingen: 24

- Maximale wachtwoordduur: 60 of minder dagen

- Minimum wachtwoordduur: 1 of meer

- Minimum wachtwoordlengte: 14

- Wachtwoord moet voldoen aan complexiteit: Ingeschakeld

- Wachtwoorden opslaan met omkeerbare versleuteling: Uitgeschakeld

NIST SP 800-63 Wachtwoordrichtlijnen

A federal organization called the National Institute of Standards (NIST) is responsible for issuing guidelines and specifications for managing digital IDs. Special Publication 800-63B covers the standards for strong passwords. The most recent version of SP 800-63B is Revision 3, released in 2017 and revised in 2019.

Deze aanbevelingen bieden bedrijven een solide basis om een cruciale infrastructuur voor wachtwoordbeveiliging op te zetten. NIST doet de volgende suggesties:

- Stel een minimumwachtwoordlengte in van acht (8) tekens voor door gebruikers gegenereerde wachtwoorden en zes voor door machines gegenereerde wachtwoorden.

- Sta gebruikers toe gebruikers om wachtwoorden te creëren met een maximale grootte van 64 tekens.

- Sta het gebruik van elke ASCII/Unicode-tekens in wachtwoorden toe.

- Verbied wachtwoorden met opeenvolgende (“12345” of “qwerty”) of herhaalde (“ffff”) tekens.

- Vermijd het vereisen van frequente wachtwoordwijzigingen, aangezien dit ertoe leidt dat gebruikers eenvoudig te raden incrementele wijzigingen aanbrengen in hun wachtwoorden of deze opschrijven. In plaats daarvan, overweeg het gebruik van verboden wachtwoordlijsten, het bevorderen van langere passphrase en het afdwingen van multi-factor authenticatie (MFA) voor extra beveiliging, zoals aanbevolen door de nieuwste NIST 800-63B standaarden en recent onderzoek.

Microsoft, CIS en NIST zijn allemaal betrouwbare organisaties die richtlijnen geven voor het instellen van wachtwoordbeleid. Microsoft’s richtlijnen zijn gebaseerd op best practices en aanbevelingen voor hun softwareproducten, terwijl CIS een benchmark biedt voor de standaard beveiligingsconfiguraties in de branche. NIST biedt daarentegen gedetailleerde en actuele richtlijnen over wachtwoordbeleid die door veel organisaties breed worden gebruikt.

Het is belangrijk op te merken dat elke richtlijn mogelijk verschillende aanbevelingen heeft op basis van verschillende factoren, waaronder de omvang van de organisatie, de branche en specifieke beveiligingsvereisten. Daarom is het essentieel om elke richtlijn te beoordelen en deze te selecteren die het beste aansluit bij de behoeften van uw organisatie.

Bedankt voor het lezen van Hoe u Active Directory Wachtwoordbeleid kunt opzetten en beheren. We zullen het artikel afsluiten.

Hoe AD-wachtwoordbeleid opzetten en beheren Conclusie

Al met al is het instellen en beheren van een wachtwoordbeleid voor Active Directory cruciaal voor het waarborgen van de beveiliging van het netwerk van onze organisatie. Door een sterk wachtwoordbeleid in te voeren en regelmatige wachtwoordwijzigingen af te dwingen, verminderen we het risico op ongeoorloofde toegang en beschermen we gevoelige informatie. Vergeet niet om een geschikte wachtwoordcomplexiteit te kiezen, accountblokkering en wachtwoordverloopinstellingen te definiëren, en ons wachtwoordbeleid regelmatig te herzien en bij te werken om bij te blijven met evoluerende beveiligingsbedreigingen.

Met deze beste praktijken versterken we de beveiligingspositie van onze organisatie en beschermen we ons tegen mogelijke beveiligingsinbreuken.

Source:

https://infrasos.com/how-to-setup-and-manage-active-directory-password-policy/