Wie man die Active Directory Passwortrichtlinie einrichtet und verwaltet. Organisationen benötigen heute mehr denn je eine starke Passwort-Richtlinie angesichts des Anstiegs von Cyberangriffen weltweit. Leider nutzen Hacker Benutzer und Administratoren, um auf Unternehmens-Netzwerke zuzugreifen, was zu Sicherheitsverletzungen und Nichteinhaltung führt. Dieser Artikel behandelt die Entwicklung und Aufrechterhaltung einer soliden und effizienten Active Directory (AD) Passwortrichtlinie.

Beginnen wir also mit der Einrichtung und Verwaltung der Active Directory Passwortrichtlinie.

Wie man die Active Directory Passwortrichtlinie einrichtet und verwaltetAD -Umgebung starke Passwörter durchsetzen müssen.

Bevor wir beginnen, schauen wir uns an, warum wir in unserer AD-Umgebung starken Passwörtern aufzwingen müssen.

Wie Angreifer Unternehmenspasswörter kompromittieren

Das Auferlegen starker Active Directory Passwörter ist entscheidend für die Sicherheit Ihrer Organisation. Angreifer nutzen schwache oder leicht zu erratende Passwörter, um auf sensibles Material zuzugreifen, unerlaubt Benutzerkonten zu kompromittieren und böswillige Aktivitäten wie Daten Diebstahl oder Sabotage durchzuführen. Andererseits machen starke Passwörter es Angreifern viel schwerer, das Passwort zu knacken oder zu erraten und unbefugten Zugang zu erlangen.

Einige der Methoden, die Angreifer verwenden, um Unternehmenspasswörter zu kompromittieren:

- Brute Force Angriff: Hacker verwenden Tools, um zahlreiche potenzielle Passwörter für ein bestimmtes Benutzerkonto einzutesten, bis sie dasjenige finden, das funktioniert, in einem Brute Force Angriff.

- Wörterbuchangriff: Dieser Brute Force Angriff beinhaltet das Testen von Wörtern aus einem Wörterbuch als potenzielle Passwörter.

- Passwort-Spraying-Angriff: Dieser Angriff verwendet zahlreiche Benutzerkonten, um die Wirksamkeit von häufigen Passwörtern zu testen, bekannt als „Passwort-Spraying-Angriff“.

- Zugangsberechtigungs-Surfen-Angriff: Dieser Angriff verwendet automatisierte Systeme, um Listen mit Zugangsberechtigungen in zahlreiche Firmen Anmeldeseiten einzugeben, bekannt als „Zugangsberechtigungs-Stuffing-Angriffe“.

- Spidering: Dieser Angriff ist die Praxis von Gegnern, so viel Information wie möglich über ein Ziel für Hacking zu sammeln, bevor sie Passwörter aus dieser Information erstellt testen.

Lesen Sie auch Schauen Sie sich die Active Directory Passwortberichte an

Ansicht und Bearbeitung der Active Directory Passwortrichtlinie

Organisationen benötigen eine robuste Active Directory-Passwortrichtlinie, um sich vor diesen Bedrohungen zu schützen. Passwortrichtlinien legen Kriterien für die Passworterstellung fest, wie z.B. die Mindestlänge, die Komplexität (z.B. ob ein Sonderzeichen erforderlich ist) und die Häufigkeit von Passwortwechseln.

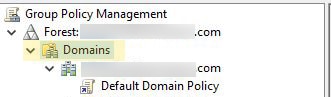

Administratoren richten eine Domänenpasswort-Richtlinie mithilfe des Standarddomänengebiets Richtliniengruppe Richtlinienobjekt (GPO) ein, das Einstellungen enthält, die auf alle Domänenobjekte angewendet werden. Siehe oder ändern Sie dieses GPO, indem Sie:

- Greifen Sie auf die Gruppenrichtlinien-Verwaltungskonsole (GPMC) zu.

- Erweitern Sie den Domänen-Ordner und wählen Sie die Domäne aus, für die Sie die Richtlinie abrufen möchten.

3. Klicken Sie auf Gruppenrichtlinienobjekte.

4. Klicken Sie mit der rechten Maustaste auf den Standarddomänennrichtlinien Ordner und wählen Sie Bearbeiten.

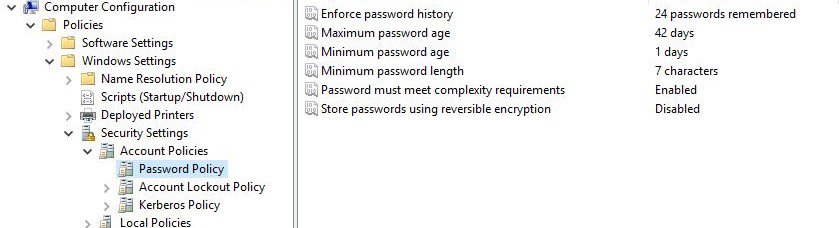

5. Navigieren Sie zur Kennwortrichtlinie unter Computerkonfiguration, dann navigieren Sie zu Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Kontorichtlinien.

Alternativ greifen wir auf unsere Domänenkennwortrichtlinie zu, indem wir folgenden PowerShell Befehl ausführen:

Get-ADDefaultDomainPasswordPolicyDenken Sie daran, dass jede Änderung, die wir an einer Standardkennwortrichtlinie einer Domäne vornehmen, Auswirkungen auf alle ihre Konten hat. Das Active Directory-Verwaltungszentrum (ADAC) in Windows Server ermöglicht es uns, Kennwortrichtlinien mit feinerer Granularität zu gestalten und zu verwalten. Darüber hinaus raten wir davon ab, eine neue GPO zu erstellen und die neue Richtlinie an eine OU anzuschließen.

Verbessern Sie Ihre Active Directory-Sicherheit & Azure AD

Testen Sie uns aus für kostenlos, Zugang zu allen Funktionen. – 200+ AD-Berichtsvorlagen verfügbar. Erstellen Sie ganz einfach Ihre eigenen AD-Berichte.

Verständnis für AD-Kennwortrichtlinien

Das Verständnis von AD-Kennwortrichtlinien ist für jede Organisation unerlässlich, die eine starke Sicherheitslage aufrechterhalten und ihre sensiblen Daten und Ressourcen sicher halten möchte. Wir haben sechs Kennwortrichtlinienoptionen aufgeführt, zusammen mit ihren Standardwerten:

- Kennworthistorie erzwingen — Der Standardwert beträgt 24. Bestimmt, wie viele unterschiedliche Kennwörter ein Benutzer erstellen muss, bevor er ein früheres verwenden kann. Diese Richtlinie reduziert das Risiko von kompromittierten Kennwörtern.

- Maximale Passwortdauer — Der Standardwert ist 42.Gibt die minimale Dauer an, bevor ein Benutzer sein Passwort erneut ändern muss. Es verhindert die sofortige Wiederverwendung von Passwörtern.

- Minimale Passwortdauer— Der Standardwert ist ein Tag.Die Länge eines Passworts, bevor ein Benutzer diesen Parameter ändert, gibt es an. Eine Mindestdauer verhindert, dass Benutzer ihr Passwort ständig ändern, um die Einstellung „Passwortsicherungsverlauf erzwingen“ zu umgehen und ihr bevorzugtes Passwort sofort wiederzuverwenden.

- Minimale Passwortlänge— Der Standardwert ist 7. Bestimmt die minimale Anzahl von Zeichen für ein Passwort. Längere Passwörter sind sicherer, können aber zu Sperrungen und Sicherheitsrisiken führen, wenn sie aufgeschrieben werden.

- Komplexitätsanforderungen — Der Standardwert ist Eingeschaltet. Gibt die Arten von Zeichen an, die ein Passwort enthalten muss, wie Groß- oder Kleinbuchstaben, numerische Zeichen und nicht alphanumerische Zeichen.

- Passwörter mithilfe reversibler Verschlüsselung speichern — Der Standardwert ist Deaktiviert. Wenn aktiviert, können Angreifer das Netzwerk betreten, wenn sie die Verschlüsselung knacken.

Lesen Sie auch Active Directory-Kennwortberichte bereitstellen

Konfigurieren von feingranularen Kennwortrichtlinien

Wir haben in früheren AD-Iterationen nur eine Kennwortrichtlinie für jedes Verzeichnis erstellt. Administratoren können jedoch aufgrund feingranularer Kennwortrichtlinien (FGPP) nun verschiedene Kennwortregeln definieren, um den geschäftlichen Bedürfnissen besser gerecht zu werden. So sollten wir beispielsweise verlangen, dass Administratorkonten stärkere Kennwörter als Standardbenutzerkonten verwenden. Darüber hinaus müssen wir unsere Organisationsstruktur sorgfältig definieren, damit sie auf unsere gewünschten Kennwortrichtlinien abgebildet wird.

Während wir die Standard-Domänenkennwortrichtlinie innerhalb einer GPO definieren, setzen wir auch die FGPPs in Kennwort-Einstellungsobjekten (PSOs). Wir müssen die Standard-Domänenrichtlinie ändern, um die Kennwortrichtlinie zu ändern.

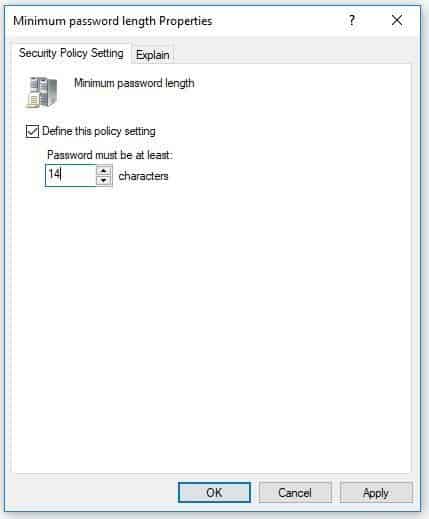

Von unserem letzten vorherigen Schritt aus versuchen wir, auf die Einstellung, die Sie ändern möchten, doppelt zu klicken, wie z.B. Mindestkennwortlänge.

Best Practices für die Kennwortrichtlinie

Um die Sicherheit von Active Directory zu verbessern, wird die Anwendung von bewährten Methoden für das Kennwortmanagement empfohlen. Darüber hinaus sollten wir auch eine Konten-Sperrrichtlinie konfigurieren, um Benutzer nach mehreren fehlgeschlagenen Anmeldeversuchen zu sperren. Im Folgenden finden Sie die bewährten Methoden für das Kennwortmanagement von Microsoft, CIS und NIST-Sicherheitsrichtlinien.

Microsoft-Kennwortrichtlinien

Diese Einstellungen stammen aus dem Microsoft Security Compliance Toolkit. Dieses Toolkit bietet empfohlene GPO-Einstellungen von Microsoft.

- Erzwingen des Kennwortverlaufs: 24

- Maximales Kennwortalter: nicht festgelegt

- Mindestes Kennwortalter: nicht festgelegt

- Mindestlänge des Passworts: 14

- Komplexität des Passworts muss erfüllt sein: Aktiviert

- Speichern von Passwörtern mithilfe reversibler Verschlüsselung: Deaktiviert

Hinweis: Microsoft hat die Richtlinien für das Ablaufdatum von Passwörtern mit der Sicherheitsbaseline 1903 eingestellt.

CIS-Richtlinien für Passwortrichtlinien

Diese Einstellungen stammen aus dem CIS-Benchmark. Das Center for Internet Security ist eine Non-Profit-Organisation, die Sicherheitsrichtlinien und -benchmarks entwickelt.

- Zwangshistorie von Passwörtern: 24

- Maximales Passwortalter: 60 oder weniger Tage

- Mindestpasswortlaufzeit: 1 oder mehr

- Mindestpasswortlänge: 14

- Passwort muss Komplexität erfüllen: Aktiviert

- Passwörter mithilfe reversibler Verschlüsselung speichern: Deaktiviert

Lesen Sie auch Was ist das NIST Cybersecurity Framework? (Best Practices)

NIST SP 800-63 Passwortrichtlinien

A federal organization called the National Institute of Standards (NIST) is responsible for issuing guidelines and specifications for managing digital IDs. Special Publication 800-63B covers the standards for strong passwords. The most recent version of SP 800-63B is Revision 3, released in 2017 and revised in 2019.

Diese Empfehlungen geben Unternehmen eine solide Basis, um eine wichtige Infrastruktur für die Passwortsicherheit zu etablieren. Das NIST macht die folgenden Vorschläge:

- Legen Sie eine Mindestpasswortlänge von acht (8) Zeichen für vom Benutzer generierte Passwörter und sechs für maschinen generierte fest.

- Erlauben Benutzer die Erstellung von Passwörtern bis zu einer maximalen Größe von 64 Zeichen.

- Erlauben Sie die Verwendung beliebiger ASCII/Unicode-Zeichen in Passwörtern.

- Sperren Sie Passwörter, die Sequenzen („12345“ oder „qwerty“) oder wiederholte („ffff“) Zeichen enthalten.

- Verlangen Sie nicht häufige Passwortänderungen, da dies dazu führt, dass Benutzer leicht zu erratende inkrementelle Änderungen an ihren Passwörtern vornehmen oder sie aufschreiben. Stattdessen sollten Sie verbotene Passwortlisten verwenden, längere Passphrasen fördern und mehrfaktorielle Authentifizierung (MFA) zur zusätzlichen Sicherheit durchsetzen, wie es die neuesten NIST 800-63B-Standards und aktuelle Forschung empfehlen.

Microsoft, CIS und NIST sind alle angesehene Organisationen, die Richtlinien für das Passwortverhalten vorgeben. Microsofts Leitlinien basieren auf bewährten Verfahren und Empfehlungen für ihre Softwareprodukte, während CIS eine Benchmark für branchenübliche Sicherheitskonfigurationen bereitstellt. NIST hingegen bietet detaillierte und aktuelle Anleitungen zu Passwortrichtlinien, die von vielen Organisationen weit verbreitet genutzt werden.

Es ist wichtig zu beachten, dass jede Richtlinie möglicherweise unterschiedliche Empfehlungen aufgrund verschiedener Faktoren hat, einschließlich der Größe der Organisation, der Branche und spezifischer Sicherheitsanforderungen. Daher ist es wichtig, jede Richtlinie zu überprüfen und diejenige auszuwählen, die am besten zu den Bedürfnissen Ihrer Organisation passt.

Vielen Dank, dass Sie „Wie man eine Active Directory-Passwortrichtlinie einrichtet und verwaltet“ gelesen haben. Wir werden den Artikel abschließen.

So richten Sie eine AD-Passwortrichtlinie ein und verwalten sie Abschluss

Zusammenfassend ist die Einrichtung und Verwaltung einer Passwortrichtlinie für Active Directory entscheidend, um die Sicherheit des Netzwerks unserer Organisation zu gewährleisten. Durch die Implementierung einer starken Passwortrichtlinie und die Durchsetzung regelmäßiger Passwortänderungen verringern wir das Risiko unbefugten Zugriffs und schützen sensible Informationen. Denken Sie daran, eine geeignete Passwortkomplexität zu wählen, Sperreinstellungen für Konten und Passwortablauf zu definieren und unsere Passwortrichtlinie regelmäßig zu überprüfen und anzupassen, um den sich entwickelnden Sicherheitsbedrohungen gerecht zu werden.

Mit diesen bewährten Verfahren stärken wir die Sicherheitslage unserer Organisation und schützen uns vor potenziellen Sicherheitsverletzungen.

Source:

https://infrasos.com/how-to-setup-and-manage-active-directory-password-policy/