それでは、どのようにしてActive Directoryパスワードポリシーを設定および管理するかを始めましょう。

また、以下もご覧ください:Azure Active Directoryセルフサービスパスワードリセットの有効化

Active Directoryパスワードポリシーの設定および管理方法AD 環境で強力なパスワードを強制する必要があるかを見てみましょう。

まず始める前に、なぜ私たちのAD環境で強力なパスワードを強制する必要があるのか見てみましょう。

攻撃者が企業のパスワードを侵害する方法

敵対者が企業のパスワードを侵害するために使用するいくつかの方法:

- ブルートフォース攻撃: ハッカーは、ブルートフォース攻撃で特定のユーザーアカウントの有効なパスワードを見つけるまで、多数の潜在的なパスワードを入力するためにツールを使用します。

- 辞書攻撃: このブルートフォース攻撃は、辞書の単語を潜在的なパスワードとしてテストすることを含みます。

- パスワードスプレイング攻撃: この攻撃は、「パスワードスプレイング攻撃」として知られる一般的なパスワードの有効性をテストするために、複数のユーザーアカウントを使用します。

- 資格情報スラング攻撃: この攻撃は、「資格情報スラング攻撃」として知られる、自動化されたシステムを使用して多数の企業のログインサイトに資格情報のリストを提出します。

- スパイダリング: この攻撃は、対象に関する情報をできるだけ多く集め、その情報を使用して作成されたパスワードをテストする前の攻撃の実践です。

アクティブディレクトリパスワードポリシーの表示と編集

組織は、これらの脅威から自らを保護するために、強力なActive Directory パスワードポリシーが必要です。パスワードポリシーは、パスワードの作成基準を指定します。例えば、最小の長さ、複雑さ(特殊文字が必要かどうかなど)、パスワードの変更頻度などです。

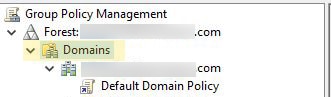

- グループポリシー管理コンソール(GPMC)にアクセスします。

- ドメインのフォルダを展開し、ポリシーにアクセスしたいドメインを選択します。

3. グループポリシーオブジェクトをクリックします。

4. デフォルトドメインポリシーフォルダを右クリックし、編集を選択します。

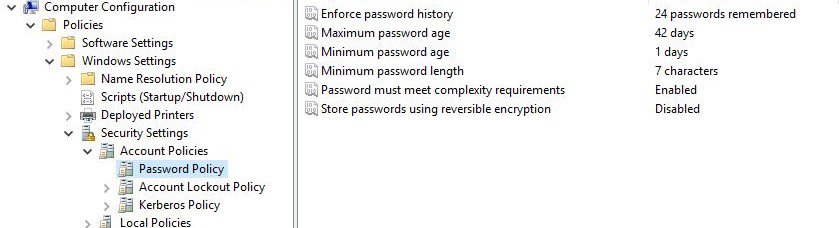

5. パスワードポリシーセクションをコンピュータ構成の下で移動し、ポリシー > Windows設定 > セキュリティ設定 > アカウントポリシーに移動します。

あるいは、次のPowerShellコマンドを実行してドメインのパスワードポリシーにアクセスすることもできます。

Get-ADDefaultDomainPasswordPolicyドメインのデフォルトのパスワードポリシーに対する変更は、すべてのアカウントに影響することを覚えておいてください。Active Directory管理センター(ADAC)は、Windows Serverでより細かい粒度でパスワードポリシーを設計および管理することができます。また、新しいGPOを作成し、新しいポリシーをOUに接続することはお勧めしません。

Active DirectoryセキュリティとAzure ADを向上させる。

試してみましょう 無料で、すべての機能にアクセスできます。- 200以上のADレポートテンプレートが利用可能。簡単に独自のADレポートをカスタマイズできます。

ADパスワードポリシー設定の理解

ADパスワードポリシー設定を理解することは、強力なセキュリティ体制を維持し、機密データおよびリソースを安全に保ちたいと考える任意の組織にとって重要です。以下に示す6つのパスワードポリシーオプションと、それらのデフォルト値があります。

- パスワード履歴の適用 — デフォルト値は24。ユーザーが以前使用したパスワードを再利用する前に生成する必要がある一意のパスワードの数を決定します。このポリシーは、侵害されたパスワードのリスクを軽減します。

- パスワードの最大有効期限 — デフォルトは 42日。ユーザーが再びパスワードを変更するまでの最小の期間を指定します。それはすぐにパスワードの再利用を防ぎます。

- パスワードの最小有効期限— デフォルト値は 1日。パラメータを変更する前のパスワードの長さを指定します。最小の有効期限の制限により、ユーザーが「パスワード履歴の適用」設定を回避してお気に入りのパスワードをすぐに再利用するためにパスワードを頻繁に変更することを防ぎます。

- パスワードの最小文字数— デフォルト値は 7文字。パスワードの最小文字数を決定します。長いパスワードはより安全ですが、ロックアウトやセキュリティリスクを引き起こす可能性があります。書き留められた場合に。

- 複雑性要件 — デフォルト値は 有効。パスワードに含める必要がある文字の種類(大文字または小文字、数字、アルファベット以外の文字など)を指定します。

- パスワードを可逆的な暗号化で保存する — デフォルト値は 無効。 有効にすると、攻撃者が暗号化を解読してネットワークにログインする可能性があります。

細かいパスワードポリシーの設定

以前のADイテレーションでは、各ドメインに対して1つのパスワードポリシーしか作成していませんでした。しかし、細かいパスワードポリシー(FGPP)により、管理者はビジネスニーズに合わせてさまざまなパスワードルールを定義できるようになりました。たとえば、管理者アカウントには標準ユーザーアカウントよりも強力なパスワードを使用するように強制すべきです。また、組織構造を適切に定義し、目的のパスワードポリシーにマッピングする必要があります。

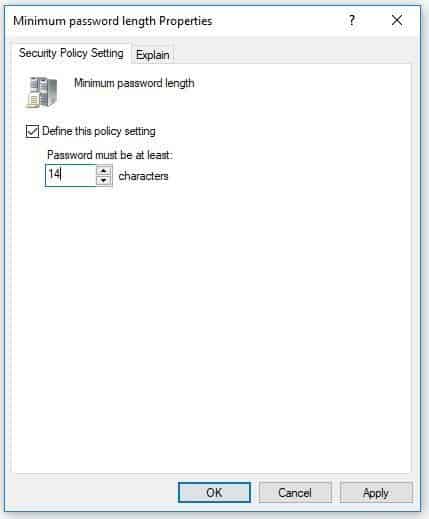

前回の手順から、変更したい設定、例えばパスワードの最小文字数などをダブルクリックしてみましょう。

パスワードポリシーのベストプラクティス

セキュリティを向上させるために、Active Directoryのセキュリティを強化するために、パスワードポリシーのベストプラクティスを遵守することが推奨されます。さらに、多くの失敗したログイン試行後にユーザーをロックアウトするアカウントロックアウトポリシーも設定する必要があります。以下は、マイクロソフト、CIS、およびNISTセキュリティベンチマークからのパスワードポリシーのベストプラクティスです。

マイクロソフトのパスワードガイドライン

これらの設定は、マイクロソフトのセキュリティコンプライアンスツールキットからのものです。

- パスワード履歴の強制: 24

- パスワードの有効期限: 設定なし

- パスワードの最小有効期限: 設定なし

- パスワードの最小文字数: 14

- パスワードの複雑性要件: 有効

- パスワードを可逆的な暗号化で保存する: 無効

注意: Microsoftは、1903セキュリティベースラインからパスワードの有効期限ポリシーを廃止しました。

CISベンチマークパスワードガイドライン

これらの設定は、 CISベンチマークからのものです。インターネットセキュリティのガイドラインとベンチマークを開発する非営利団体です。

- パスワード履歴の適用: 24

- パスワードの最大有効期限: 60日以下

- パスワードの最小有効期間: 1以上

- パスワードの最小長: 14

- パスワードの複雑性要件: 有効

- パスワードを可逆的な暗号化で保存: 無効

NIST SP 800-63パスワードガイドライン

A federal organization called the National Institute of Standards (NIST) is responsible for issuing guidelines and specifications for managing digital IDs. Special Publication 800-63B covers the standards for strong passwords. The most recent version of SP 800-63B is Revision 3, released in 2017 and revised in 2019.

これらの推奨事項は、企業がパスワードセキュリティのための重要なインフラストラクチャを確立するための堅実な基盤を提供します。NISTは以下の提案を行います:

- ユーザ生成パスワードの場合、最小パスワード長を8文字、マシン生成の場合は6文字に設定します。

- ユーザーユーザーが最大64文字のパスワードを作成できるようにします。

- パスワードにASCII/Unicode文字を使用できるようにします。

- 連続する(”12345″または”qwerty”)または繰り返しの(”ffff”)文字を含むパスワードを禁止します。

- 頻繁なパスワード変更を求めないでください。これにより、ユーザーはパスワードを簡単に推測できる増分変更を行ったり、パスワードを書き留めたりする可能性があります。代わりに、禁止パスワードリストを使用し、より長いパスフレーズを推奨し、最新のNIST 800-63B標準および最近の研究によって推奨されているように、多要素 認証(MFA)を適用することを検討してください。

Microsoft、CIS、NISTはすべて、パスワードポリシー設定のガイドを提供する信頼性の高い組織です。 Microsoftのガイドラインは、ソフトウェア製品のベストプラクティスと推奨事項に基づいていますが、CISは業界標準のセキュリティ構成のベンチマークを提供しています。一方、NISTは、多くの組織が広く使用しているパスワードポリシーに関する詳細で最新のガイダンスを提供しています。

重要なことに、各ガイドラインは、組織の規模、業界、特定のセキュリティ要件など、さまざまな要因に基づいて異なる推奨事項を持つ場合があります。したがって、各ガイドラインを確認し、組織のニーズに最も適合するものを選択することが重要です。

Active Directoryパスワードポリシーの設定と管理方法についてお読みいただき、ありがとうございます。記事を締めくくります。

ADパスワードポリシーの設定と管理の方法の結論

まとめると、Active Directoryのパスワードポリシーの設定と管理は、組織のネットワークのセキュリティを確保するために重要です。強力なパスワードポリシーを実施し、定期的なパスワード変更を強制することで、不正アクセスのリスクを減らし、機密情報を保護します。適切なパスワードの複雑さを選び、アカウントロックアウトとパスワードの有効期限設定を定義し、セキュリティの脅威の進化に対応するために定期的にパスワードポリシーを見直し、更新することを忘れないでください。

これらのベストプラクティスを実施することで、組織のセキュリティポストを強化し、潜在的なセキュリティ侵害から保護します。

Source:

https://infrasos.com/how-to-setup-and-manage-active-directory-password-policy/