איך להגדיר ולנהל מדיניות סיסמאות של Active Directory. עסקים זקוקים כעת יותר מאי פעם למדיניות חזקה של סיסמאות עם העלייה בהתקפות סייבר ברחבי העולם. למרבה הצער, מקשיבים פושעים משתמשים ומנהלים כדי לגשת לרשתות של חברות, מה שגורם לחדלות באבטחה ולכשלונות תאימות. מאמר זה מכסה את הפיתוח והתחזוקה של מדיניות סיסמאות מבטיחה ויעילה של Active Directory (AD) מדיניות סיסמאות.

בואו נתחיל באיך להגדיר ולנהל מדיניות סיסמאות של Active Directory.

איך להגדיר ולנהל מדיניות סיסמאות של Active DirectoryAD שלנו.

לפני שנתחיל, בואו נבחן מדוע עלינו לאכוף סיסמאות חזקות בסביבת AD שלנו.

כיצד התוקפים מפירים סיסמאות תאגידיות

אכיפת סיסמאות חזקות ב-Active Directory סיסמאות היא קרדינלית להבטחת האבטחה של רשת הארגון שלך. התוקפים מנצלים סיסמאות חלשות או קל לנחש כדי להשיג גישה בלתי מורשה למידע רגיש, להתחיל משתמש חשופים, ולבצע פעולות מרושעות כגון גניבת מידע או חמסה. מצד שני, סיסמאות חזקות מקשה על התוקפים לפרוץ או לנחש את הסיסמה ולהשיג גישה בלתי מורשה.

חלק מהשיטות שהאויבים משתמשים בהם כדי להתחיל מפירת סיסמאות תאגידיות:

- התקפת כוח השדה: מחברי הקוד משתמשים בכלים להזנת מספר רב של ספרדים אפשריים עבור חשבון משתמש ספציפי עד שהם מוצאים את אחד שעובד בהתקפת כוח השדה.

- התקפת מילון: בהתקפה זו של כוח השדה משתמשים במילים מהמילון כספרדים אפשריים.

- התקפת זריקת ספרדים: ההתקפה משתמשת בחשבונות רבים כדי לבדוק את יעילותם של ספרדים נפוצים, המכונה "התקפת זריקת ספרדים".

- התקפת מילוי זכותות: ההתקפה משתמשת במערכות אוטומטיות לכניסת רשימות של זכותות לאתרי כניסה רבים של חברה מכונה "התקפת מילוי זכותות".

- ספיידרינג: ההתקפה משתמשת במדיניות הכניסה לאישור דירקטוריון פעיל כדי לאסוף מידע ככל האפשר על יעד לפני בדיקת ספרדים עשויים ממידע זה.

צפייה ועריכה במדיניות ספרדים של אישור דירקטוריון

ארגונים זקוקים למדיניות סיסמאות חזקה של Active Directory מדיניות סיסמאות כדי להגן על עצמם מפני סכנות אלו. מדיניות סיסמאות קובעת קריטריונים ליצירת סיסמאות, כמו אורך מינימלי, מורכבות (כמו אם דרושה תו מיוחד), ותדירות שינוי הסיסמאות.

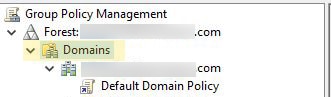

מנהלים מקבעים מדיניות סיסמאות של סיסמאות מתחום באמצעות אובייקט של מדיניות קבוצת תאום התחום הברירת מחדל (GPO), שיש לו הגדרות החלות על כל אובייקטי התחום. ראה או שנה את GPO זה על ידי:

- גש קבוצת מדיניות ממשק הניהול (GPMC).

- הרחב את תיקיית תחומים ובחר את התחום שברצונך לגשת למדיניות שלו.

3. לחץ על אובייקטי מדיניות הקבוצה.

4. הקש במקש הימני על התיקייה מדיניות מדיניות בית המשפט המשפטי ובחר עריכה.

5. גלוש למדיניות סיסמאות בחלק תכנון מחשב, ולאחר מכן גלוש למדיניות > הגדרות תכנות Windows > הגדרות אבטחה > מדיניות חשבון.

או, אנו גולשים למדיניות סיסמאות האיזור שלנו על ידי ביצוע הפקודה PowerShell הבאה:

Get-ADDefaultDomainPasswordPolicyזכור כי כל שינויים שנעשים במדיניות סיסמאות האיזור משפיעים על כל חשבונותיו. המרכז הניהול של Active Directory (ADAC) בWindows Server מאפשר לנו לעצב ולנהל מדיניות סיסמאות ברמה יותר עדינה. עם זאת, אנו ממליצים נגד הקמת GPO חדש וחיבור המדיניות החדשה לOU.

שפר את האבטחה של Active Directory שלך & Azure AD

נסה אותנו בשביל חינם, גישה לכל התכונות. – עלויות דוחות AD מעוצבים מראש +200. בקלות תיכנן את הדוחות שלך של AD.

הבנת מדיניות סיסמאות AD

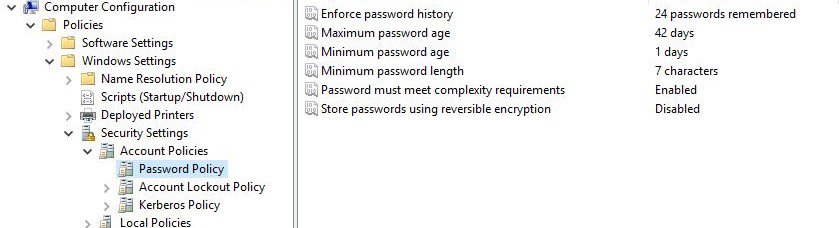

הבנת מדיניות סיסמאות AD היא הכרחית לכל ארגון שרוצה לשמור על תפיסה בטיחותית חזקה ולשמור על נתונים רגישים ומשאבים בטוחים. יש לנו שישה אפשרויות של מדיניות סיסמאות המופיעות להלן, יחד עם הערכים הברירת מחדל שלהם:

- אכיפה על היסט סיסמאות — ערך ברירת מחדל הוא 24. קובע כמה סיסמאות ייחודיות יש לייצר משתמש לפני שימוש באחת קודמת. מדיניות זו מקטינה את הסיכון של סיסמאות מופרות.

- מגבלת תווך סיסמא מקסימלית – ברירת המחדל היא 42. מגדירה את הזמן המינימלי שעבר לפני שמשתמש משתמש מחליף את הסיסמה שלהם שוב. זה מונע שימוש חוזר בסיסמה מייד.

- מגבלת תווך סיסמא מינימלית — ערך הברירת המחדל הוא יום אחד. אורך הסיסמא לפני שמשתמש משנה פרמטר זה מגדיר. מגבלת גיל המינימום מונעת ממשתמשים לשנות את הסיסמא שלהם בקביעות כדי לעקוף את הגדרת "איכות סיסמא" ולשחזר סיסמא מועדפת מייד.

- אורך סיסמא מינימלי— ערך הברירת המחדל הוא 7. קובע את מספר התווים המינימלי עבור סיסמה. סיסמאות ארוכות יותר הן בטוחות יותר אך עשויות להוביל למצבי מניעה וסיכונים בטחוניים, אם נכתבו.

- דרישות מורכבות – ערך ברירת המחדל הוא מופעל. קובע את סוגי התווים שסיסמה חייבת לכלול, כגון אותיות גדולות או קטנות, תווים מספריים ותווים לא אלפנומריים.

- אחסון סיסמאות באמצעות הצפנה הפוכה – ערך ברירת המחדל הוא נכבה. אם מופעל, התוקפים נכנסים לרשת, אם הם מוצאים דרך לשבור את ההצפנה.

הגדרת מדיניות סיסמאות מדויקת

אנו יוצרים רק מדיניות סיסמה אחת עבור כל ממד באיטרציות קודמות של AD. עם זאת, מנהלי מערכת יכולים כעת לקבוע מספר כללי סיסמאות שונים כדי להתאים יותר לצרכים עסקיים תודות למדיניות סיסמאות מדויקת (FGPP). לדוגמה, עלינו לכפות שחשבון המנהלים ישתמש בסיסמאות חזקות יותר מאשר חשבונות משתמש סטנדרטיים. בנוסף, עלינו להגדיר את המבנה הארגוני שלנו בקפדנות, כך שייתאים למדיניות הסיסמאות הרצויה שלנו.

בעוד שאנו מגדירים את מדיניות הסיסמאות הבסיסית ברשת באמצעות GPO, אנו גם קובעים את FGPPs באובייקטי מצב סיסמאות (PSOs). אנו צריכים לשנות את המדיניות הבסיס הברשתי הבסיסית כדי לשנות את מדיניות הסיסמאות.

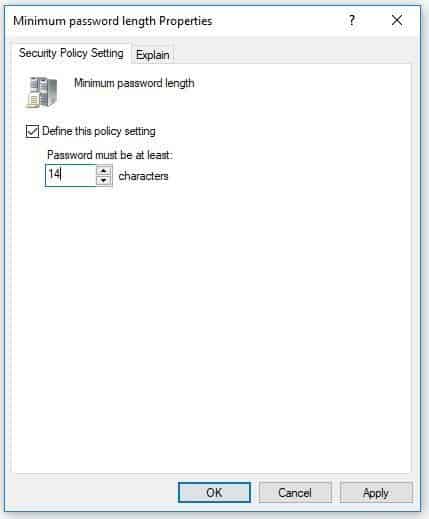

בצע מהשלב הקודם, ננסה ללחוץ פעמיים על ההגדרה שברצונך לשנות, כגון אורך סיסמאות מינימלי.

טיפוס טוב של מדיניות סיסמאות

כדי לשפר את בטחונו של Active Directory, מומלץ לעקוב אחרי עיסוקים טובים במדיניות סיסמאות. בנוסף, עלינו גם להגדיר מדיניות נעילת חשבון שתעצור את המשתמשים לאחר מספר כשלים בניסיון כניסה. להלן עיסוקים טובים במדיניות הסיסמאות ממבחני האבטחה של מיקרוסופט, CIS ו-NIST security.

הנחיות סיסמאות של מיקרוסופט

הגדרות אלו מתוך כלי הרישיון האבטחה של מיקרוסופט. כלי זה מספק המלצות על GPO ממיקרוסופט.

- לכבד את ההיסטוריה של הסיסמאות: 24

- משך זמן סיסמה מקסימלי: לא מוגדר

- משך זמן סיסמה מינימלי: לא מוגדר

- אורך סיסמה מינימלי: 14

- חובה לעמוד במוסכמות סיסמה: מופעל

- שמירת סיסמאות באמצעות הצפנה הפוכה: מנוטרל

הערה: Microsoft ביטלה את מדיניות הפקרת סיסמאות החל מבסיס האבטחה 1903.

הנחיות סיסמאות CIS Benchmark

ההגדרות הללו מגיעות מ-CIS Benchmarks. מרכז בטיחות האינטרנט הוא קרן ללא מטרות רווח המפתחת מדריכי אבטחה ואישורים.

- אכיפת היסט סיסמאות: 24

- עומס סיסמה מקסימלי: 60 ימים או פחות

- מגבלת גישה מינימלית לסיסמה: 1 או יותר

- אורך סיסמה מינימלי: 14

- סיסמה חייבת לעמוד במובנים מורכבים: מופעל

- שמירת סיסמאות באמצעות הצפנה הפוכה: מנוטרל

המדריך לסיסמאות של NIST SP 800-63

A federal organization called the National Institute of Standards (NIST) is responsible for issuing guidelines and specifications for managing digital IDs. Special Publication 800-63B covers the standards for strong passwords. The most recent version of SP 800-63B is Revision 3, released in 2017 and revised in 2019.

ההמלצות הללו מספקות לעסקים בסיס מוצק להקמת מבנה חיוני לאבטחת סיסמאות. NIST מציע את ההמלצות הבאות:

- קבע אורך סיסמה מינימלי של שמונה (8) תווים עבור סיסמאות שנוצרו על ידי משתמשים ושישה עבור סיסמאות שנוצרו על ידי מכונה.

- אפשר למשתמשים ליצור סיסמאות עד לגודל מקסימלי של 64 תווים.

- הרשה לשימוש בכל תווים ASCII/Unicode בסיסמאות.

- אסור על סיסמאות המכילות תווים רצופים ("12345" או "qwerty") או חוזרים ("ffff").

- הימנע מלדרוש שינויים תדירים בסיסמאות, שכן זה גורם למשתמשים לבצע שינויים מובנים בקלות לניחוש או לכתוב אותם. במקום זאת, שקול להשתמש ברשימות סיסמאות מותרות, לקדם ביטויים סיסמא מורכבים יותר ולאכוף אימות רב-גורמים הזדהות (MFA) למען אבטחה נוספת, כמומלץ על ידי סטנדרטים NIST 800-63B האחרונים ומחקרים אחרונים.

Microsoft, CIS ו-NIST הם כולם ארגונים מוכרים שמנחים על עריכת מדיניות סיסמאות. ההנחיות של מיקרוסופט מבוססות על נציגות והמלצות למוצרי התוכנה שלהם, בעוד ש-CIS מספק קריטריון להתקנים בטיחותיים סטנדרטיים בתעשייה. NIST, מצד שני, מספק הנחיות מפורטות ועדכניות על מדיניות סיסמאות שהרבה ארגונים משתמשים בהן לרוב.

חשוב לציין שכל מדריך עשוי להציע המלצות שונות עקב גורמים שונים, כולל גודל הארגון, התעשייה ודרישות האבטחה הספציפיות. לכן, חשוב לבדוק כל מדריך ולבחור את אלו שמתאימים הכי טוב לצרכים של הארגון שלך.

תודה שקראתם כיצד להגדיר ולנהל מדיניות סיסמא של Active Directory. נסיים את המאמר.

איך להגדיר ולנהל את מדיניות הסיסמאות של AD מסקנה

לסיכום, הגדרת וניהול מדיניות סיסמאות עבור Active Directory חיוני להבטחת ביטחון רשת הארגון שלנו. על ידי הטמעת מדיניות סיסמאות חזקה ואכיפת שינויים קבועים בסיסמאות, אנו מפחיתים את הסיכון לגישה לא מורשית ומגן על מידע רגיש. זכור לבחור ברמת קושי מתאימה לסיסמה, להגדיר נעילת חשבון והגדרות תפוגת סיסמה, ולבצע באופן קבוע ביקורת ועדכון של מדיניות הסיסמאות שלנו כדי להתמודד עם איומי ביטחון מתפתחים.

עם הפרקטיקות הטובות הללו במקום, אנו מחזקים את עמדת הביטחון של הארגון שלנו ומגן עליו מפריצות אבטחה אפשריות.

Source:

https://infrasos.com/how-to-setup-and-manage-active-directory-password-policy/