Windows Server Verharding: Configureer Beveiligingsinstellingen & Beleid voor Windows Server. Windows Server Verharding is essentieel voor het versterken van de beveiliging van onze Windows Server-infrastructuur. We versterken onze server tegen potentiële bedreigingen en ongeautoriseerde toegang door beveiligingsinstellingen en beleid te configureren. Deze gids biedt ons stappen en beste praktijken om onze Windows Server-omgeving te verharden.

Windows Server Verharding: Configureer Beveiligingsinstellingen & Beleid voor Windows Server

Elke recente versie van Windows Server werd voorzien van beveiligingsmogelijkheden van Windows Server 2022 om dit essentiële infrastructuuronderdeel te beschermen. De release van Windows Server 2022 betekent dat organisaties moeten upgraden naar Windows Server 2022 voordat de ondersteuning voor oudere Windows Server-versies eindigt. Het is een goed idee om een migratie naar Windows Server 2022 te overwegen, met name voor kritieke infrastructuur zoals dommeincontrollers.

A Windows Server 2022 upgrade brings the advantage of security features not existing in earlier Windows Server versions. In addition, given the sensitive nature of domain controllers and other infrastructure components in the data center, it makes sense to harden those servers to the newest server operating system.

Verbeteringen aan de basisbeveiliging van Windows Server

Eén tool die aan beheerders wordt aangeboden om de Windows-omgeving te versterkenis de Microsoft Security Compliance Toolkit, die de beveiligingsbasislijn van Windows Server 2022 bevat, bestaande uit Group Policy Objects (GPO’s) geconfigureerd volgens de aanbevolen beste praktijken van Microsoft. Daarnaast bevat de toolkit een Policy Viewer-hulpprogramma om de configuratie van een systeem te vergelijken met de basislijnbeveiligingsinstellingen.

De Microsoft Security Compliance Toolkit is geen nieuw hulpprogramma, maar Microsoft heeft enkele wijzigingen aangebracht in de basislijnen voor Windows Server 2022. Zo toont de browserbeperkingslijst van de domeincontroller Internet Explorer omdat Edge de aanbevolen browser van Microsoft is. Op dezelfde manier behandelt de basislijn voor de beveiliging van Windows Server 2022 nu het scannen van scripts als een best practice op het gebied van beveiliging. Ook kunnen alleen beheerders printerstuurprogramma’s installeren.

Aan de slag met de beveiligingsrichtlijnen voor Windows Server 2022

Bezoek de pagina van de Microsoft Security Compliance Toolkit en download de Policy Analyzer en de beveiligingsrichtlijnen voor Windows Server 2022 als .zip-bestanden die we moeten uitpakken. Om een Windows Server 2022-systeem te vergelijken met de beveiligingsrichtlijnen:

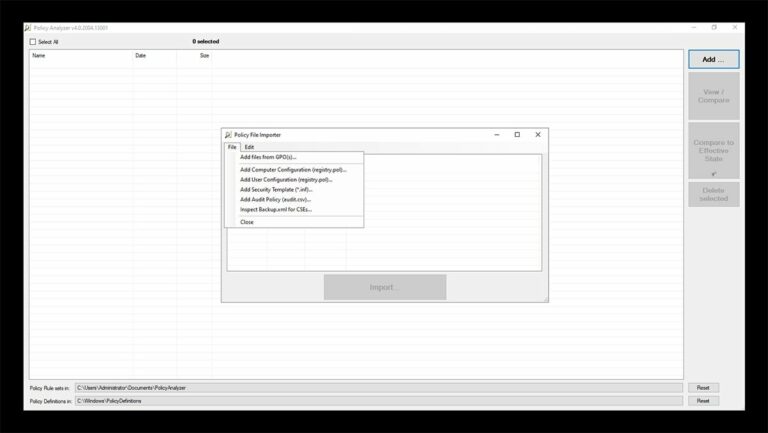

- Voer het bestand PolicyAnalyzer.exe uit.

- Klik op de Toevoegen knop en volg de aanwijzingen om de Policy File Importer te openen.

- Selecteer de Bestanden toevoegen vanuit GPO’s optie in het Bestand menu, zoals hieronder wordt weergegeven.

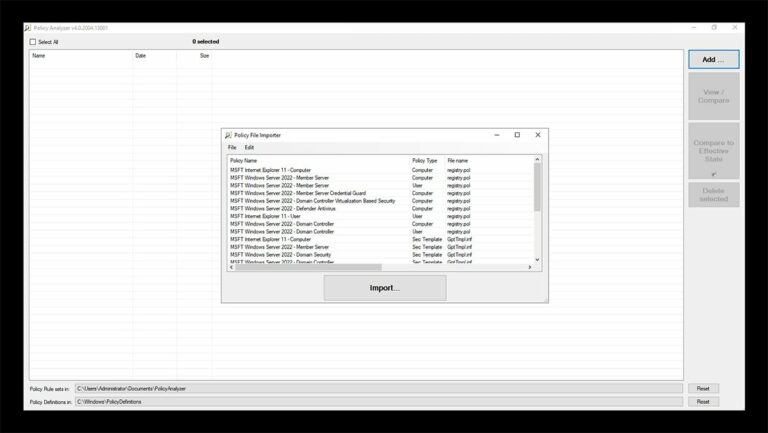

De Policy File Importer toont de beschikbare GPO’s, zoals hieronder weergegeven. De GPO’s zijn specifiek voor een rol. Zo zijn er GPO’s voor algemene doeleinden, maar er zijn verschillende GPO’s voor domeincontrollers, die we sterker moeten beveiligen dan basis servers.

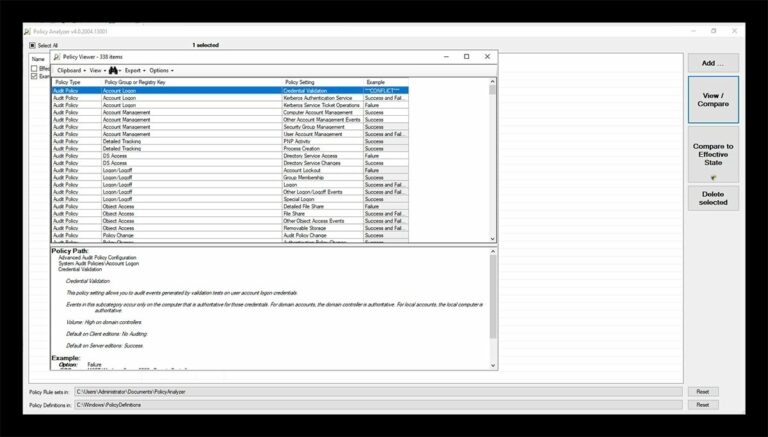

Kies het beleidsbestand dat u wilt gebruiken en klik vervolgens op de Importeren knop. Wanneer hierom wordt gevraagd, slaat u het geïmporteerde GPO op als een beleidsregelsbestand. Klik vervolgens op de Weergeven/Vergelijken knop om de basislijn te vergelijken met de huidige status van een server. Deze knop opent de Policy Viewer om de basislijn te vergelijken met de effectieve status van het systeem, zoals hieronder getoond.

De Policy Analyzer markeert de verschillen tussen de beveiligingsbasislijn en de huidige systeem GPO’s tijdens de vergelijkende test. De tool controleert ook op onnodige of conflicterende instellingen. Beheerders exporteren hun bevindingen in Excel-indeling en maken een momentopname om wijzigingen op een ander moment te controleren.

Gereedschappen en Hulpprogramma’s ter ondersteuning van Windows Server Hardening

Er zijn verschillende krachtige tools beschikbaar die u helpen bij het beveiligen van uw Windows Server-omgeving. In deze handleiding verkennen we enkele van deze tools en benadrukken we hun mogelijkheden om de beveiliging van uw Windows Server 2022-infrastructuur te versterken.

Microsoft heeft verschillende beveiligingsfuncties geïntroduceerd in Windows Server 2022, waaronder:

Beveiligde Kernserver

De functie Beveiligde kernserver integreert hardware-, firmware- en softwaresecurity om een robuuste verdediging tegen geavanceerde bedreigingen te creëren. Het maakt gebruik van vertrouwde hardwarecomponenten en veilige opstartprocessen om een zeer veilige basis te vestigen.

Windows Server 2022 ondersteunt het gebruik van beveiligde-kernhardware, die cryptografische sleutels binnen de CPU opslaat in plaats van in een aparte Trusted Platform Module (TPM)-chip. Dit proces verbetert de beveiliging van de sleutels aanzienlijk door ze veel moeilijker toegankelijk te maken, zelfs als een aanvaller fysiek in het bezit van de machine is.

Hardware Root-of-Trust

Deze functie waarborgt de integriteit van het systeem door de authenticiteit van hardwarecomponenten tijdens het opstartproces te verifiëren. Het vestigt een keten van vertrouwen die begint op hardwareniveau en biedt sterke bescherming tegen aanvallen op firmwareniveau.

Windows Server 2022 gebruikt TPM 2.0 op het moederbord of op nieuwere processors om de functie Secure Boot te implementeren, waarmee het controleert op ongeautoriseerde code voordat het besturingssysteem wordt geladen.

Firmwarebeveiliging

Firmwarebeveiligingsmechanismen beschermen tegen aanvallen op basis van firmware. Het omvat functies zoals Secure Boot en gemeten opstart, die de integriteit van de firmware valideren en pogingen tot knoeien detecteren.

Traditioneel kan antimalwaresoftware geen systeemfirmware scannen. Een server uitgerust met een beveiligde-coreprocessor verifieert het opstartproces via de dynamische wortel van vertrouwen voor meettechnologie. Het is ook mogelijk om stuurprogramma’s te isoleren met Direct Memory Access-bescherming.

UEFI Secure Boot

A security feature that verifies the operating system bootloader’s and firmware’s authenticity during the system start-up process. It prevents the execution of unauthorized or malicious code, protecting against boot-level attacks and rootkits.

Met deze functie start het systeem alleen firmware- en bestandssystemen van het besturingssysteem dat de fabrikant van de server vertrouwt om te beschermen tegen rootkit-aanvallen.

Beveiliging gebaseerd op virtualisatie

Biedt isolatie en bescherming voor kritieke systeemcomponenten. Het maakt gebruik van hardwarevirtualisatiefuncties om geïsoleerde omgevingen te creëren, bekend als virtuele beveiligingsmodus, om gevoelige gegevens en processen te beschermen tegen ongeautoriseerde toegang.

Deze beveiligingsfunctie slaat referenties en sleutels op in een beveiligde container die het besturingssysteem niet rechtstreeks kan openen om een inbreuk te voorkomen in geval van een malware-aanval.

Standaard HTTPS en Transport Layer Security (TLS) 1.3 inschakelen

Windows Server 2022 bevordert veilige communicatie door HTTPS en TLS 1.3 in te schakelen als standaardprotocollen. Dit proces zorgt ervoor dat netwerkverkeer wordt versleuteld, waardoor gegevens tijdens de overdracht worden beschermd en het risico op afluisteren en manipulatie wordt verminderd.

Microsoft heeft HTTPS en TLS 1.3 standaard ingeschakeld in Windows Server 2022 om oudere, minder veilige protocollen te vervangen. Beheerders moeten applicaties of services configureren om het te gebruiken.

Beveiligde DNS

Windows Server 2022 introduceert verbeterde beveiliging voor DNS (Domain Name System) resolutie. Het omvat DNS-versleuteling, DNS over HTTPS (DoH) en DNSSEC (Domain Name System Security Extensions), die vertrouwelijkheid, integriteit en authenticatie bieden voor DNS-query’s, waardoor DNS-gebaseerde aanvallen worden tegengegaan.

Deze functie, ook bekend als DNS-over-HTTPS, versleutelt DNS-query’s om de privacy te verbeteren door verkeer te beveiligen om netwerkafluisteren te voorkomen.

SMB East West Encryption

Het versleutelt SMB-verkeer tussen servers binnen hetzelfde datacenter of netwerksegment. Het waarborgt de vertrouwelijkheid en integriteit van gegevens en voorkomt ongeautoriseerde toegang tot gevoelige informatie binnen de serverinfrastructuur.

Deze functie scrambled communicatie binnen Storage Spaces Direct-clusters om gegevensoverdracht tussen servers te beschermen.

SMB Direct en RDMA Encryption

Windows Server 2022 ondersteunt SMB Direct en RDMA (Remote Direct Memory Access) Encryption, wat de beveiliging van gegevensoverdrachten tussen servers verbetert door de gegevens tijdens de transmissie te versleutelen. Dit proces beschermt tegen afluisteren en ongeautoriseerde onderschepping van SMB-verkeer.

De SMB Direct-functie voor hoge-snelheidsoverdrachten in fileservers ondersteunt nu versleuteling. Windows Server 2022 voert versleuteling uit vóór gegevensplaatsing voor aanzienlijk betere prestaties in vergelijking met eerdere versies van deze technologie.

SMB Over QUIC

SMB Over QUIC (Quick UDP Internet Connections) introduceert een veilig en efficiënt transportprotocol voor SMB-verkeer. Het maakt gebruik van versleutelings- en authenticatiemechanismen die worden geleverd door QUIC om de vertrouwelijkheid en integriteit van SMB-gegevens uitgewisseld tussen clients en servers te waarborgen.

Deze functie, in combinatie met TLS 1.3, maakt gebruik van een relatief nieuw transportprotocol voor het veilig openen van gegevens zonder dat een VPN nodig is. Alleen beschikbaar in de Windows Server 2022 Datacenter Azure Edition.

Best practices voor beveiliging van Windows Server 2022

Microsoft biedt best practice-analysers op basis van rol en serverversie die ons helpen onze systemen te versterken door te scannen en aanbevelingen te doen.

Hoewel Gebruikersaccountbeheer (UAC) het vitale doel dient om uitvoerbare bestanden af te schermen van de beveiligingscontext van de ingelogde gebruiker. Wanneer we als beheerder inloggen, voorkomt UAC dat applicaties worden uitgevoerd zoals wij dat doen zonder onze toestemming. Deze maatregel voorkomt dat malware op de achtergrond wordt uitgevoerd en kwaadwillende websites installatieprogramma’s of andere code starten. Laat daarom UAC zoveel mogelijk aan.

Het verharden van elke toepassing die we uitvoeren is ook cruciaal voor het beveiligen van het Windows-besturingssysteem, volgens de tips die in deze handleiding worden gegeven. Hoewel typische Microsoft-servers zoals MSSQL en Exchange specifieke beveiligingsmechanismen hebben die hen helpen te beschermen tegen aanvallen zoals ransomware, zoals WannaCry, zorg ervoor dat u elke toepassing onderzoekt en aanpast voor maximale veerkracht. Als we een webserver bouwen, volgen we onze handleiding voor het verharden om de beveiliging voor internetgebruik te verbeteren.

Bekijk ons artikel over de beste praktijken voor beveiliging van Windows Server voor meer informatie.

Windows Server Verharden: Beveiligingsinstellingen en beleid configureren voor Windows Server Conclusie

In conclusie, het adequaat beveiligen van Windows Server door het configureren van beveiligingsinstellingen en -beleid is cruciaal voor het beschermen van onze serverinfrastructuur tegen voortdurende bedreigingen. Door functies zoals een Secured-core server, hardware root-of-trust, firmwarebescherming, UEFI Secure Boot, virtualisatiegebaseerde beveiliging te implementeren, en standaard HTTPS en TLS 1.3 in te schakelen, verbeteren we aanzienlijk de beveiliging van onze Windows Server-omgeving. Bovendien dragen functies zoals beveiligde DNS, SMB East-West-encryptie, SMB Direct en RDMA-encryptie, en SMB Over QUIC verder bij aan het versterken van onze server tegen mogelijke kwetsbaarheden en ongeautoriseerde toegang.