그룹 정책 모범 사례 – GPO 보안 설정

올바르게 구성하면 특정 간단한 그룹 정책 설정으로 데이터 침해 위험을 줄일 수 있습니다. 그룹 정책을 통해 컴퓨터 레지스트리 설정을 조정하여 조직 내 컴퓨터의 보안과 운영 방식을 개선할 수 있습니다. 이 강력한 도구를 사용하면 사용자 액세스를 제한하고, 스크립트를 실행하고, 네트워크의 모든 사용자에게 지정된 홈페이지를 적용하는 것과 같은 일상적인 작업을 수행할 수 있습니다.

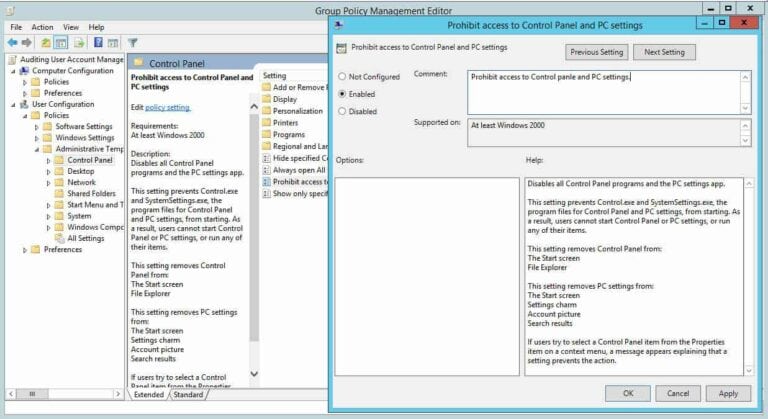

제어판 액세스 제한하기

컴퓨터의 제어판에 대한 제한을 설정하면 더 안전한 비즈니스 환경을 만들 수 있습니다. 제어판을 통해 컴퓨터의 모든 측면을 제어합니다. 따라서 컴퓨터에 액세스할 수 있는 사용자를 제한함으로써 데이터 및 기타 자원을 안전하게 보호할 수 있습니다. 다음 단계를 수행하십시오:

- 그룹 정책 관리 편집기(사용자가 생성한 GPO에 대해 열림)에서 다음 위치로 이동하십시오.사용자 구성>관리 템플릿>제어판.

- 오른쪽 창에서 제어판 및 PC 설정 액세스 금지 정책을 두 번 클릭하여 속성을 확인합니다.

- 세 가지 옵션 중에서 활성화됨 을 선택합니다.

- 클릭적용 그리고 확인하십시오

Windows에서 LAN Manager 해시 저장 방지

Windows는 사용자 계정 비밀번호를 해시로 생성하여 저장합니다. Windows는 LAN Manager 해시(LM 해시)와 Windows NT 해시(NT 해시)를 모두 생성합니다. 이러한 해시는 로컬 보안 계정 관리자(SAM) 데이터베이스 또는 액티브 디렉토리에 저장됩니다.

LM 해시는 취약하며 해킹에 취약합니다. 따라서 Windows에서 비밀번호의 LM 해시를 저장하지 않도록 해야합니다. 다음 단계를 수행하여 이를 수행하세요:

- 사용자 정의 GPO를 위해 나타난 Group Policy Management 편집기 창에서 컴퓨터 구성>Windows 설정>보안 설정>로컬 정책 밑에서 보안 옵션을 찾으세요.

- 오른쪽 창에서 다음 비밀번호 변경 시에 LAN Manager 해시 값을 저장하지 않음 정책을 두 번 클릭하세요.

- 이 정책 설정을 정의함 체크 박스를 선택하고 활성화을 클릭하세요.

- 적용 및 확인을 클릭하세요.

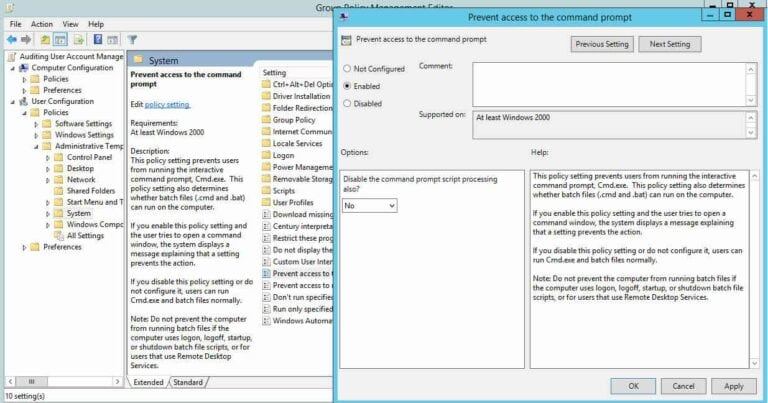

명령 프롬프트 접근 제어

명령 프롬프트를 비활성화한 후 누군가가 명령 창을 열려고 시도하면 시스템은 이 작업을 방지하는 몇 가지 설정이 있다는 메시지를 표시합니다. 다음 단계를 수행하십시오:

- 사용자 지정 GPO를 위해 열린 그룹 정책 관리 편집기 창에서 사용자 구성>Windows 설정>정책>관리 템플릿>시스템으로 이동합니다.

- 오른쪽 창에서 명령 프롬프트 액세스 방지 정책을 두 번 클릭합니다.

- 정책을 적용하려면 사용 를 클릭

- 클릭적용하고확인을 누르세요.

또한 다음을 읽으세요 보안 이벤트를 모니터링하고 감사하는 방법

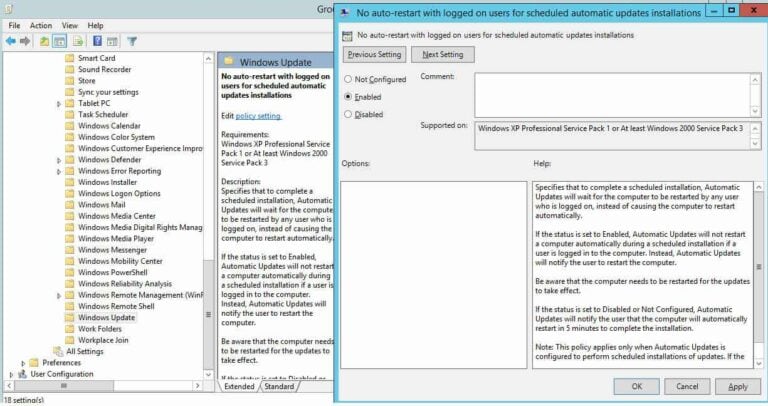

강제 시스템 재부팅 비활성화

시스템을 강제로 재부팅하는 것은 빈번합니다. 예를 들어, 컴퓨터를 사용해야 하는 상황에 처해 있습니다. Windows에서 보안 업데이트로 인해 시스템을 다시 시작해야 한다는 알림이 표시됩니다.

컴퓨터는 종종 자동으로 다시 시작되며, 경고를 무시하거나 반응하는 데 시간이 걸리면 중요한 저장되지 않은 작업을 잃을 수 있습니다. 강제로 계속 사용하지 않도록 GPO를 통해 비활성화하려면 다음 단계를 수행하십시오:

- Windows 업데이트에 액세스하려면 다음을 따르세요 컴퓨터 구성>관리 템플릿>Windows 구성 요소 을 사용하여 열린 사용자 정의 GPO에 대한 그룹 정책 관리 편집기 창에서 이동하십시오.

- 오른쪽 창에서예약된 자동 업데이트 설치를 위한 로그온 사용자에 대한 자동 재시작 사용 안 함 정책을 두 번 클릭하십시오.

- 정책을 활성화하려면활성화을 클릭하십시오.

- 적용을 클릭하고확인을 클릭하십시오.

또한 다음 글을 읽어보십시오. Active Directory 보안 모범 사례: 환경 보호

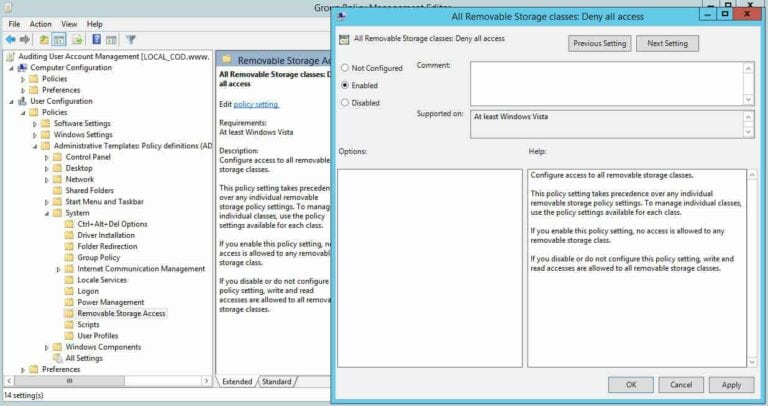

이동식 미디어 드라이브 사용 금지

이동식 미디어 드라이브는 감염될 가능성이 매우 높으며, 바이러스나 악성 소프트웨어가 포함되어 있을 수도 있습니다. 사용자가 감염된 드라이브를 네트워크 컴퓨터에 연결하면 전체 네트워크에 영향을 미칩니다. 또한 DVD, CD, 심지어 오래된 플로피 드라이브도 감염될 가능성이 있습니다.

따라서 이러한 드라이브를 완전히 사용하지 않도록 설정하는 것이 가장 좋습니다. 다음 단계를 수행하여 이를 수행하십시오:

- 그룹 정책 관리 편집기 창(사용자 정의 GPO용으로 열림)에서 사용자 구성>정책>관리 템플릿>시스템>이동 가능한 저장소 액세스로 이동합니다.

- 오른쪽 창에서 모든 이동 가능한 저장소 클래스: 모든 액세스 거부 정책을 두 번 클릭합니다.

- 정책을 활성화하려면 활성화를 클릭합니다.

- 그리고 적용 및 확인을 클릭합니다.

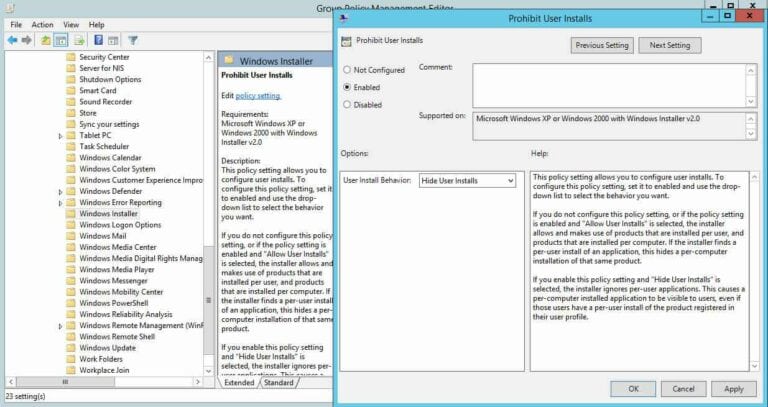

소프트웨어 설치 제한

사용자에게 소프트웨어 설치의 자유를 부여하면 시스템을 compromise하는 원치 않는 앱을 설치할 수 있습니다. 시스템 관리자는 일반적으로 이러한 시스템을 정기적으로 유지 및 정리해야 합니다. 그룹 정책을 통해 소프트웨어 설치를 방지하는 것이 좋습니다:

- 그룹 정책 관리 편집기(사용자 정의 GPO용으로 열림)에서 컴퓨터 구성>관리 템플릿>Windows 구성 요소>Windows Installer으로 이동합니다.

- 오른쪽 창에서 “사용자 설치 금지” 정책을 두 번 클릭합니다.정책을 활성화하려면 “활성화”를 클릭합니다.

- “적용”을 클릭한 다음 “확인”을 클릭합니다.

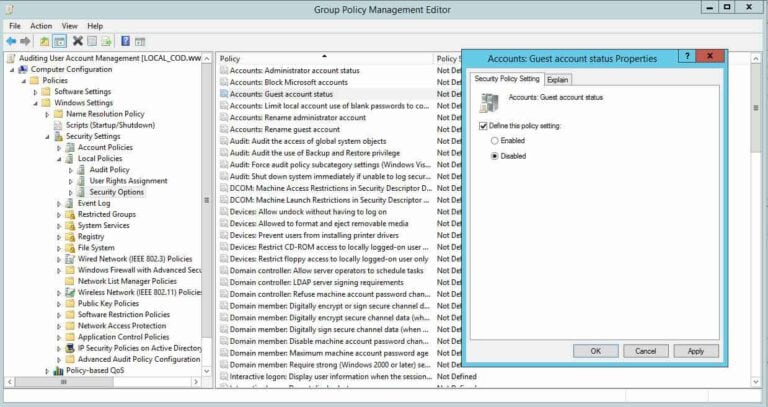

게스트 계정 비활성화

게스트 계정을 통해 사용자들은 민감한 데이터에 접근할 수 있습니다. 이러한 계정은 Windows 컴퓨터에 대한 접근 권한을 부여하며 암호가 필요하지 않습니다. 이 계정을 활성화하면 누구나 시스템에 대한 접근을 남용할 수 있습니다.

- “그룹 정책 관리 편집기”에서(사용자 지정 GPO로 열림), “컴퓨터 구성>Windows 설정>보안 설정>로컬 정책>보안 옵션”으로 이동합니다.

- 오른쪽 창에서계정: 게스트 계정 상태 정책을 두 번 클릭합니다.

- 이 정책 설정 정의 확인란을 선택하고 비활성화를 클릭합니다.

- 적용 을 클릭한 다음 확인을 클릭합니다.

아래 내용도 참고하세요 InfraSOS Active Directory GPO 보고서 도구 사용해 보기

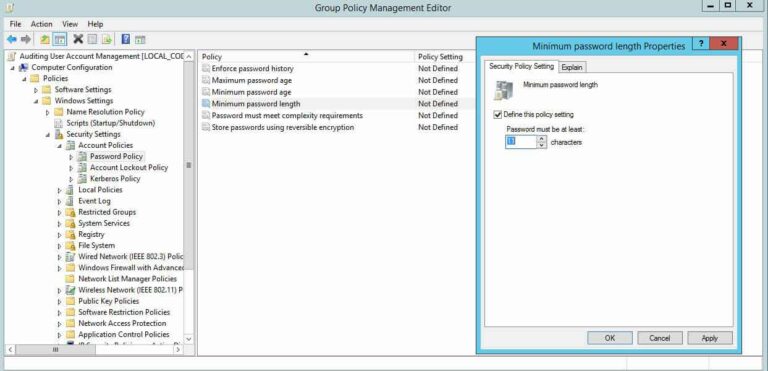

최소 비밀번호 길이를 더 높은 값으로 설정하세요.

최소 비밀번호 길이를 더 높은 값으로 설정하세요. 예를 들어, 관리자 계정의 경우 비밀번호를 적어도 15자 이상으로 설정하고, 일반 계정의 경우 최소 12자 이상으로 설정해야 합니다. 최소 비밀번호 길이를 낮은 값으로 설정하면 불필요한 위험을 초래할 수 있습니다. 기본 설정은 “0”자로 되어 있으므로 숫자를 지정해야 합니다:

- 그룹 정책 관리 편집기 창(사용자 정의 GPO를 위해 열림)에서컴퓨터 구성>Windows 설정>보안 설정>계정 정책>암호 정책으로 이동합니다.

- 오른쪽 창에서 최소 암호 길이정책을 두 번 클릭한 다음, 이 정책 설정란을 선택합니다.

- 암호 길이에 대한 값을 지정합니다.

- 적용을 클릭한 다음확인을 클릭합니다.

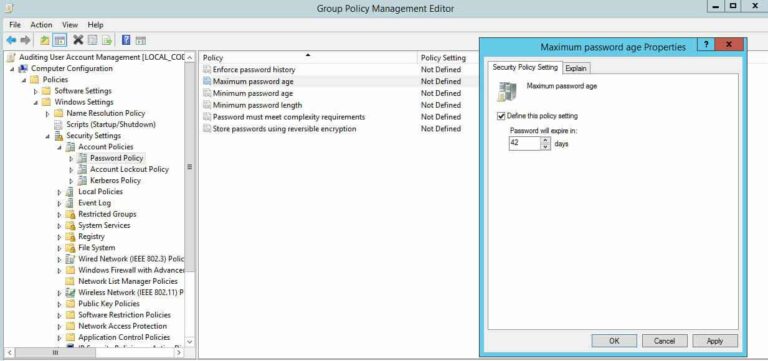

최대 암호 사용기간을 최소한으로 설정

암호 만료 기간을 긴 기간으로 설정하면 사용자는 가끔만 변경하면 되기 때문에 암호가 도난당할 가능성이 더 높아집니다. 보다 짧은 암호 만료 기간이 항상 선호됩니다.

Windows는 기본 최대 암호 사용기간을 42일로 설정합니다. 다음 스크린샷은최대 암호 사용기간을 구성하기 위한 정책 설정을 보여줍니다. 다음 단계를 수행하세요.

- 다음 단계를 수행하십시오.컴퓨터 구성>Windows 설정>보안 설정>계정 정책>암호 정책을 그룹 정책 관리 편집기 상자에서 엽니다(사용자 정의 GPO로 열림).

- 오른쪽 창에서 최대 암호 나이 정책을 두 번 클릭합니다.

- 이 정책 설정을 정의하도록 이 정책 설정 체크 상자를 선택하고 값을 지정합니다.

- 적용 및 확인을 클릭합니다.

익명 SID 열거 비활성화

Active Directory는 사용자, 그룹 및 기타 모든 보안 개체에 고유 번호를 할당합니다. 이를 보안 식별자(SID) 번호라고 합니다. 이전 Windows 버전에서 사용자는 SID를 쿼리하여 중요한 사용자 및 그룹을 식별할 수 있었습니다. 해커들은 이 규정을 악용하여 데이터에 무단 액세스를 얻습니다.

기본적으로이 설정은 비활성화되어 있습니다. 그대로 유지되도록합니다. 다음 단계를 수행하십시오:

- 그룹 정책 관리 편집기 창에서 컴퓨터 구성>정책>Windows 설정>보안 설정>로컬 정책>보안 옵션 으로 이동합니다.

- 오른쪽 창에서 네트워크 액세스 을 두 번 클릭합니다. SAM 계정 및 익명 통신 열거를 허용하지 않습니다 정책 설정을 선택합니다.

- 활성화 을 선택한 후 적용 과 확인 을 클릭하여 설정을 저장합니다.

이러한 그룹 정책 설정을 올바르게 설정하면 조직의 보안이 자동으로 향상됩니다. 이 목록은 완전하지 않을 수 있지만, 도메인 환경에서 보안을 강화하는 좋은 시작 가이드입니다.

그룹 정책 최상의 실천 방법 – GPO 보안 설정 결론

결론적으로, 그룹 정책의 최상의 실천 방법을 탐색하는 것은 어떠한 네트워크 환경의 보안과 효율성을 강화하는 데 중요한 역할을 합니다. 이러한 지침을 준수함으로써 관리자는 시스템의 탄력성을 강화하는데뿐만 아니라 조직 전체에서 일관되고 표준화된 구성을 보장할 수 있습니다. 디지털 환경이 변화함에 따라 이러한 최상의 실천 방법을 받아들이는 것은 데이터 보호, 운영 무결성 강화 및 효과적인 네트워크 관리를 위한 견고한 기반을 유지하기 위해 필수적입니다.

Source:

https://infrasos.com/group-policy-best-practices-gpo-security-settings/