Active Directory 암호 정책 설정 및 관리 방법을 시작해 볼까요?

Active Directory 암호 정책 설정 및 관리 방법AD 환경에서 강력한 암호를 강제해야 하는지 살펴보겠습니다.

시작하기 전에, 왜 우리가 AD 환경에서 강력한 암호를 시행해야 하는지 살펴보자.

공격자가 기업 암호를 해킹하는 방법

적들이 기업 암호를 해킹하는 데 사용하는 몇 가지 방법:

- 무차별 대입 공격: 해커들은 무차별 대입 공격에서 특정 사용자 계정에 대해 수많은 가능한 비밀번호를 입력하는 도구를 사용하여 작동하는 비밀번호를 찾을 때까지 시도합니다.

- 사전 공격: 이 무차별 대입 공격은 사전 단어를 가능한 비밀번호로 테스트하는 것을 포함합니다.

- 비밀번호 스프레이 공격: 이 공격은 많은 사용자 계정을 사용하여 일반적인 비밀번호의 효과를 테스트하는 것으로 알려져 있으며, “비밀번호 스프레이 공격”이라고 합니다.

- 자격 증명 서핑 공격: 이 공격은 “자격 증명 채취 공격”이라고 하는 많은 회사의 로그인 사이트에 자격 증명 목록을 제출하는 자동화된 시스템을 사용합니다.

- 스파이더링: 이 공격은 공격자가 타겟에 대한 해킹을 시작하기 전에 해당 정보로 만든 비밀번호를 테스트하기 위해 얻을 수 있는 모든 정보를 수집하는 관행입니다.

Active Directory 비밀번호 정책 보기 및 편집

기관들은 이러한 위협으로부터 자신을 보호하기 위해 강력한 Active Directory 비밀번호 정책이 필요합니다. 비밀번호 정책은 비밀번호 생성 기준을 지정하며, 최소 길이, 복잡성(예: 특수 문자 필요 여부) 및 비밀번호 변경 빈도를 포함합니다.

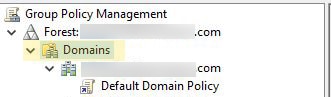

- 그룹 정책 관리 콘솔(GPMC)에 접근하세요.

- 도메인 폴더를 확장하고 정책에 액세스하려는 도메인을 선택하세요.

3. 그룹 정책 개체를 클릭하세요.

4. 기본 도메인 정책 폴더를 마우스 오른쪽 버튼으로 클릭하고 편집을 선택하세요.

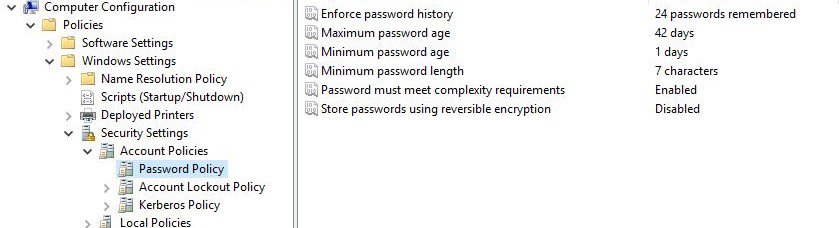

5. 비밀번호 정책 섹션으로 이동하여 컴퓨터 구성 아래에서 정책 > Windows 설정 > 보안 설정 > 계정 정책으로 이동하세요.

또는 다음 PowerShell 명령을 실행하여 도메인 비밀번호 정책에 액세스할 수 있습니다:

Get-ADDefaultDomainPasswordPolicy도메인의 기본 비밀번호 정책에 대한 변경 사항은 모든 계정에 영향을 미칩니다. Active Directory 관리 센터 (Windows Server)는 더 세분화된 규모로 비밀번호 정책을 설계하고 관리할 수 있게 해줍니다. 또한 새로운 GPO를 만들고 새 정책을 OU에 연결하는 것은 권장하지 않습니다.

Active Directory 보안 및 Azure AD 향상

혹시 한 번 시도해보시겠습니까? 무료로, 모든 기능에 접근할 수 있습니다. – 200개 이상의 AD 보고서 템플릿이 제공됩니다. 자신만의 AD 보고서를 쉽게 맞춤설정할 수 있습니다.

AD 비밀번호 정책 설정 이해

AD 비밀번호 정책 설정을 이해하는 것은 강력한 보안 자세를 유지하고 민감한 데이터와 자원을 안전하게 유지하려는 모든 조직에게 필수적입니다. 아래에 여섯 가지 비밀번호 정책 옵션과 그 기본값이 나열되어 있습니다.

- 비밀번호 기록 적용 — 기본값은 24입니다. 사용자가 이전 비밀번호를 사용하기 전에 고유한 비밀번호를 몇 개나 생성해야 하는지 결정합니다. 이 정책은 손상된 비밀번호의 위험을 줄입니다.

- 최대 비밀번호 기한 — 기본값은 42일입니다. 이 설정은 사용자가 다시 비밀번호를 변경하기 전의 최소 기간을 지정합니다. 비밀번호 재사용을 즉시 방지합니다.

- 최소 비밀번호 기한 — 기본값은 하루입니다. 이 매개변수를 변경하기 전의 비밀번호 기간을 지정합니다. 최소 기간 제한은 사용자가 “비밀번호 기록 적용” 설정을 우회하기 위해 비밀번호를 계속 변경하는 것을 방지하고 즐겨찾는 비밀번호를 즉시 재사용하는 것을 방지합니다.

- 최소 비밀번호 길이 —기본값은 7자리입니다.비밀번호의 최소 문자 수를 결정합니다. 긴 비밀번호는 보안이 더 강하지만 비밀번호가 적힌 경우 잠금 및 보안 위험이 발생할 수 있습니다.

- 복잡성 요구 사항 — 기본값은 사용입니다. 비밀번호에 반드시 포함되어야 하는 문자 유형을 지정합니다. 예를 들어 대문자 또는 소문자 문자, 숫자 문자 및 비영숫자 문자입니다.

- 비밀번호를 복호화 가능한 암호화로 저장 — 기본값은 사용 안 함. 사용된 경우, 공격자가 암호화를 해독하여 네트워크에 로그인할 수 있습니다.

세분화된 비밀번호 정책 구성

초기 AD 버전에서는 각 도메인에 대해 하나의 비밀번호 정책만 생성했습니다. 그러나 세분화된 비밀번호 정책(FGPP)을 통해 관리자는 비즈니스 요구 사항에 더 잘 맞는 다양한 비밀번호 규칙을 정의할 수 있습니다. 예를 들어, 관리자 계정은 일반 사용자 계정보다 강력한 비밀번호를 사용해야 합니다. 또한 원하는 비밀번호 정책에 매핑되도록 조직 구조를 신중하게 정의해야 합니다.

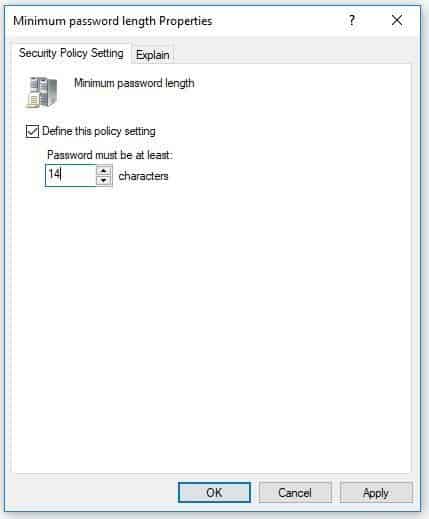

이전 단계에서부터 시작하여, 수정하고 싶은 설정을 두 번 클릭해 보세요. 예를 들어 최소 암호 길이를 선택해 보세요.

암호 정책 모범 사례

Microsoft 비밀번호 지침

이러한 설정은 마이크로소프트의 보안 준수 도구 키트에서 가져온 것입니다.이 도구 키트는 Microsoft로부터 권장하는 GPO 설정을 제공합니다.

- 비밀번호 기록 적용: 24

- 최대 비밀번호 기간: 설정되지 않음

- 최소 비밀번호 기간: 설정되지 않음

- 최소 암호 길이: 14

- 암호 복잡성 요구 사항: 활성화됨

- 암호를 역 변환 가능한 암호화로 저장: 비활성화됨

참고: Microsoft는 1903 보안 기준부터 암호 만료 정책을 폐지했습니다.

CIS 벤치마크 암호 가이드라인

이러한 설정은 CIS 벤치마크에서 가져온 것입니다. 인터넷 보안 센터인 CIS는 보안 가이드라인과 벤치마크를 개발하는 비영리 단체입니다.

- 암호 기록 적용: 24

- 최대 암호 사용 기간: 60일 이하

- 최소 비밀번호 유지 기간: 1 이상

- 최소 비밀번호 길이: 14

- 비밀번호 복잡성 요구: 활성화

- 비밀번호를 역 암호화로 저장: 비활성화

NIST SP 800-63 비밀번호 가이드라인

A federal organization called the National Institute of Standards (NIST) is responsible for issuing guidelines and specifications for managing digital IDs. Special Publication 800-63B covers the standards for strong passwords. The most recent version of SP 800-63B is Revision 3, released in 2017 and revised in 2019.

이러한 추천 사항은 기업에게 비밀번호 보안을 위한 중요한 기반을 구축하기 위한 탁월한 기초를 제공합니다. NIST는 다음과 같은 제안을 제공합니다.

- 사용자가 생성한 비밀번호의 경우 최소 비밀번호 길이를 8자리(8)로 설정하고 기계가 생성한 비밀번호의 경우 6자리로 설정하십시오.

- 허용사용자 최대 64자의 비밀번호를 만들 수 있습니다.

- 비밀번호에 모든 ASCII/유니코드 문자 사용을 허용합니다.

- 순차적인 (“12345” 또는 “qwerty”) 또는 반복되는 (“ffff”) 문자를 포함하는 비밀번호를 금지합니다.

- 자주 비밀번호를 변경하도록 요구하지 않는 것이 좋습니다. 이로 인해 사용자가 쉽게 추측할 수 있는 증분 변경을 비밀번호에 적용하거나 비밀번호를 적어두게 됩니다. 대신, 금지된 비밀번호 목록 사용, 더 긴 패스프레이즈 촉진, 최신 NIST 800-63B 표준 및 최근 연구에 따른 추가 보안을 위해 다중 요소 인증 (MFA)를 시행하는 것을 고려하세요.

Microsoft, CIS, NIST는 모두 비밀번호 정책 설정을 안내하는 신뢰할 수 있는 기관입니다. Microsoft의 가이드라인은 소프트웨어 제품에 대한 모범 사례 및 권장 사항을 기반으로 합니다. CIS는 업계 표준 보안 구성을 위한 벤치마크를 제공합니다. 반면 NIST는 많은 기관이 널리 사용하는 비밀번호 정책에 대한 상세하고 최신의 지침을 제공합니다.

각 지침은 다양한 요소에 따라 다른 권장 사항을 가질 수 있으므로 조직의 규모, 업계, 특정 보안 요구 사항을 기반으로 각 지침을 검토하고 조직의 요구에 가장 잘 맞는 것을 선택하는 것이 중요합니다.

Active Directory 비밀번호 정책 설정 및 관리 방법에 대해 읽어 주셔서 감사합니다. 이제 글을 마무리하겠습니다.

AD 비밀번호 정책 설정 및 관리 방법 결론

결론적으로, Active Directory의 비밀번호 정책을 설정하고 관리하는 것은 조직의 네트워크 보안을 보장하기 위해 중요합니다. 강력한 비밀번호 정책을 구현하고 정기적인 비밀번호 변경을 강제함으로써, 무단 접근의 위험을 줄이고 중요한 정보를 보호할 수 있습니다. 적합한 비밀번호 복잡성을 선택하고 계정 잠금 및 비밀번호 만료 설정을 정의하며, 계속 진화하는 보안 위협에 대응하기 위해 정기적으로 비밀번호 정책을 검토하고 업데이트하는 것을 기억하세요.

이러한 모범 사례를 준수함으로써, 조직의 보안 포지션을 강화하고 잠재적인 보안 위협으로부터 보호할 수 있습니다.

Source:

https://infrasos.com/how-to-setup-and-manage-active-directory-password-policy/