Windows Serverのハードニング:Windows Serverのセキュリティ設定とポリシーを構成します。Windows Serverのハードニングは、Windows Serverインフラストラクチャのセキュリティを強化するために必須です。セキュリティ設定とポリシーを構成することで、潜在的な脅威や不正なアクセスからサーバーを強化します。このガイドでは、Windows Server環境を強化するための手順とベストプラクティスが提供されます。

Windows Serverのハードニング:Windows Serverのセキュリティ設定とポリシーを構成します

最近のすべてのバージョンのWindows Serverは、この重要なインフラストラクチャコンポーネントを保護するために、Windows Server 2022のセキュリティ機能が強化されました。 Windows Server 2022のリリースは、古いWindows Serverバージョンのサポートが終了する前に、組織がWindows Server 2022にアップグレードする必要があることを意味します。 特にドメインコントローラなどの重要なインフラストラクチャについては、Windows Server 2022への移行を検討することが良いアイデアです。

A Windows Server 2022 upgrade brings the advantage of security features not existing in earlier Windows Server versions. In addition, given the sensitive nature of domain controllers and other infrastructure components in the data center, it makes sense to harden those servers to the newest server operating system.

Windows Serverベースラインセキュリティの強化

管理者に提供されるツールの1つは、Windows環境を強化するためのものですMicrosoftセキュリティコンプライアンスツールキット。これには、Windows Server 2022セキュリティベースラインが含まれており、グループポリシーオブジェクト(GPO)がMicrosoftの推奨するベストプラクティスに従って構成されています。また、ツールキットには、システムの構成をベースラインのセキュリティ設定と比較するためのポリシービューアユーティリティも含まれています。

Microsoft Security Compliance Toolkitは新しいツールではありませんが、MicrosoftはWindows Server 2022のベースラインにいくつかの変更を加えました。たとえば、ドメインコントローラーのブラウザ制限リストにはInternet Explorerが表示されています。EdgeがMicrosoftの推奨ブラウザであるためです。同様に、Windows Server 2022のセキュリティベースラインは、スクリプトスキャンをセキュリティのベストプラクティスとして扱います。また、プリントドライバーのインストールは管理者のみが行えます。

Windows Server 2022セキュリティベースラインの始め方

Microsoft Security Compliance Toolkitページを訪れ、Policy AnalyzerとWindows Server 2022セキュリティベースラインを.zipファイルとしてダウンロードし、抽出する必要があります。Windows Server 2022システムをセキュリティベースラインと比較するには:

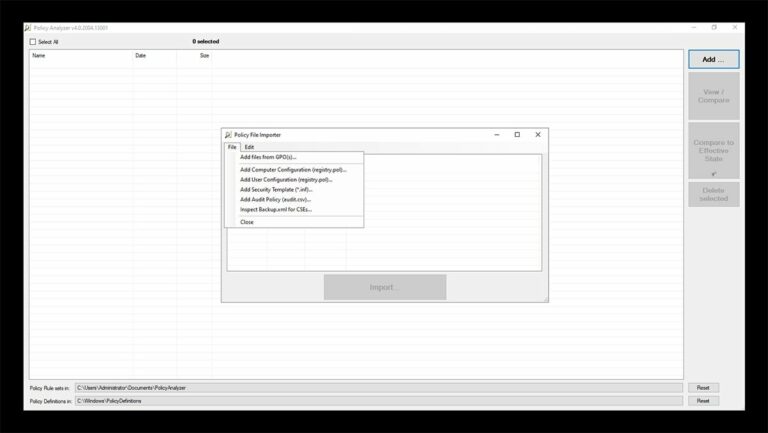

- PolicyAnalyzer.exeファイルを実行します。

- クリックしてください追加ボタンをクリックし、表示される指示に従ってポリシーファイルインポーターを開いてください。

- ファイルメニューからGPOからファイルを追加オプションを選択してください。以下に示すように。

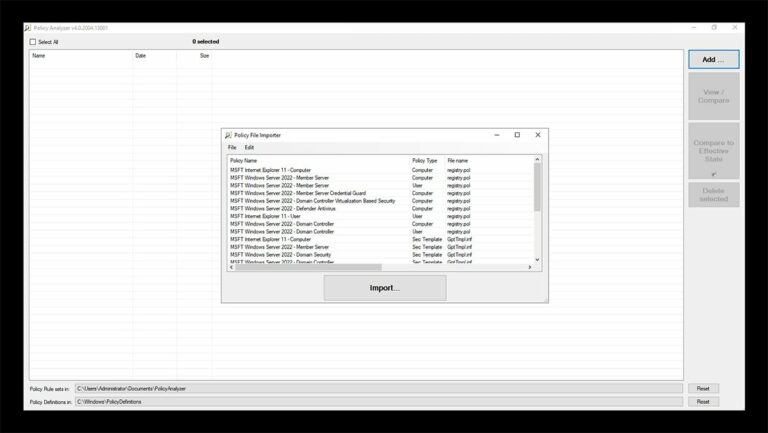

ポリシーファイルインポーターには利用可能なGPOが表示されます。 GPOは役割に応じて異なります。たとえば、一般目的用のGPOがありますが、ドメインコントローラー用のGPOは基本サーバーよりも強化する必要があります。

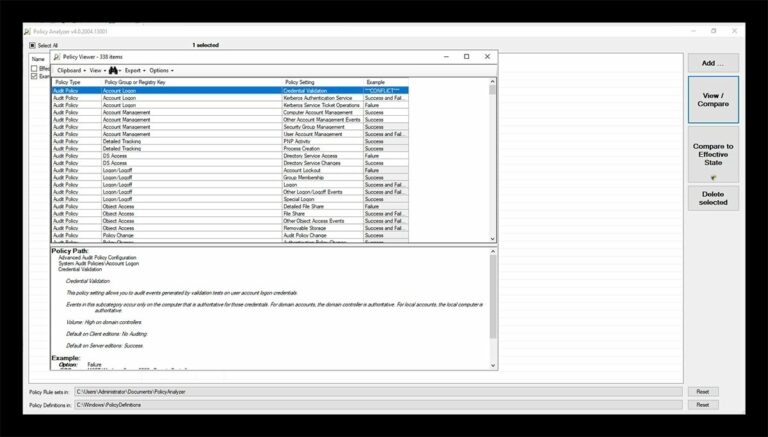

使用するポリシーファイルを選択し、インポートボタンをクリックしてください。プロンプトが表示されたら、インポートされたGPOをポリシールールファイルとして保存してください。次に、ベースラインをサーバーの現在の状態と比較するために、表示/比較ボタンをクリックしてください。このボタンをクリックすると、ポリシービューアが開き、ベースラインとシステムの有効な状態を比較します。

ポリシーアナライザーは、セキュリティベースラインと現在のシステムGPOの違いを比較テスト中に強調表示します。このツールは不要な設定や競合する設定もチェックします。管理者はExcel形式で調査結果をエクスポートし、変更点を別の時間に確認するためにスナップショットを作成します。

Windows Server Hardeningをサポートするツールとユーティリティ

Windows Server環境を保護するのに役立つ強力なツールがいくつか利用可能です。このガイドでは、これらのツールのいくつかを探求し、Windows Server 2022インフラストラクチャのセキュリティを強化する能力を強調します。

MicrosoftはWindows Server 2022でいくつかのセキュリティ機能を導入しました。以下に示します:

Secured Core Server

Secured-core server機能は、ハードウェア、ファームウェア、およびソフトウェアセキュリティを統合して、高度な脅威に対する堅牢な防御を作り出します。信頼されたハードウェアコンポーネントとセキュアブートプロセスを活用して、非常に安全な基盤を確立します。

Windows Server 2022は、セキュリティコアハードウェアを使用することをサポートしています。このハードウェアは、暗号キーをCPU内に保存し、別個の信頼されたプラットフォームモジュール(TPM)チップではなく。このプロセスにより、攻撃者がマシンを物理的に保持していても、キーにアクセスすることがはるかに困難になり、そのセキュリティを劇的に向上させます。

ハードウェアルートオブトラスト

この機能は、ブートプロセス中にハードウェアコンポーネントの信頼性を検証することで、システムの整合性を確保します。ハードウェアレベルから始まる信頼のチェーンを確立し、ファームウェアレベルの攻撃に対して強力な保護を提供します。

Windows Server 2022は、マザーボードまたは新しいプロセッサにTPM 2.0を使用して、オペレーティングシステムをロードする前に不正なコードをチェックするセキュアブート機能を実装しています。

ファームウェア保護

ファームウェア保護メカニズムは、ファームウェアベースの攻撃に対抗します。セキュアブートや測定ブートなどの機能が含まれ、ファームウェアの整合性を検証し、改ざんの試みを検出します。

従来、対マルウェアソフトウェアはシステムファームウェアをスキャンできません。セキュアコアプロセッサを搭載したサーバーは、動的信頼測定技術を通じてブートプロセスを検証します。また、Direct Memory Access保護を使用してドライバーを分離することも可能です。

UEFIセキュアブート

A security feature that verifies the operating system bootloader’s and firmware’s authenticity during the system start-up process. It prevents the execution of unauthorized or malicious code, protecting against boot-level attacks and rootkits.

この機能により、サーバーの製造元が信頼しているファームウェアとオペレーティングシステムファイルのみが起動し、ルートキット攻撃から保護されます。

仮想化ベースのセキュリティ

重要なシステムコンポーネントの分離と保護を提供します。ハードウェア仮想化機能を活用して、仮想セキュアモードとして知られる分離された環境を作成し、機密データやプロセスを不正アクセスから保護します。

このセキュリティ機能は、OSが直接アクセスできない安全なコンテナに資格情報とキーを保存し、マルウェア攻撃の際の侵害を防ぎます。

デフォルトでHTTPSとトランスポートレイヤーセキュリティ(TLS)1.3を有効にします

Windows Server 2022は、HTTPSとTLS 1.3をデフォルトのプロトコルとして有効にして、安全なコミュニケーションを促進します。このプロセスは、ネットワークトラフィックを暗号化し、転送中のデータを保護し、傍听や修改のリスクを軽減します。

Microsoftは、Windows Server 2022で古い、安全性が低いプロトコルを取代するためにHTTPSとTLS 1.3をデフォルトとして有効にしました。管理者は、アプリケーションやサービスをそれに設定する必要があります。

安全的なDNS

この機能は、DNS-over-HTTPSとしても知られています。DNSクエリを暗号化し、トラフィックを保護してネットワークの傍听を防止することでプライバシーを向上させます。

また、Windows ServerでDNSサーバーをインストールして設定するを参照してください。

SMB東西エンクリプション

同じデータセンターやネットワークセグメントのサーバー之间的SMBトラフィックを暗号化します。これは、サーバーインフラ内の敏感情報に非授权されたアクセスを防止し、データの機密性と整 SnapshotEncryptionス性を守ります。

この機能は、Storage Spaces Directクラスター内の通信を混乱させて、サーバー間のデータ転送を保護します。

SMB DirectとRDMAエンクリプション

Windows Server 2022は、SMB DirectとRDMA (Remote Direct Memory Access) Encryptionをサポートしています。これらは、データ転送の安全性を高めるために、データの送信中に暗号化を行い、スキャンプリングやSMBトラフィックの非授权された窃听を防いでいます。

SMB Direct機能は、ファイルサーバー内の高速転送に対して暗号化をサポートしています。Windows Server 2022は、この技術の早期的な実装よりもデータの配置前に暗号化を行い、より良い性能を得ることができます。

SMB Over QUIC

SMB Over QUIC (Quick UDP Internet Connections)は、SMBトラフィック用の安全で効果的な転送プロトコルを導入します。これは、クライアントとサーバー間でSMBデータの交换において、QUICに提供されるエンクリプションや認証機構を利用して、データの機密性と整性を保証します。

この機能は、TLS 1.3と組み合わせて、VPNを必要とせずにデータに安全にアクセスするための比較的新しいトランスポートプロトコルを使用します。Windows Server 2022 Datacenter Azure Edition にのみ利用可能。

また、Active Directory Direct Reports Tool (InfraSOS) の使用方法を参照

Windows Server 2022 セキュリティのベストプラクティス

Microsoft は、役割とサーバーバージョンに基づいたベストプラクティスアナライザーを提供し、システムをスキャンして推奨事項を行うことでシステムを強化します。

ユーザーアカウント制御(UAC)は、実行可能ファイルをログインしているユーザーのセキュリティコンテキストから抽象化するという重要な目的を果たします。管理者としてログインした場合、UAC は私たちの同意なしにアプリケーションが実行されるのを防ぎます。この対策により、マルウェアがバックグラウンドで実行されるのを防ぎ、悪意のあるウェブサイトがインストーラやその他のコードを起動するのを防ぎます。したがって、可能な限り UAC をオンにしておくことが重要です。

私たちが実行するすべてのアプリケーションを強化することは、このガイドで提供されるヒントに従ってWindowsオペレーティングシステムを保護するためにも重要です。MSSQLやExchangeなどの典型的なMicrosoftサーバーアプリケーションは、ランサムウェアなどの攻撃から保護するのに役立つ特定のセキュリティメカニズムを持っていますが、各アプリケーションを調査して最大限の弾力性を持たせるように調整してください。Webサーバーを構築している場合は、インターネット向けのセキュリティを向上させるために強化ガイドに従います。

詳細については、Windows Serverセキュリティのベストプラクティスに関する当社の記事をご覧ください。

Windows Server Hardening: Windows Serverのセキュリティ設定とポリシーを構成するConclusion

Windows サーバーのハーデニング,即ちセキュリティ設定とポリシーの構成,は我々のサーバーインフラストラクチャのセキュリティにとって不可欠です。Secured-core サーバー,ハードウェアルート・オブ・トラスト,ファームウェア保護,UEFI Secure Boot,仮想化ベースのセキュリティ,HTTPSおよびTLS 1.3のデフォルト有効化などの機能を実装することで,Windows Server環境のセキュリティを大きく強化できます。さらに,DNSのセキュリティ,SMB East-West 暗号化,SMB DirectおよびRDMA暗号化,SMB Over QUICなどの機能を活用することで,ポテンシャルな脆弱性と不正アクセスからサーバーをさらに固めることができます。