Che cos’è l’ID evento 4624: un account ha eseguito correttamente l’accesso. Che cos’è quel log nel registro eventi del dominiocontroller? In questo articolo, scopriremo di più su questo evento e ne esamineremo le proprietà.

L’ID evento 4624 indica che un utente ha eseguito correttamente l’accesso a un controller di dominio (o a una workstation). Tuttavia, vale la pena analizzare il registro eventi, soprattutto se l’account non ti è familiare o se sospetti che un account AD possa essere compromesso.

Scopri di più sull’ID evento 4624 e su come risolvere eventuali problemi nell’ambiente Active Directory a causa di questo evento.

Leggi anche Come proteggere Azure AD dalle cyberminacce

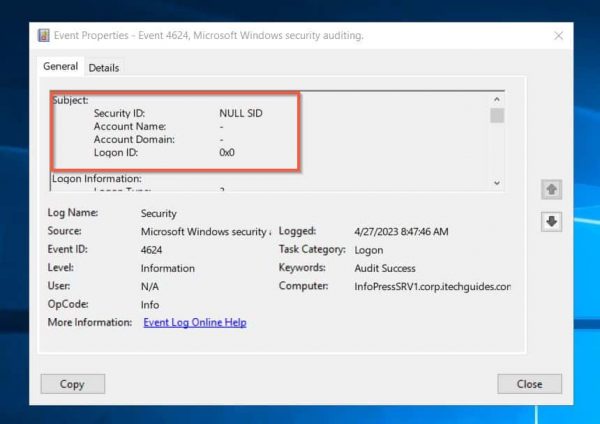

ID evento 4624 “Soggetto” Proprietà

Il Soggetto dell’evento ha le seguenti sottoproprietà:

1. Sicurezza ID (SID): SID (identificativo di sicurezza) dell’account che ha segnalato il successo accesso. Il Visualizzatore eventi cerca di risolvere automaticamente il SID dell’account che ha registrato l’evento.

Tuttavia, se non riesce a risolvere il SID dell’account (come nella maggior parte dei casi), l’ID evento 4624 registra un SID NULL (nessun valore) nel campo Sicurezza ID.

2. Nome Account: segnala il nome dell’account che registra l’accesso riuscito dell’account. Queste informazioni aiutano a determinare se si tratta di un utente legittimo o di un account di servizio in Active Directory.

Come con il campo Sicurezza ID , il campo Nome Account potrebbe essere vuoto. Se il nome dell’account non è registrato qui, potrebbe essere registrato nella proprietà “Nuovo Accesso” (vedi sezione 4 sotto).

3. Dominio Account: il dominio dell’account che ha registrato l’evento (“dominio dell’oggetto”). In alternativa, Dominio Account potrebbe visualizzare il nome del computer che ha registrato l’evento di accesso riuscito.

L’evento ID 4624 visualizza il Dominio Account in uno dei 3 modi: il nome NetBIOS del dominio, ad esempio, infrasos, il nome di dominio completo in minuscolo (infrasos.com), o maiuscolo (INFRASOS.COM).

Indipendentemente da come il Visualizzatore eventi registra il campo Dominio Account , le informazioni ti aiutano a determinare il dominio AD a cui appartiene l’account. Queste informazioni sono utili per la risoluzione dei problemi, specialmente se gestisci un Bosco AD multi-dominio.

4. ID Accesso: Questo campo è un valore esadecimale che puoi utilizzare per correlare questo evento con eventi recenti che potrebbero avere lo stesso ID Accesso. Inoltre, questo ti aiuta a identificare eventuali pattern o anomalie negli eventi e risolvere eventuali problemi correlati.

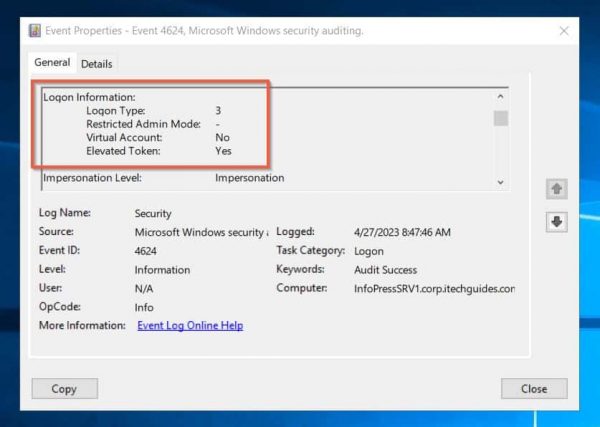

Proprietà “Informazioni di accesso” dell’ID evento 4624

La sezione Informazioni di accesso dell’evento ID 4624 – Un account è stato registrato correttamente – ha 4 sotto-proprietà – Tipo di accesso, Modalità amministratore limitato, Account virtuale e Token elevato.

1. Tipo di accesso: il tipo di accesso che ha registrato l’evento di accesso riuscito. I valori vanno da 0 a 13.

Per apprendere il significato di ciascun numero, visita la sezione Tipi di accesso e descrizioni della pagina di Microsoft per l’evento 4624.

Le informazioni registrate nel campo “Tipo di accesso” dell’ID evento 4624 aiutano gli amministratori a determinare come è avvenuto l’accesso.

Suggerimento professionale: se l’ID evento 4624 registra un Tipo di accesso di 10 (Accessi interattivi remoti) con una rete di origine di loopback (127.0.0.0), tratta ciò come un accesso riuscito sospetto, poiché potrebbe indicare un attacco di tunneling RDP.

Vedi la sezione Informazioni sulla rete di questa guida per informazioni sulla “rete di origine”.

2. Modalità Amministratore Limitata: viene popolata solo se un utente effettua correttamente il login in remoto utilizzando i Servizi Terminal o Desktop Remoto (Tipo di accesso 10, sessioni di tipo RemoteInteractive).

Il valore di Modalità Amministratore Limitata è booleano (Sì o No) – indicando se le credenziali fornite sono state passate utilizzando la Modalità Amministratore Limitata. Se il tipo di accesso non è 10, il campo della Modalità Amministratore Limitata è il carattere “-“.”

3. Account Virtuale: è un campo Sì o No, che indica se l’account che ha registrato il login corretto è un account virtuale o meno. Un esempio di account virtuale è l’Account di Servizio Gestito (introdotto in Windows 7 e Windows Server 2008 R2).

4. Token Elevato: è anche un campo Sì o No, che indica se l’account che ha generato il login corretto (evento ID 4624) è un account amministratore.

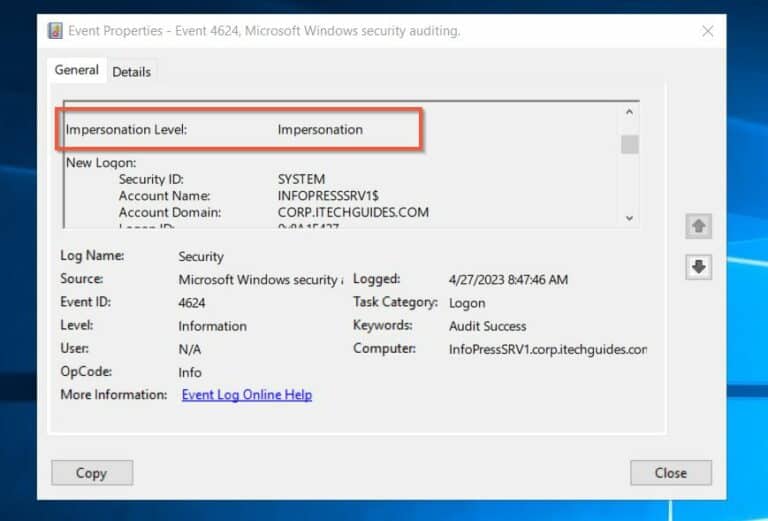

Proprietà dell’Evento ID 4624 “Livello di Impersonazione”

Il campo del livello di impersonazione mostra quanto un processo nella sessione di accesso impersoni. Il client ha concesso al server il permesso di agire per suo conto in caso di impersonificazione riuscita.

Quando ciò accade, i Livelli di Impersonazione indicano l’estensione dell’autorità concessa a un server quando assume l’identità di un client. Questi livelli sono caratterizzati da diversi gradi di impersonazione registrati nell’evento ID 4624.

I diversi livelli di impersonazione registrati nel registro degli eventi 4624 per un accesso riuscito sono i seguenti:

1. Anonimo: il server riconosce di non conoscere l’identità del client. Pertanto, il server non può assumere e impersonare l’identità del client.

2. Identificazione: il livello predefinito. Inoltre, supponiamo che questo sia registrato come il Livello di Impersonificazione. In tal caso, il client consente al server di acquisire la sua identità e di eseguire verifiche dell’Access Control List (ACL) assumendo l’identità del client.

3. Impersonificazione: assume il contesto di sicurezza del client in questa forma predominante di impersonificazione. Tuttavia, su sistemi remoti, il server non può impersonificare il client.

4. Delegazione: indica che il processo server impersona il contesto di sicurezza del client su sistemi remoti.

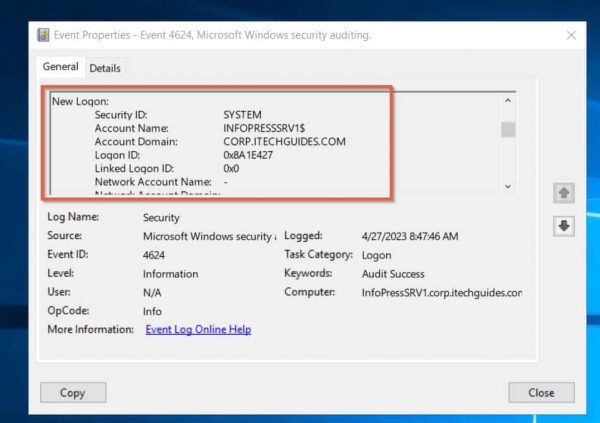

ID evento 4624 “Nuovo Accesso” Proprietà

I campi Nuovo Accesso mostrano l’account che si è connesso, che è l’account per il quale è stato creato il nuovo accesso.

Confrontando il nome del computer con il Dominio dell’Account, si determina se l’account è locale o dominio. Se il nome del computer corrisponde al Dominio dell’Account, l’account è locale su quel sistema.

Tuttavia, se non corrispondono, si tratta di un account di dominio.

1. ID Sicurezza (SID): identificativo di sicurezza dell’account che ha registrato l’evento ID 4624 di “accesso riuscito”. Quando il Visualizzatore eventi registra questo evento, cerca di risolvere il SID.

Tuttavia, se non riesce a risolvere il SID nel nome dell’account, mostra invece la fonte dell’evento.

2. Nome Account: esegue l’accesso riuscito.

3. Dominio Account: il registro eventi potrebbe registrare i seguenti formati per il nome di dominio: NETBIOS (ad esempio, infrasos), minuscolo (infrasos.com) o maiuscolo (INFRASOS.COM) formati.

Inoltre, il campo Dominio Account visualizza “NT AUTHORITY” se l’account di accesso è un SERVIZIO LOCALE o ACCESSO ANONIMO.

4. ID Accesso: valore esadecimale come 0x8A1E427. Fondamentale per la risoluzione dei problemi perché collega questo evento ad altri eventi recenti che hanno lo stesso ID di Accesso.

5. ID di accesso collegato: rappresenta un valore esadecimale assegnato alla sessione di accesso corrispondente. Nei casi in cui non ci sono altri eventi di accesso associati, il valore di ID di accesso collegato è “0x0”.

6. Logon GUIDID: campo, consente di collegare event id 4624 con un altro evento con lo stesso GUID di accesso. Facendo questo, si stabilisce una relazione tra 2 eventi che potrebbero sembrare non correlati, offrendo una comprensione più completa di qualsiasi potenziale minaccia al tuo ambiente Active Directory.

Campi di informazioni di rete “Nuovo accesso”

7. Nome account di rete: applicabile solo al tipo di accesso “NewCredentials” come discusso in precedenza. Tuttavia, se il tipo di accesso è diverso da “NewCredentials”, allora il campo Nome account di rete viene registrato come un “-” nel Visualizzatore eventi.

8. Dominio Account Network: si applica solo al tipo di accesso ‘NewCredentials’ logon, proprio come il Nome Account Network. Se l’utente dovesse stabilire una connessione di rete, utilizzerebbero il nome di dominio specificato in questo campo.

Tuttavia, se il tipo di accesso non è ‘NewCredentials’, ‘ – ‘ viene registrato da Event Viewer nel campo Dominio Account Network.”

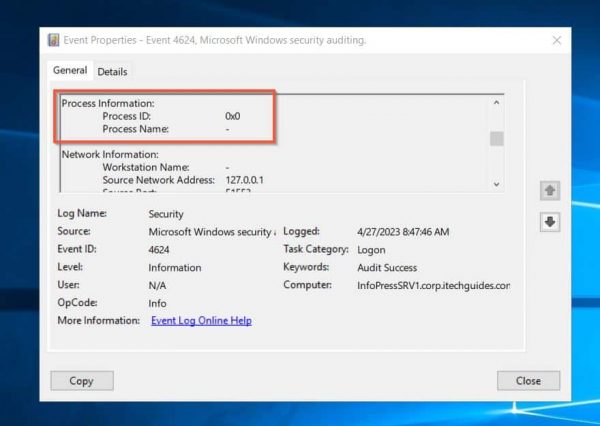

ID Evento 4624 “Informazioni Processo” Proprietà

Il campo Informazioni Processo del registro degli eventi fornisce informazioni sul processo che ha registrato l’evento di accesso riuscito.

1. ID Processo: un valore esadecimale che Windows (e altri Sistemi Operativi) utilizzano per identificare in modo univoco un processo. Event Viewer visualizza l’ID processo in questo campo, se un processo si registra con successo in Active Directory e registra l’ID evento 4624.

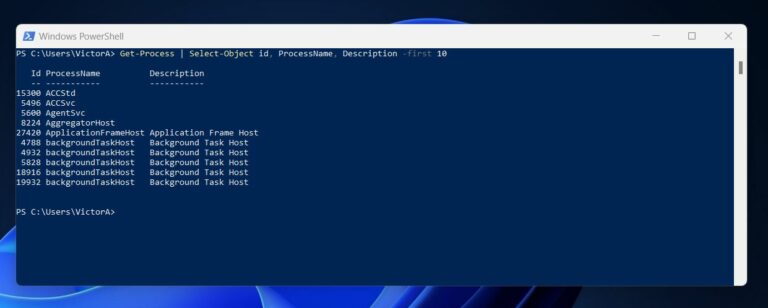

Per visualizzare il PID di tutti i processi attualmente in esecuzione sul tuo PC Windows, apri PowerShell e esegui il Get-Process comando.

Converti il valore esadecimale del Process ID nell’event ID 4624 in decimale. Quando lo fai, confronti il process ID con uno dei ID restituiti dal comando Get-Process PowerShell command.

2. Nome processo: registra l’evento di accesso riuscito.

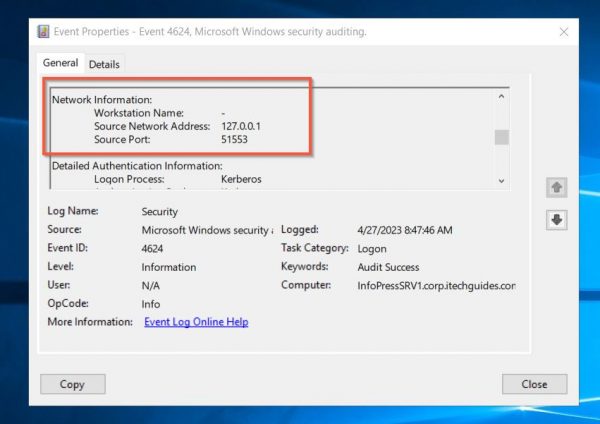

Event ID 4624 “Informazioni di rete” Proprietà

In questa sezione dell’evento, trovi informazioni preziose per scopi di risoluzione dei problemi. Ad esempio, mostra da quale computer l’utente si è connesso. Inoltre, i campi Informazioni di rete ti forniscono l’indirizzo IP del computer e la porta utilizzata.

1. Nome Workstation: registra il nome del computer da cui l’utente ha avviato il accesso. Se l’accesso è originato dallo stesso computer, l’evento è stato registrato, o se si tratta di un accesso Kerberos, il campo Nome Workstation è vuoto.

2. Indirizzo IP di origine: registra l’indirizzo IP del computer da cui un utente ha effettuato l’accesso. Se vedi “::1” (IPv6) o “127.0.0.1” (IPv4) in questo campo, significa che l’utente ha effettuato l’accesso dallo stesso computer in cui è stato creato il registro eventi. In altre parole, hanno effettuato l’accesso in locale.

3. Porta di origine: registra la porta TCP di origine del computer remoto utilizzata per effettuare l’accesso.

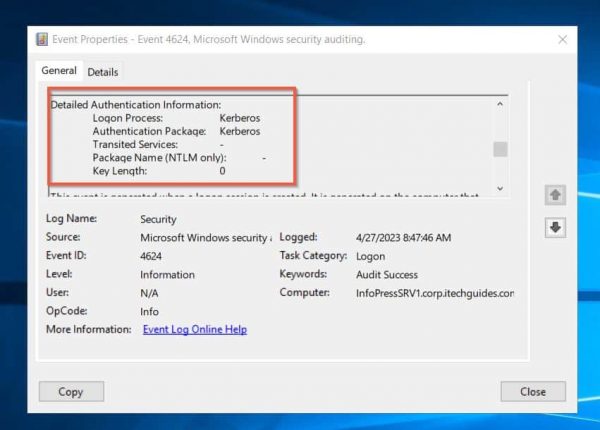

ID evento 4624 “Informazioni dettagliate sull’autenticazione” Proprietà

Nel campo precedente, scopriamo come si è svolto il processo di autenticazione. Conserva un record del processo responsabile dell’autenticazione e del pacchetto utilizzato. Inoltre, il campo “Informazioni dettagliate sull’autenticazione” mostra altri dettagli cruciali come Servizi Trasitati, Nome Pacchetto e Lunghezza Chiave.

1. Processo di Accesso: cattura il nome del processo di accesso fidato utilizzato dall’utente per accedere al sistema quando si è registrato l’ID evento 4624, indicando “Un account è stato efficacemente autenticato.”

2. Pacchetto di Autenticazione: registra il tipo di pacchetto di autenticazione utilizzato per eseguire l’autenticazione dell’account.autenticazione

I pacchetti di autenticazione più comunemente utilizzati sono NTLM, Kerberos e Negotiate, che scelgono tra i protocolli Kerberos e NTLM.

3. Servizi Trasitati (solo Kerberos): elenca i servizi trasmessi. Questo campo viene popolato se l’accesso è risultato da un processo di accesso S4U (Service For User).

4. Nome Pacchetto (solo NTLM): se il protocollo NTLM abbia autenticato la richiesta di accesso (invece di Kerberos), il campo Nome Pacchetto registra la versione di NTLM. In particolare, registra la versione LAN Manager, una sottocategoria del protocollo di autenticazione NTLM.

Infine, il campo Nome Pacchetto registra NTLM V1, NTLM V2 o LM.

5. Lunghezza Chiave: si applica solo al protocollo di autenticazione NTLM. Quindi, se Kerberos abbia autenticato la richiesta di accesso che ha registrato con successo l’ID evento 4624, il campo Lunghezza Chiave è “0”.

Tuttavia, se l’autenticazione è stata eseguita dal protocollo NTLM, la lunghezza della chiave è di 128 o 56 bit.

Leggi ancheMigliori pratiche di sicurezza Active Directory: Proteggi il tuo ambiente

Conclusione su cosa sia l’Event ID 4624: Un account è stato effettivamente connesso.

In conclusione, questo articolo ha trattato i vari campi correlati all’ID Evento 4624, utilizzato per tracciare i accessi riusciti ai sistemi basati su Windows.

L’articolo ha descritto le diverse proprietà associate a questo evento, inclusi Soggetto, Informazioni di Accesso, Livello di Impersonificazione, Nuovo Accesso, Informazioni sul Processo, Informazioni di Rete, e Informazioni di Autenticazione Dettagliate.

Comprendere queste proprietà aiuta a monitorare l’Active Directory e rilevare potenziali violazioni della sicurezza.

Source:

https://infrasos.com/what-is-event-id-4624-an-account-was-successfully-logged-on/