Attaques Golden Ticket : Comment détecter. Une attaque Golden Ticket est une attaque de cybersécurité malveillante où un acteur menaçant tente d’accéder aux données utilisateur stockées dans Microsoft Active Directory (AD) pour obtenir un accès presque illimité au domaine d’une organisation (fichiers, appareils, contrôleurs de domaine, etc.). Elle contourne l’authentification standard en utilisant des failles dans le protocole d’authentification Kerberos, que les attaquants exploitent pour accéder à l’AD.

Alors que les organisations s’appuient de plus en plus sur des mesures de sécurité robustes, comprendre l’anatomie de ces attaques devient primordial. Dans cet article, nous explorons les mécanismes des attaques Golden Ticket, en mettant en lumière les techniques utilisées par les attaquants et en fournissant des informations exploitables sur les méthodes de détection efficaces pour se protéger contre cette violation sophistiquée de la sécurité.

Attaques Golden Ticket : Comment les attaquants falsifient les tickets et comment les détecter

Les employés utilisent déjà leurs propres appareils et réseaux pour se connecter aux systèmes de l’entreprise, ce qui étend la surface d’attaque au-delà de la limite traditionnelle alors que les entreprises se tournent vers le cloud et une approche d’abord à distance. En conséquence, cela a accru le risque que les attaquants s’introduisent dans un réseau et utilisent une attaque Golden Ticket pour accéder.

Histoire de l’attaque Golden Ticket

Le terme « Golden Ticket » en cybersécurité, inspiré par « Charlie et la chocolaterie » de Roald Dahl, symbolise un laissez-passer convoité. Tout comme le billet d’or du roman accordant l’accès au monde exclusif de Willy Wonka, un « Golden Ticket » en cybersécurité fait référence à un ticket Kerberos falsifié, offrant un accès non autorisé.

Voici un bref aperçu historique :

- Développement de Mimikatz :

-

- Benjamin Delpy a créé Mimikatz pour démontrer et résoudre les faiblesses de sécurité dans les protocoles d’authentification de Windows.

- L’outil a attiré l’attention pour sa capacité à extraire les mots de passe en texte brut, les tickets Kerberos et d’autres informations sensibles de la mémoire.

2. Concept de Golden Ticket :

-

- Le terme « Billet d’Or » fait référence à un ticket Kerberos contrefait accordant un accès réseau non autorisé et persistant.

- Un attaquant peut se faire passer pour n’importe quel utilisateur et accéder aux ressources réseau en utilisant un Billet d’Or créé avec Mimikatz ou des outils similaires. Tout cela sans nécessiter les identifiants de l’utilisateur.

3. Menaces Persistantes Avancées (APT) :

-

- Les groupes APT, connus pour leur nature sophistiquée et persistante, ont commencé à intégrer la technique du Billet d’Or dans leurs stratégies d’attaque.

- La technique permet aux attaquants de maintenir un accès à long terme à un réseau compromis, rendant difficile pour les défenseurs de détecter et de neutraliser la menace.

4. Mitigations et défenses :

-

- À mesure que la sensibilisation à l’attaque Golden Ticket augmentait, les organisations et les professionnels de la cybersécurité se sont concentrés sur la mise en œuvre de mesures d’atténuation.

- Les meilleures pratiques comprennent la surveillance régulière de l’Active Directory pour détecter une activité inhabituelle, l’application du principe du moindre privilège et le maintien des systèmes et des logiciels à jour.

Les mesures d’atténuation impliquent une sensibilisation accrue et des mesures de sécurité. Les organisations mettent l’accent sur la surveillance de l’Active Directory, l’application du principe du moindre privilège et le maintien des systèmes à jour pour contrer l’attaque Golden Ticket. Cette technique illustre le jeu du chat et de la souris continu en cybersécurité, soulignant la nécessité de mesures de sécurité innovantes pour dépasser les menaces évolutives.

Processus d’attaque Golden Ticket

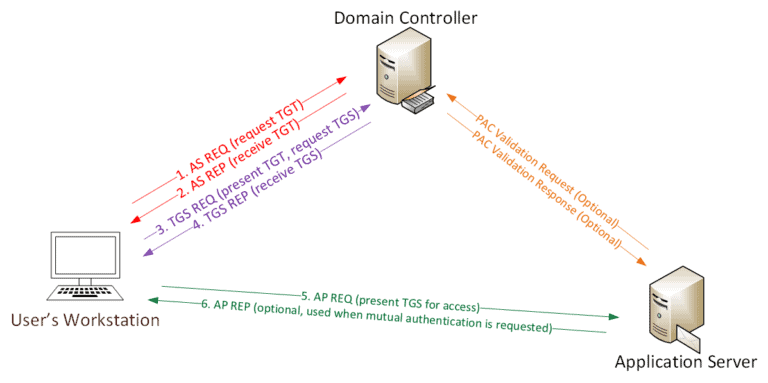

A key distribution center is typically used in Kerberos authentication to safeguard and confirm user identification. Using Kerberos authentication, it is unnecessary to ask the user for credentials repeatedly. Instead, we confirm the user’s identity and issue a ticket to them for access. The Distribution center has a ticket-granting server (TGS) to connect the user to the service server.

La base de données Kerberos contient les mots de passe de tous les utilisateurs vérifiés. Le serveur d’authentification (AS) effectue l’authentification initiale de l’utilisateur. Si l’AS est confirmé, l’utilisateur obtient un Ticket Grant Ticket Kerberos (TGT), preuve d’authentification.

Comment les attaquants réalisent des attaques Golden Ticket

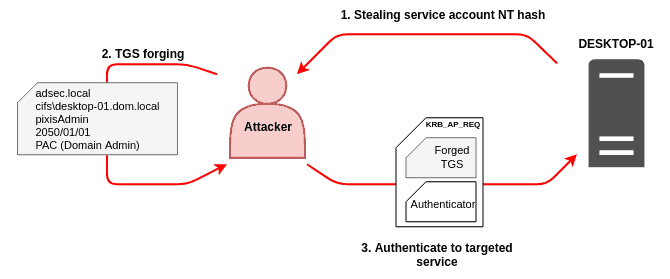

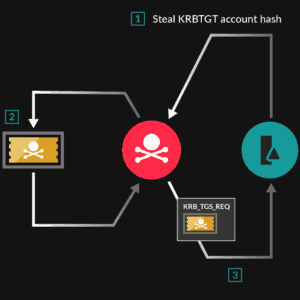

Un attaquant a besoin du nom de domaine complet, de l’identifiant de sécurité du domaine, du hachage du mot de passe KRBTGT et du nom d’utilisateur du compte pour accéder et mener une attaque Golden Ticket. Les procédures suivantes expliquent comment un attaquant obtient ces données et comment lancer l’attaque.

Étape 1: Examiner – La phase initiale, l’attaquant a besoin d’un accès au système existant, souvent obtenu par des emails d’hameçonnage. Ces emails trompeurs sont le point d’entrée, permettant aux attaquants d’examiner et de rassembler des informations essentielles telles que le nom de domaine.

Étape 2: Acquérir l’accès – Après avoir réussi à accéder au contrôleur de domaine, l’attaquant récupère le hachage NTLM du compte de service de distribution de clés AD (KRBTGT). Des techniques comme Pass-the-Hash (PtH) sont utilisées, offrant un avantage en éliminant le besoin de casser des mots de passe, contrairement à d’autres méthodes de vol d’informations d’identification.

Étape 3: Initier l’assaut – Armé du mot de passe KRBTGT, l’attaquant obtient un Ticket Granting Ticket (TGT), facilitant l’accès au contrôleur de domaine et vérifiant l’identité du serveur. Les TGT donnent à l’attaquant un accès illimité aux ressources, leur permettant de déléguer des tâches liées au domaine et de générer des tickets.

Étape 4. Conserver l’accès – Le ticket est valide pendant jusqu’à 10 ans, et cette attaque est souvent indétectée. Généralement, les attaquants définissent les clés comme valides pour une période plus courte pour échapper encore davantage à la détection.

Détection des attaques Golden Ticket

Les organisations devraient mettre en place plusieurs procédures pour les aider à identifier les attaques potentielles Golden Ticket. Une fois qu’un attaquant a terminé l’étape 2 et acquis l’accès, ils obtiennent des identifiants de connexion pour des attaques ultérieures. Les attaquants utilisent des technologies automatisées avec des données du personnel et des clients précédemment découvertes pour localiser des comptes actifs.

En fonction de la validité des identifiants de connexion, Kerberos envoie différentes réponses lorsqu’il reçoit une demande de TGT sans authentification préalable. Les attaquants en profitent et utilisent des identifiants légitimes dans des attaques potentielles à l’avenir. Les équipes de sécurité peuvent rechercher plusieurs tickets provenant d’une seule source sans pré-authentification.

Utilisation de la Détection et Réponse Étendues (XDR)

La Détection et Réponse Étendues (XDR) adopte une perspective holistique sur les opérations de sécurité. Elle assimile et analyse des données provenant de sources diverses au sein de l’infrastructure informatique d’une organisation, englobant les points de terminaison, les réseaux et les plateformes cloud.

Les données de menace sont collectées par les systèmes XDR à partir de nombreux outils au sein de la pile technologique d’une organisation, facilitant une procédure de recherche de menaces et de réponse plus rapide. Avec les données de menace intégrées provenant de l’ensemble de la pile technologique, les solutions XDR peuvent regrouper toutes les détections et réponses dans une seule console de commande, permettant à une organisation d’identifier plus rapidement une attaque Golden Ticket.

Conseils pour prévenir les attaques Golden Ticket

Les attaques Golden Ticket nécessitent un environnement compromis car ce sont des attaques post-exploitation. Les lignes directrices suivantes aident à prévenir l’accès des intrus.

Conseil 1 : Sécuriser Active Directory

La sécurisation d’Active Directory (AD) est primordiale car un point de terminaison ou une charge de travail compromis menace considérablement l’ensemble de l’entreprise. La mise en œuvre des principes Zero Trust, mettant l’accent sur la vérification et l’autorisation continues, protège AD et les identités des utilisateurs. Appliquez le principe du moindre privilège (POLP), qui améliore la sécurité d’AD en attribuant des privilèges d’accès en fonction des activités professionnelles. Il est impératif de maintenir une visibilité sur l’accès des utilisateurs.

Conseil 2 : Prioriser la prévention du vol d’identifiants

Concentrez-vous sur la prévention du vol d’identifiants, un prélude courant décrit à l’étape 1 du processus d’attaque. La formation du personnel pour identifier et contrecarrer les tentatives d’hameçonnage est essentielle pour bloquer l’accès initial des attaquants. L’utilisation d’outils d’hygiène informatique est fondamentale pour maintenir la sécurité des identifiants, garantir leur sûreté et imposer des changements de mot de passe. Cette approche proactive améliore la probabilité de détecter et contrecarrer les attaques Golden Ticket sur des systèmes compromis.

Conseil 3 : Adopter la chasse aux menaces

La chasse aux menaces menée par des humains joue un rôle crucial dans l’identification et la contre-attaque des attaques furtives utilisant des identifiants volés, en particulier dans le cas d’une attaque Golden Ticket qui pourrait échapper aux outils de sécurité automatisés. La chasse aux menaces implique des professionnels qualifiés opérant sous couvert d’utilisateurs légitimes pour déceler des menaces subtiles. En tirant parti de l’expertise acquise lors des rencontres quotidiennes avec des acteurs de menaces persistantes avancées (APT), les équipes de chasse aux menaces scrutent quotidiennement des millions de menaces potentielles, distinguant entre des pistes légitimes et malveillantes et émettant des alertes lorsque cela est nécessaire.

Attaques Golden Ticket : comment les détecter Conclusion

Au fur et à mesure que le monde numérique continue de faire face à une multitude de menaces cybernétiques, la menace des attaques Golden Ticket souligne l’importance de stratégies de défense proactives. La vigilance contre l’exploitation astucieuse des vulnérabilités d’authentification n’est pas seulement un choix, mais une nécessité pour protéger les réseaux sensibles. En restant en avance sur la courbe avec des mécanismes de détection robustes, les organisations renforcent leurs défenses cybernétiques et atténuent les risques posés par ces infiltrations clandestines, garantissant ainsi un avenir numérique résilient et sécurisé.

Source:

https://infrasos.com/golden-ticket-attacks-how-to-detect/