Атаки “Золотой билет”: Как обнаружить. Атака “Золотой билет” – это злонамеренная кибератака, при которой злоумышленник пытается получить доступ к данным пользователя, хранящимся в Microsoft Active Directory (AD), чтобы получить практически неограниченный доступ к домену организации (файлы, устройства, контроллеры домена и т. д.). Это обходит стандартную аутентификацию, используя уязвимости в протоколе аутентификации Kerberos, которые злоумышленники используют для доступа к AD.

Поскольку организации все больше полагаются на надежные средства безопасности, понимание анатомии этих атак становится ключевым. В этой статье мы погружаемся в механику атак “Золотой билет”, проливая свет на методы, используемые злоумышленниками, и предоставляя действенные рекомендации по эффективным методам обнаружения для защиты от этого сложного нарушения безопасности.

Атаки “Золотой билет”: Как злоумышленники подделывают билеты и как их обнаружить

Сотрудники уже используют собственные устройства и сети для входа в системы компании, расширяя атаку за пределы традиционного периметра по мере того, как бизнес-структуры переходят к облаку и подходу “удаленной работы в приоритете”. В результате, увеличивается риск вторжения злоумышленников в сеть и использования атаки “Золотой билет” для получения доступа.

История атаки “Золотой билет”

Термин “Золотой билет” в кибербезопасности, вдохновленный “Чарли и шоколадная фабрика” Роальда Даля, символизирует заветный пропуск. Подобно золотому билету из романа, который дает доступ в исключительный мир Вилли Вонки, “Золотой билет” в кибербезопасности относится к поддельному билету Kerberos, предлагающему несанкционированный доступ.

Вот краткий исторический обзор:

- Разработка Mimikatz:

-

- Бенджамин Делпи создал Mimikatz, чтобы продемонстрировать и решить уязвимости в безопасности протоколов аутентификации Windows.

- Инструмент привлек внимание своей способностью извлекать пароли в виде обычного текста, билеты Kerberos и другую чувствительную информацию из памяти.

2. Концепция Золотого билета:

-

- “Золотой билет” относится к поддельному билету Kerberos, предоставляющему несанкционированный, постоянный доступ к сети.

- Злоумышленник может выдавать себя за любого пользователя и получать доступ к сетевым ресурсам, используя “Золотой билет”, созданный с помощью Mimikatz или подобных инструментов. Все это без необходимости в учетных данных пользователя.

3. Угрозы продвинутых упорных атак (APT):

-

- Группы APT, известные своей сложной и упорной природой, начали включать метод “Золотой билет” в свои стратегии атак.

- Этот метод позволяет злоумышленникам поддерживать долгосрочный доступ к скомпрометированной сети, что затрудняет обнаружение и смягчение угрозы для защитников.

4. Меры смягчения и защиты:

-

- Поскольку осведомленность о Golden Ticket атаке увеличилась, организации и специалисты по кибербезопасности сосредоточились на внедрении мер смягчения.

- Лучшие практики включают регулярный мониторинг Active Directory на предмет необычной активности, соблюдение принципа минимальных привилегий и поддержание систем и программного обеспечения в актуальном состоянии.

Меры смягчения включают повышенную осведомленность и меры безопасности. Организации акцентируют внимание на мониторинге Active Directory, соблюдении принципа минимальных привилегий и поддержании актуальности систем для противодействия атаке Golden Ticket. Эта техника иллюстрирует непрерывную игру “кошки-мышки” в кибербезопасности, подчеркивая необходимость инновационных мер безопасности для опережения развивающихся угроз.

Процесс атаки Golden Ticket

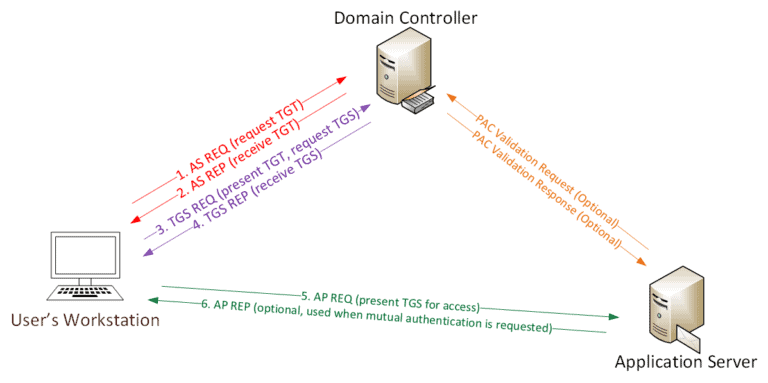

A key distribution center is typically used in Kerberos authentication to safeguard and confirm user identification. Using Kerberos authentication, it is unnecessary to ask the user for credentials repeatedly. Instead, we confirm the user’s identity and issue a ticket to them for access. The Distribution center has a ticket-granting server (TGS) to connect the user to the service server.

База данных Kerberos содержит пароли всех проверенных пользователей. Сервер аутентификации (AS) выполняет начальную аутентификацию пользователя. Если AS подтвержден, пользователь получает билет Kerberos Grant Ticket (TGT), доказательство аутентификации.

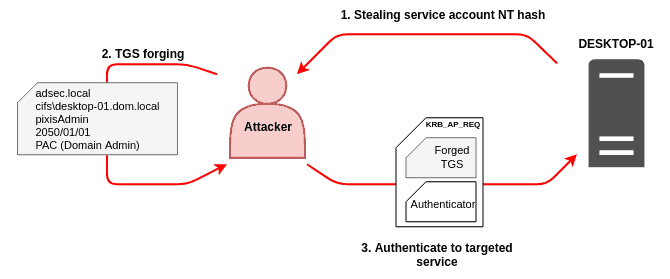

Как злоумышленники осуществляют атаки Golden Ticket

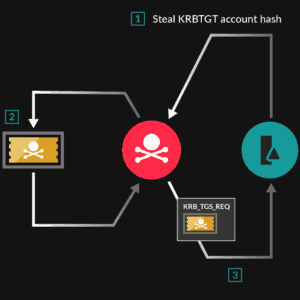

Злоумышленнику необходимо полное доменное имя, идентификатор безопасности домена, хэш пароля KRBTGT и имя пользователя учетной записи для доступа и проведения атаки Golden Ticket. В следующих процедурах объясняется, как злоумышленник получает эти данные и как запустить атаку.

Шаг 1: Изучение – Начальная фаза, злоумышленнику требуется существующий доступ к системе, часто достигаемый через фишинговые электронные письма. Эти обманные электронные письма являются точкой входа, позволяя злоумышленникам изучать и собирать необходимую информацию, такую как доменное имя.

Шаг 2: Получение доступа – После успешного входа в контроллер домена злоумышленник извлекает хэш NTLM учетной записи службы распределения ключей AD (KRBTGT). Используются такие техники, как Pass-the-Hash (PtH), предоставляющие преимущество за счет устранения необходимости в взломе пароля, в отличие от других методов кражи учетных данных.

Шаг 3: Начать атаку – Вооруженный паролем KRBTGT, злоумышленник получает билет для предоставления билетов (TGT), облегчающий доступ к контроллеру домена и проверку подлинности сервера. TGT предоставляют злоумышленнику неограниченный доступ к ресурсам, позволяя им делегировать задачи, связанные с доменом, и генерировать билеты.

Шаг 4. Сохранение доступа – Билет действителен до 10 лет, и эту атаку часто не обнаруживают. Обычно злоумышленники устанавливают ключи, чтобы они были действительными в течение более короткого периода, чтобы избежать дальнейшего обнаружения.

Также читайте Роль угрозовой разведки в безопасности Active Directory

Обнаружение атак Golden Ticket

Организации должны внедрить несколько процедур, чтобы помочь им выявить потенциальные атаки Golden Ticket. Как только злоумышленник завершает Шаг 2 и получает доступ, он получает учетные данные для последующих атак. Злоумышленники используют автоматизированные технологии с ранее обнаруженными данными сотрудников и клиентов для поиска активных учетных записей.

В зависимости от того, действительны ли учетные данные, Kerberos отправляет разные ответы, когда получает запрос на TGT без предварительной аутентификации. Злоумышленники пользуются этим и используют законные учетные данные для потенциальных атак в будущем. Команды безопасности могут искать несколько билетов из одного источника без предварительной аутентификации.

Использование расширенного обнаружения и реагирования (XDR)

Расширенное обнаружение и реагирование (XDR) принимает глобальную перспективу на операции по обеспечению безопасности. Оно ассимилирует и анализирует данные из различных источников в информационной инфраструктуре организации, включая конечные точки, сети и облачные платформы.

Данные об угрозах собираются системами XDR из множества инструментов в технологическом стеке организации, облегчая процедуру более быстрого поиска угроз и реагирования. С интегрированными данными об угрозах из всего технологического стека решения XDR могут объединить все обнаружения и ответы в единую консоль команд, позволяя организации быстрее выявлять атаки Golden Ticket.

Также читайте Как защитить Active Directory от внутренних угроз

Советы по предотвращению атак Golden Ticket

Атаки Golden Ticket требуют компрометированной среды, поскольку они являются атаками после эксплуатации. Следующие рекомендации помогают предотвратить доступ злоумышленников.

Совет 1: Защитите Active Directory

Обеспечение безопасности Active Directory (AD) является важным, поскольку компрометированная конечная точка или рабочая нагрузка значительно угрожает всему предприятию. Внедрение принципов Zero Trust, акцент на непрерывной верификации и авторизации, защищает AD и идентификаторы пользователей. Применение принципа минимальных привилегий (POLP), который улучшает безопасность AD путем выделения привилегий доступа на основе рабочих действий. Необходимо поддерживать видимость доступа пользователей.

Совет 2: Приоритизируйте предотвращение кражи учетных данных

Сосредоточьтесь на предотвращении кражи учетных данных, общем предшественнике, описанном в Шаге 1 процесса атаки. Обучение персонала для выявления и пресечения попыток рыбалки является необходимым для блокировки начального доступа злоумышленников. Использование инструментов гигиены ИТ имеет решающее значение для поддержания безопасности учетных данных, обеспечения их безопасности и обеспечения смены паролей. Этот проактивный подход повышает вероятность обнаружения и пресечения атак Golden Ticket на скомпрометированные системы.

Совет 3: Примите Threat Hunting

Человекоориентированный Threat Hunting играет ключевую роль в выявлении и противодействии скрытым атакам с использованием украденных учетных данных, особенно в случае атаки Golden Ticket, которая может избежать автоматизированных средств безопасности. Threat Hunting включает в себя опытных специалистов, действующих под видом законных пользователей, чтобы выявить тонкие угрозы. Используя опыт, накопленный в результате ежедневных столкновений с актерами угроз постоянного характера (APT), команды по поиску угроз ежедневно изучают миллионы потенциальных угроз, различая между законными и злонамеренными угрозами и выдавая предупреждения при необходимости.

Атаки Golden Ticket: как обнаружить заключение

Поскольку цифровая среда продолжает сталкиваться с натиском киберугроз, угроза атак Golden Ticket подчеркивает важность активной защиты. Бдительность против искусного использования уязвимостей аутентификации не является просто выбором, а необходимостью в обеспечении безопасности чувствительных сетей. Благодаря опережающим механизмам обнаружения, организации укрепляют свои киберзащиты и снижают риски, возникающие от этих тайных проникновений, обеспечивая устойчивое и безопасное цифровое будущее.

Source:

https://infrasos.com/golden-ticket-attacks-how-to-detect/