هجمات التذاكر الذهبية: كيفية الكشف. هجوم التذكرة الذهبية هو هجوم سيبراني خبيث حيث يحاول مهاجم التهديد الوصول إلى بيانات المستخدم المخزنة في Active Directory (AD) لمايكروسوفت للحصول على وصول شبه غير مقيد إلى نطاق المنظمة (الملفات، الأجهزة، مراكز التحكم في النطاق، إلخ). يتجاوز الهجوم القياسي على المصادقة باستخدام الثغرات في بروتوكول المصادقة بالهوية Kerberos، الذي يستخدمه المهاجمون للوصول إلى AD.مع تزايد الاعتماد على تدابير الأمان القوية من قبل المنظمات، يصبح فهم تشريح هذه الهجمات أمرًا حيويًا. في هذه المقالة، نتناول ميكانيكيات هجمات التذاكر الذهبية، مسلطين الضوء على التقنيات المستخدمة من قبل المهاجمين وتقديم رؤى قابلة للتنفيذ حول طرق الكشف الفعالة للحماية ضد هذا الانتهاك الأمني المعقد.

اقرأ أيضًا: استراتيجيات وأدوات النسخ الاحتياطي للـ Active Directory (أفضل الممارسات)

هجمات التذاكر الذهبية: كيفية تزوير التذاكر من قبل المهاجمين وكيفية الكشف

يستخدم الموظفون بالفعل أجهزتهم وشبكاتهم الخاصة لتسجيل الدخول إلى أنظمة الشركة، مما يوسع سطح الهجوم خارج الحدود التقليدية مع تحول الأعمال نحو السحابة والنهج عن بُعد أولاً. بدوره، زاد من مخاطر اختراق المهاجمين للشبكة واستخدام هجوم “التذكرة الذهبية” للحصول على الوصول.

تاريخ هجوم “التذكرة الذهبية”

يعبر مصطلح “التذكرة الذهبية” في أمان المعلومات، والمستوحى من رواية “تشارلي ومصنع الشوكولاتة” لروالد دال، عن تصريح مرغوب فيه. تشبه التذكرة الذهبية في الرواية التذكرة الذهبية التي تمنح وصولًا إلى عالم ويلي وونكا الحصري، ويشير “التذكرة الذهبية” في أمان المعلومات إلى تذكرة كيربيروس مزورة توفر وصولًا غير مصرح به.

فيما يلي نظرة تاريخية موجزة:

- تطوير Mimikatz:

-

- أنشأ بنجامين ديلبي Mimikatz لتوضيح ومعالجة ضعف الأمان في بروتوكولات المصادقة في نظام Windows.

- أثار الأداة انتباهًا بفضل قدرتها على استخراج كلمات المرور النصية العادية وتذاكر Kerberos ومعلومات حساسة أخرى من الذاكرة.

2. مفهوم التذكرة الذهبية:

-

- تشير “التذكرة الذهبية” إلى تذكرة Kerberos مزورة تمنح الوصول غير المصرح به والدائم إلى الشبكة.

- يمكن للمهاجم التنكر كأي مستخدم والوصول إلى موارد الشبكة باستخدام تذكرة ذهبية مصنوعة بواسطة Mimikatz أو أدوات مماثلة. كل ذلك دون الحاجة إلى بيانات اعتماد المستخدم.

3. التهديدات الثابتة المتقدمة (APTs):

-

- بدأت مجموعات APT، المعروفة بطبيعتها المتطورة والثابتة، في دمج تقنية التذكرة الذهبية في استراتيجيات هجماتها.

- تتيح هذه التقنية للمهاجمين الحفاظ على الوصول طويل الأمد إلى شبكة متضررة، مما يجعل من الصعب على المدافعين اكتشاف والتصدي للتهديد.

4. التخفيف والدفاعات:

-

- مع زيادة الوعي بهجوم التذاكر الذهبية، ركزت المؤسسات والمحترفون في مجال الأمن السيبراني على تنفيذ التخفيفات.

- تشمل الممارسات الأفضل مراقبة نشطة لدليل الأنشطة للكشف عن الأنشطة غير العادية، وفرض مبدأ أقل الامتياز، والحفاظ على أنظمة وبرمجيات محدثة.

التخفيفات تتضمن زيادة الوعي والتدابير الأمنية. تؤكد المؤسسات على مراقبة دليل الأنشطة النشطة، وفرض مبدأ أقل الامتياز، والحفاظ على الأنظمة محدثة لمواجهة هجوم التذاكر الذهبية. تجسد هذه التقنية اللعبة المستمرة في مجال الأمن السيبراني، مما يؤكد على الحاجة إلى تدابير أمنية مبتكرة للتفوق على التهديدات المتطورة.

عملية هجوم التذكرة الذهبية

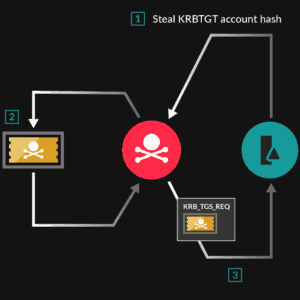

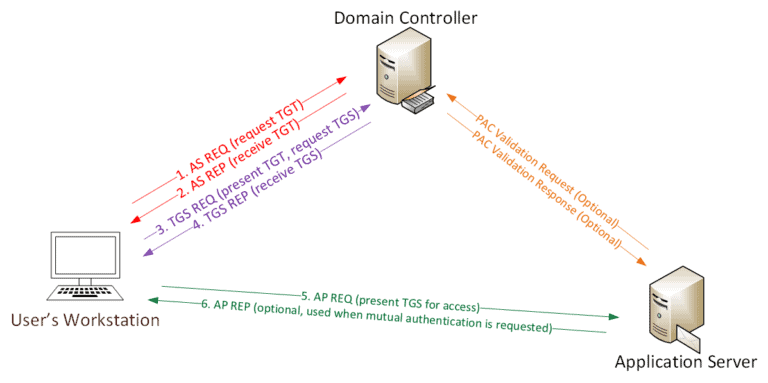

A key distribution center is typically used in Kerberos authentication to safeguard and confirm user identification. Using Kerberos authentication, it is unnecessary to ask the user for credentials repeatedly. Instead, we confirm the user’s identity and issue a ticket to them for access. The Distribution center has a ticket-granting server (TGS) to connect the user to the service server.

تحتوي قاعدة بيانات Kerberos على كلمات مرور جميع المستخدمين الموثقين. يقوم خادم المصادقة (AS) بتنفيذ مصادقة المستخدم الأولية. إذا تم تأكيد AS، يحصل المستخدم على تذكرة منح تذكرة Kerberos (TGT)، دليل على المصادقة.

اقرأ أيضًا أفضل 10 طرق لمنع هجمات الإنترنت على الشركات

كيفية قيام المهاجمين بتنفيذ هجمات التذكرة الذهبية

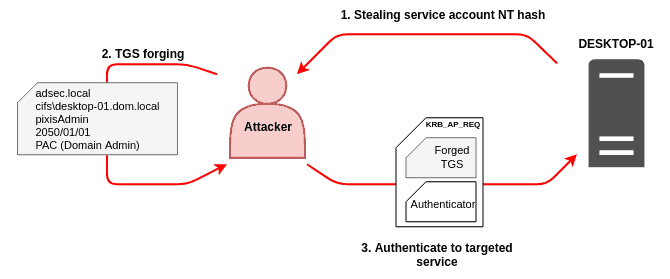

يحتاج المهاجم إلى اسم النطاق الكامل، معرف أمان النطاق، تجزئة كلمة مرور KRBTGT، واسم المستخدم للحساب للوصول وتنفيذ هجوم التذكرة الذهبية. تشرح الإجراءات التالية كيف يحصل المهاجم على هذه البيانات وكيفية شن الهجوم.

الخطوة 1: فحص – المرحلة الأولى، يحتاج المهاجم إلى وصول النظام الحالي، والذي يتم غالبًا من خلال رسائل الصيد الاحتيالية. تعتبر هذه الرسائل الخادعة نقطة الدخول، مما يسمح للمهاجمين بفحص وجمع المعلومات الأساسية مثل اسم النطاق.

الخطوة 2: الحصول على الوصول – بعد دخول ناجح إلى مراقب النطاق، يقوم المهاجم بالحصول على تجميعة NTLM لحساب خدمة توزيع مفتاح AD (KRBTGT). تُستخدم تقنيات مثل “تمرير التجزئة” (PtH)، مما يوفر ميزة عن طريق القضاء على الحاجة إلى كسر كلمة المرور، على عكس طرق سرقة الاعتماد الأخرى.

الخطوة 3: بدء الهجوم – مع كلمة مرور KRBTGT، يحصل المهاجم على تذكرة لمنح التذاكر (TGT)، مما يسهل الوصول إلى مراقب النطاق والتحقق من هوية الخادم. تمنح TGTs المهاجم وصولًا غير مقيد إلى الموارد، مما يتيح لهم تفويض المهام المتعلقة بالنطاق وإنشاء تذاكر.

الخطوة 4. الاحتفاظ بالوصول – البطاقة صالحة لمدة تصل إلى 10 سنوات، وغالبًا ما يكون هذا الهجوم غير مكتشف. عمومًا، يقوم المهاجمون بتعيين المفاتيح لتكون صالحة لفترة أقصر للهروب من الكشف بشكل أكبر.

اقرأ أيضًا دور معلومات التهديد في أمان Active Directory

الكشف عن هجمات التذاكر الذهبية

يجب على المؤسسات تنفيذ عدة إجراءات لمساعدتها في تحديد الهجمات المحتملة بتذاكر ذهبية. بمجرد أن يكمل المهاجم الخطوة 2 ويحصل على الوصول، يحصلون على بيانات تسجيل الدخول للهجمات التالية. يستخدم المهاجمون التقنيات التلقائية مع البيانات السابقة التي تم الكشف عنها مسبقًا للعاملين والعملاء للعثور على الحسابات النشطة.

بناءً على ما إذا كانت بيانات تسجيل الدخول صالحة، يرسل كيربروس استجابات مختلفة عندما يتلقى طلب TGT دون التحقق مسبقًا. يستغل المهاجمون هذا ويستخدمون بيانات اعتماد شرعية في الهجمات المحتملة في المستقبل. قد تبحث فرق الأمان عن عدة تذاكر من مصدر واحد بدون مصادقة مسبقة.

استخدام الكشف الموسع والاستجابة (XDR)

يعتمد الكشف الموسع والاستجابة (XDR) على وجهة نظر شاملة حول عمليات الأمان. يستوعب ويحلل البيانات من مصادر متنوعة داخل بنية تحتية لتكنولوجيا المعلومات للمؤسسة، بما في ذلك النقاط النهائية والشبكات ومنصات السحابة.

تتم جمع بيانات التهديدات من أنظمة XDR من العديد من الأدوات داخل تكوين تقنية المؤسسة، مما يسهل إجراءات البحث عن التهديدات بشكل أسرع والاستجابة. من خلال بيانات التهديدات المتكاملة من جميع أجزاء تكوين التكنولوجيا، قد تجمع حلول XDR جميع عمليات الكشف والاستجابة في وحدة تحكم واحدة، مما يتيح للمؤسسة تحديد هجوم “التذكرة الذهبية” بشكل أسرع.

نصائح لمنع هجمات “التذكرة الذهبية”

تتطلب هجمات “التذكرة الذهبية” بيئة مخترقة لأنها هجمات ما بعد الاستغلال. تساعد الإرشادات التالية في منع الوصول من قبل المتسللين.

النصيحة 1: تأمين الدليل النشط

حماية الدليل النشط (AD) أمر بالغ الأهمية نظرًا لأن جهاز النهاية أو العبء المخترق يهدد بشكل كبير الشركة بأكملها. تنفيذ مبادئ الثقة الصفرية، مع التركيز على التحقق والتفويض المستمر، يحمي AD وهويات المستخدمين. قم بتطبيق مبدأ أقل الامتياز (POLP)، الذي يعزز أمان AD من خلال تخصيص امتيازات الوصول بناءً على أنشطة العمل. من الضروري الحفاظ على رؤية واضحة لوصول المستخدمين.

النصيحة 2: الأولوية لمنع سرقة بيانات الاعتماد

ركز على منع سرقة بيانات الاعتماد، وهي سابقة شائعة موضحة في الخطوة 1 من عملية الهجوم. تعتبر تدريب الموظفين على التعرف على محاولات الصيد الاحتيالي وصدّها أمراً أساسياً لمنع وصول المهاجمين الأولي. يعتبر استخدام أدوات نظافة تكنولوجيا المعلومات أمراً حيوياً في الحفاظ على أمان بيانات الاعتماد، وضمان سلامتها، وفرض تغييرات على كلمات المرور. يعزز هذا النهج الوقائي من احتمالية اكتشاف وصد هجمات التذاكر الذهبية على الأنظمة المخترقة.

النصيحة 3: اعتنق صيد التهديدات

يلعب صيد التهديدات الذي يقوده البشر دوراً حاسماً في تحديد ومواجهة الهجمات الخفية التي تستخدم بيانات اعتماد مسروقة، خاصة في حالة هجوم التذكرة الذهبية الذي قد يتجنب أدوات الأمان التلقائي. يشمل صيد التهديدات محترفين مهرة يعملون تحت غطاء مستخدمين شرعيين لكشف التهديدات الدقيقة. من خلال استغلال الخبرة المكتسبة من لقاءاتهم اليومية مع ممثلي التهديد الدائم المتقدم (APT)، يفحص فرق صيد التهديدات الملايين من التهديدات المحتملة يومياً، مميزين بين الأدلة الشرعية والخبيثة وإصدار التنبيهات عند الضرورة.

اقرأ أيضًا ممارسات أمان دليل النشاط: حماية بيئتك

هجمات التذاكر الذهبية: كيفية اكتشاف الاستنتاج

مع استمرار العالم الرقمي في مواجهة وابل من التهديدات السيبرانية، تؤكد خطورة هجمات التذكرة الذهبية على أهمية استراتيجيات الدفاع الاحترازي. يعد اليقظة ضد استغلال الثغرات في المصادقة ليس مجرد خيارًا بل ضرورة لحماية الشبكات الحساسة. من خلال البقاء على اطلاع دائم مع آليات الكشف القوية، تقوي المؤسسات دفاعاتها السيبرانية وتقلل من المخاطر الناجمة عن هذه الاختراقات الخفية، مما يضمن مستقبل رقمي قوي وآمن.

Source:

https://infrasos.com/golden-ticket-attacks-how-to-detect/