金票攻击:如何检测。金票攻击是一种恶意网络安全攻击,威胁行为者试图访问存储在 Microsoft Active Directory(AD)中的用户数据,以获取对组织域(文件、设备、域控制器等)的几乎无限制访问。它通过利用 Kerberos 身份验证协议中的漏洞来绕过标准的认证,攻击者利用这些漏洞来访问 AD。

随着组织越来越依赖强大的安全措施,了解这些攻击的解剖变得至关重要。在本文中,我们深入探讨了金票攻击的机制,揭示了攻击者采用的技术,并提供了有关有效检测方法的实用见解,以防范这种复杂的安全漏洞。

还可阅读 Active Directory 备份策略和工具(最佳实践)

金票攻击:攻击者如何伪造票据和如何检

员工已经开始使用自己的设备和网络登录公司系统,随着企业向云端和远程优先方法迈进,攻击面已经超越传统的边界。反过来,这增加了攻击者入侵网络并使用黄金票据攻击获取访问权限的风险。

黄金票据攻击的历史

在网络安全中,“黄金票据”一词受到了Roald Dahl的《查理和巧克力工厂》的启发,象征着一张令人渴望的通行证。就像小说中的金色门票可以进入威利·旺卡的独家世界一样,“黄金票据”在网络安全中指的是伪造的Kerberos票证,提供未经授权的访问权限。

以下是一个简要的历史概述:

- Mimikatz的发展:

-

- 本杰明·德尔皮创建了 Mimikatz 来展示并解决 Windows 认证协议中的安全弱点。

- 该工具因其能够从内存中提取明文密码、Kerberos 票证和其他敏感信息而受到关注。

2. 黄金票据概念:

-

- “黄金门票”指的是伪造的Kerberos票证,授予未经授权的持续网络访问。

- 攻击者可以使用Mimikatz或类似工具制作的黄金门票冒充任何用户并访问网络资源。而无需用户的凭据。

3.高级持续性威胁(APT):

-

- 以其复杂和持久的特性而闻名的APT组织开始将黄金门票技术纳入其攻击策略。

- 该技术允许攻击者长期访问被 compromise 的网络,使得防御者难以检测和缓解威胁。

4. 缓解和防御:

-

- 随着对黄金票证攻击的认识增加,组织和网络安全专业人员开始着重实施缓解措施。

- 最佳实践包括定期监控Active Directory以发现异常活动,实施最小权限原则,并保持系统和软件的最新状态。

缓解措施涉及加强警觉和安全措施。组织强调对Active Directory的监控,实施最小权限原则,以及保持系统最新状态来应对黄金票证攻击。这种技术体现了网络安全中不断的猫鼠游戏,强调了创新安全措施以超越不断演变的威胁的必要性。

黄金票据攻击过程

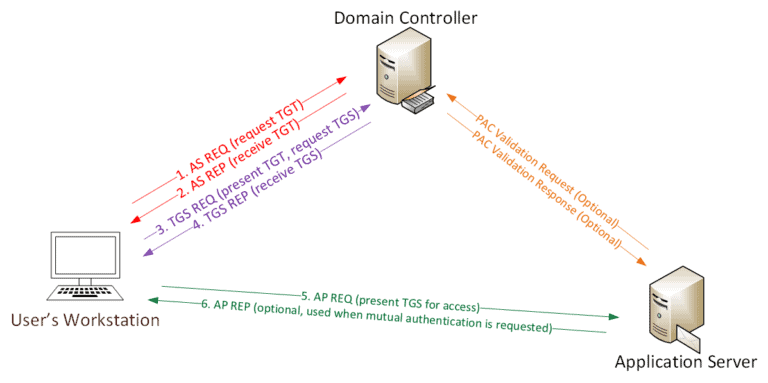

A key distribution center is typically used in Kerberos authentication to safeguard and confirm user identification. Using Kerberos authentication, it is unnecessary to ask the user for credentials repeatedly. Instead, we confirm the user’s identity and issue a ticket to them for access. The Distribution center has a ticket-granting server (TGS) to connect the user to the service server.

Kerberos数据库包含所有经过验证用户的密码。认证服务器(AS)执行用户的初始身份验证。如果AS被确认,用户会获得一个Kerberos票证授权票证(TGT),作为身份验证的证据。

攻击者如何执行黄金票据攻击

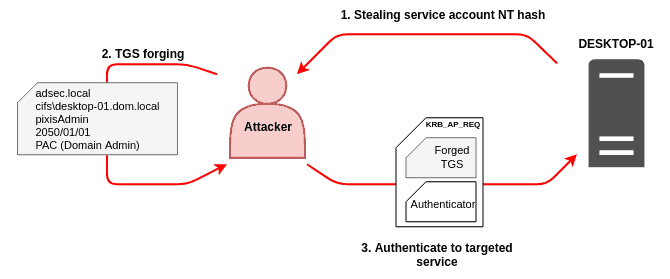

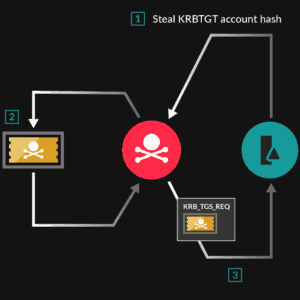

攻击者需要完全限定的域名、域安全标识符、KRBTGT密码的哈希值以及要访问和执行黄金票据攻击的帐户的用户名。以下步骤解释了攻击者如何获取这些数据以及如何发动攻击。

步骤 1: 检查 – 初始阶段,攻击者需要现有系统访问权限,通常是通过钓鱼邮件实现的。这些欺骗性邮件是入口点,允许攻击者仔细检查和收集域名等基本信息。

步骤 2: 获取访问权限 – 成功进入域控制器后,攻击者获取 AD 密钥分发服务帐户(KRBTGT)的 NTLM 哈希。采用诸如“传递哈希”(PtH)之类的技术,通过消除密码破解的需要,为攻击者提供优势,不同于其他凭证窃取方法。

步骤 3: 发起攻击 – 持有 KRBTGT 密码后,攻击者获取票据授予票证(TGT),便于访问域控制器并验证服务器的身份。TGT 赋予攻击者无限访问资源的权限,使其能够委派与域相关的任务并生成票证。

步骤 4. 保持访问权限 – 该票证有效期长达 10 年,此攻击通常不易被检测。通常,攻击者将密钥设置为较短的有效期,以进一步逃避检测。

也可阅读威胁情报在活动目录安全中的作用

检测黄金票据攻击

组织应实施多项程序,帮助它们识别潜在的黄金票据攻击。一旦攻击者完成第2步并获得访问权限,他们将获得用于后续攻击的登录凭据。攻击者利用先前发现的员工和客户数据使用自动化技术来定位活动帐户。

根据登录凭据是否有效,当Kerberos在未经身份验证的情况下收到TGT请求时,会发送不同的响应。攻击者利用这一点,并在未来的潜在攻击中使用合法凭据。安全团队可能会搜索来自单一来源的多个未经身份验证的票据。

使用扩展检测和响应(XDR)

扩展检测和响应(XDR)采用全面的安全运营视角。它整合并分析组织IT基础设施内各种来源的数据,包括端点、网络和云平台。

威胁数据是由XDR系统从组织技术堆栈内的许多工具收集的,促进了更快的威胁猎杀和响应程序。通过整合来自技术堆栈的威胁数据,XDR解决方案可以将所有检测和响应合并到一个单一的命令控制台中,使组织能够更快地识别金票攻击。

预防金票攻击的提示

金票攻击需要一个受损的环境,因为它们是后期利用攻击。以下准则有助于防止入侵者访问。

提示1:保护Active Directory

保护Active Directory(AD)至关重要,因为受损的端点或工作负载会严重威胁整个企业。实施零信任原则,强调持续验证和授权,保护AD和用户身份。应用最小权限原则(POLP),通过根据工作活动分配访问权限来提高AD安全性。保持对用户访问的可见性至关重要。

技巧2:优先预防凭据盗窃

重点关注预防凭据盗窃,这是攻击过程第一步中提到的一个常见先兆。对员工进行培训,以便他们能够识别并挫败钓鱼尝试,这对于阻止攻击者的初步入侵至关重要。使用IT卫生工具对于维护凭据的安全性、确保其安全以及执行密码更改至关重要。这种主动方法可以提高在受影响系统上检测并挫败黄金门票攻击的可能性。

技巧3:采用威胁狩猎

由人类领导的威胁狩猎在识别和对抗使用被盗凭据的隐蔽攻击方面发挥着关键作用,尤其是在可能逃避自动化安全工具的黄金门票攻击的情况下。威胁狩猎涉及熟练的专业人士以合法用户的身份进行操作,以发现微妙的威胁。利用每天与高级持续性威胁(APT)行为者遭遇中获得的经验,威胁狩猎团队每天审查数百万潜在威胁,区分合法和恶意的线索,并在必要时发出警报。

金票攻击: 如何检测结论

随着数字领域继续面临一系列网络威胁,金票攻击的威胁突显了积极防御策略的重要性。警惕对身份验证漏洞的巧妙利用不仅仅是一个选择,更是保护敏感网络安全的必要之举。通过采用强大的检测机制,组织能够领先一步,加强其网络防御,减轻这些隐蔽性渗透带来的风险,确保一个具有弹性和安全的数字未来。

Source:

https://infrasos.com/golden-ticket-attacks-how-to-detect/