Stratégies et outils de sauvegarde du Directory Actif (Meilleures Pratiques). Le Directory Actif occupe une place centrale dans l’infrastructure des technologies de l’information des entreprises, en tant que solution LDAP robuste qui supporte des services essentiels tels que l’authentification et le DNS . La fluidité de ces services est cruciale pour la continuité des opérations, ce qui rend la fiabilité du Directory Actif un aspect critique du service de prestation des technologies de l’information. Pour assurer sa fonctionnalité ininterrompue, les organisations doivent établir des stratégies complètes de sauvegarde et de恢复 de catastrophes et choisir les outils appropriés.

Cet article examine les composants critiques de la sauvegarde et de la recovery du Directory Actif. De comprendre ce qui doit être sauvegardé jusqu’à sélectionner les bonnes outils et à mettre en œuvre des stratégies d’essai, nous explorerons les aspects essentiels de la protection de ce service crucial.

Stratégie de sauvegarde du Directory Actif

Que sauvegarder dans le Directory Actif

La première chose est d’identifier ce qui doit être sauvegardé. Dans un scénario où vous avez un seul contrôleur de domaine (qui n’est pas recommandé), vous devriez effectuer une sauvegarde complète du serveur. Afin de vous assurer que vous pouvez effectuer une restauration à chaud, si nécessaire.

En cas de multiples contrôleurs de domaine, pensez aux éléments suivants :

- La sauvegarde de l’état du système (composants critiques du système, tels que le registre, le répertoire SYSVOL et la base de données Active Directory) est suffisante.

- La sauvegarde d’un seul serveur par site physique est suffisante, car ils se répliquent et contiennent les mêmes informations.

- Dans un environnement multi-domaines, sauvegardez au moins un contrôleur de domaine de chaque domaine de votre forêt.

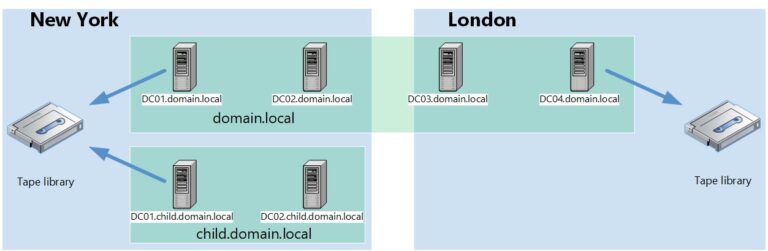

Par exemple, dans le schéma ci-dessous, il y a une infrastructure Active Directory avec 2 sites physiques et 2 domaines – le domaine racine domain.local et le sous-domaine child.domain.local.

Ici, nous sauvegardons trois contrôleurs de domaine – deux de domain.local, car il est situé dans deux sites, et un de child.domain.local.

Fréquence des sauvegardes

Cette décision dépend de votre objectif de point de récupération. S’il est acceptable de perdre un jour de modifications enregistrées sur le contrôleur de domaine, une sauvegarde quotidienne convient parfaitement. Il est également nécessaire d’identifier les types de sauvegarde requis. À quelle fréquence effectuer des sauvegardes complètes et des sauvegardes incrémentielles ? Les sauvegardes différentielles sont-elles nécessaires ? L’approche la plus populaire est de réaliser des sauvegardes complètes chaque semaine et des sauvegardes incrémentielles chaque jour.

Outils de sauvegarde Active Directory à considérer

Généralement, les systèmes répliqués entre plusieurs serveurs, tels que Active Directory, ne prennent pas en charge les voyages dans le temps. Cela signifie que lorsque la machine virtuelle du contrôleur de domaine échoue, vous ne pouvez pas simplement la restaurer à partir d’un instantané et la remettre en production. Chaque contrôleur de domaine a un numéro de séquence de mise à jour (USN) qui augmente à chaque fois qu’une nouvelle opération de modification est écrite dans la base de données. Par exemple, si vous avez plusieurs contrôleurs de domaine, que l’un d’entre eux échoue et que vous le restaurez à l’aide de l’instantané, son USN est incorrect (obsolète, égal à la valeur USN au moment où l’instantané a été pris) et la réplication est rompue (un exemple plus détaillé pourrait être trouvé ici). De plus, chaque objet dans la base de données AD a sa propre version, qui doit également être prise en compte lors des opérations de sauvegarde/restauration. Par conséquent, seuls les outils qui effectuent une restauration cohérente doivent être utilisés pour sauvegarder Active Directory. Heureusement, il existe des outils disponibles, à la fois intégrés à Windows Server et fournis par des fournisseurs tiers.

Prenez en compte les éléments suivants :

- Options requises – par exemple, si les politiques de votre entreprise nécessitent de réaliser des sauvegardes complètes et incrémentielles, sélectionnez l’outil qui effectue des sauvegardes incrémentielles d’Active Directory.

- Stockage de sauvegarde cible – si vous souhaitez stocker des sauvegardes à l’aide de supports de stockage sur bande, vous devez acheter une solution tierce, car la sauvegarde intégrée de Windows Server ne prend pas en charge l’écriture sur bandes.

- Fréquence de restauration – pour une restauration régulière des objets supprimés de l’Active Directory, choisissez un outil qui permet la restauration d’objets individuels sans avoir à restaurer toute la base de données. De nombreux systèmes de sauvegarde tiers de niveau entreprise permettent de restaurer des objets individuels en quelques clics, par exemple, celui-ci et celui-ci

- Budget – doit toujours être pris en compte. Si votre entreprise ne dispose pas de fonds pour des outils tiers, la sauvegarde de Windows Server intégrée au système d’exploitation peut répondre aux besoins essentiels.

À lire également Comment ajouter un contrôleur de domaine à un domaine existant

Test du processus de restauration de l’Active Directory

La règle d’or de la sauvegarde est de toujours tester le processus de restauration. Il est très courant qu’un ingénieur système pense que tout va bien avec sa sauvegarde simplement parce que l’outil de sauvegarde ne signale pas d’erreurs. Puis, lorsque le véritable désastre survient, il s’avère que la copie de réserve est incohérente, et la restauration est impossible. Pour éviter de tels scénarios, il est crucial de tester le processus de restauration au moins une fois par an. Les bonnes pratiques sont les suivantes :

- Créer un plan bien documenté du processus de restauration.

Avoir une infrastructure de test où vous effectuez les tests de restauration réguliers. - Pour disposer d’une infrastructure de test où vous effectuez les tests de restauration régulières.

- Pour conserver les mots de passe d’administration DSRM (Directory Services Restore Mode) de tous les contrôleurs de domaine dans un endroit sûr et à disposition.

- Pour effectuer des tests de restauration régulières en utilisant différents scénarios.

En cas de perte du mot de passe d’administration DSRM, il est préférable de le réinitialiser à l’aide de l’outil NTDSutil, comme décrit ici, et de s’assurer qu’il est conservé dans un endroit sûr pour être disponible en cas de catastrophe.

Voici également à lire DCDiag: Comment vérifier l’état d’un contrôleur de domaine en utilisant PowerShell

Scénarios de restauration du Directory Service

Scénario 1. Échec du seul contrôleur de domaine

Si vous n’avez qu’un seul contrôleur de domaine, en cas d’échec, pensez aux éléments suivants :

- Une récupération à la carcasse est nécessaire.

- Une interruption des services est prévue – contrairement aux autres scénarios, restaurez le serveur le plus rapidement possible pour limiter l’impact.

- Une perte de données est prévue – toutes les modifications que vous avez apportées aux objets AD depuis la dernière sauvegarde seront perdues.

Veillez donc à ce que les sauvegardes soient effectuées fréquemment (pour minimiser la perte de données) et qu’il n’y ait pas trop de sauvegardes incrémentielles (plus il y a de sauvegardes incrémentielles, plus le processus de restauration est long). L’approche courante consiste à effectuer une sauvegarde chaque nuit avec au moins une sauvegarde complète hebdomadaire.

Ce scénario devrait être évité autant que possible car Active Directory est conçu pour une disponibilité élevée et conçu pour une infrastructure multi-serveur.

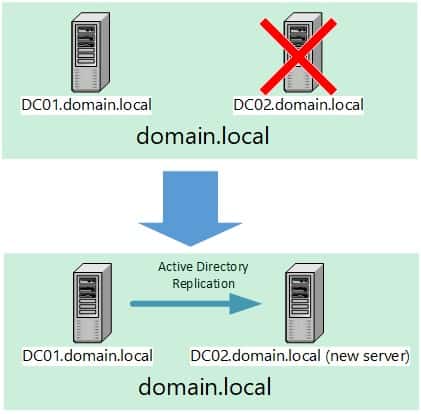

Scénario 2. Panne du contrôleur de domaine dans une infrastructure multi-serveur

Dans le cas de plusieurs contrôleurs de domaine où l’un d’eux échoue, il n’est pas nécessaire d’effectuer une restauration à partir d’une sauvegarde. Il est plus efficace de supprimer le serveur défaillant et ses métadonnées du catalogue et de déployer un nouveau serveur avec le même nom et la même adresse IP. Le processus de restauration de haut niveau est le suivant :

- Vérifiez si le serveur défaillant possédait des rôles d’opérations maîtres flexibles (FSMO). Si c’est le cas, transférez les rôles à un autre contrôleur à l’aide de l’outil NTDSutil ou de PowerShell, comme décrit dans cet article

- Supprimez le serveur défaillant et nettoyez ses métadonnées (le processus détaillé est décrit ici)

- Déployer une nouvelle machine virtuelle avec le même nom et adresse IP. Il est recommandé de ne pas changer le nom et l’adresse car les contrôleurs de domaine sont souvent utilisés comme serveurs DNS, et d’autres machines peuvent avoir l’adresse IP du domaine controller échoué comme serveur DNS primaire dans leur configuration de carte réseau.

- Promouvoir le nouveau serveur au rôle de contrôleur de domaine.

Scénario 3. Restauration d’un Objet supprimé à chaud de Directory Actif

En cas que certains objets tels que l’utilisateur soient accidentellement supprimés du catalogue, restaurez-les à partir de votre sauvegarde. Si vous utilisez une solution de sauvegarde tiers, suivez les instructions du fournisseur. Si vous avez fait une sauvegarde de Directory Actif à l’aide de Windows Server Backup, utilisez le processus de restauration de haut niveau suivant :

- Utilisez la sauvegarde pour créer le contrôleur de domaine de récupération.

- Connectez-vous au contrôleur de domaine de récupération en utilisant le mot de passe DSRM admin.

- Exécutez la restauration autoritaire de l’objet à l’aide de l’outil NTDSutil. L’état restauré de l’objet est considéré comme le plus récent par la réplication de Directory Actif, et il est copié sur tous les autres contrôleurs de domaine.

- Utilisez l’outil Ldifde pour restaurer l’appartenance au groupe de l’objet.

Une description plus détaillée se trouve dans cet article.

Consultez également Top 5 des scripts PowerShell pour Active Directory (utilisateurs/groupes)

Stratégies et outils de sauvegarde Active Directory (meilleures pratiques) Conclusion

Cet article décrit les éléments essentiels de la sauvegarde et de la récupération d’Active Directory, mettant en évidence l’importance d’une stratégie bien définie.

Les points clés incluent la nécessité d’identifier ce qu’il faut sauvegarder, à quelle fréquence le faire, et quels outils utiliser en fonction des besoins uniques de votre organisation et de votre budget. Des stratégies de test et des meilleures pratiques ont également été soulignées pour garantir un processus de récupération fiable.

Nous avons examiné des scénarios allant de la défaillance d’un contrôleur de domaine unique à la restauration d’objets supprimés de manière permanente dans Active Directory. Dans le prochain article, nous explorerons des scénarios de récupération après sinistre plus complexes, fournissant aux organisations un guide complet pour protéger leur infrastructure Active Directory. Restez à l’écoute pour le prochain volet, où nous plongerons plus en profondeur dans la protection de ce composant critique de l’informatique d’entreprise.

Source:

https://infrasos.com/active-directory-backup-strategies-and-tools/