金票攻擊:如何偵測。金票攻擊是一種惡意 cybersecurity 攻擊,威胁行為者嘗試訪問存儲在 Microsoft Active Directory (AD) 中的用戶數據,以獲得对企业域(文件、設備、域控制器和 etc。)的幾乎無限制的訪問權。它规避了標準身份驗證,通過使用 Kerberos 身份驗證協定中的漏洞,攻擊者利用該漏洞進入 AD。

隨著組織日益依賴強大的安全措施,了解這些攻擊的解剖學變得至關重要。在本文中,我們深入探讨金票攻擊的機制,為您揭示攻擊者所使用的技術,並提供有效的侦測方法以保護自己免受這種複雜的安全侵犯。

金票攻擊:攻击者如何伪造票證及如何偵測

員工已經使用自己的設備和網絡來登錄公司系統,隨著企業向雲端和遠程優先方法邁進,這擴大了攻擊面,超越了傳統的邊界。反過來,這增加了攻擊者入侵網絡並使用黃金票擊的風險。黃金票擊的歷史

黃金票擊的歷史

在網絡安全中,“黃金票擊”的術語受到了羅爾德·達爾的《查理和巧克力工廠》的啟發,象徵著一張令人垂涎的通行證。就像小說中的黃金票擊給予了進入威利·旺卡獨特世界的通行證一樣,“黃金票擊”在網絡安全中指的是偽造的Kerberos票據,提供未經授權的訪問。

以下是簡要的歷史概述:

- Mimikatz的發展:

-

- Benjamin Delpy 創建了 Mimikatz 來展示並解決 Windows 認證協議中的安全漏洞。

- 這個工具因其從記憶體中提取純文本密碼、Kerberos 憑證和其他敏感信息的能力而受到關注。

2. 金票概念:

-

- “黃金門票”指的是偽造的 Kerberos 憑證,授予未經授權的持久性網路訪問。

- 攻擊者可以使用 Mimikatz 或類似工具製作的黃金門票冒充任何使用者並訪問網路資源。所有這些都不需要使用者的憑證。

3. 高級持續性威脅(APT):

-

- 以其複雜和持續的特性而聞名的 APT 組織開始將黃金門票技術納入其攻擊策略。

- 該技術允許攻擊者長期訪問受 Compromise 的網路,使得防禦者難以檢測和化解威脅。

4. 防禦和防護:

-

- 隨著對金票攻擊的認識增加,組織和資訊安全專家專注於實施防禦措施。

- 最佳實踐包括定期監控Active Directory以檢測異常活動,實施最小特權原則,並保持系統和軟件的最新狀態。

防禦措施涉及加強警覺和安全措施。組織強調Active Directory監控,實施最小特權原則,並保持系統最新狀態以對抗金票攻擊。這種技術體現了資訊安全領域不斷的貓鼠遊戲,強調了需要創新的安全措施來超越不斷演變的威脅。

金票攻擊過程

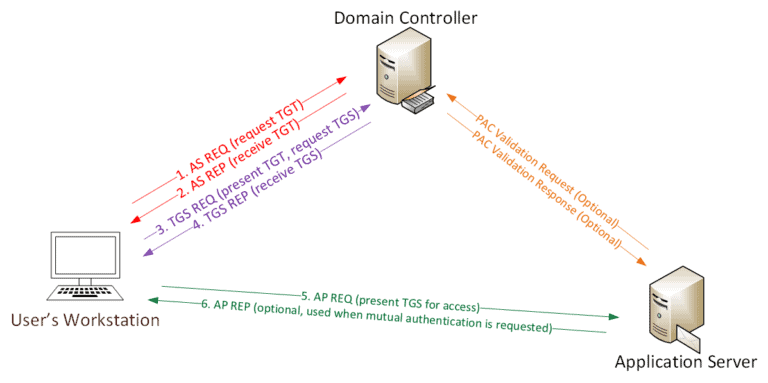

A key distribution center is typically used in Kerberos authentication to safeguard and confirm user identification. Using Kerberos authentication, it is unnecessary to ask the user for credentials repeatedly. Instead, we confirm the user’s identity and issue a ticket to them for access. The Distribution center has a ticket-granting server (TGS) to connect the user to the service server.

Kerberos資料庫包含了所有通過驗證的使用者的密碼。認證服務器(AS)執行使用者的初始認證。如果AS被確認,使用者會獲得一個Kerberos票證許可票(TGT),作為認證的證明。

攻擊者如何執行金票攻擊

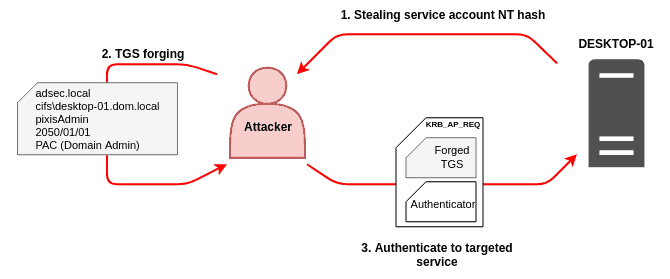

攻擊者需要完全合格的域名、域安全性标识符、KRBTGT密碼的哈希值以及帳號名稱,才能存取並執行金票攻擊。以下步驟解釋攻擊者如何獲得此數據以及如何发起攻擊。

步驟1: 檢視 – 初始階段,攻擊者需要現有系統存取權限,通常通過釣魚郵件來實現。這些欺騙性郵件是入口,允許攻擊者仔細檢視並收集關鍵信息,如域名。

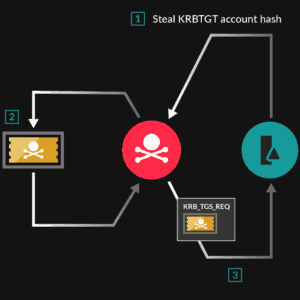

步驟2: 獲取存取權限 – 成功進入域控制器後,攻擊者獲取AD Key Distribution Service帳戶(KRBTGT)的NTLM雜湊。使用像Pass-the-Hash(PtH)這樣的技術,可以消除密碼破解的需求,與其他憑證竊取方法不同。

步驟3:發起攻擊 – 持有KRBTGT密碼的攻擊者獲取票據授權票(TGT),從而能夠存取域控制器並驗證伺服器的身份。TGT賦予攻擊者無拘無束地存取資源的權限,使其能夠委派與域相關的任務並生成票據。

步驟4. 保持存取權限 –這張票據有效期長達10年,且攻擊通常不會被檢測到。通常,攻擊者會將密鑰設定為較短的有效期,以進一步避免被檢測到。

檢測黃金票據攻擊

組織應該實施多種程序來幫助識別潛在的黃金票據攻擊。一旦攻擊者完成第2步並獲得訪問權限,他們就可以獲得後續攻擊的登錄憑據。攻擊者利用以前發現的員工和客戶數據的自動化技術來查找活動帳戶。

根據登錄憑據的有效性,當Kerberos在未先驗證的情況下收到TGT請求時,它會發送不同的響應。攻擊者利用這一點,在未來的潛在攻擊中使用合法的憑據。安全團隊可能會在未先驗證的情況下從單一來源搜索多個票據。

使用擴展式檢測和響應(XDR)

擴展式檢測和響應(XDR)對安全運營採取了全面的觀點。它整合並分析組織IT基礎設施中來自不同來源的數據,包括終端、網絡和雲平台。

威胁數據是由XDR系統從組織技術堆積內许多工具中搜集而成,有助於加速威脅追蹤及回應程序。通過整合技術堆積內的所有威脅數據,XDR解決方案能夠將所有的侦測和回應結合到一個命令控制台,讓組織能夠更快速地辨識金色票證攻擊。

亦請閱讀 如何防御內部威脅對活動目錄的攻擊

防止金色票證攻擊的小撇步

金色票證攻擊需要一個已被骇客入侵的环境,因為這是一種後骇客攻擊。以下準則有助於防止入侵者的存取。

撇步1:保護活動目錄

保護活動目錄(AD)非常關鍵,因為一個被骇的端點或工作負載会对整个企业构成严重威胁。实施零信任原則,強調持續的身份验证和授權,可保護AD和用戶身份。應用最小权限原則(POLP),根據工作活動分配存取權限,從而提升AD的安全性。必須要保持對用戶存取的可见性。

小貼士2:優先防范凭证盜竊

著重於防范凭证盜竊,這是攻擊過程第一步常規的先兆。對員工進行識別並阻止网络钓鱼嘗試的訓練對於阻擋攻擊者的初始訪問是根本必要的。使用IT衛生工具對於保持凭证的安全性、確保其安全並執行密碼更改具有重要作用。這種積極的方法的目的是增加檢測並阻止受影響系統上Golden Ticket攻擊的可能性。

小貼士3:接纳脅迫狩猎

由人类領導的脅迫狩猎在發現並反制使用被盗凭证的隐蔽攻擊方面扮演著重要角色,特別是對於可能逃避自動化安全工具的Golden Ticket攻擊。胁迫狩猎涉 及具有專業知識的專業人士,他們冒充 legitimate users 來发掘微妙的威脅。充分利用每天遭遇進階持續威脅 (APT) 行為者的經驗,胁迫狩猎團隊每天细查數百萬潛在威脅,区 分合法和惡意指標,并在必要时发出警报。

金票攻擊:如何發現結論

隨著数字经济 continuously confronting a barrage of cyber threats, 金票攻擊的威脅突显了主动防御策略的重要性。對于 authentication vulnerabilities 的狡猾利用保持警覺,不僅是一個選擇,而是保護敏感網絡安全的必要條件。通過保持 detect mechanisms 的前沿,組織加强了自己的网络防御,並減少了這些隐蔽渗透所帶來的風險,確保了一个堅實和安全的数字经济未來。

Source:

https://infrasos.com/golden-ticket-attacks-how-to-detect/