悪意のあるサイバーセキュリティ攻撃であり、脅威行為者がMicrosoft Active Directory(AD)に保存されているユーザーデータにアクセスし、組織のドメイン(ファイル、デバイス、ドメインコントローラーなど)へのほぼ制限のないアクセスを取得しようとする攻撃です。これは、攻撃者がADへのアクセスを得るために利用するKerberos認証プロトコルの欠陥を利用して、標準の認証を回避します。

組織がますます堅牢なセキュリティ対策に依存する中で、これらの攻撃の解剖学を理解することが重要になります。この記事では、Golden Ticket攻撃のメカニクスについて掘り下げ、攻撃者が使用する技術に光を当て、この洗練されたセキュリティ侵害に対する効果的な検出方法に関する実践的な洞察を提供します。

Golden Ticket攻撃:攻撃者がチケットを偽造する方法と検出方法

従業員はすでに自分のデバイスとネットワークを使用して企業システムにログインしており、ビジネスがクラウドに移行し、リモートファーストのアプローチに向かう中で、従来の境界を超えた攻撃面が拡大しています。 それによって、ネットワークに侵入し、ゴールデンチケット攻撃を使用してアクセス権を取得する攻撃者のリスクが増加しました。

また、こちらも読んでみてくださいInfraSOSが作成したActive Directoryレポートツールをお試しください

ゴールデンチケット攻撃の歴史

サイバーセキュリティの用語「ゴールデンチケット」は、ロアルド・ダールの「チャーリーとチョコレート工場」に触発され、望ましい通行証を象徴しています。小説の金のチケットがウィリー・ウォンカの独占的な世界へのアクセスを提供するのと同様に、「サイバーセキュリティにおけるゴールデンチケット」とは、不正なアクセスを提供する偽造されたKerberosチケットを指します。

以下は、簡単な歴史的概要です:

- Mimikatzの開発:

-

- ベンジャミン・デルピは、Mimikatzを作成しました。これはWindowsの認証プロトコルにおけるセキュリティの弱点を実証し、解決するために作成されました。

- このツールは、メモリから平文のパスワード、Kerberosチケット、およびその他の機密情報を抽出する能力で注目されました。

2. ゴールデンチケットのコンセプト:

-

- 「ゴールデンチケット」とは、不正な永続的なネットワークアクセスを付与する偽造されたKerberosチケットを指します。

- 攻撃者は、Mimikatzや類似のツールで作成されたゴールデンチケットを使用して、ユーザーの資格情報を必要とせずに任意のユーザーを偽装してネットワークリソースにアクセスできます。

3. Advanced Persistent Threats (APTs):

-

- 高度な持続的な脅威(APTs)グループは、その洗練された性質と持続性で知られており、ゴールデンチケット技術を攻撃戦略に取り入れ始めました。

- この技術により、攻撃者は侵害されたネットワークへの長期間のアクセスを維持し、防御者が脅威を検出および緩和するのが難しくなります。

4. Mitigations and Defenses:

-

- Golden Ticket攻撃への認識が高まるにつれて、組織やサイバーセキュリティ専門家は緩和策の実施に焦点を当てました。

- ベストプラクティスには、Active Directoryの異常な活動の定期的な監視、最小特権の原則の強制、およびシステムとソフトウェアの最新情報の維持が含まれます。

緩和策には、高まった認識とセキュリティ対策が含まれます。組織はGolden Ticket攻撃に対抗するために、Active Directoryの監視、最小特権の原則の強制、および最新のシステムの維持を強調しています。この技術は、サイバーセキュリティにおける継続的な猫とねずみのゲームを示し、進化する脅威に対抗するために革新的なセキュリティ対策の必要性を強調しています。

ゴールデンチケット攻撃プロセス

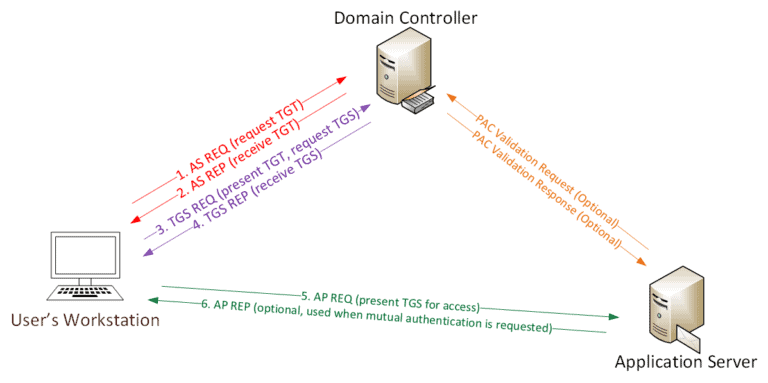

A key distribution center is typically used in Kerberos authentication to safeguard and confirm user identification. Using Kerberos authentication, it is unnecessary to ask the user for credentials repeatedly. Instead, we confirm the user’s identity and issue a ticket to them for access. The Distribution center has a ticket-granting server (TGS) to connect the user to the service server.

ケルベロスデータベースには、すべての検証済みユーザーのパスワードが含まれています。認証サーバー(AS)は、ユーザーの初回認証を実行します。 ASが確認されると、ユーザーは認証の証明であるKerberosチケットグラントチケット(TGT)を取得します。

攻撃者がゴールデンチケット攻撃を実行する方法

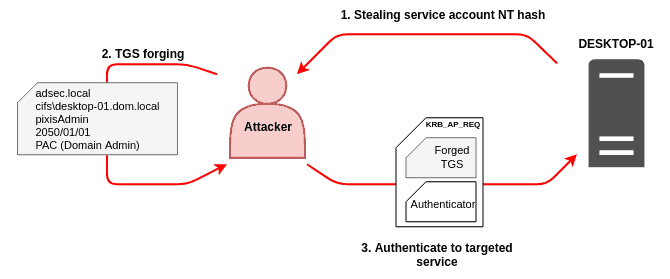

攻撃者は、完全修飾ドメイン名、ドメインセキュリティ識別子、KRBTGTパスワードのハッシュ、およびアカウントのユーザー名が必要です。 このデータを取得し、攻撃を開始する手順を以下に説明します。

手順1: 調査 – 最初の段階で、攻撃者は既存のシステムへのアクセスが必要で、多くの場合、フィッシングメールを通じて実現する。これらの欺欺しのメールは、攻撃者が調査し Gather essential information such as the domain name.

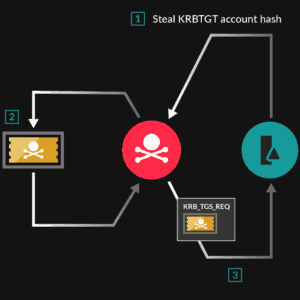

手順2: アクセスの取得 – ドメインコントローラーに成功した入り口の後、攻撃者はADキー配布サービスアカウント(KRBTGT)のNTLMハッシュを剥がします。Password The Hash (PtH)などの技術が用いられ、他のクレデンシャル盗難方法と比較して、パスワード破壊を不要にする利点があります。

手順3: 攻撃を開始する – KRBTGTのパスワードを持っているために、攻撃者はチケット授予チケット(TGT)を取得し、ドメインコントローラーにアクセスし、サーバーのIDを確認する。TGTは攻撃者にリソースに無制限のアクセスを与え、ドメイン関連のタスクを委譲し、チケットを生成することができます。

手順4. アクセスを保持する – チケットは最大10年間有効で、この攻撃は多くて検出されない。一般的に、攻撃者は鍵を短い期間で有効にして、検出を逃れることができます。

ゴールデンチケット攻撃の検出

組織は、潜在的なゴールデンチケット攻撃を特定するためにいくつかの手順を実施する必要があります。攻撃者がステップ2を完了しアクセス権を取得すると、後続の攻撃のためのログイン資格情報を得ます。攻撃者は以前に発見されたスタッフや顧客データを使用して自動化技術を利用してアクティブなアカウントを特定しました。

ログイン資格情報が有効かどうかに応じて、Kerberosは最初に認証を行わないTGTリクエストを受信した際に異なる応答を送信します。攻撃者はこれを悪用し、将来の潜在的な攻撃で正当な資格情報を使用します。セキュリティチームは、事前認証なしに単一のソースから複数のチケットを検索する可能性があります。

拡張検知と対応(XDR)を使用する

拡張検知と対応(XDR)は、セキュリティ運用に対する包括的な視点を採用しています。これは、エンドポイント、ネットワーク、およびクラウドプラットフォームを含む組織のITインフラ内のさまざまなソースからデータを取り込み、分析します。

組織の技術スタックの中の多くのツールからThreat dataがXDRシステムに集められ、より速い威胁追跡および対応手順を可能にします。技術スタック全体から集められた統合された脅威データを利用して、XDRソリューションはすべての DetectionおよびResponseを单一のコマンドコンソールに結合することができます。これにより、組織はGolden Ticket攻撃をより速く特定することができます。

Golden Ticket攻撃を防止する

アドバンストン攻撃であるGolden Ticket攻撃は、post-exploitation攻撃であり、侵害者のアクセスを防ぐための以下のガイドラインがあります。

アドバイス1: Active Directoryを保護する

Compromised endpointやWorkloadが企业全体に深刻な脅威を及ぼすため、Active Directory (AD)を守ることが最も重要です。Zero Trustの原則を実施し、持続的な確認と認可を強調することで、ADおよびユーザーのIDを保護します。最小限の権限(POLP)の原則を適用して、業務活動に基づいてアクセス権限を分配することで、ADの安全性を改善します。ユーザーのアクセス状況を把握することは必ず行う必要があります。

ヒント2: クレデンシャル盗難の防止を優先しましょう

攻撃プロセスのステップ1で説明されているように、クレデンシャル盗難の防止に注力しましょう。フィッシング試みを特定し阻止するためのスタッフトレーニングは、攻撃者の初期アクセスをブロックするために不可欠です。ITのハイジーンツールを使用することで、クレデンシャルのセキュリティを維持し、安全性を確保し、パスワードの変更を強制することが重要です。この積極的なアプローチにより、侵害されたシステムでのゴールデンチケット攻撃の検出と阻止の可能性が高まります。

ヒント3: 脅威ハンティングを取り入れましょう

人間主導の脅威ハンティングは、自動化されたセキュリティツールでは見逃される可能性のある、盗まれたクレデンシャルを利用した潜在的な攻撃を特定し対処する重要な役割を果たします。脅威ハンティングには、正規ユーザーのふりをして、微妙な脅威を明らかにする熟練した専門家が関与します。日常的な高度な持続的脅威 (APT) アクターとの遭遇から得られた専門知識を活用し、脅威ハンティングチームは毎日数百万の潜在的な脅威を精査し、正当なものと悪意のあるものを見分け、必要に応じて警告を発します。

ゴールデンチケット攻撃:検出の方法 結論

デジタルの世界が継続的にサイバー脅威の洪水に直面する中、ゴールデンチケット攻撃の脅威は積極的な防御戦略の重要性を強調しています。認証の脆弱性を巧妙に悪用することに対する警戒は、単なる選択肢ではなく、機密ネットワークを保護する上で必要不可欠です。堅牢な検出メカニズムを駆使して常に最新の状況に対応することで、組織はサイバー防衛を強化し、これらの隠れた浸透から生じるリスクを緩和し、弾力性のある安全なデジタル未来を確保します。

Source:

https://infrasos.com/golden-ticket-attacks-how-to-detect/