Qu’est-ce que l’ID d’événement 4624 : Une session a été ouverte avec succès. Quel est ce journal dans votre Contrôleur de domaine? Dans cet article, nous en apprenons davantage sur cet événement et examinons ses propriétés.

L’ID d’événement 4624 indique qu’un utilisateur s’est connecté avec succès à un Contrôleur de domaine (ou à un poste de travail). Cependant, il est utile d’analyser le journal des événements, surtout si le compte ne vous est pas familier ou si vous soupçonnez qu’un compte AD pourrait être compromis.

Apprenez ici sur l’ID d’événement 4624 et comment résoudre tout problème dans votre environnement Active Directory dû à cet événement.

Lire aussi Comment Sécuriser Azure AD Contre les Menaces Cybernétiques

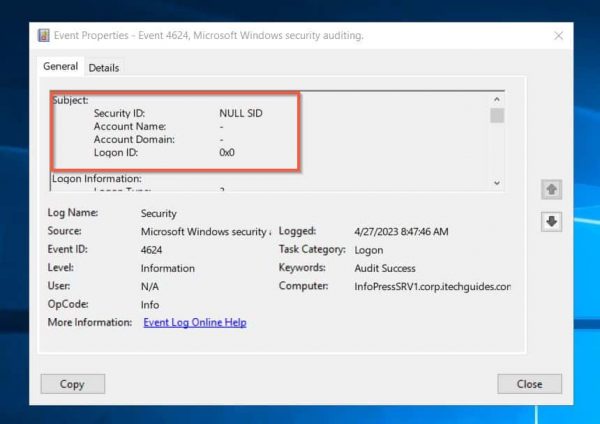

Event ID 4624 « Subject » Properties

Le sujet de l’événement a les sous-propriétés suivantes :

1. Sécurité ID (SID) : SID (identificateur de sécurité) du compte qui a signalé la réussite de laconnexion. Le Visionneur d’événements essaie d’automatiquement résoudre le SID du compte qui a enregistré l’événement.

Cependant, s’il ne peut pas résoudre le SID du compte (comme dans la plupart des cas), l’ID d’événement 4624 enregistre un SID NULL (sans valeur) dans le champ Sécurité ID.

2. Nom de compte : indique le nom du compte enregistrant la connexion réussie du compte. Ces informations vous permettent de déterminer si il s’agit d’un utilisateur ou de compte de service légitime dans Active Directory.

Comme pour le champ Sécurité ID, le champ Nom du compte peut être vide. Si le nom du compte n’est pas enregistré ici, il peut être enregistré dans la propriété « Nouvelle connexion » (voir section 4 ci-dessous).

3. Domaine du compte : le domaine du compte qui a enregistré l’événement (« domaine du sujet »). Alternativement, le champ Domaine du compte peut afficher le nom de l’ordinateur qui a enregistré l’événement de connexion réussie.

L’événement ID 4624 affiche le domaine du compte de trois manières différentes : le nom NetBIOS du domaine, par exemple, infrasos, le nom de domaine qualifié en minuscules (infrasos.com), ou en majuscules (INFRASOS.COM).

Quelle que soit la façon dont l’observateur d’événements enregistre le champ Domaine du compte, cette information vous aide à déterminer le domaine AD auquel appartient le compte. Cette information est utile pour le dépannage, en particulier si vous gérez un forêt AD multi-domaines.

4. ID de connexion : ce champ est une valeur hexadécimale que vous pouvez utiliser pour corréler cet événement avec des événements récents qui peuvent avoir le même ID de connexion. De plus, cela vous aide à identifier des schémas ou des anomalies dans les événements et à résoudre les problèmes associés.

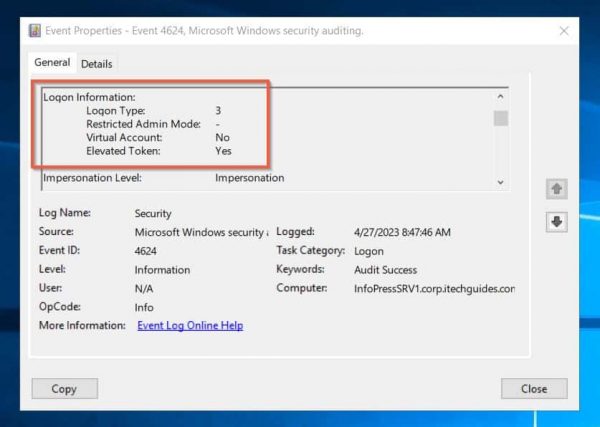

Propriétés de l’ID d’événement 4624 « Informations de connexion »

La section Informations de connexion de l’événement ID 4624 – Une session a été ouverte avec succès – comprend 4 sous-propriétés – Type de connexion, Mode administrateur restreint, Compte virtuel et Jeton élevé.

1. Type de connexion : le type de connexion qui a enregistré l’événement de connexion réussie. Les valeurs vont de 0 à 13.

Pour connaître la signification de chaque numéro, consultez la section Types de connexion et descriptions de la page Microsoft pour l’événement 4624.

Les informations enregistrées dans le champ « Type de connexion » de l’événement ID 4624 aident les administrateurs à déterminer comment la connexion s’est produite.

Astuce professionnelle : si l’ID d’événement 4624 enregistre un Type de connexion de 10 (connexions RemoteInteractive) avec une source de réseau en boucle locale (127.0.0.0), considérez cela comme une connexion réussie suspecte, car cela pourrait indiquer une attaque de tunnelling RDP.

Voir la section Informations sur le réseau de ce guide pour les informations sur la « source du réseau ».

2. Mode Administrateur Restreint: uniquement rempli, si un utilisateur se connecte avec succès à distance en utilisant les services Terminal ou le Bureau à distance (Type de Connexion 10, session de type de connexion RemoteInteractive).

La valeur du Mode Administrateur Restreint est booléen (Oui ou Non) – indiquant si les informations d’identification fournies ont été transmises en utilisant le Mode Administrateur Restreint. Si le type de connexion n’est pas 10, le champ Mode Administrateur Restreint est le string « – » .

3. Compte Virtuel: est un champ Oui ou Non, indiquant si le compte qui a enregistré la connexion réussie est un compte virtuel ou non. Un exemple de compte virtuel est le Compte de Service Géré (introduit dans Windows 7 et Windows Server 2008 R2).

4. Jeton Élevé: également un champ Oui ou Non, qui indique si le compte qui a déclenché la connexion réussie (ID d’événement 4624) est un compte administrateur.

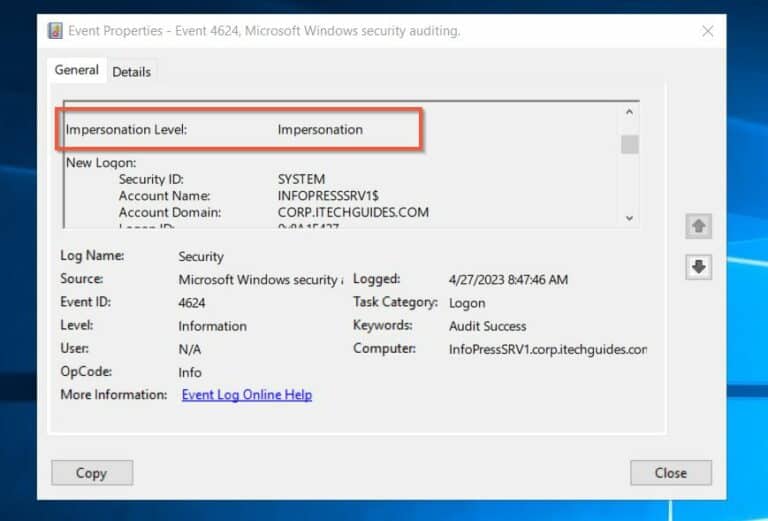

Propriétés de l’événement ID 4624 « Niveau d’usurpation »

Le champ de niveau d’usurpation indique dans quelle mesure un processus dans la session de connexion usurpe. Le client a accordé au serveur l’autorisation d’agir en son nom en cas d’usurpation réussie.

Lorsque cela se produit, les niveaux d’usurpation indiquent l’étendue de l’autorité accordée à un serveur lorsqu’il assume l’identité d’un client. Ces niveaux sont caractérisés par différents degrés d’usurpation enregistrés dans l’événement ID 4624.

Les différents niveaux d’usurpation enregistrés dans le journal des événements 4624 pour une connexion réussie sont les suivants :

1. Anonyme : le serveur reconnaît qu’il ne connaît pas l’identité du client. Par conséquent, le serveur ne peut pas assumer et usurper l’identité du client.

2. Identification: le niveau par défaut. De plus, supposons que cela soit enregistré en tant que Niveau d’Impersonation. Dans ce cas, le client permet au serveur d’acquérir son identité et de réaliser des vérifications de la Liste de Contrôle d’Accès (ACL) en assumant l’identité du client.

3. Impersonation: assume le contexte de sécurité du client dans cette forme prédominante d’impersonation. Cependant, sur les systèmes distants, le serveur ne peut pas incarner le client.

4. Délégation: indique que le processus serveur incarne le contexte de sécurité du client sur les systèmes distants.

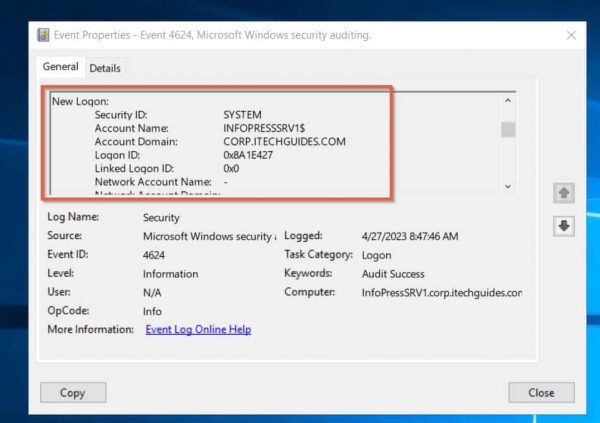

Propriétés de l’ID d’événement 4624 « Nouvelle Connexion »

Les champs Nouvelle Connexion montrent le compte qui a connexion effectuée, qui est le compte pour lequel la nouvelle connexion a été créée.

En comparant le nom de l’ordinateur avec le domaine du compte, vous déterminez si le compte est local ou domaine. Si le nom de l’ordinateur correspond au domaine du compte, le compte est un compte local sur ce système.

Cependant, s’ils ne correspondent pas, il s’agit d’un compte de domaine.

1. ID de sécurité (SID): identificateur de sécurité du compte qui a enregistré l’ID d’événement « connexion réussie » 4624. Lorsque le Gestionnaire des événements enregistre cet événement, il tente de résoudre le SID.

Cependant, s’il ne peut pas résoudre le SID en nom de compte, il affiche la source de l’événement à la place.

2. Nom de compte: réalise la connexion réussie.

3. Domaine du compte: Le journal des événements pourrait enregistrer les formats suivants pour le nom de domaine: NETBIOS (par exemple, infrasos), minuscules (infrasos.com), ou majuscules (INFRASOS.COM) formats.

De plus, le champ Domaine du compte affiche « NT AUTHORITY » si le compte de connexion est un SERVICE LOCAL ou une CONNEXION ANONYME.

4. ID de connexion: valeur hexadécimale comme 0x8A1E427. Crucial pour le dépannage car il relie cet événement à d’autres événements récents qui ont le même ID de connexion.

5. Identifiant de connexion lié: représente une valeur hexadécimale attribuée à la session de connexion correspondante. Dans les cas où il n’y a pas d’autres événements de connexion associés, la valeur de Identifiant de connexion lié est « 0x0 ».

6. GUID de connexionID: champ, permet de lier identifiant d’événement 4624 à un autre événement avec le même GUID de connexion. En faisant cela, vous établissez un lien entre deux événements qui pourraient sembler sans rapport, vous offrant ainsi une compréhension plus globale de toute menace potentielle pour votre environnement Active Directory.

Champs d’information réseau « Nouvelle connexion »

7. Nom du compte réseau: seulement applicable au type de connexion « NewCredentials » comme mentionné précédemment. Cependant, si le type de connexion est différent de « NewCredentials », alors le champ Nom du compte réseau est enregistré comme un « – » dans l’Observateur d’événements.

8. Domaine de compte réseau: ne s’applique qu’au type de connexion ‘NewCredentials’logon, tout comme le Nom de compte réseau. Si l’utilisateur devait établir une connexion réseau, il utiliserait le nom de domaine spécifié dans ce champ.

Cependant, si le type de connexion n’est pas ‘NewCredentials’, ‘–‘ est enregistré par Event Viewer dans le champ Domaine de compte réseau. »

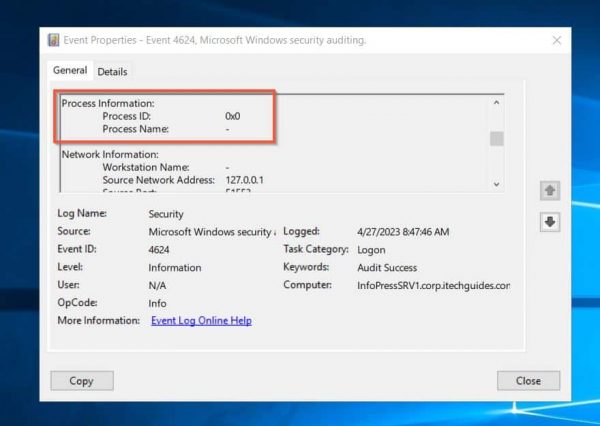

ID d’événement 4624 « Informations sur le processus » Propriétés

Le champ Informations sur le processus du journal d’événements fournit des informations sur le processus qui a enregistré l’événement de connexion réussie.

1. ID de processus: une valeur hexadécimale que Windows (et d’autres Systèmes d’exploitation) utilisent pour identifier de manière unique un processus. Event Viewer affiche l’ID de processus dans ce champ, si un processus se connecte avec succès à Active Directory et enregistre l’ID d’événement 4624.

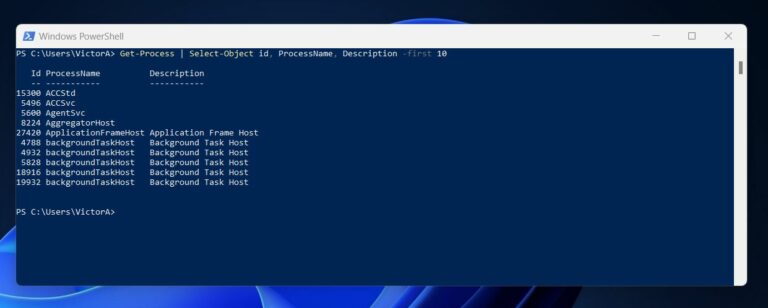

Pour afficher l’ID de processus de tous les processus actuellement en cours d’exécution sur votre ordinateur Windows, ouvrez PowerShell et exécutez la commande Get-Process.

Convertissez la valeur hexadécimale de l’ID de processus dans l’ID d’événement 4624 en décimal. Lorsque vous faites cela, vous comparez l’ID de processus à l’un des ID retournés par la commande PowerShell Get-Process command.

2. Nom du processus: enregistre l’événement de connexion réussie.

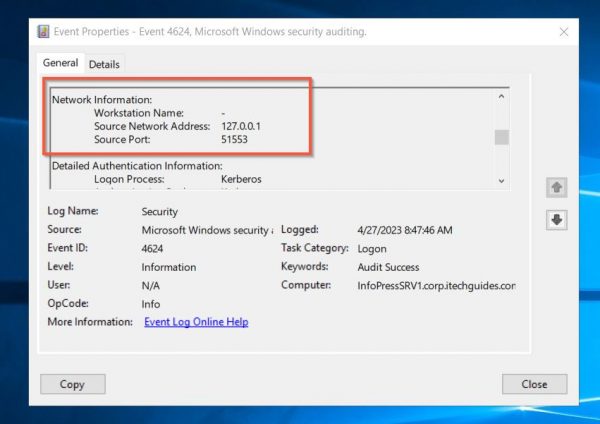

Propriétés de l’événement ID 4624 « Informations réseau »

Dans cette section de l’événement, vous trouvez des informations précieuses pour les besoins de dépannage. Par exemple, il montre à partir de quel ordinateur l’utilisateur a connecté. De plus, les champs Informations réseau vous donnent l’adresse IP de l’ordinateur et le port utilisé.

1. Nom de la station de travail: enregistre le nom de l’ordinateur à partir duquel l’utilisateur a initié le connexion. Si la connexion provient du même ordinateur, l’événement a été enregistré, ou si c’est une connexion Kerberos, le champ Nom de la station de travail est vide.

2. Adresse réseau source: enregistre l’adresse IP de l’ordinateur à partir duquel un utilisateur s’est connecté. Si vous voyez « ::1 » (IPv6) ou « 127.0.0.1 » (IPv4) dans ce champ, cela signifie que l’utilisateur s’est connecté à partir du même ordinateur où le journal d’événements a été créé. En d’autres termes, ils se sont connectés localement.

3. Port source: enregistre le port TCP source de l’ordinateur distant utilisé pour se connecter.

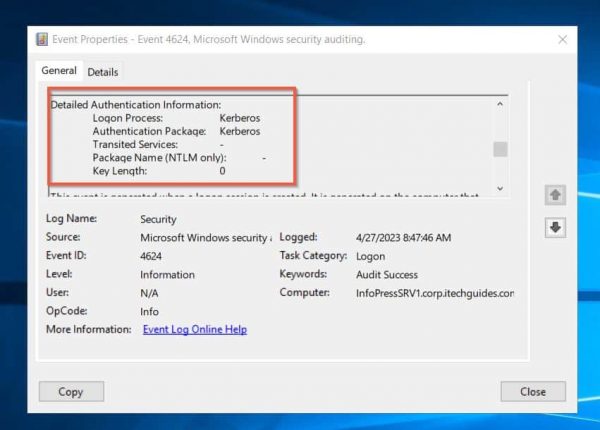

Propriétés de l’ID d’événement 4624 « Informations détaillées sur l’authentification »

Dans le dernier champ, nous découvrons comment le processus d’authentification a eu lieu. Il conserve un enregistrement du processus responsable de l’authentification et du paquet utilisé. De plus, le champ « Informations détaillées sur l’authentification » montre d’autres détails cruciaux tels que les Services Transmis, le Nom du Paquet et la Longueur de la Clé.

1. Processus de Connexion: capture le nom du processus de connexion fiable que l’utilisateur a utilisé pour se connecter lorsque le système a enregistré l’ID d’événement 4624, indiquant « Un compte a été correctement connecté. »

2. Paquet d’Authentification: enregistre le type de paquet d’authentification utilisé pour effectuer l’authentification du compte.authentification

Les paquets d’authentification les plus couramment utilisés sont NTLM, Kerberos et Négocier, qui choisissent entre les protocoles Kerberos et NTLM.

3. Services Transmis (uniquement Kerberos) : énumère les services transmis. Ce champ est rempli si la connexion a résulté d’un processus de connexion S4U (Service For User).

4. Nom du paquet (uniquement NTLM) : si le protocole NTLM a authentifié la demande de connexion (au lieu de Kerberos), le champ Nom du paquet enregistre la version de NTLM. Plus précisément, il enregistre la version LAN Manager, une sous-famille du protocole d’authentification NTLM.

Enfin, le champ Nom du paquet enregistre NTLM V1, NTLM V2 ou LM.

5. Longueur de la clé : n’est applicable qu’au protocole d’authentification NTLM. Donc, si Kerberos a authentifié la demande de connexion qui a réussi à enregistrer l’ID d’événement 4624, le champ Longueur de la clé est « 0 ».

Cependant, si l’authentification a été effectuée par le protocole NTLM, la longueur de la clé est de 128 ou 56 bits.

Lire aussi Meilleures pratiques de sécurité Active Directory : Protégez votre environnement

Conclusion sur l’ID d’événement 4624 : Un compte a été correctement connecté.

En conclusion, cet article a abordé les différents domaines liés à ID d’événement 4624, qui est utilisé pour suivre les connexions réussies aux systèmes basés sur Windows.

L’article a décrit les différentes propriétés associées à cet événement, y compris Sujet, Informations sur la connexion, Niveau d’impersonnement, Nouvelle connexion, Informations sur le processus, Informations réseau, et Informations d’authentification détaillées.

La compréhension de ces propriétés aide à surveiller Active Directory et à détecter d’éventuelles violations de sécurité.

Source:

https://infrasos.com/what-is-event-id-4624-an-account-was-successfully-logged-on/