Renforcement de la sécurité du serveur Windows : Configurer les paramètres de sécurité et les politiques pour le serveur Windows. Le renforcement de la sécurité du serveur Windows est essentiel pour renforcer la sécurité de notre infrastructure de serveur Windows. Nous renforçons notre serveur contre les menaces potentielles et l’accès non autorisé en configurant les paramètres de sécurité et les politiques. Ce guide nous fournit des étapes et des meilleures pratiques pour renforcer notre environnement de serveur Windows.

Renforcement de la sécurité du serveur Windows : Configurer les paramètres de sécurité et les politiques pour le serveur Windows

La version la plus récente de Windows Server a été améliorée avec les capacités de sécurité de Windows Server 2022 pour protéger ce composant vital de l’infrastructure. La publication de Windows Server 2022 signifie que les organisations doivent migrer vers Windows Server 2022 avant la fin du support pour les versions plus anciennes de Windows Server. Il est conseillé de envisager une migration vers Windows Server 2022, en particulier pour les infrastructures critiques telles que les contrôleurs de domaine.

A Windows Server 2022 upgrade brings the advantage of security features not existing in earlier Windows Server versions. In addition, given the sensitive nature of domain controllers and other infrastructure components in the data center, it makes sense to harden those servers to the newest server operating system.

Améliorations de la sécurité de base de Windows Server

Un outil proposé aux administrateurs pour renforcer l’environnement Windows est le Microsoft Security Compliance Toolkit, qui contient la référence en matière de sécurité pour Windows Server 2022, comprenant des objets de stratégie de groupe configurés selon les meilleures pratiques recommandées par Microsoft. De plus, le toolkit inclut un utilitaire de visualisation des stratégies pour comparer la configuration d’un système aux paramètres de sécurité de référence.

Le Microsoft Security Compliance Toolkit n’est pas un nouvel outil, mais Microsoft a apporté des modifications aux bases pour Windows Server 2022. Par exemple, la liste de restrictions du navigateur du contrôleur de domaine affiche Internet Explorer car Edge est le navigateur recommandé par Microsoft. De même, la base de sécurité de Windows Server 2022 considère désormais la numérisation de scripts comme une meilleure pratique en matière de sécurité. De plus, seuls les administrateurs sont autorisés à installer des pilotes d’imprimante.

Démarrage avec les bases de sécurité de Windows Server 2022

Veuillez visiter la page du Microsoft Security Compliance Toolkit et télécharger l’Analyseur de stratégie et la base de sécurité de Windows Server 2022 sous forme de fichiers .zip à extraire. Pour comparer un système Windows Server 2022 à la base de sécurité :

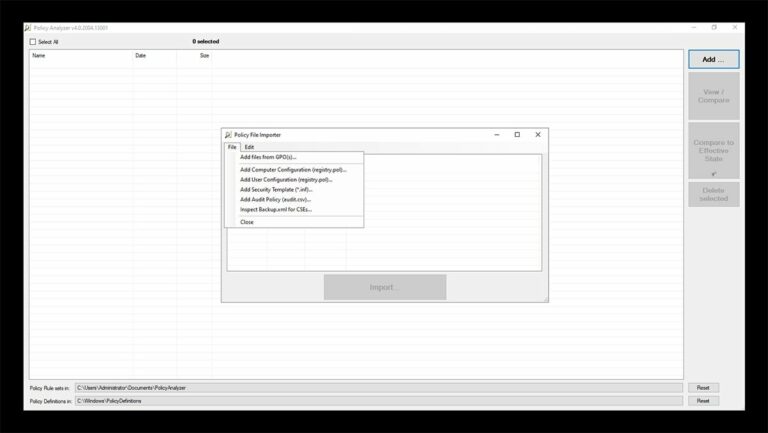

- Exécutez le fichier PolicyAnalyzer.exe.

- Cliquez sur le Ajouter bouton et suivez les invites pour ouvrir l’importateur de fichiers de stratégie.

- Sélectionnez l’option Ajouter des fichiers à partir de GPO dans le menu Fichier, comme indiqué ci-dessous.

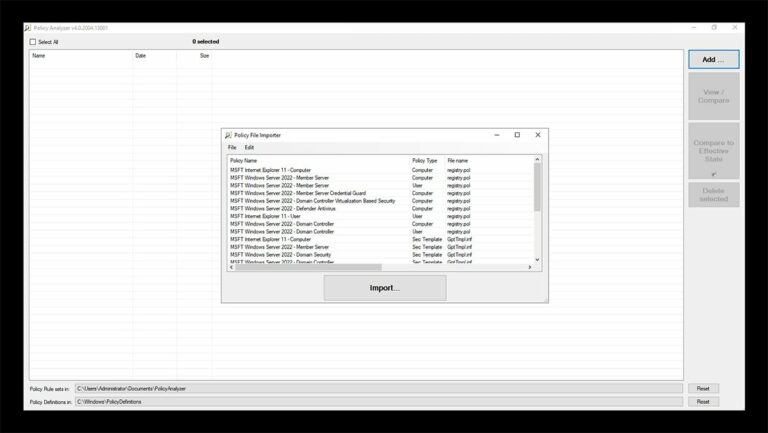

L’importateur de fichiers de stratégie affiche les GPO disponibles, comme indiqué ci-dessous. Les GPOs sont spécifiques aux rôles. Par exemple, il existe des GPO à usage général, mais il existe différentes GPO pour les contrôleurs de domaine, que nous devons renforcer davantage que les serveurs de base.

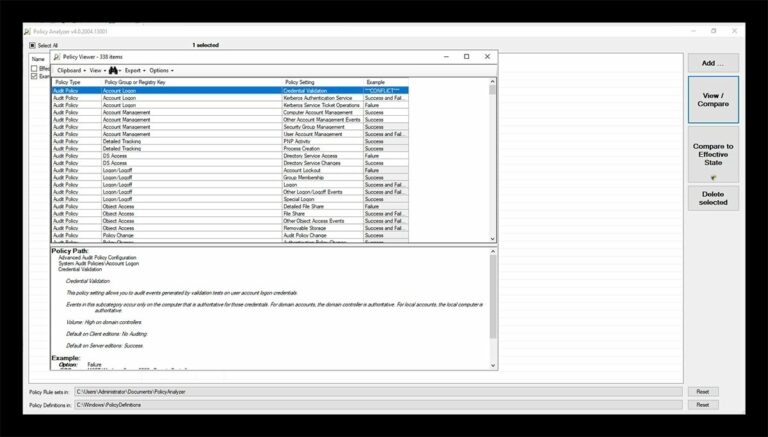

Choisissez le fichier de stratégie à utiliser, puis cliquez sur le bouton Importer . Lorsque vous y êtes invité, enregistrez le GPO importé en tant que fichier de règles de stratégie. Ensuite, pour comparer la ligne de base à l’état actuel d’un serveur, cliquez sur le Voir/Comparer bouton. Ce bouton ouvre le visualiseur de stratégie pour comparer la ligne de base à l’état effectif du système, comme indiqué ci-dessous.

Le Policy Analyzer met en évidence les différences entre la ligne de base de sécurité et les GPO actuels du système lors de son test de comparaison. L’outil vérifie également les paramètres inutiles ou conflictuels. Les administrateurs exportent leurs résultats au format Excel et prennent un instantané pour vérifier les modifications ultérieurement.

Également lire Découvrez l’outil de reporting Active Directory

Outils et utilitaires pour soutenir le renforcement de la sécurité du serveur Windows

Il existe plusieurs outils puissants disponibles pour vous aider à sécuriser votre environnement Windows Server. Dans ce guide, nous explorons certains de ces outils, mettant en évidence leurs capacités à renforcer la sécurité de votre infrastructure Windows Server 2022.

Microsoft a introduit plusieurs fonctionnalités de sécurité dans Windows Server 2022, notamment les suivantes :

Également lire Installer et configurer le serveur DHCP sur Windows Server

Serveur sécurisé de base

La fonctionnalité de serveur sécurisé de base intègre la sécurité matérielle, logicielle et de micrologiciel pour créer une défense robuste contre les menaces avancées. Elle exploite des composants matériels de confiance et des processus de démarrage sécurisé pour établir une base hautement sécurisée.

Windows Server 2022 prend en charge l’utilisation de matériel sécurisé, qui stocke les clés cryptographiques à l’intérieur du processeur plutôt que dans une puce Trusted Platform Module (TPM) séparée. Ce processus améliore considérablement la sécurité des clés en les rendant beaucoup plus difficiles d’accès, même si un attaquant a la possession physique de la machine.

Matériel de confiance racine

Cette fonctionnalité assure l’intégrité du système en vérifiant l’authenticité des composants matériels lors du processus de démarrage. Elle établit une chaîne de confiance qui démarre du niveau matériel, offrant une forte protection contre les attaques au niveau du micrologiciel.

Windows Server 2022 utilise TPM 2.0 soit sur la carte mère soit sur les processeurs plus récents pour mettre en œuvre sa fonctionnalité Secure Boot afin de vérifier les codes non autorisés avant de charger le système d’exploitation.

Protection du micrologiciel

Les mécanismes de protection du micrologiciel se défendent contre les attaques basées sur le micrologiciel. Ils incluent des fonctionnalités telles que le Secure Boot et le démarrage mesuré, qui valident l’intégrité du micrologiciel et détectent les tentatives de manipulation.

Traditionnellement, les logiciels antivirus ne peuvent pas scanner le firmware du système. Un serveur équipé d’un processeur sécurisé vérifie le processus de démarrage grâce à la technologie de racine de confiance dynamique pour la mesure. Il est également possible d’isoler les pilotes à l’aide de la protection contre l’accès direct à la mémoire (DMA).

UEFI Secure Boot

A security feature that verifies the operating system bootloader’s and firmware’s authenticity during the system start-up process. It prevents the execution of unauthorized or malicious code, protecting against boot-level attacks and rootkits.

Avec cette fonctionnalité, le système ne démarre que les fichiers de firmware et de système d’exploitation approuvés par le fabricant du serveur pour protéger contre les attaques de rootkits.

Sécurité basée sur la virtualisation

Fournit une isolation et une protection pour les composants critiques du système. Elle utilise les fonctionnalités de virtualisation matérielle pour créer des environnements isolés, appelés mode sécurisé virtuel, pour protéger les données et les processus sensibles contre l’accès non autorisé.

Cette fonctionnalité de sécurité stocke les informations d’identification et les clés dans un conteneur sécurisé que le système d’exploitation ne peut pas accéder directement pour empêcher une violation en cas d’attaque par logiciel malveillant.

Activer HTTPS et Transport Layer Security (TLS) 1.3 par défaut

Windows Server 2022 favorise la communication sécurisée en activant HTTPS et TLS 1.3 comme protocoles par défaut. Ce processus garantit que le trafic réseau est chiffré, protégeant les données en transit et réduisant le risque d’écoute clandestine et de manipulation.

Microsoft a activé HTTPS et TLS 1.3 par défaut dans Windows Server 2022 pour remplacer les protocoles plus anciens et moins sécurisés. Les administrateurs doivent configurer les applications ou services pour les utiliser.

DNS sécurisé

Windows Server 2022 introduit une sécurité renforcée pour DNS (Domain Name System) résolution. Il inclut le chiffrement DNS, DNS over HTTPS (DoH) et DNSSEC (Domain Name System Security Extensions), qui fournissent la confidentialité, l’intégrité et l’authentification pour les requêtes DNS, atténuant les attaques basées sur DNS.

Cette fonctionnalité, également connue sous le nom de DNS-over-HTTPS, chiffre les requêtes DNS pour améliorer la confidentialité en sécurisant le trafic afin d’empêcher l’écoute réseau.

Le cryptage SMB Est-Ouest

Il chiffre le trafic SMB entre les serveurs au sein du même centre de données ou segment réseau. Il protège la confidentialité et l’intégrité des données, empêchant l’accès non autorisé aux informations sensibles au sein de l’infrastructure du serveur.

Cette fonctionnalité brouille les communications au sein des clusters Storage Spaces Direct pour protéger le transfert de données entre les serveurs.

Chiffrement SMB Direct et RDMA

Windows Server 2022 prend en charge le chiffrement SMB Direct et RDMA (accès direct à la mémoire à distance), ce qui renforce la sécurité des transferts de données entre les serveurs en chiffrant les données pendant la transmission. Ce processus protège contre l’écoute et l’interception non autorisée du trafic SMB.

La fonction SMB Direct pour les transferts à haute vitesse dans les serveurs de fichiers prend désormais en charge le chiffrement. Windows Server 2022 effectue le chiffrement avant le placement des données pour des performances bien meilleures par rapport aux manifestations antérieures de cette technologie.

SMB sur QUIC

SMB sur QUIC (Quick UDP Internet Connections) introduit un protocole de transport sécurisé et efficace pour le trafic SMB. Il exploite les mécanismes de chiffrement et d’authentification fournis par QUIC pour assurer la confidentialité et l’intégrité des données SMB échangées entre les clients et les serveurs.

Cette fonctionnalité, combinée à TLS 1.3, utilise un protocole de transport relativement nouveau pour accéder de manière sécurisée aux données sans avoir besoin d’un VPN. Disponible uniquement dans Windows Server 2022 Datacenter Azure Edition.

Lire aussi : Utiliser l’outil Rapports directs d’Active Directory (InfraSOS)

Meilleures pratiques de sécurité pour Windows Server 2022

Microsoft fournit des analyseurs de meilleures pratiques basés sur les rôles et les versions de serveur qui nous aident à renforcer la sécurité de nos systèmes en effectuant des analyses et en formulant des recommandations.

Bien que le Contrôle de compte d’utilisateur (UAC) serve l’objectif vital d’abstraire les exécutables du contexte de sécurité de l’utilisateur connecté, lorsqu’on se connecte en tant qu’administrateur, l’UAC empêche les applications de s’exécuter sans notre consentement. Cette mesure empêche les logiciels malveillants de s’exécuter en arrière-plan et les sites Web malveillants de lancer des programmes d’installation ou d’autres codes. Par conséquent, laissez l’UAC activé chaque fois que possible.

Il est également crucial de renforcer chaque application que nous exécutons pour sécuriser le système d’exploitation Windows, selon les conseils fournis dans ce guide. Bien que les applications serveur typiques de Microsoft telles que MSSQL et Exchange disposent de mécanismes de sécurité spécifiques qui les aident à se protéger contre des attaques telles que ransomware comme WannaCry, assurez-vous de rechercher et d’ajuster chaque application pour une résilience maximale. Si nous construisons un serveur web, nous suivons notre guide de renforcement pour améliorer sa sécurité face à Internet.

Consultez notre article sur les meilleures pratiques de sécurité pour Windows Server pour plus d’informations.

Renforcement de Windows Server : configuration des paramètres de sécurité et des politiques pour Windows Server Conclusion

En conclusion, une bonne sécurisation du serveur Windows en configurant les paramètres de sécurité et les politiques est cruciale pour protéger notre infrastructure serveur contre les menaces en constante évolution. En mettant en œuvre des fonctionnalités telles qu’un serveur à noyau sécurisé, une racine de confiance matérielle, une protection du micrologiciel, le démarrage sécurisé UEFI, la sécurité basée sur la virtualisation et en activant le protocole HTTPS et le TLS 1.3 par défaut, nous renforçons considérablement la sécurité de notre environnement serveur Windows. De plus, des fonctionnalités telles que le DNS sécurisé, le chiffrement SMB Est-Ouest, le chiffrement SMB Direct et RDMA, ainsi que le SMB Over QUIC contribuent également à renforcer notre serveur contre les vulnérabilités potentielles et les accès non autorisés.