Prácticas recomendadas de Group Policy – Configuraciones de seguridad de GPO. Iniciarse en la administración de red eficaz exige una comprensión sólida de los objetos de Group Policy (GPO). Este artículo se centra en las configuraciones de seguridad de GPO, desentrañando principios fundamentales y estrategias para reforzar entornos de Active Directory. Este artículo también trata sobre varias prácticas recomendadas de Group Policy.

También puede leer Cómo crear y vincular un GPO en Active Directory (paso a paso)

Prácticas recomendadas de Group Policy – Configuraciones de seguridad de GPO

Ciertas configuraciones sencillas de Group Policy, cuando se configuran correctamente, tienen el potencial de mitigar el riesgo de violaciones de datos. Mejorar la seguridad y el funcionamiento de las computadoras dentro de nuestra organización se logra ajustando configuraciones en el registro de la computadora a través de Group Policy. Esta potente herramienta nos permite restringir el acceso de usuarios a recursos específicos, ejecutar scripts y realizar tareas rutinarias, como hacer cumplir una página de inicio designada para cada usuario en la red.

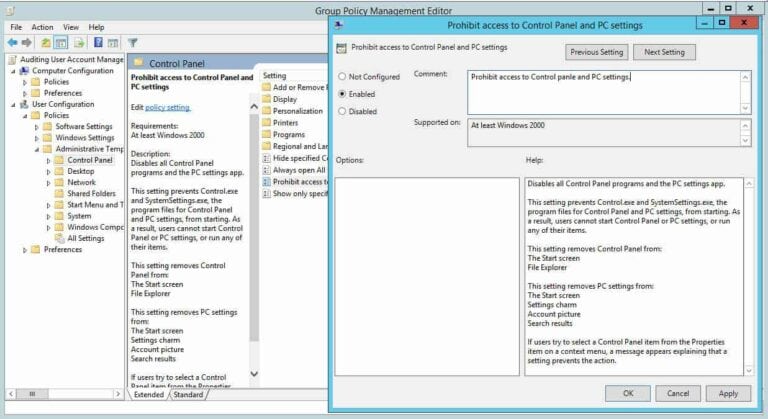

Modulación del acceso al Panel de control

Establecer límites en el Panel de control de una computadora crea un entorno empresarial más seguro. A través del Panel de control, controlamos todos los aspectos de nuestra computadora. Por lo tanto, al moderar quién tiene acceso a la computadora, mantenemos seguros los datos y otros recursos. Realiza los siguientes pasos:

- En el Editor de directivas de grupo (abierto para una GPO creada por el usuario), navega a Configuración de usuario>Plantillas administrativas>Panel de control.

- Haz doble clic en la Directiva de prohibición de acceso al Panel de control y configuración de PC en el panel derecho para ver sus propiedades.

- Selecciona Habilitado de las tres opciones.

- Haga clicAplicar y Aceptar.

Evite que Windows almacene el hash del Administrador de LAN

Windows genera y almacena contraseñas de cuentas de usuario en hashes. Windows genera tanto un hash de LAN Manager (hash LM) como un hash de Windows NT (hash NT) de las contraseñas. Los almacena en la base de datos local de Administrador de Cuentas de Seguridad (SAM) o en Active Directory.

El hash LM es débil y propenso a hackeos. Por lo tanto, debemos evitar que Windows almacene un hash LM de nuestras contraseñas. Realiza los siguientes pasos para hacerlo:

- Localiza Opciones de Seguridad bajo Configuración de Equipo>Configuración de Windows>Configuración de Seguridad>Directivas Locales en la ventana del Editor de Directivas de Grupo que apareció para una GPO personalizada.

- En el panel derecho, haz doble clic en la directiva No almacenar el valor hash del Administrador de LAN en el próximo cambio de contraseña.

- Selecciona la casilla de verificación Definir esta configuración de directiva y haz clic en Habilitado.

- Haz clic en Aplicar y Aceptar.

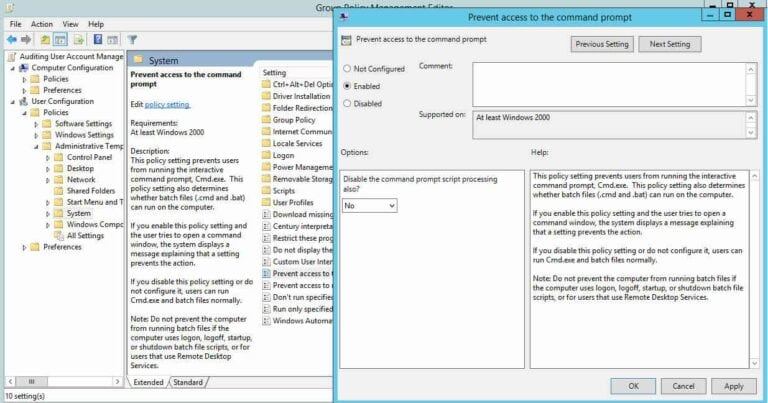

Control de Acceso al Símbolo del Sistema

Usamos comandos para ejecutar órdenes que otorgan acceso de alto nivel a los usuarios y evitan otras restricciones en el sistema. Por lo tanto, para garantizar la seguridad de los recursos del sistema, es prudente deshabilitar el Símbolo del sistema.

Después de deshabilitar el Símbolo del sistema y si alguien intenta abrir una ventana de comandos, el sistema muestra un mensaje indicando que algunas configuraciones impiden esta acción. Realiza los siguientes pasos:

- En la ventana del Editor de directivas de administración de grupos (abierta para una GPO personalizada), ve a Configuración de usuario>Configuración de Windows>Directivas>Plantillas administrativas>Sistema.

- En el panel derecho, haz doble clic en la directiva Prevenir el acceso al símbolo del sistema.

- Haz clic en Habilitado para aplicar la directiva.

- Haga clic Aplicar y Aceptar.

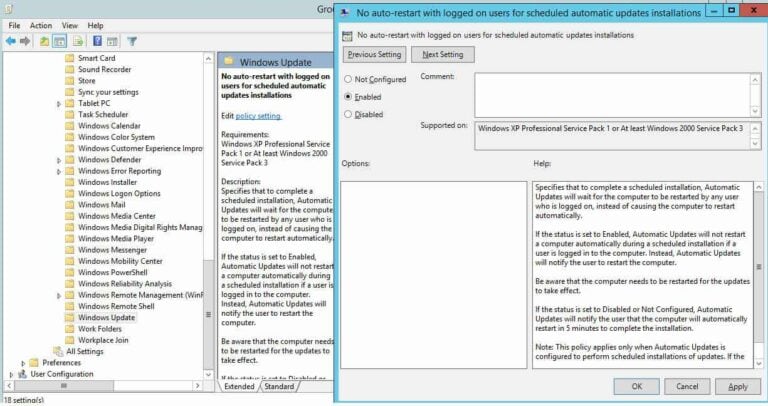

Desactivar reinicios forzados

Reiniciar un sistema por la fuerza es frecuente. Por ejemplo, nos encontramos en un escenario donde debemos usar nuestra computadora. Aparece una notificación en Windows informándonos que una actualización de seguridad requiere reiniciar nuestro sistema.

La computadora a menudo se reinicia sola, y perdemos trabajo esencial no guardado si ignoramos la alerta o tardamos en reaccionar. Para desactivar la continuación forzada a través de GPO, realice los siguientes pasos:

- Para acceder a Actualización de Windows, vaya a Configuración de equipo>Plantillas administrativas>Componente de Windows en la ventana del Editor de directivas de grupo que se ha abierto para una GPO personalizada.

- En el panel derecho, haz doble clic enNo reiniciar automáticamente con usuarios conectados para instalaciones de actualizaciones automáticas programadas.

- Haz clic enHabilitado para habilitar la política.

- Haz clic enAplicar y luego en Aceptar.

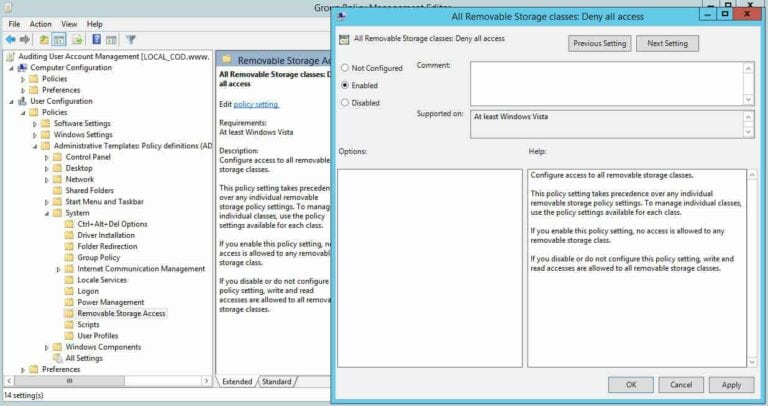

Prohibir unidades de medios extraíbles

Las unidades de medios extraíbles son muy propensas a infecciones y también pueden contener virus o malware. Si un usuario conecta una unidad infectada a una computadora en red, afecta a toda la red. Del mismo modo, los DVD, CD e incluso las unidades de disquete, por más antiguas que sean, siguen siendo propensas a infecciones.

Por lo tanto, lo mejor es desactivar por completo todas estas unidades. Sigue los siguientes pasos para hacerlo:

- En la ventana del Editor de Administración de Directivas de Grupo (abierta para una GPO personalizada), ve a Configuración de usuario>Directivas>Plantillas administrativas>Sistema>Acceso a almacenamiento extraíble.

- En el panel derecho, haz doble clic en la directiva Todas las clases de almacenamiento extraíble: Denegar todo acceso.

- Haz clic en Habilitado para habilitar la directiva.

- Haz clic en Aplicar y Aceptar.

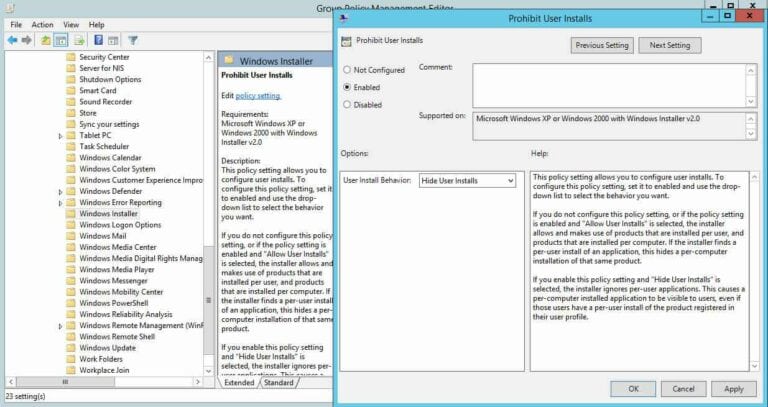

Restringir instalaciones de software

Cuando damos a los usuarios la libertad de instalar software, pueden instalar aplicaciones no deseadas que comprometen nuestro sistema. Los administradores de sistema suelen tener que hacer mantenimiento y limpieza de dichos sistemas rutinariamente. Es recomendable evitar las instalaciones de software a través de la Directiva de Grupo:

- En el Editor de Administración de Directivas de Grupo (abierta para una GPO personalizada), ve a Configuración de equipo>Plantillas administrativas>Componente de Windows>Instalador de Windows.

- En el panel derecho, haga doble clic en la política Prohibir la instalación del usuario.

- Haga clic en Habilitado para habilitar la política.

- Haga clic en Aplicar y Aceptar.

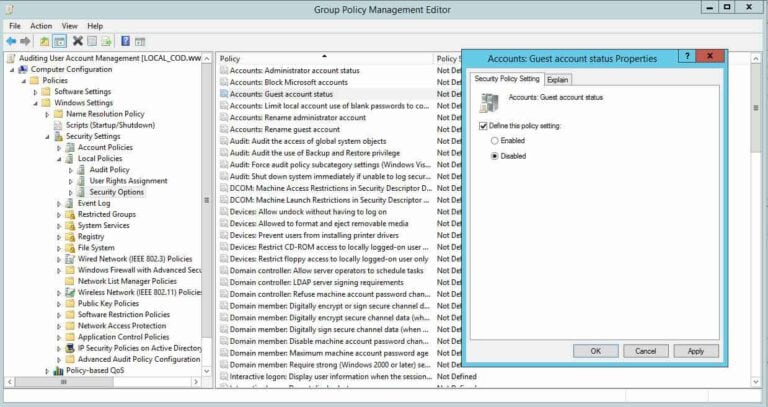

Deshabilitar la cuenta de invitado

A través de una cuenta de invitado, los usuarios tienen acceso a datos sensibles. Estas cuentas otorgan acceso a una computadora con Windows y no requieren una contraseña. Habilitar esta cuenta significa que cualquier persona puede abusar y utilizar el acceso a nuestros sistemas.

Afortunadamente, podemos desactivar estas cuentas de forma predeterminada. Es mejor verificar que esto sea así en nuestro entorno de TI, ya que si esta cuenta está habilitada en nuestro dominio, deshabilitarla evitará que las personas abusen del acceso:

- En el Editor de directivas de grupo (abierto para una GPO personalizada), vaya a Configuración del equipo>Configuración de Windows>Configuración de seguridad>Directivas locales>Opciones de seguridad.

- En el panel derecho, haga doble clic en Cuentas: Estado de la cuenta de invitado política.

- Seleccione la Definir esta configuración de política casilla de verificación y haga clic en Deshabilitado.

- Haga clic en Aplicar y OK.

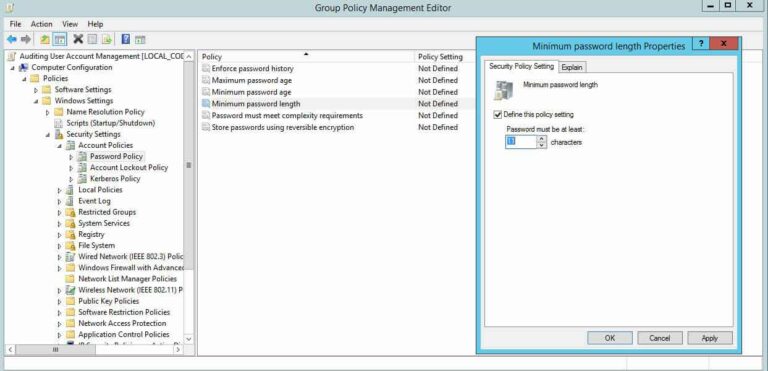

Establecer la longitud mínima de la contraseña a límites superiores

Establezca la longitud mínima de la contraseña a límites superiores. Por ejemplo, para cuentas elevadas, deberíamos establecer las contraseñas de al menos 15 caracteres y para las cuentas regulares, al menos 12 caracteres. Establecer un valor inferior para la longitud mínima de la contraseña crea un riesgo innecesario. La configuración predeterminada es de “cero” caracteres, por lo que tenemos que especificar un número:

- En la ventana del Editor de Directivas de Grupo (abierta para una GPO personalizada), ve aConfiguración del Equipo>Configuración de Windows>Configuración de Seguridad>Directivas de Cuentas>Directiva de Contraseña.

- Haz doble clic en la directiva Longitud mínima de la contraseñaen el panel derecho y selecciona la casilla Definir esta configuración de directiva.

- Especifica un valor para la longitud de la contraseña.

- Haz clic enAplicary enAceptar.

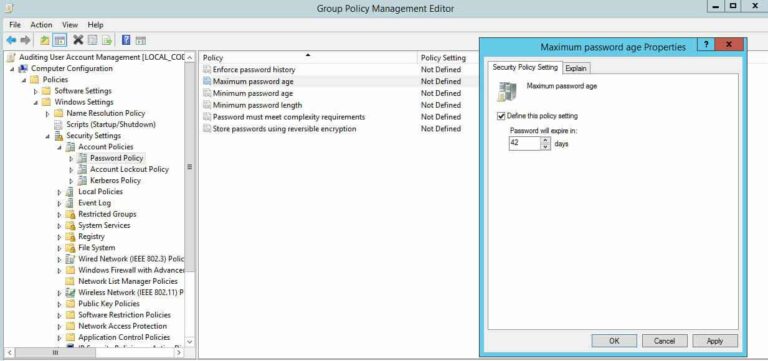

Establece la Edad Máxima de la Contraseña en Límites Inferiores

Si establecemos un período largo para la caducidad de la contraseña, los usuarios solo tendrán que cambiarla ocasionalmente, lo que significa que es más probable que una contraseña pueda ser robada. Siempre se prefieren períodos de caducidad de contraseña más cortos.

Windows establece la edad máxima de la contraseña predeterminada en 42 días. La siguiente captura de pantalla muestra la configuración de la directiva para configurar la Edad Máxima de la Contraseña. Sigue los siguientes pasos:

- Ir a Configuración del equipo>Configuración de Windows>Configuración de seguridad>Directivas de cuentas>Directiva de contraseñas en la ventana del Editor de administración de directivas de grupo que aparece (abierta para una directiva de grupo personalizada).

- En el panel derecho, haz doble clic en la directiva de Edad máxima de la contraseña.

- Selecciona la casilla de Definir esta configuración de directiva y especifica un valor.

- Haz clic en Aplicar y Aceptar.

Deshabilitar la Enumeración de SID Anónimos

Active Directory asigna un número único a todos los objetos de seguridad en Active Directory, incluidos Usuarios, Grupos y otros, llamados números de Identificadores de Seguridad (SID). En versiones antiguas de Windows, los usuarios podían consultar los SIDs para identificar usuarios y grupos esenciales. Los piratas informáticos explotan esta disposición para obtener acceso no autorizado a datos.

Por defecto, esta configuración está deshabilitada. Asegúrate de que permanezca así. Realiza los siguientes pasos:

- Navega a Configuración del equipo>Directivas>Configuración de Windows>Configuración de seguridad>Directivas locales>Opciones de seguridad en la ventana del Editor de Directivas de Grupo.

- Haz doble clic en Acceso a la red en el panel derecho. No permitir la enumeración de cuentas SAM y comunicarse de forma anónima configuración de la política.

- Elige Habilitado y luego haz clic en Aplicar y Aceptar para guardar nuestras configuraciones.

Si obtenemos estas configuraciones de Directivas de Grupo correctamente, la seguridad de nuestra organización mejora automáticamente. Esta lista puede no estar completa, pero es una excelente guía inicial para reforzar la seguridad en nuestro entorno de dominio.

Mejores prácticas de Directivas de Grupo – Conclusiones sobre la configuración de seguridad de GPO

Navegar por las complejidades de las prácticas recomendadas de Group Policy es una piedra angular para reforzar la seguridad y eficiencia de cualquier entorno de red. Al ceñirse a estas pautas, los administradores no solo refuerzan la resistencia de sus sistemas, sino que garantizan una configuración coherente y estandarizada en toda la organización. A medida que se desarrolla el panorama digital, abrazar estas prácticas recomendadas se vuelve imprescindible para proteger los datos, mejorar la integridad operativa y mantener una base sólida para una administración de red efectiva.

Source:

https://infrasos.com/group-policy-best-practices-gpo-security-settings/