Estrategias y herramientas de copia de seguridad de Active Directory (mejores prácticas). Active Directory se erige como piedra angular de la infraestructura de TI empresarial, sirviendo como una robusta solución LDAP que sustenta servicios cruciales como la autenticación y DNS. La operación fluida de estos servicios es vital para la continuidad del negocio, lo que hace que la fiabilidad de Active Directory sea un aspecto crítico de la prestación de servicios de TI. Para garantizar su funcionalidad ininterrumpida, las organizaciones deben establecer estrategias integrales de copia de seguridad y recuperación ante desastres y seleccionar las herramientas adecuadas.

Este artículo profundiza en los componentes críticos de la copia de seguridad y recuperación de Active Directory. Desde comprender qué se debe respaldar hasta seleccionar las herramientas adecuadas e implementar estrategias de prueba, exploramos los aspectos esenciales para salvaguardar este servicio crucial.

También te puede interesar Bosque de Active Directory vs Dominio: ¿Cuál es la diferencia?

Estrategia de copia de seguridad de Active Directory

Qué respaldar en Active Directory

Lo primero es identificar qué se debe respaldar. En un escenario en el que tienes un único controlador de dominio (lo cual no se recomienda), debes realizar una copia de seguridad completa del servidor. Para asegurarte de poder realizar una recuperación de metal desnudo, si es necesario.

En caso de tener varios controladores de dominio, considera lo siguiente:

- La copia de seguridad del estado del sistema (componentes críticos del sistema, como el registro, el directorio SYSVOL y la base de datos de Active Directory) es suficiente.

- La copia de seguridad de solo un servidor por sitio físico es suficiente, ya que están replicando y todos tienen la misma información.

- En un entorno de multi-dominio, realizar una copia de seguridad de al menos un controlador de dominio de cada dominio en su bosque.

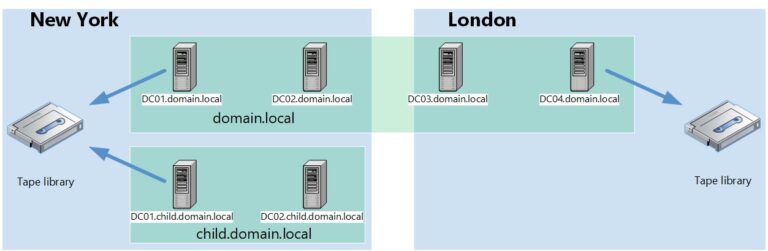

Por ejemplo, en el diagrama de abajo, hay una infraestructura de Active Directory con 2 sitios físicos y 2 dominios – el dominio raíz domain.local y el subdominio child.domain.local.

En este caso, se realiza una copia de seguridad de tres controladores de dominio – dos de domain.local, ya que se encuentran en dos sitios, y uno de child.domain.local.

Frecuencia de copia de seguridad

Esta decisión depende de tu objetivo de punto de recuperación. Si es aceptable perder un día de cambios escritos en el controlador de dominio, una copia diaria funciona perfectamente. También es necesario identificar los tipos de copia de seguridad requeridos. ¿Con qué frecuencia se deben realizar copias completas y copias incrementales? ¿Se necesitan copias diferenciales? La aproximación más popular es realizar copias completas semanalmente y copias incrementales diariamente.

Herramientas de copia de seguridad de Active Directory para considerar

Típicamente, sistemas replicados entre múltiples servidores, como Active Directory, no admiten el viaje en el tiempo. Significa que, cuando falla la máquina virtual del controlador de dominio, no se puede restaurar simplemente desde una instantánea y ponerlo de nuevo en producción. Cada controlador de dominio tiene un Número de Secuencia de Actualización (USN) que aumenta cada vez que se escribe una nueva operación de cambio en la base de datos. Por ejemplo, si tienes varios controladores de dominio, uno de ellos falló y restaurastelo usando una instantánea simple. Su USN es incorrecto (anticuado, igual al valor de USN en el momento en que se tomó la instantánea) y la replicación está rota (un ejemplo más detallado se puede encontrar aquí). Además, cada objeto dentro de la base de datos de AD tiene su propia versión, lo cual también debe tenerse en cuenta durante las operaciones de copia de seguridad/restauración. Por lo tanto, solo se deben usar herramientas que realicen una restauración consistente para respaldar Active Directory. Afortunadamente, hay herramientas disponibles, tanto integradas en Windows Server como proporcionadas por proveedores de terceros.

Tome en consideración lo siguiente:

- Opciones requeridas – por ejemplo, si las políticas corporativas requieren realizar copias completas y incrementales, seleccione la herramienta que realice copias incrementales de Active Directory.

- Almacenamiento de copias de seguridad objetivo – si desea almacenar las copias de seguridad en unidades de cinta, necesitará comprar una solución de terceros, ya que la función de copia de seguridad integrada de Windows Server Backup no admite la escritura en cintas.

- Frecuencia de restauración: para la restauración regular de objetos eliminados de Active Directory, elija una herramienta que permita la restauración de objetos individuales sin necesidad de restaurar toda la base de datos. Muchos sistemas de copia de seguridad de terceros a nivel empresarial permiten restaurar objetos individuales en unos pocos clics, por ejemplo, este y este otro

- Presupuesto: siempre se debe tener en cuenta. Si su empresa no tiene fondos para herramientas de terceros, la Copia de seguridad de Windows Server incorporada en el sistema operativo podría cubrir las necesidades esenciales.

Pruebas del proceso de restauración de Active Directory

La regla de oro de la copia de seguridad es siempre probar el proceso de restauración. Es muy común que un ingeniero de sistemas piense que todo está bien con su copia de seguridad simplemente porque la herramienta de copia de seguridad no da errores. Entonces, cuando ocurre el desastre real, resulta que la copia de seguridad es inconsistente y la restauración es imposible. Para evitar tales escenarios, es crucial probar el proceso de restauración al menos anualmente. Las buenas prácticas son:

- Crear un plan bien documentado del proceso de restauración.

Tener una infraestructura de prueba donde realice las pruebas regulares de restauración. - Para tener una infraestructura de pruebas donde realices pruebas de restauración regulares.

- Para mantener las contraseñas de administración de DSRM (Directory Services Restore Mode) de todos los controladores de dominioseguros y disponibles.

- Para realizar pruebas de restauración regulares usando diferentes escenarios.

En caso de que no tengas la contraseña de administración de DSRM, es mejor reiniciarla usando la herramienta NTDSutil, como se describe aquí, y asegurar que sea almacenada en un lugar seguro para estar disponible en caso de un desastre.

Escenarios de restauración de Active Directory

Escenario 1. Falla del único Controlador de Dominio

Si solo tienes un controlador de dominio, en caso de su falla, considera lo siguiente:

- Se necesita recuperación de hardware básico.

- Se espera un servicio fuera de servicio – a diferencia de otros escenarios, restaura el servidor lo antes posible para minimizar el impacto.

- Se espera pérdida de datos – se perderán todos los cambios que has realizado en los objetos de AD desde la última copia de seguridad.

Asegúrese de que las copias de seguridad se realicen con frecuencia (para minimizar la pérdida de datos) y que no haya demasiadas copias de seguridad incrementales (cuantas más copias de seguridad incrementales se realicen, más tiempo tomará el proceso de restauración). El enfoque común es hacer una copia de seguridad todas las noches, con al menos una copia de seguridad completa semanal.

Este escenario debe evitarse siempre que sea posible, ya que Active Directory está diseñado para alta disponibilidad y para infraestructuras de varios servidores.

Escenario 2. Fallo del controlador de dominio en una infraestructura de varios servidores

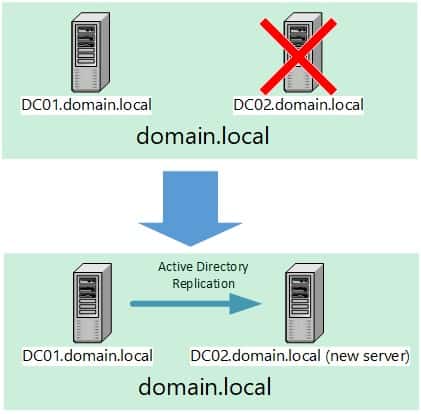

En caso de que haya varios controladores de dominio y uno de ellos falle, no es necesario realizar una restauración desde una copia de seguridad. Es más eficiente eliminar el servidor fallido y su metadatos del catálogo y desplegar un nuevo servidor con el mismo nombre y dirección IP. El proceso de restauración de alto nivel es el siguiente:

- Compruebe si el servidor fallido tenía alguna función de operaciones de maestro único flexible (FSMO, por sus siglas en inglés). Si es así, transfiera las funciones a otro controlador utilizando la herramienta NTDSutil o PowerShell, como se describe en este artículo

- Elimine el servidor fallido y limpie sus metadatos (el proceso detallado se describe aquí)

- Implementar una nueva máquina virtual con el mismo nombre y dirección IP. Se recomienda no cambiar el nombre y la dirección porque los controladores de dominio a menudo servir como servidores DNS, y otras máquinas pueden tener la dirección IP del controlador de dominio fallido como servidor DNS primario en su configuración de tarjeta de red.

- Promover el nuevo servidor al rol de controlador de dominio.

Escenario 3. Restauración de objetos eliminados永久emente de Active Directory

En caso de que algún objeto, como usuario, se haya eliminado accidentalmente del catálogo, restúenlo desde la copia de seguridad. Si utilizan herramienta de respaldo de terceros, siga las instrucciones del fabricante. Si utilizaron Windows Server Backup para realizar copias de seguridad de Active Directory, use el siguiente proceso de restauración de alto nivel:

- Use la copia de seguridad para crear el controlador de dominio de recuperación.

- Inicie sesión en el controlador de dominio de recuperación utilizando la contraseña de admin DSRM.

- Ejecute la restauración autorizada del objeto utilizando la herramienta NTDSutil. El estado restaurado del objeto es considerado como el estado más actual por la replicación de AD, y se copia a todos los otros controladores de dominio.

- Utilice la herramienta Ldifde para restaurar la pertenencia a grupos del objeto.

Se encuentra una descripción más detallada en este artículo.

Estrategias y herramientas de copia de seguridad de Active Directory (mejores prácticas) – Conclusión

Este artículo describe los elementos esenciales de la copia de seguridad y recuperación de Active Directory, resaltando la importancia de una estrategia bien definida.

Los puntos clave incluyen la necesidad de identificar qué respaldar, con qué frecuencia realizar copias de seguridad y qué herramientas utilizar según los requisitos y el presupuesto únicos de su organización. También se ha hecho hincapié en las estrategias y mejores prácticas de prueba para garantizar un proceso de recuperación confiable.

Hemos examinado escenarios que van desde el fallo de un único controlador de dominio hasta la restauración de objetos eliminados de forma permanente en Active Directory. En el próximo artículo, exploraremos escenarios de recuperación ante desastres más complejos, proporcionando a las organizaciones una guía exhaustiva para salvaguardar su infraestructura de Active Directory. Estén atentos a la próxima entrega, donde nos adentraremos más en la protección de este componente crítico de las TI empresariales.

Source:

https://infrasos.com/active-directory-backup-strategies-and-tools/