¿Qué es el Evento ID 4624: Se inició sesión con éxito una cuenta. ¿Qué es ese inicio de sesión en el dominio controlador registro de eventos?? En este artículo, aprendemos más sobre este evento y examinamos sus propiedades.

El Evento ID 4624 indica que un usuario ha iniciado sesión con éxito en un controlador de dominio (o en una estación de trabajo). Sin embargo, vale la pena analizar el registro de eventos, especialmente si la cuenta no te resulta familiar o si sospechas que una cuenta de AD puede estar comprometida.

Aprende aquí sobre el Evento ID 4624 y cómo solucionar cualquier problema en tu entorno de Active Directory debido a este evento.

También puedes leer Cómo proteger Azure AD contra amenazas cibernéticas

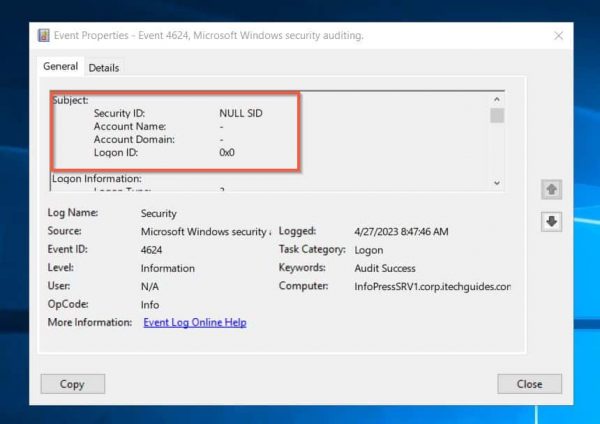

ID de evento 4624 “Asunto” Propiedades

El Asunto del evento tiene las siguientes subpropiedades:

1. Seguridad ID (SID): SID (identificador de seguridad) de la cuenta que reportó el inicio de sesión exitoso. El Visor de eventos intenta resolver automáticamente el SID de la cuenta que registró el evento.

Sin embargo, si no puede resolver el SID de la cuenta (como en la mayoría de los casos), el ID de evento 4624 registra un SID NULL (sin valor) en el campo de Seguridad ID.

2. Nombre de cuenta: informa el nombre de la cuenta que registra el inicio de sesión exitoso de la cuenta. Esta información te ayuda a determinar si se trata de una cuenta de usuario o de servicio legítima en Active Directory.

Como con el campo de Seguridad ID, el campo de Nombre de la Cuenta puede estar en blanco. Si el nombre de la cuenta no está registrado aquí, puede estar registrado en la propiedad “Nuevo Ingreso” (ver sección 4 a continuación).

3. Dominio de la Cuenta: el dominio de la cuenta que registró el evento (“dominio del sujeto”). Alternativamente, Dominio de la Cuenta puede mostrar el nombre de la computadora que registró el evento de inicio de sesión exitoso.

El evento ID 4624 muestra el Dominio de la Cuenta de 3 maneras: el nombre NetBIOS del dominio, por ejemplo, infrasos, el nombre de dominio completo en minúsculas (infrasos.com), o en mayúsculas (INFRASOS.COM).

Independientemente de cómo el Visor de Eventos registre el campo de Dominio de la Cuenta, la información te ayuda a determinar el dominio de AD al que pertenece la cuenta. Esta información es útil para la solución de problemas, especialmente si administras un Bosque de AD multi-dominio.

4. ID de Inicio de Sesión: Este campo es un valor hexadecimal que puedes usar para correlacionar este evento con eventos recientes que puedan tener el mismo ID de inicio de sesión. Además, esto te ayuda a identificar cualquier patrón o anomalía en los eventos y solucionar problemas relacionados.

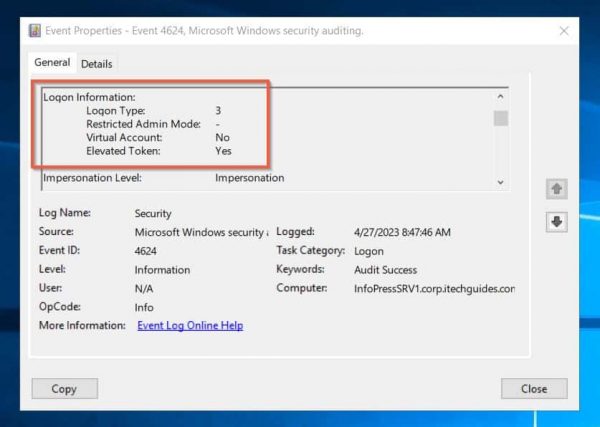

Propiedades del “Información de inicio de sesión” del ID de evento 4624

La sección de Información de inicio de sesión del evento ID 4624 – Se ha iniciado sesión correctamente en una cuenta – tiene 4 subpropiedades: Tipo de inicio de sesión, Modo de administrador restringido, Cuenta virtual y Token elevado.

1. Tipo de inicio de sesión: el tipo de inicio de sesión que registró el evento de inicio de sesión exitoso. Los valores van de 0 a 13.

Para conocer el significado de cada número, visita la sección Tipos de inicio de sesión y descripciones de la página de Microsoft para el evento 4624.

La información registrada en el campo “Tipo de inicio de sesión” del evento ID 4624 ayuda a los administradores a determinar cómo ocurrió el inicio de sesión.

Consejo profesional: si el ID de evento 4624 registra un Tipo de inicio de sesión de 10 (inicios de sesión RemoteInteractive) con una red de origen de bucle de retroalimentación (127.0.0.0), trata esto como un inicio de sesión exitoso sospechoso, ya que podría indicar un ataque de tunelización RDP.

Consulta la sección de Información de red de esta guía para obtener información sobre la “red de origen”.

2. Modo de Administrador Restringido: solo se completa si un usuario inicia sesión correctamente de forma remota utilizando Servicios de Terminal o Escritorio Remoto (“Tipo de inicio de sesión” 10, sesiones de tipo de inicio de sesión RemoteInteractive).

El valor del Modo de Administrador Restringido es booleano (Sí o No) – mostrando si las credenciales proporcionadas se pasaron utilizando el modo de administrador restringido. Si el tipo de inicio de sesión no es 10, el campo de Modo de Administrador Restringido es un cadena “-“.

3. Cuenta Virtual: es un campo de Sí o No, que indica si la cuenta que registró el inicio de sesión exitoso es una cuenta virtual o no. Un ejemplo de una cuenta virtual es la Cuenta de Servicio Administrado (introducida en Windows 7 y Windows Server 2008 R2.

4. Token Elevado: también es un campo de Sí o No, que indica si la cuenta que desencadenó el inicio de sesión exitoso (evento ID 4624) es una cuenta de administrador.

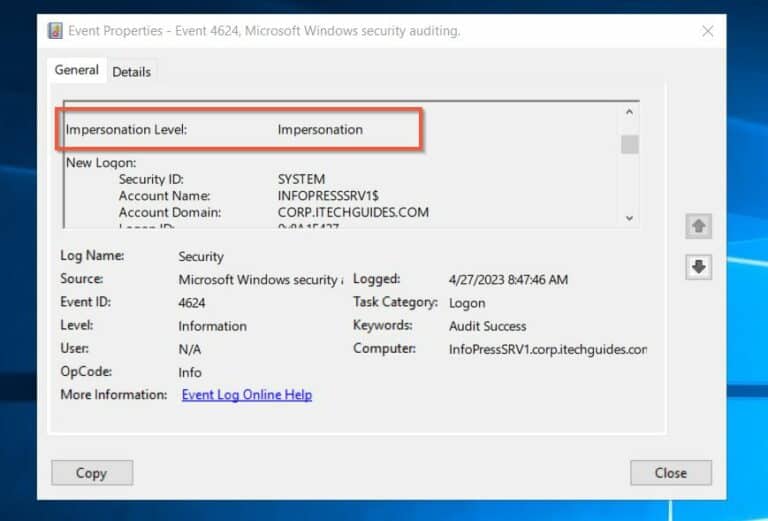

Propiedades del Evento ID 4624 “Nivel de Impersonación”

El campo de nivel de impersonación muestra cuánto un proceso en la sesión de inicio de sesión se hace pasar por otro. El cliente ha otorgado al servidor permiso para actuar en su nombre si hay una impersonación exitosa.

Cuando esto sucede, los niveles de impersonación indican el alcance de la autoridad otorgada a un servidor, cuando asume la identidad de un cliente. Estos niveles están caracterizados por diferentes grados de impersonación registrados en el evento ID 4624.

Los diferentes niveles de impersonación que se registran en el registro de eventos 4624 para un inicio de sesión exitoso son los siguientes:

1. Anónimo: el servidor reconoce que no conoce la identidad del cliente. Por lo tanto, el servidor no puede asumir ni hacerse pasar por la identidad del cliente.

2. Identificación: el nivel predeterminado. Además, suponiendo que esto está registrado como el Nivel de Personificación, el cliente permite que el servidor adquiera su identidad y realice verificaciones de la Lista de Control de Acceso (ACL) asumiendo la identidad del cliente.

3. Personificación: asume el contexto de seguridad del cliente en esta forma predominante de personificación. Sin embargo, en sistemas remotos, el servidor no puede personificar al cliente.

4. Delegación: indica que el proceso del servidor personifica el contexto de seguridad del cliente en sistemas remotos.

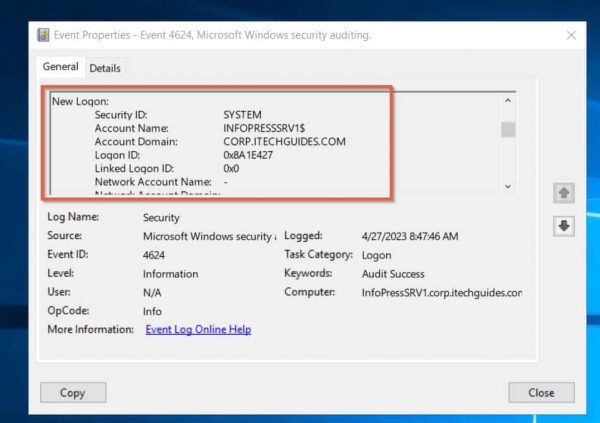

Propiedades del ID de evento 4624 “Nuevo Inicio de Sesión”

Los campos de Nuevo Inicio de Sesión muestran la cuenta que inició la sesión, que es la cuenta para la cual se creó el nuevo inicio de sesión.

Al comparar el nombre del equipo con el Dominio de la cuenta, determinas si la cuenta es local o dominio. Si el nombre del equipo coincide con el Dominio de la cuenta, la cuenta es local en ese sistema.

Sin embargo, si no coinciden, es una cuenta de dominio.

1. Identificador de Seguridad (SID): identificador de seguridad de la cuenta que registró el evento ID 4624 de “inicio de sesión exitoso”. Cuando el Visor de Eventos registra este evento, intenta resolver el SID.

Sin embargo, si no puede resolver el SID al nombre de la cuenta, muestra la fuente del evento en su lugar.

2. Nombre de la Cuenta: realiza el inicio de sesión exitoso.

3. Dominio de la Cuenta: El registro de eventos podría registrar los siguientes formatos para el nombre de dominio: NETBIOS (por ejemplo, infrasos), en minúsculas (infrasos.com), o en mayúsculas (INFRASOS.COM) formatos.

Además, el campo Dominio de la Cuenta muestra “NT AUTHORITY” si la cuenta de inicio de sesión es un SERVIDOR LOCAL o INICIO DE SESIÓN ANÓNIMO.

4. ID de Inicio de Sesión: valor hexadecimal como 0x8A1E427. Es crucial para la solución de problemas porque vincula este evento con otros eventos recientes que tienen el mismo ID de Inicio de Sesión.

5. Identificador de inicio de sesión vinculado: representa un valor hexadecimal asignado a la sesión de inicio de sesión correspondiente. En casos en los que no hay otros eventos de inicio de sesión asociados, el valor de Identificador de inicio de sesión vinculado es “0x0”.

6. GUID de inicio de sesiónID: campo, permite vincular event id 4624 con otro evento con el mismo GUID de inicio de sesión. Al hacer esto, establece una relación entre 2 eventos que podrían parecer no relacionados, proporcionándole una comprensión más completa de cualquier potencial amenaza a su Active Directory.

Campos de información de red “Nuevo Inicio de Sesión”

7. Nombre de cuenta de red: solo se aplica al tipo de inicio de sesión “NewCredentials” como se discutió anteriormente. Sin embargo, si el tipo de inicio de sesión es diferente de “NewCredentials”, entonces el campo Nombre de cuenta de red se registra como un “-” en el Visor de eventos.

8. Dominio de Cuenta de Red: solo se aplica al tipo de inicio de sesión ‘NewCredentials’, al igual que el Nombre de Cuenta de Red. Si el usuario estableciera una conexión de red, utilizarían el nombre de dominio especificado en este campo.

Sin embargo, si el tipo de inicio de sesión no es ‘NewCredentials’, ‘ – ‘ se registra en el campo Dominio de Cuenta de Red en el Visor de Eventos.”

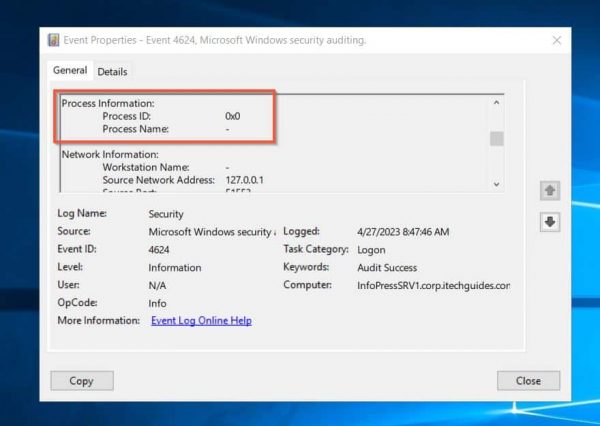

Event ID 4624 “Información del Proceso” Propiedades

El campo Información del Proceso del registro de eventos proporciona información sobre el proceso que registró el evento de inicio de sesión exitoso.

1. ID de Proceso: un valor hexadecimal que Windows (y otros Sistemas Operativos) utilizan para identificar de manera única un proceso. El Visor de Eventos muestra el ID de proceso en este campo, si un proceso se registra con éxito en Active Directory y registra el ID de evento 4624.

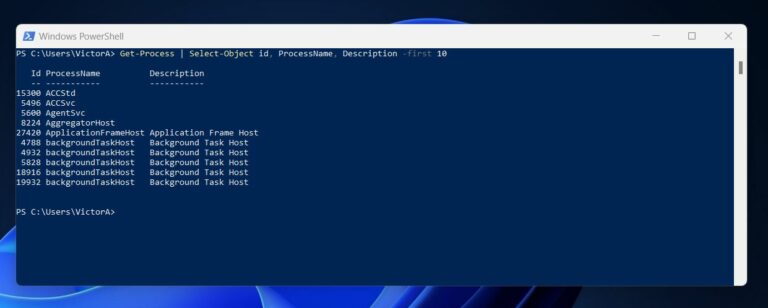

Para ver el ID de proceso de todos los procesos que se están ejecutando actualmente en tu PC con Windows, abre PowerShell y ejecuta el comando Get-Process.

Convierte el valor hexadecimal del ID de proceso en el ID de evento 4624 a decimal. Al hacer esto, comparas el ID de proceso con uno de los IDs devueltos por el comando Get-Process de PowerShell command.

2. Nombre del Proceso: registra el evento de inicio de sesión exitoso.

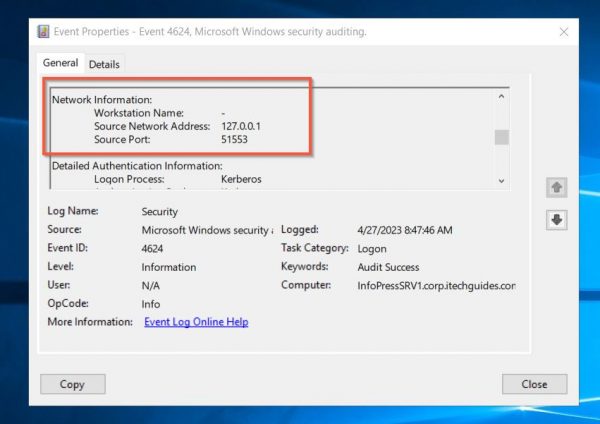

Propiedades del ID de evento 4624 “Información de red”

En esta sección del evento, encuentras información valiosa para fines de solución de problemas. Por ejemplo, muestra desde qué computadora el usuario inició sesión. Además, los campos de Información de red te dan la dirección IP de la computadora y el puerto utilizado.

1. Nombre de la estación de trabajo: registra el nombre del equipo desde el cual el usuario inició el inicio de sesión. Si el inicio de sesión provino del mismo equipo, se registró el evento, o si es un inicio de sesión Kerberos, el campo Nombre de la estación de trabajo está vacío.

2. Dirección de red de origen: registra la dirección IP del equipo desde el cual un usuario inició sesión. Si ves “::1” (IPv6) o “127.0.0.1” (IPv4) en este campo, eso significa que el usuario inició sesión desde el mismo equipo donde se creó el registro de eventos. En otras palabras, iniciaron sesión localmente.

3. Puerto de origen: registra el puerto de origen TCP del equipo remoto utilizado para iniciar sesión.

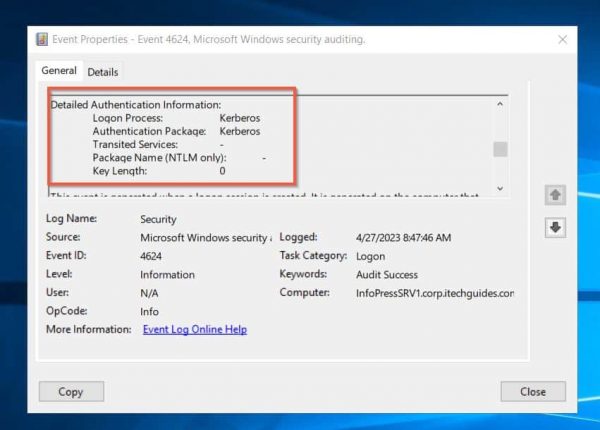

Propiedades de “Información Detallada de Autenticación” del ID de evento 4624

En el último campo, descubrimos cómo tuvo lugar el proceso de autenticación. Mantiene un registro del proceso responsable de la autenticación y del paquete utilizado. Además, el campo “Información de autenticación detallada” muestra otros detalles cruciales como Servicios Transitivos, Nombre del Paquete y Longitud de la Clave.

1. Proceso de Inicio de Sesión: captura el nombre del proceso de inicio de sesión confiable que el usuario utilizó para iniciar sesión cuando el sistema registró el ID de evento 4624, indicando “Se inició sesión con éxito una cuenta.”

2. Paquete de Autenticación: registra el tipo de paquete de autenticación utilizado para realizar la autenticación de la cuenta de inicio de sesión.

Los paquetes de autenticación más comúnmente utilizados son NTLM, Kerberos y Negociar, que eligen entre los protocolos Kerberos y NTLM.

3. Servicios Transitivos (solo Kerberos): enumera los servicios transmitidos. Este campo se llena si el inicio de sesión resultó de un proceso de inicio de sesión S4U (Service For User).

4. Nombre del Paquete (solo NTLM): si el protocolo NTLM autenticó la solicitud de inicio de sesión (en lugar de Kerberos), el campo Nombre del Paquete registra la versión de NTLM. Específicamente, registra la versión de LAN Manager, una subfamilia del protocolo de autenticación NTLM.

Finalmente, el campo Nombre del Paquete registra NTLM V1, NTLM V2 o LM.

5. Longitud de la Llave: solo se aplica al protocolo de autenticación NTLM. Por lo tanto, si Kerberos autenticó la solicitud de inicio de sesión que registró con éxito el ID de evento4624, el campo Longitud de la Llave es “0”.

Sin embargo, si la autenticación fue realizada por el protocolo NTLM, la longitud de la llave es de128 o56 bits.

También lea Mejores Prácticas de Seguridad de Active Directory: Proteja su Entorno

Conclusión de Qué es el ID de Evento4624: Se inició sesión con éxito una Cuenta

En conclusión, este artículo ha cubierto los diversos campos relacionados con Event ID4624, que se utiliza para rastrear los inicios de sesión exitosos en sistemas basados en Windows.

El artículo describió las diferentes propiedades asociadas con este evento, incluyendo Subject, Información de inicio de sesión, Nivel de suplantación, Nuevo inicio de sesión, Información de proceso, Información de red y Información detallada de autenticación.

Entender estas propiedades ayuda a monitorizar Active Directory y detectar posibles brechas de seguridad.

Source:

https://infrasos.com/what-is-event-id-4624-an-account-was-successfully-logged-on/