Windows Server Hardening: Sicherheitseinstellungen und -politiken für Windows Server einrichten. Die Hardening von Windows Server ist wichtig, um die Sicherheit unserer Windows Server-Infrastruktur zu stärken. Wir schützen unser Server durch die Konfiguration von Sicherheitseinstellungen und -politiken gegen mögliche Bedrohungen und unerlaubte Zugriffe. Dieser Leitfaden bietet uns Schritte und Best Practices, um unsere Windows Server-Umgebung zu harden.

Windows Server Hardening: Sicherheitseinstellungen & -politiken für Windows Server einrichten

Jeder neue Windows Server-Veröffentlichung wurde um die Sicherheitsfunktionen von Windows Server 2022 erweitert, um diese wichtige Infrastrukturelemente zu schützen. Dies bedeutet, dass Organisationen Windows Server 2022 upgraden sollten, bevor die Unterstützung für ältere Windows Server-Versionen endet. Es ist eine gute Idee, einen Windows Server 2022-Migration zu erwägen, insbesondere für kritische Infrastrukturen wie Domänencontroller.

A Windows Server 2022 upgrade brings the advantage of security features not existing in earlier Windows Server versions. In addition, given the sensitive nature of domain controllers and other infrastructure components in the data center, it makes sense to harden those servers to the newest server operating system.

Verbesserungen der Basissicherheit von Windows Server

Eines der Tools, das Administratoren zur Verfügung steht, um die Windows-Umgebung abzusichern, ist das Microsoft Security Compliance Toolkit. Dieses enthält die Sicherheitsgrundlinie für Windows Server 2022, bestehend aus Gruppenrichtlinienobjekten (GPOs), die gemäß den empfohlenen Best Practices von Microsoft konfiguriert sind. Darüber hinaus enthält das Toolkit ein Policy Viewer-Dienstprogramm, um die Konfiguration eines Systems mit den Basissicherheitseinstellungen zu vergleichen.

Die Microsoft Security Compliance Toolkit ist kein neues Tool, aber Microsoft hat einige Änderungen an den Grundlagen für Windows Server 2022 durchgeführt. Zum Beispiel zeigt die Browserbeschränkungsliste des Domänencontrollers Internet Explorer an, weil Edge der empfohlene Browser von Microsoft ist. Analog dazu behandelt die Sicherheitsgrundlage von Windows Server 2022 das Skript扫描 jetzt als Sicherheitsbest Practice. Auch können nur Administratoren Printtreiber installieren.

Erfolgreich lesen Mit Gruppenpolitik die Active Directory-Sicherheit verbessern

Erste Schritte mit den Windows Server 2022-Sicherheitsgrundlagen

Bitte besuchen Sie die Microsoft Security Compliance Toolkit-Seite und laden Sie den Policy Analyzer und die Windows Server 2022-Sicherheitsgrundlage als .zip-Dateien herunter, die wir entpacken müssen. Um ein Windows Server 2022-System gegen die Sicherheitsgrundlage zu vergleichen:

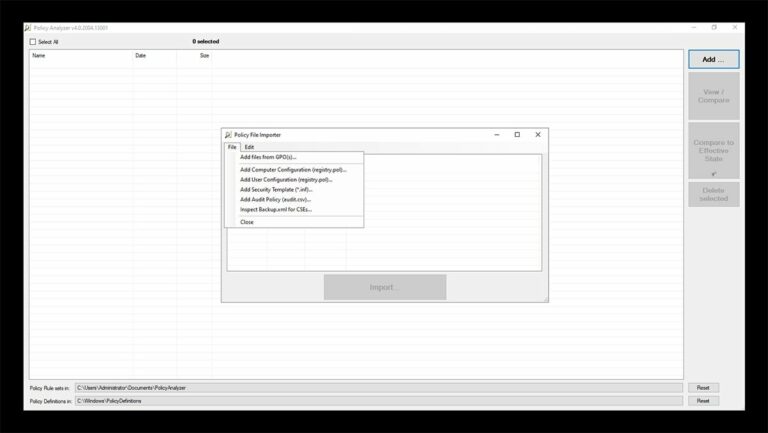

- Führen Sie das PolicyAnalyzer.exe-Datei aus.

- Klicken Sie auf die Hinzufügen-Schaltfläche und folgen Sie den Anweisungen, um den Policy-Datei-Importer zu öffnen.

- Wählen Sie die Option Dateien aus GPOs hinzufügen im Dateimenü, wie unten gezeigt.

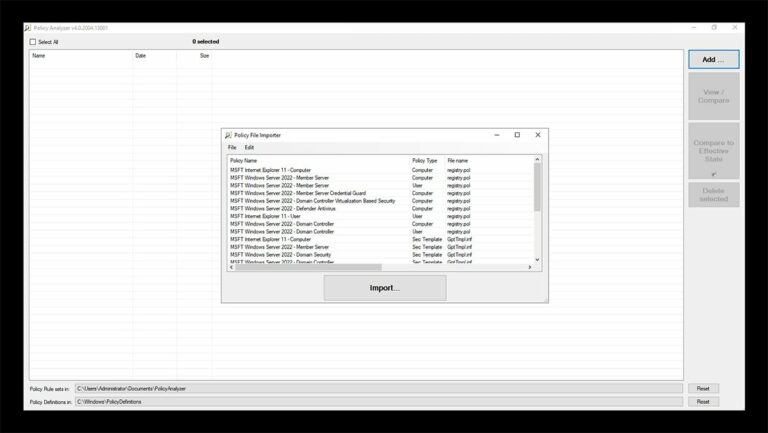

Der Policy-Datei-Importer zeigt die verfügbaren GPOs an, wie unten gezeigt. Die GPOs sind rollenspezifisch. Zum Beispiel gibt es GPOs für allgemeine Zwecke, aber es gibt verschiedene GPOs für Domänencontroller, die wir in größerem Maße absichern müssen als grundlegende Server.

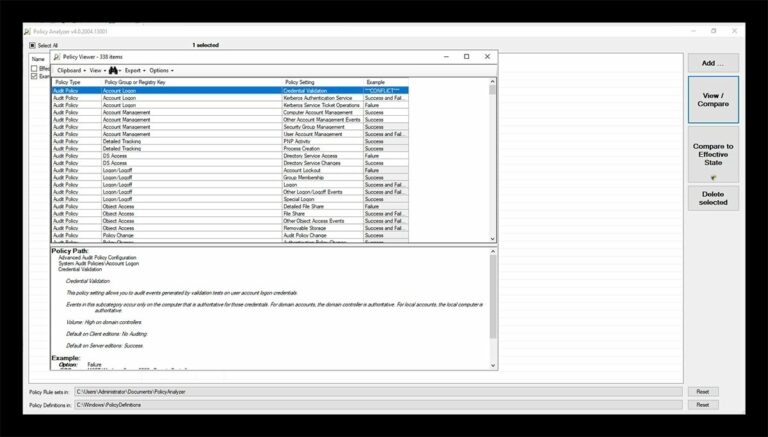

Wählen Sie die zu verwendende Richtliniendatei aus und klicken Sie dann auf die Importieren -Schaltfläche. Speichern Sie die importierte GPO bei Aufforderung als Richtlinienregeldatei. Klicken Sie anschließend auf die Anzeigen/Vergleichen-Schaltfläche, um den Vergleich der Baseline mit dem aktuellen Zustand des Servers durchzuführen. Diese Schaltfläche öffnet den Policy Viewer, um die Baseline mit dem effektiven Zustand des Systems zu vergleichen, wie unten gezeigt.

Der Policy Analyzer hebt die Unterschiede zwischen der Sicherheitsbaseline und den aktuellen System-GPOs während des Vergleichstests hervor. Das Tool überprüft auch unnötige oder sich widersprechende Einstellungen. Admins exportieren ihre Ergebnisse im Excel-Format und erstellen einen Schnappschuss, um zu einem späteren Zeitpunkt Änderungen zu überprüfen.

Werkzeuge und Dienstprogramme zur Unterstützung der Windows Server-Härtung

Es gibt mehrere leistungsstarke Werkzeuge, die Ihnen bei der Absicherung Ihrer Windows Server-Umgebung helfen. In diesem Leitfaden stellen wir einige dieser Werkzeuge vor und heben ihre Fähigkeiten zur Stärkung der Sicherheit Ihrer Windows Server 2022-Infrastruktur hervor.

Microsoft hat in Windows Server 2022 mehrere Sicherheitsfunktionen eingeführt, darunter:

Secured Core Server

Die Secured Core Server-Funktion integriert Hardware-, Firmware- und Software-Sicherheit, um eine robuste Verteidigung gegenüber fortgeschrittenen Bedrohungen zu schaffen. Sie nutzt vertrauenswürdige Hardwarekomponenten und sichere Boot-Prozesse, um eine hochsichere Grundlage zu schaffen.

Windows Server 2022 unterstütztdie Verwendung von gesicherten Kernhardware, die kryptografische Schlüssel im CPU speichert, anstatt in einem separaten Trusted Platform Module (TPM) Chip. Dieser Prozess verbessert die Sicherheit der Schlüssel drastisch, indem sie viel schwieriger zugänglich gemacht werden, selbst wenn ein Angreifer physischen Besitz des Geräts hat.

Hardware-Root-of-Trust

Diese Funktion gewährleistet die Integrität des Systems, indem sie die Authentizität der Hardwarekomponenten während des Bootvorgangs überprüft. Sie etabliert eine Vertrauenskette, die auf Hardwareebene beginnt und bietet starken Schutz gegen Angriffe auf Firmware-Ebene.

Windows Server 2022 verwendet TPM 2.0 entweder auf dem Motherboard oder auf neueren Prozessoren, um seine Secure Boot-Funktion zu implementieren und nicht autorisierten Code vor dem Laden des Betriebssystems zu überprüfen.

Firmware-Schutz

Firmware-Schutzmechanismen verteidigen gegen Angriffe auf Firmware-Basis. Sie umfassen Funktionen wie Secure Boot und gemessenes Booten, die die Integrität der Firmware validieren und Manipulationsversuche erkennen.

Traditionell können Antivirenprogramme kein Systemfirmware scannen. Ein Server, der mit einem secure-core Prozessor ausgestattet ist, überprüft den Bootvorgang mittels der dynamischen Root of Trust for Measurement Technologie. Es ist auch möglich, Treiber mithilfe der Direct Memory Access-Schutz zu isolieren.

UEFI Secure Boot

A security feature that verifies the operating system bootloader’s and firmware’s authenticity during the system start-up process. It prevents the execution of unauthorized or malicious code, protecting against boot-level attacks and rootkits.

Mit dieser Funktion startet das System nur Firmware und Betriebssystemdateien, die der Hersteller des Servers vertraut, um gegen Rootkit-Angriffe zu schützen.

Virtualisierungsbasierte Sicherheit

Stellt Isolierung und Schutz für kritische Systemkomponenten bereit. Es nutzt Hardware-Virtualisierungsfunktionen, um isolierte Umgebungen zu schaffen, die als virtueller Sicherheitsmodus bezeichnet werden, um sensible Daten und Prozesse vor unautorisiertem Zugriff zu schützen.

Diese Sicherheitsfunktion speichert Anmeldeinformationen und Schlüssel in einem sicheren Container, den das Betriebssystem direkt nicht zugänglich ist, um einen Schaden im Falle eines Malware-Angriffs zu vermeiden.

Aktiviere HTTPS und Transport Layer Security (TLS) 1.3 per Voreinstellung.

Windows Server 2022 fördert die sichere Kommunikation, indem es HTTPS und TLS 1.3 als Standardprotokolle ermöglicht. Dieser Prozess gewährleistet, dass der Netzwerkverkehr verschlüsselt ist, um Daten während der Übertragung zu schützen und das Risiko von Abhören und Manipulation zu verringern.

Microsoft hat HTTPS und TLS 1.3 standardmäßig in Windows Server 2022 aktiviert, um ältere, weniger sichere Protokolle zu ersetzen. Administratoren müssen Anwendungen oder Dienste konfigurieren, um sie zu verwenden.

Sicherer DNS

Windows Server 2022 bietet erweiterte Sicherheit für die Auflösung des DNS (Domain Name System). Dazu gehören DNS-Verschlüsselung, DNS über HTTPS (DoH) und DNSSEC (Domain Name System Security Extensions), die Vertraulichkeit, Integrität und Authentifizierung für DNS-Abfragen bieten und DNS-basierte Angriffe abmildern.

Diese Funktion, auch bekannt als DNS-over-HTTPS, verschlüsselt DNS-Abfragen, um die Privatsphäre zu verbessern, indem der Datenverkehr gesichert wird, um Netzwerkabhörung zu verhindern.

Auch lesenswert DNS-Server auf Windows Server installieren und konfigurieren

SMB East West-Verschlüsselung

Es verschlüsselt SMB-Verkehr zwischen Servern innerhalb desselben Rechenzentrums oder Netzwerksegments. Es schützt die Vertraulichkeit und Integrität von Daten und verhindert unbefugten Zugriff auf sensible Informationen innerhalb der Serverinfrastruktur.

Diese Funktion verschlüsselt Kommunikation innerhalb von Storage Spaces Direct-Clustern, um den Datentransfer zwischen Servern zu schützen.

SMB Direct und RDMA-Verschlüsselung

Windows Server 2022 unterstützt SMB Direct und RDMA (Remote Direct Memory Access) Verschlüsselung, die die Sicherheit von Datenübertragungen zwischen Servern durch die Verschlüsselung der Daten während der Übertragung verbessert. Dieser Prozess schützt vor Abhören und unbefugter Abfangung von SMB-Verkehr.

Die SMB Direct-Funktion für Hochgeschwindigkeitstransfers in Dateiservern unterstützt jetzt Verschlüsselung. Windows Server 2022 führt die Verschlüsselung vor der Datenplatzierung durch, um im Vergleich zu früheren Ausprägungen dieser Technologie eine deutlich bessere Leistung zu erzielen.

SMB Over QUIC

SMB Over QUIC (Quick UDP Internet Connections) führt ein sicheres und effizientes Transportprotokoll für SMB-Verkehr ein. Es nutzt Verschlüsselungs- und Authentifizierungsmechanismen von QUIC, um die Vertraulichkeit und Integrität von SMB-Daten sicherzustellen, die zwischen Clients und Servern ausgetauscht werden.

Diese Funktion, kombiniert mit TLS 1.3, verwendet ein relativ neues Transportprotokoll zum sicheren Zugriff auf Daten, ohne dass ein VPN erforderlich ist. Nur verfügbarin der Windows Server 2022 Datacenter Azure Edition.

Windows Server 2022 Sicherheitsbewährte Verfahren

Microsoft stellt Best Practice-Analysatoren basierend auf Rolle und Serverversion bereit, die uns dabei helfen, unsere Systeme zu härten, indem sie diese scannen und Empfehlungen abgeben.

Obwohl die Benutzerkontensteuerung (UAC) den wichtigen Zweck erfüllt, ausführbare Dateien vom Sicherheitskontext des angemeldeten Benutzers abzuschirmen. Wenn wir uns als Administrator anmelden, verhindert die UAC, dass Anwendungen ohne unsere Zustimmung ausgeführt werden. Diese Maßnahme verhindert, dass Malware im Hintergrund ausgeführt wird und bösartige Websites Installer oder anderen Code starten. Lassen Sie daher die UAC nach Möglichkeit eingeschaltet.

Die Absicherung jeder Anwendung, die wir ausführen, ist auch entscheidend, um das Windows-Betriebssystem zu sichern, gemäß den Tipps, die in diesem Leitfaden bereitgestellt werden. Obwohl typische Microsoft-Serveranwendungen wie MSSQL und Exchange spezifische Sicherheitsmechanismen haben, die sie vor Angriffen wie Ransomware wie WannaCry schützen, sollten Sie jede Anwendung gründlich untersuchen und anpassen, um die maximale Widerstandsfähigkeit zu gewährleisten. Wenn wir einen Webserver aufbauen, folgen wir unserem Absicherungsleitfaden, um die Sicherheit für den Internetzugriff zu verbessern.

Schauen Sie sich unseren Artikel zu bewährten Sicherheitspraktiken für Windows Server für weitere Informationen an.

Windows Server Härtung: Konfigurieren von Sicherheitseinstellungen und Richtlinien für Windows Server Abschluss

Abschließend ist eine ordnungsgemäße Härtung des Windows Servers durch die Konfiguration von Sicherheitseinstellungen und Richtlinien entscheidend, um unsere Serverinfrastruktur vor sich entwickelnden Bedrohungen zu schützen. Durch die Implementierung von Funktionen wie einem Secured-core Server, Hardware-Root-of-Trust, Firmware-Schutz, UEFI Secure Boot, virtualisierungsbasierter Sicherheit und der Aktivierung von standardmäßigem HTTPS und TLS 1.3 verbessern wir signifikant die Sicherheit unserer Windows Server-Umgebung. Darüber hinaus tragen Funktionen wie sicheres DNS, SMB East-West-Verschlüsselung, SMB Direct und RDMA-Verschlüsselung sowie SMB Over QUIC dazu bei, unseren Server zusätzlich gegen potenzielle Schwachstellen und unbefugten Zugriff zu schützen.