让我们继续阐述如何保护Office 365邮件的最佳实践/威胁预防下一节。

还可阅读 在Office 365中防范钓鱼攻击

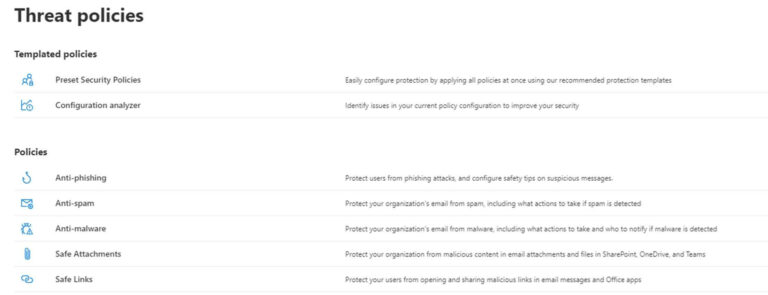

垃圾邮件和钓鱼防范最佳实践电子邮件与协作 部分找到,在策略与规则 > 威胁策略 下。

确保 Microsoft 365 邮件流畅的第一步是配置威胁策略。它们位于 Microsoft 365 Defender 门户中的 电子邮件与协作 部分,在 策略与规则 > 威胁策略 下。

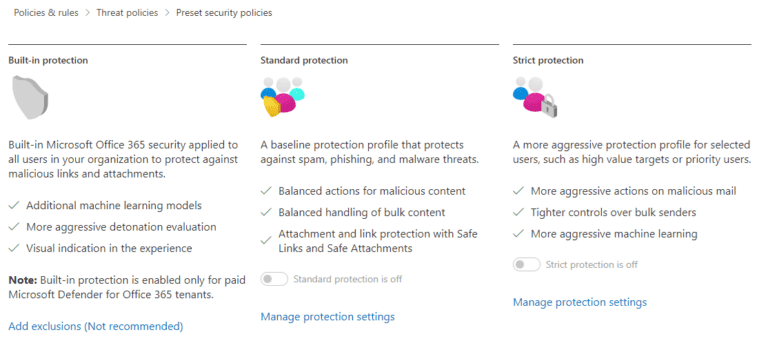

可使用预设策略之一(标准 或 严格),或根据您的需求进行自定义。严格策略 更加激进,会隔离更多的消息。这些策略是分配给用户级别的,通常最敏感的用户分配 严格 策略,而其他用户分配 标准 策略。这些策略的比较可在 Microsoft 文档门户 中找到。

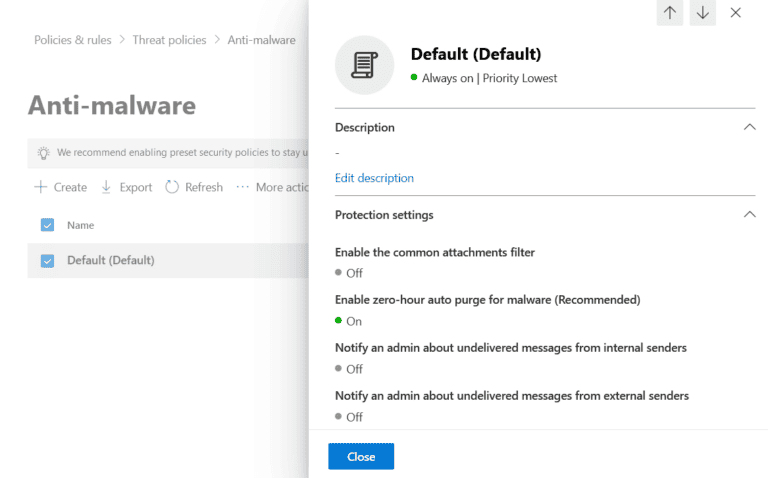

或者,您可以创建自定义策略。有3种邮件流保护策略可供选择:反垃圾邮件、反恶意软件和反钓鱼。它们包括各种过滤器、操作和通知设置。更多信息请参阅:建议的 EOP 和 Microsoft Defender for Office 365 安全设置。最佳做法是创建几种不同的策略,并将严格的策略分配给最有可能受到攻击的邮箱(例如,您公司网站的联系人页面上提供的邮箱)。

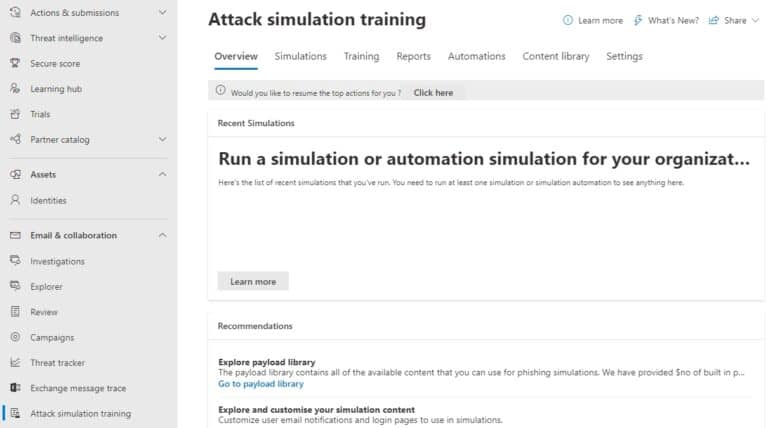

在防钓鱼预防规划中,了解没有任何工具能提供100%的保护至关重要。用户意识有助于确保基础设施的安全。让用户了解不要打开来自未知发件人的附件和链接的危险。Microsoft 365包含一个名为攻击模拟培训的内置工具,用于模拟不同类型的钓鱼攻击以教育员工。有关此工具的更多详细信息,请参阅开始使用攻击模拟培训。根据我的经验,用户培训是防范钓鱼攻击的最有效方式。如果没有预算,考虑使用第三方工具(最受欢迎的是Knowbe4)。还阅读Office 365中的安全协作:管理外部共享和访客访问

为保护用户免受欺骗,确保启用有关外部发件人的警告消息。使用Get-ExternalInOutlook PowerShell cmdlet(需要Exchange Online PowerShell模块)查看当前配置状态,并使用Set-ExternalInOutlook进行更改。启用后,Outlook将显示警告用户消息发送者为外部的横幅,从而可以识别恶意发件人。配置电子邮件验证

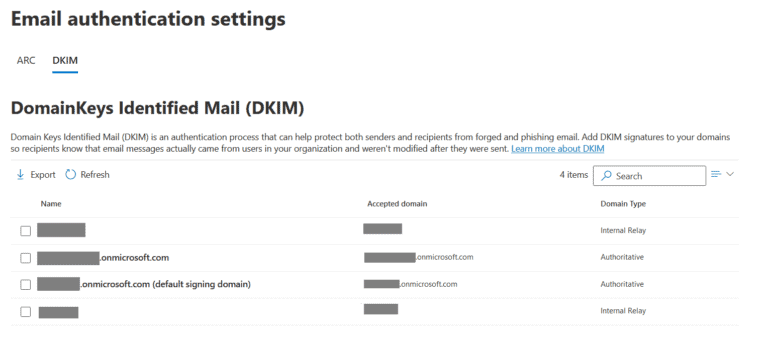

实施适当的电子邮件验证有助于授权发件人并保护您的域免受欺骗。用于验证域的常见标准是SPF、DKIM和DMARC,理想情况下,您应该同时使用这三种标准。SPF是最重要的标准,它是一个TXT DNS记录,包含了可以使用您域名发送消息的合法发件人的信息。例如,如果您只使用Microsoft 365进行电子邮件通信,则记录应该是“v=spf1 include:spf.protection.outlook.com -all”,这意味着只有Microsoft 365可以使用您的域名发送消息。常见的配置错误可能导致您的域名被冒充:

使用软失败(“~all”)而不是硬失败(“-all”)。

欺骗(冒充发送域)是垃圾邮件发送者常用的方法,以欺骗用户并使其打开恶意文件或链接。防止您的域名被冒用,防止冒用其他域名的电子邮件被投递,这是IT管理员的责任。Microsoft 365提供了几个工具可用于此目的。

警告用户有关外部发件人

要保护用户免受欺骗,请确保启用有关外部发件人的警告消息。使用Get-ExternalInOutlook PowerShell cmdlet(需要Exchange Online PowerShell模块)查看当前配置状态,并使用Set-ExternalInOutlook进行更改。启用后,Outlook会显示警告横幅,提醒用户消息的发送者是外部的,从而可以识别恶意发送者。

配置电子邮件验证

实施适当的电子邮件验证有助于授权发送者,并保护您的域不被冒用。用于验证域的常见标准是SPF、DKIM和DMARC,理想情况下,您应该同时使用这三种方法。

SPF是最重要的一个,它是一个TXT DNS记录,包含了可以使用您域名发送消息的合法发件人的信息。例如,如果您只使用Microsoft 365进行电子邮件通信,记录应该如下所示:“v=spf1 include:spf.protection.outlook.com -all”,这意味着只有Microsoft 365可以使用您的域名发送消息。可能导致您的域名被冒充的常见配置错误:

- 使用软失败(“~all”)而不是硬失败(“-all”)。

- 向记录中添加额外条目(例如“A” – 域名的IPv4地址记录,“MX” – 域名的IPv4地址的MX记录,“ip4:xx.xx.xx.xx” – 自定义IPv4地址等)。只指定必要的条目,而不是“以防万一”。

然而,在以下几种情况下可能需要向SPF记录中添加额外条目:

- 使用多个电子邮件系统发送使用您的域名的电子邮件消息。

- 使用第三方电子邮件网关进行消息路由。

- 使用SMTP直接发送或使用SMTP中继功能从某些应用程序/设备传递消息。

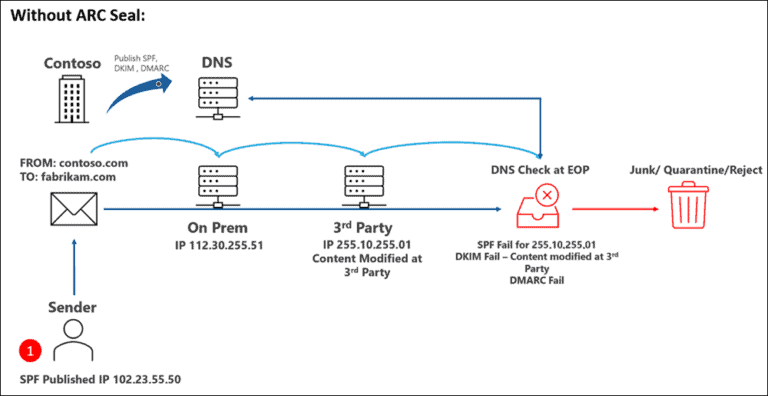

在规划电子邮件验证时,还需要考虑邮件流路由。如果发送的邮件在传递之前由另一个电子邮件系统(例如,本地数据丢失防护解决方案)进行处理和更改,则邮件头将被更改,发送者地址和DKIM签名将变为无效,从而导致电子邮件验证失败。在这种情况下,应在Microsoft 365 Defender门户中配置经过身份验证的接收链(ARC)功能。它允许管理员将其他电子邮件系统配置为受信任的第三方ARC封印者,并提高可交付性。

使用数字签名

确保消息身份验证和不可否认性 – 使用安全/多用途互联网邮件扩展(S/MIME)对消息进行数字签名。它使用证书对消息进行签名(如果需要还可以加密),以确认发件人的身份。它需要为每个用户提供单独的证书,并通常与内部认证机构一起使用。更多信息请参阅Exchange Online文档门户。另请阅读使用InfraSOS的Office 365报告工具

当SPF和DKIM都设置好后,可以配置基于域的邮件认证、报告和合规性(DMARC)。电子邮件标题包含两个定义发件人地址的属性 – MailFrom 和 From。 SPF记录只有助于验证 MailFrom 地址,这给了恶意行为者伪造的机会。 DMARC TXT记录通过授权标题的 From 属性来关闭这个漏洞。要形成记录内容,请按照微软文档中的 指示 进行操作。

邮件流路由

在规划电子邮件验证时需要考虑的另一件事是邮件流路由。如果发送的消息在传递之前经过另一个电子邮件系统(例如,本地数据丢失预防解决方案)进行处理和更改,则消息标题会被更改,因此发件人地址和DKIM签名将变为无效,导致邮件验证失败。

在这种情况下,应在Microsoft 365 Defender门户中配置认证接收链(ARC)功能。它允许管理员将其他电子邮件系统配置为可信任的第三方ARC密封,并改善可交付性。

确保消息认证和不可否认性 – 使用安全/多用途互联网邮件扩展(S/MIME)对消息进行数字签名。它使用证书对消息进行签名(如果需要,还可以进行加密)以确认发件人的身份。它需要为每个用户提供单独的证书,并通常与内部认证机构一起使用。在Exchange Online文档门户找到更多信息。

数据丢失预防最佳实践

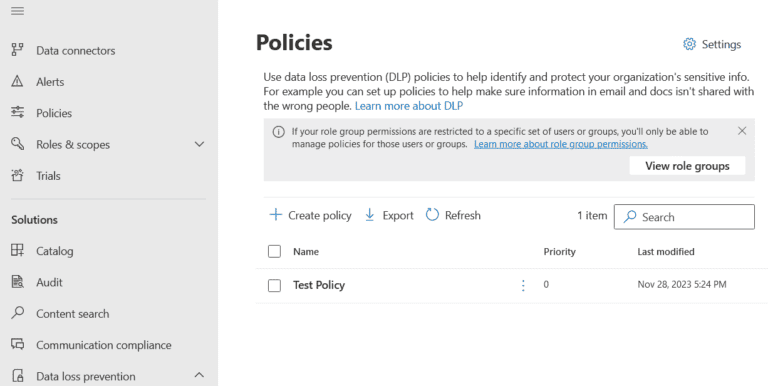

使用Microsoft Purview数据丢失预防。避免数据泄露的另一个功能是数据丢失预防(DLP)策略,可在Microsoft Purview门户的解决方案 > 数据丢失预防中配置。这些策略确保敏感数据不会离开公司:DLP规则扫描电子邮件内容,并在发现机密信息时执行配置的操作。例如,医疗组织配置DLP策略以阻止包含机密医疗信息的所有外发消息,以避免数据泄露。

使用安全SMTP发送配置

如果您需要使用Microsoft 365从您的应用程序或多功能设备发送SMTP消息,则有三种选择:SMTP客户端提交,直接发送和SMTP中继,如此处描述的。请确保在可能的情况下使用SMTP客户端提交,因为它对发件人进行了邮箱级别的身份验证,被认为是发送消息的最安全方式。如果您的设备不支持授权发送(这在现在非常罕见),请使用SMTP中继。在为中继配置连接器时,请使用证书验证,因为它比基于IP地址的连接更可靠。

启用零小时自动清除功能

Exchange Online连接过滤策略允许配置信任的IP地址:所有垃圾邮件过滤器将跳过从指定IP(或IP地址范围)发送的消息。这被认为是一种不好的做法,因为如果IP地址段的所有者发生变化,您的电子邮件系统将变得脆弱。如果您需要减少来自某个发件人的误报消息阻止,请尝试使用其他可能的白名单选项,例如租户允许列表。

就是这样。希望您喜欢学习。文章《安全的Office 365邮件:最佳实践/威胁预防》已结束。还阅读Office 365安全最佳实践:保护您的Office 365

Exchange Online连接筛选策略允许配置受信任的IP地址:所有垃圾邮件过滤器将跳过从指定IP(或IP地址范围)发送的邮件。这被认为是一种不良实践,因为在IP地址块所有者更改的情况下,您的电子邮件系统将变得容易受攻击。如果您需要最小化一些发件人的误报消息阻止,请尝试使用其他可能的白名单选项,例如租户白名单。

就这样了。希望您享受学习。文章《安全的Office 365电子邮件:最佳实践/威胁预防》到此结束。

安全的Office 365电子邮件:最佳实践/威胁预防结论

保护Microsoft 365电子邮件通信需要采用多层方法,因为网络威胁环境不断发展。通过实施强大的威胁政策、配置电子邮件验证和实施数据丢失预防措施, organization可以显著提高其电子邮件安全 pose。用户意识和持续培训,加上先进的功能如攻击模拟训练,有助于构建对抗钓鱼攻击的全面防御。技术不断发展,保持信息化并主动采用最新的安全功能对于维持可靠的电子邮件通信环境至关重要。

Source:

https://infrasos.com/secure-office-365-email-best-practices-threat-prevention/