Виртуализация произвела революционные изменения в способе построения дата-центров. Большинство современных дата-центров используют аппаратную виртуализацию и развертывают физические серверы в качестве гипервизоров для запуска виртуальных машин на этих серверах. Такой подход улучшает масштабируемость, гибкость и экономичность дата-центра. VMware является одним из ведущих игроков на рынке виртуализации, и их продукты широко уважаемы в индустрии информационных технологий. Его гипервизор VMware ESXi и VMware vCenter хорошо известны как компоненты виртуализационного решения VMware vSphere.

Сеть является ключевым компонентом каждого дата-центра, включая виртуализированные дата-центры, и если вам требуются большие сети и сложные сетевые конфигурации для вашего виртуализированного дата-центра, рассмотрите возможность использования программно-определяемой сети (SDN). Программно-определяемая сеть – это архитектура, которая стремится сделать сети гибкими и адаптивными. Цель SDN – улучшить управление сетью, позволяя предприятиям и поставщикам услуг быстро реагировать на изменяющиеся бизнес-требования. VMware заботится о своих клиентах и предоставляет решение VMware NSX для создания программно-определяемых сетей. Сегодняшний блог посвящен VMware NSX и исследует различия между VMware NSX-v и VMware NSX-T.

Что такое VMware NSX и как его можно использовать?

VMware NSX – это решение по виртуализации сети, которое позволяет создавать программно-определенные сети в виртуализированных центрах обработки данных. Так же, как ВМ абстрагированы от физического оборудования сервера, виртуальные сети, включая коммутаторы, порты, маршрутизаторы, брандмауэры и т. д., создаются в виртуальном пространстве. Виртуальные сети предоставляются и управляются независимо от базового оборудования. Виртуальные машины подключаются к виртуальным портам виртуальных коммутаторов; соединение между виртуальными сетями выполняется с помощью виртуальных маршрутизаторов, а правила доступа настраиваются на виртуальных брандмауэрах. Также доступно сетевое балансирование нагрузки. VMware NSX является преемником VMware vCloud Networking & Security (vCNS) и Nicira NVP, который был приобретен VMware в 2012 году.

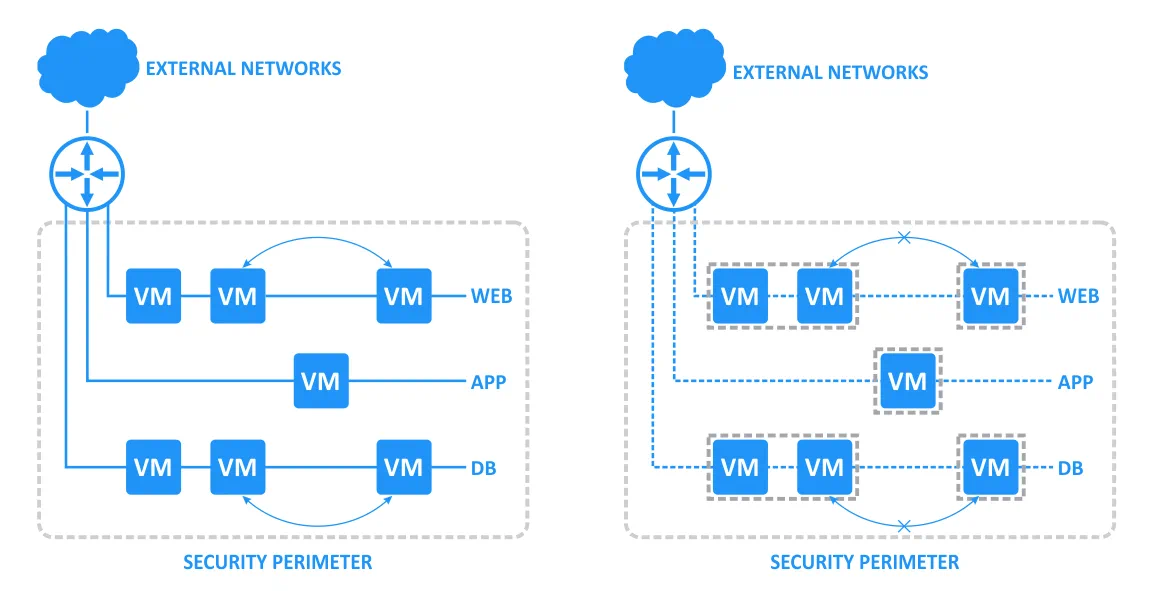

Микросегментация

При использовании традиционного подхода к настройке доступа между несколькими сетями в виртуальной среде обычно развертывается физический маршрутизатор или краевой шлюз, работающий на виртуальной машине, хотя этот подход не особенно быстр и удобен. VMware реализовал концепцию микросегментации в NSX, используя распределенный брандмауэр, встроенный в ядро гипервизора. Политики безопасности, параметры взаимодействия сети для IP-адресов, MAC-адресов, виртуальных машин, приложений и других объектов устанавливаются в этом распределенном брандмауэре. Правила могут быть настроены с использованием таких объектов, как пользователи и группы Active Directory, если NSX развернут внутри вашей компании, где используется контроллер домена Active Directory (ADDC). Каждый объект можно рассматривать как микросегмент в своей собственной безопасной зоне соответствующей сети, которая имеет собственную ДМЗ (демилитаризованную зону).

Распределенный брандмауэр позволяет вам сегментировать виртуальные сущности центра обработки данных, такие как виртуальные машины. Сегментация может быть основана на именах и атрибутах виртуальных машин, идентификации пользователей, объектах vCenter, таких как центры обработки данных и хосты, или может быть основана на традиционных сетевых атрибутах, таких как IP-адреса, группы портов и так далее.

Компонент Edge Firewall помогает вам удовлетворить основные требования к периметру безопасности, такие как создание ДМЗ на основе конструкций IP/VLAN, изоляция арендаторов в многопользовательских виртуальных центрах обработки данных, сетевая адресация (NAT), партнерские (экстранет) VPN и VPN на основе SSL для пользователей.

Если ВМ перемещается с одного хоста на другой – с одного подсети на другую – правила доступа и политики безопасности принимаются в соответствии с новой локацией. Если сервер баз данных работает на перенесенной ВМ, правила, установленные для этой ВМ в брандмауэре, будут продолжать работать для этой ВМ после завершения миграции на другой хост или сеть, позволяя серверу баз данных получить доступ к серверу приложений, работающему на ВМ, которая не была перенесена. Это пример улучшенной гибкости и автоматизации в действии при использовании VMware NSX. NSX может быть особенно полезен для провайдеров облачных услуг и крупных виртуализированных инфраструктур. VMware предлагает два типа платформы сетевой виртуализации NSX – NSX-v и NSX-T.

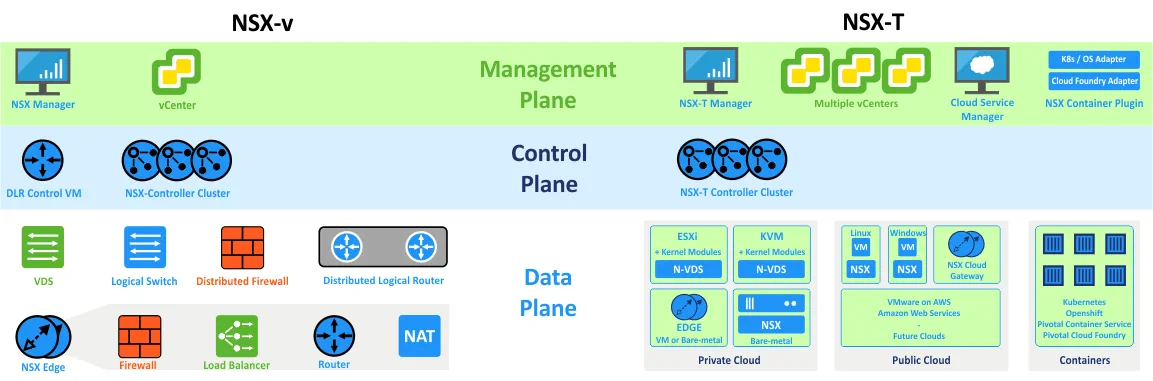

NSX for vSphere (NSX-v) тесно интегрирован с VMware vSphere и требует развертывания VMware vCenter. VMware NSX-v специфичен для сред с гипервизором vSphere и был разработан до NSX-T.

NSX-T (NSX-Transformers) был разработан для различных виртуализационных платформ и многогипервизорных сред и также может использоваться в случаях, когда NSX-v не применим. В то время как NSX-v поддерживает SDN только для VMware vSphere, NSX-T также поддерживает стек виртуализации сети для KVM, Docker, Kubernetes, OpenStack, а также для локальных рабочих нагрузок AWS. VMware NSX-T может быть развернут без сервера vCenter и адаптирован для гетерогенных вычислительных систем.

Основные сценарии использования NSX-v перечислены в таблице ниже. Таблица разделена на три строки, одна из которых описывает категорию сценария. Сценарии использования NSX-T выделены жирным шрифтом.

| Безопасность | Автоматизация | Непрерывность приложений |

| Микро-сегментация | Автоматизация ИТ | Восстановление после катастрофы |

| Безопасный конечный пользователь | Облачное решение для разработчиков | Объединение нескольких центров обработки данных |

| DMZ в любом месте | Многоквартирная инфраструктура | Мультиоблачность |

Компоненты NSX

Основными компонентами VMware NSX являются NSX Manager, контроллеры NSX и шлюзы NSX Edge.

NSX Manager является централизованным компонентом NSX, используемым для управления сетями. NSX Manager может быть развернут в качестве виртуальной машины на одном из серверов ESXi, управляемых vCenter (из шаблона OVA). В случае использования NSX-v NSX Manager может работать только с одним сервером vCenter, в то время как NSX Manager для NSX-T может быть развернут как виртуальная машина ESXi или KVM и может работать одновременно с несколькими серверами vCenter.

NSX Manager для vSphere основан на операционной системе Photon OS (аналогично виртуальной машине vCenter Server).

NSX-T Manager работает на операционной системе Ubuntu.

Разверните NSX Manager как виртуальную машину на хосте ESXi, используя виртуальный аппарат. Обязательно зарегистрируйте NSX Manager на vSphere vCenter (для NSX-v). Если вы используете NSX-T, NSX Manager может быть развернут как виртуальный аппарат на хосте KVM, поскольку VMware NSX-T позволяет создать кластер NSX Manager.Разверните три контроллера NSX и создайте кластер контроллеров NSX.

Установите VIB (ядерные модули) на хосты ESXi, чтобы включить распределенный брандмауэр, распределенную маршрутизацию и VXLAN, если вы используете NSX-v. Если вы используете NSX-T, ядерные модули также должны быть установлены на гипервизоры KVM.Установите NSX Edge как виртуальную машину на ESXi (для NSX-v и NSX-T). Если вы используете NSX-T и нет возможности установить Edge как виртуальную машину на ESXi, Edge может быть развернут на физическом сервере. Установка Edge как виртуальной машины на гипервизорах KVM в настоящее время не поддерживается (для NSX-T версии 2.3). Если вам нужно развернуть Edge на физическом сервере, перед этим проверьте список совместимого оборудования (важно для процессоров и сетевых адаптеров).

Общие возможности NSX

Существует ряд возможностей, доступных для обоих типов NSX.

- Общие возможности для NSX-v и NSX-T:

- Виртуализация сети на основе программного обеспечения

- Оверлей на основе программного обеспечения

Распределенная маршрутизация Распределенный брандмауэр Автоматизация на основе API Подробное мониторинг и статистика Обратите внимание, что API отличаются для NSX-v и NSX-T. Лицензирование - Установите NSX Edge в качестве виртуальной машины на ESXi (для NSX-v и NSX-T). Если вы используете NSX-T и нет возможности установить Edge в качестве виртуальной машины на ESXi, Edge может быть развернут на физическом сервере. Установка Edge в качестве виртуальной машины на гипервизорах KVM в настоящее время не поддерживается (для NSX-T v.2.3). Если вам нужно развернуть Edge на физическом сервере, перед этим проверьте список совместимого оборудования (важно для процессоров и сетевых адаптеров).

Общие возможности NSX

Существует ряд возможностей, доступных для обоих типов NSX.

Общие возможности для NSX-v и NSX-T включают:

- Виртуализация сетей на основе программного обеспечения

- Оверлей на основе программного обеспечения

- Распределенная маршрутизация

- Распределенный брандмауэр

- Автоматизация через API

- Подробный мониторинг и статистика

Обратите внимание, что API отличаются для NSX-v и NSX-T.

Лицензирование

Лицензирование одинаково для обоих типов NSX в том смысле, что оно обеспечивает вам большую гибкость и универсальность. Например, вы можете заказать лицензию для использования NSX для vSphere, и если внесете изменения в свою инфраструктуру и потребуется развернуть NSX-T, вы можете использовать лицензию, полученную для ESXi-v. NSX – это NSX, нет различий с точки зрения лицензирования, так как издания лицензий также одинаковы.

Оверлейное инкапсулирование

Наложение инкапсуляции для виртуальных сетей используется для абстрагирования виртуальных сетей, перенося информацию уровня 2 поверх уровня 3. Логическая сеть уровня 2 создается поверх существующих сетей уровня 3 (сетей IP) на существующей физической инфраструктуре. В результате две ВМ могут общаться друг с другом по сети, даже если путь между ВМ должен быть маршрутизирован. Физическую сеть можно назвать сетью подложки.

VXLAN против GENEV

NSX-v использует протокол инкапсуляции VXLAN, тогда как NSX-T использует GENEVE, который является более современным протоколом.

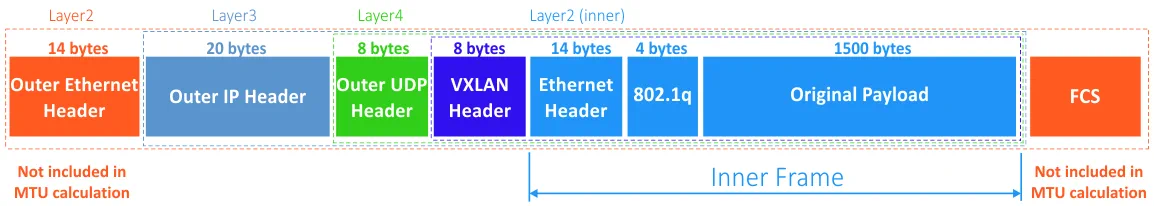

VXLAN. Для VXLAN используется инкапсуляция MAC поверх IP, и принцип работы изоляции сети отличается от техники VLAN. У традиционного VLAN есть ограниченное количество сетей, которое составляет 4094 в соответствии со стандартом 802.1q, и изоляция сети выполняется на уровне 2 физической сети путем добавления 4 байтов в заголовки кадров Ethernet. Максимальное количество виртуальных сетей для VXLAN составляет 2^24. Идентификатор сети VXLAN используется для маркировки каждой виртуальной сети в этом случае. Кадры уровня 2 оверлейной сети инкапсулируются внутри датаграмм UDP, передаваемых по физической сети. Номер порта UDP в этом случае равен 4789.

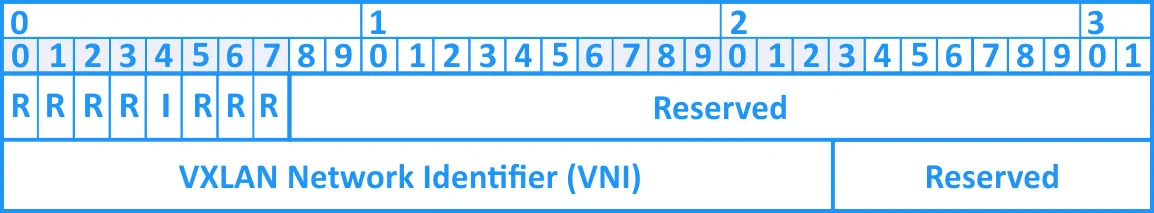

Заголовок VXLAN состоит из следующих частей.

- 8 бит используются для флагов. Флаг I должен быть установлен в 1 для того, чтобы сделать идентификатор сети VXLAN (VNI) действительным. Другие 7 бит являются полями R, которые зарезервированы и должны быть установлены в ноль при передаче. Поля R, установленные в ноль, игнорируются при приеме.

- VXLAN Network Identifier (VNI), также известный как VXLAN Segment ID, представляет собой 24-битное значение, используемое для определения отдельной сети перекрытия, используемой для взаимодействия ВМ друг с другом.

- Зарезервированные поля (24-битное и 8-битное) должны быть установлены в ноль и проигнорированы при получении.

A size of the VXLAN header is fixed and is equal to 8 bytes. Using Jumbo frames with MTU set to 1600 bytes or more is recommended for VXLAN.

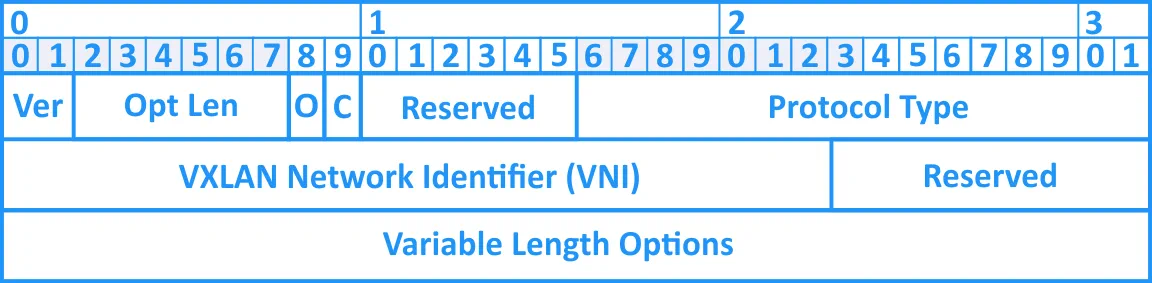

GENEVE. Заголовок GENEVE выглядит очень похоже на VXLAN и имеет следующую структуру:

- A compact tunnel header is encapsulated in UDP over IP.

- A small fixed tunnel header is used to provide control information, as well as a base level of functionality and interoperability.

- Доступны варианты переменной длины, чтобы сделать возможным внедрение будущих инноваций.

Размер заголовка GENEVE может меняться.

NSX-T использует GENEVE (GEneric Network Virtualization Encapsulation) в качестве протокола туннелирования, который сохраняет традиционные возможности offload, доступные на NIC (Network Interface Controllers), для наилучшей производительности. Дополнительные метаданные могут быть добавлены в заголовки перекрытия и позволяют улучшить различие контекста для обработки информации, такой как телеметрия от начала до конца, отслеживание данных, шифрование, безопасность и т.д. на уровне передачи данных. Дополнительная информация в метаданных называется TLV (Type, Length, Value). GENEVE разработан VMware, Intel, Red Hat и Microsoft. GENEVE основан на лучших концепциях протоколов VXLAN, STT и NVGRE.

Значение MTU для Jumbo кадров должно быть не менее 1700 байт при использовании GENEVE-трансмодуляции, что вызвано дополнительным полем метаданных переменной длины для заголовков GENEVE (для VXLAN используется MTU 1600 или выше, как вы помните).

NSX-v и NSX-T не совместимы из-за различий в перекрытии, объясненных в этом разделе.

Layer-2 Networking

Теперь вы знаете, как виртуальные кадры Ethernet уровня 2 инкапсулируются в IP-сетях, поэтому настало время исследовать реализацию виртуальных сетей уровня 2 для NSX-v и NSX-T.

Транспортные узлы и виртуальные коммутаторы

Транспортные узлы и виртуальные коммутаторы представляют собой компоненты передачи данных NSX.

Транспортный узел (TN) – это совместимое с NSX устройство, участвующее в передаче трафика и создании сетевого оверлея NSX. Узел должен содержать хостовый коммутатор, чтобы служить транспортным узлом.

NSX-v требует использования распределенного виртуального коммутатора vSphere (VDS), как обычно в vSphere. Стандартные виртуальные коммутаторы не могут быть использованы для NSX-v.

NSX-T предполагает, что вам необходимо развернуть распределенный виртуальный коммутатор NSX-T (N-VDS). Для KVM-хостов используются Open vSwitches (OVS), а для хостов ESXi могут использоваться коммутаторы VMware vSwitches.

N-VDS (virtual distributed switch that is previously known as a hostswitch) is a software NSX component on the transport node, that performs traffic transmission. N-VDS is the primary component of the transport nodes’ data plane that forwards traffic and owns at least one physical network interface controller (NIC). NSX Switches (N-VDS) of the different transport nodes are independent but can be grouped by assigning the same names for centralized management.

На гипервизорах ESXi N-VDS реализуется с использованием распределенного коммутатора VMware vSphere через модуль NSX-vSwitch, который загружается в ядро гипервизора. На гипервизорах KVM хостовой коммутатор реализуется с помощью модуля Open-vSwitch (OVS).

Транспортные зоны доступны как для NSX-v, так и для NSX-T. Транспортные зоны определяют границы распределения логических сетей. Каждая транспортная зона связана с ее коммутатором NSX (N-VDS). Транспортные зоны для NSX-T не связаны с кластерами.

Существует два типа транспортных зон для VMware NSX-T из-за инкапсуляции GENEVE: Overlay или VLAN. Что касается VMware NSX-v, транспортная зона определяет границы распространения только VXLAN.

Режимы репликации логического коммутатора

Когда две виртуальные машины, находящиеся на разных хостах, общаются напрямую, уникастовый трафик обменивается в инкапсулированном режиме между двумя конечными IP-адресами, назначенными гипервизорам, без необходимости затопления. Иногда трафик уровня 2, порожденный ВМ, должен быть затоплен аналогично трафику уровня 2 в традиционных физических сетях, например, если отправитель не знает MAC-адреса сетевого интерфейса назначения. Это означает, что тот же трафик (широковещательный, уникастовый, многоадресный) должен быть отправлен всем ВМ, подключенным к одному и тому же логическому коммутатору. Если ВМ находятся на разных хостах, трафик должен быть реплицирован на эти хосты. Широковещательный, уникастовый и многоадресный трафик также известен как трафик BUM.

Давайте посмотрим на разницу между режимами репликации для NSX-v и NSX-T.

NSX-v поддерживает режим уникаста, режим многоадресной рассылки и гибридный режим.

NSX-T поддерживает режим уникаста с двумя вариантами: иерархическая двухуровневая репликация (оптимизированная, такая же, как для NSX-v) и репликация головного узла (не оптимизированная).

Подавление ARP уменьшает количество широковещательного трафика ARP, отправляемого по сети, и доступно для режимов репликации уникаста и гибридного трафика. Таким образом, подавление ARP доступно как для NSX-v, так и для NSX-T.

Когда VM1 отправляет запрос ARP, чтобы узнать MAC-адрес VM2, запрос ARP перехватывается логическим коммутатором. Если коммутатор уже имеет запись ARP для целевого сетевого интерфейса VM2, ответ ARP отправляется коммутатором VM1. В противном случае коммутатор отправляет запрос ARP на контроллер NSX. Если контроллер NSX содержит информацию о привязке IP к MAC VM, контроллер отправляет ответ с этой привязкой, а затем логический коммутатор отправляет ответ ARP VM1. Если в контроллере NSX нет записи ARP, то запрос ARP повторно транслируется на логическом коммутаторе.

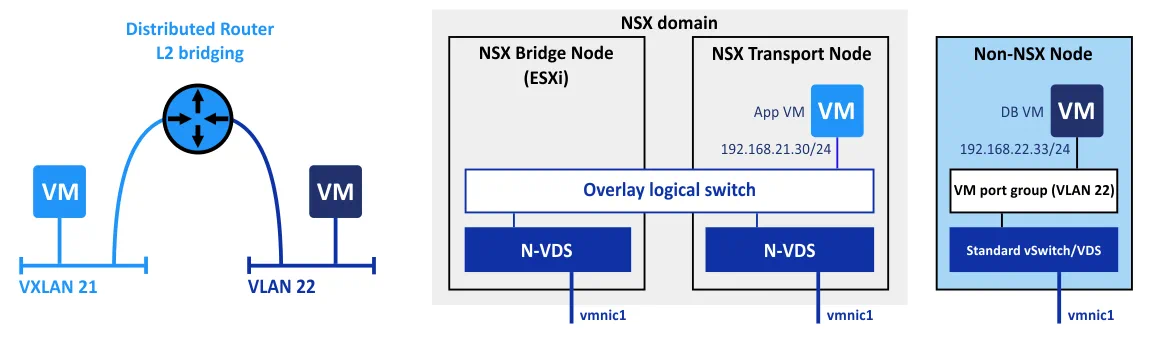

NSX уровень 2 мостовая

Мостовая на уровне 2 полезна для миграции рабочих нагрузок с оверлейных сетей на VLAN или для разделения подсетей между физическими и виртуальными рабочими нагрузками.

NSX-v: Эта функция работает на уровне ядра гипервизора, на котором работает управляющая ВМ.

NSX-T: Для этой цели создается отдельный узел NSX-bridge. Узлы моста NSX могут быть собраны в кластеры для улучшения отказоустойчивости всего решения.

В управляющей ВМ NSX-v реализована избыточность с использованием схемы высокой доступности (HA). Одна копия ВМ активна, в то время как вторая копия ВМ находится в режиме ожидания. Если активная ВМ выходит из строя, может потребоваться некоторое время для переключения ВМ и загрузки резервной ВМ, сделав ее активной. NSX-T не сталкивается с этим недостатком, поскольку вместо схемы актив/резерв используется кластер с отказоустойчивостью для HA.

Модель маршрутизации

В случаях использования VMware NSX используются следующие термины:

Трафик от востока к западу относится к передаче данных по сети внутри дата-центра. Это название используется для этого конкретного типа трафика, поскольку горизонтальные линии на диаграммах обычно указывают на трафик локальной сети (LAN).

Трафик с севера на юг относится к трафику клиент-сервер или трафику, перемещающемуся между дата-центром и местоположением за пределами дата-центра (внешние сети). Вертикальные линии на диаграммах обычно описывают этот тип сетевого трафика.

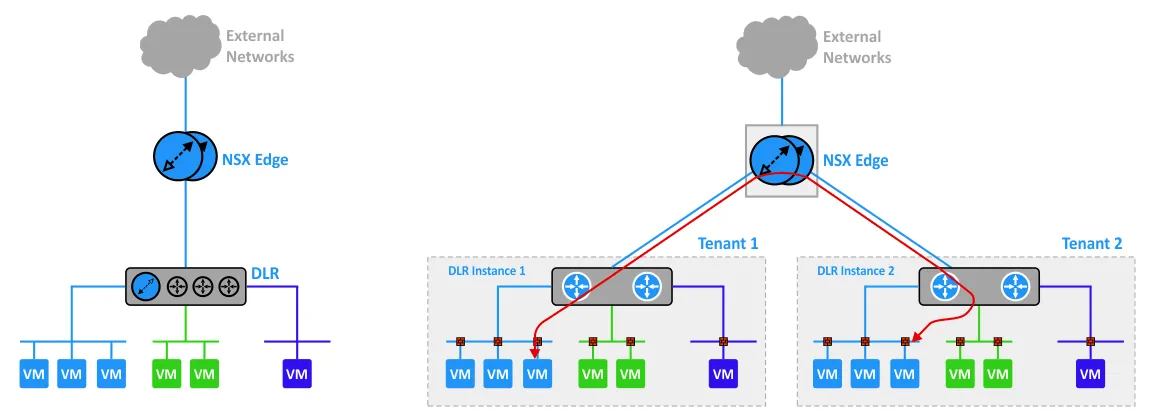

Распределенный логический маршрутизатор (DLR) – это виртуальный маршрутизатор, который может использовать статические маршруты и динамические протоколы маршрутизации, такие как OSPF, IS-IS или BGP.

Арендатор относится к клиенту или организации, которые получают доступ к изолированной безопасной среде, предоставленной поставщиком управляемых услуг (MSP). Большая организация может использовать многоарендную архитектуру, рассматривая каждый отдел как отдельного арендатора. VMware NSX может быть особенно полезен для предоставления Инфраструктуры как услуги (IaaS).

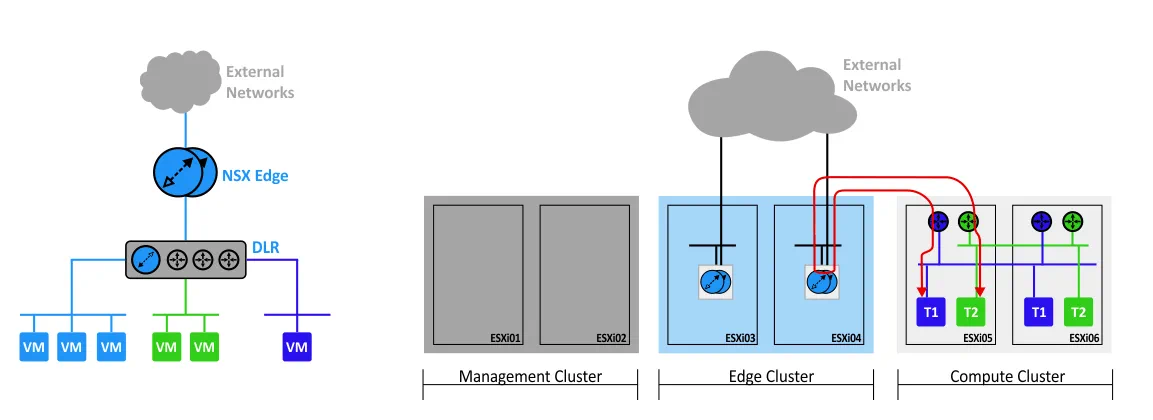

Маршрутизация в NSX-v

NSX для vSphere использует DLR (распределенный логический маршрутизатор) и централизованную маршрутизацию. На каждом гипервизоре есть модуль ядра маршрутизации, на котором выполняется маршрутизация между логическими интерфейсами (LIFs) на распределенном маршрутизаторе.

Давайте, например, рассмотрим типичную схему маршрутизации для NSX-v, когда у вас есть набор из трех сегментов: ВМ, запускающих базы данных, ВМ, запускающих серверы приложений, и ВМ, запускающих веб-серверы. ВМ этих сегментов (небесно-голубой, зеленый и темно-синий) подключены к распределенному логическому маршрутизатору (DLR), который в свою очередь подключен к внешним сетям через краевые шлюзы (NSX Edge).

Вы также можете увидеть принцип работы на схеме, на которой компоненты разделены на кластеры: управляющий кластер, кластер края и вычислительный кластер. В этом примере каждый кластер использует 2 хоста ESXi. Если две ВМ работают на одном хосте ESXi, но принадлежат разным сетевым сегментам, трафик проходит через шлюз NSX Edge, который находится на другом хосте ESXi кластера Edge. После маршрутизации этот трафик должен быть передан обратно на хост ESXi, на котором работают исходная и целевая ВМ.

Маршрут передачи трафика в этом случае не оптимален. Преимущества, доступные для распределенной маршрутизации в многопользовательской модели с Edge-шлюзами, не могут быть использованы, что приводит к большей задержке сетевого трафика.Маршрутизация в NSX-T

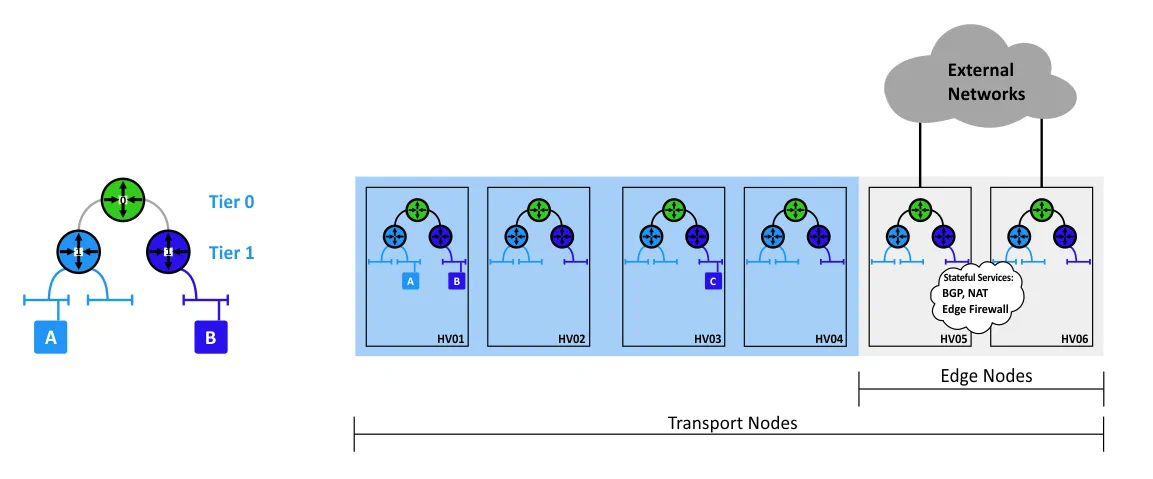

NSX-T использует двухуровневую модель распределенной маршрутизации для решения описанных выше проблем. Как Tier0, так и Tier1 создаются на транспортных узлах, последний из которых не является обязательным, но предназначен для увеличения масштабируемости.

Трафик передается, используя наиболее оптимальный путь, поскольку маршрутизация затем выполняется на хосте ESXi или KVM, на котором работают ВМ. Единственный случай, когда необходимо использовать фиксированную точку маршрутизации, – это подключение к внешним сетям. На серверах с гипервизорами развернуты отдельные узлы Edge.

Дополнительные службы, такие как BGP, NAT и брандмауэр Edge, могут быть включены на узлах Edge, которые, в свою очередь, могут быть объединены в кластер для повышения доступности. Более того, NSX-T также обеспечивает более быстрое обнаружение отказов. Простыми словами, лучший способ распределения маршрутизации – это маршрутизация внутри виртуализированной инфраструктуры.

NSX-T использует двухуровневую модель распределенной маршрутизации для решения вышеупомянутых проблем. Оба уровня (Tier0 и Tier1) создаются на транспортных узлах, последний из которых необязателен, но предназначен для улучшения масштабируемости.

Трафик передается с использованием наиболее оптимального пути, поскольку маршрутизация затем выполняется на гипервизоре ESXi или KVM, на котором работают виртуальные машины. Единственный случай, когда необходимо использовать фиксированную точку маршрутизации, – это подключение к внешним сетям. На серверах, работающих с гипервизорами, развернуты отдельные узлы Edge.

Дополнительные службы, такие как BGP, NAT и брандмауэр Edge, могут быть включены на узлах Edge, которые в свою очередь могут быть объединены в кластер для повышения доступности. Кроме того, NSX-T также обеспечивает более быстрое обнаружение сбоев. Проще говоря, лучший способ распределения маршрутизации – маршрутизация внутри виртуальной инфраструктуры.

IP-адресация для виртуальных сетей

При настройке NSX-v вам нужно составить план IP-адресации внутри сегментов NSX. В этом случае также необходимо добавить транзитные логические коммутаторы, соединяющие DLR и Edge-шлюзы. Если вы используете большое количество Edge-шлюзов, вам следует разработать схему IP-адресации для сегментов, которые связаны с этими Edge-шлюзами.

NSX-T, однако, не требует этих операций. Все сетевые сегменты между Tier0 и Tier1 получают IP-адреса автоматически. Не используются динамические протоколы маршрутизации – вместо них используются статические маршруты, и система автоматически соединяет компоненты, что упрощает настройку; вам не нужно тратить много времени на планирование IP-адресации для компонентов сети обслуживания (транзитной).

Интеграция для проверки трафика

NSX-v предлагает интеграцию с сторонними службами, такими как агентные антивирусы, передовые брандмауэры (брандмауэры следующего поколения), IDS (системы обнаружения вторжений), IPS (системы предотвращения вторжений) и другие типы служб проверки трафика. Интеграция с перечисленными типами проверки трафика выполняется на уровне ядра гипервизора с использованием защищенного шины VMCI (интерфейс виртуального общения машин).

NSX-T в настоящее время не предоставляет эти возможности.

Безопасность

Можно настроить распределенные брандмауэры на уровне ядра для NSX-v и NSX-T, работающие на уровне виртуального адаптера ВМ. Опции безопасности коммутатора доступны для обоих типов NSX, но опция “Ограничение скорости трафика для широковещательного и многоадресного трафика” доступна только для NSX-T.

NSX-T позволяет применять правила более детализированно, что приводит к более рациональному использованию транспортных узлов. Например, можно применять правила на основе следующих объектов: логический коммутатор, л

Процесс создания и применения правил довольно похож для NSX-v и NSX-T. Разница заключается в том, что политики, созданные для NSX-T, отправляются на все контроллеры, где правила преобразуются в IP-адреса, в то время как в NSX-v политики немедленно передаются в демон брандмауэра vShield (VSFWD).

NSX-v против NSX-T – Таблица сравнения

Теперь, когда вы ознакомились с наиболее интересными возможностями VMware NSX, давайте подведем итоги основных особенностей NSX-v и NSX-T, которые были рассмотрены в этом блог-посте, а также сравним их в таблице.

NSX-v является наиболее оптимальным решением, если вы используете только среду vSphere, в то время как NSX-T может использоваться не только для vSphere, но также для виртуализационных платформ KVM, Docker, Kubernetes и OpenStack в рамках построения виртуальных сетей. Нет единого ответа на вопрос, какой тип NSX лучше. Вопрос о том, следует ли использовать NSX-v или NSX-T, зависит от ваших потребностей и функций, предоставляемых каждым типом NSX.

Политика лицензирования NSX дружелюбна к пользователям – вам нужно купить только одну лицензию NSX, независимо от типа NSX, который вы собираетесь использовать. Позднее вы можете установить NSX-T в среде NSX-v или наоборот, в зависимости от ваших потребностей, и продолжать использовать вашу единственную лицензию NSX.

Вы можете создать собственный программно-определяемый дата-центр с помощью VMware, используя решение NSX. VMware предоставляет вам

, чтобы обеспечить непрерывность работы, высокую доступность и отказоустойчивость, однако резервное копирование ВМ не будет излишней мерой. Регулярно создавайте резервные копии ваших производственных ВМ, связанных с различными проектами, а также ВМ, работающих в качестве компонентов VMware vSphere и VMware NSX (таких как vCenter, NSX Manager, NSX Controller, NSX Edge), чтобы защитить ваши данные. NAKIVO Backup & Replication может помочь вам создать резервную копию VMware надежным и эффективным способом, даже если вы используете кластеры.

Заключение

NSX-v является наиболее оптимальным решением, если вы используете среду vSphere, в то время как NSX-T может использоваться не только для vSphere, но и для платформ виртуализации KVM, Docker, Kubernetes, и OpenStack в рамках создания виртуальных сетей. Нет однозначного ответа на вопрос, какой тип NSX лучше. Необходимость использования NSX-v или NSX-T зависит от ваших потребностей и особенностей, предоставляемых каждым типом NSX.

Политика лицензирования NSX дружелюбна к пользователю – вам нужно купить только одну лицензию NSX, независимо от типа NSX, который вы собираетесь использовать. Позже вы сможете установить NSX-T в среде NSX-v или наоборот, в зависимости от ваших потребностей, и продолжать использовать вашу единственную лицензию NSX.

Вы можете создать свой собственный центр обработки данных, основанный на программном обеспечении, с помощью решения NSX от VMware. VMware предоставляет вам возможности кластеризации для обеспечения непрерывности работы, высокой доступности и устойчивости к отказам, но резервное копирование ВМ не будет излишним мероприятием.

Регулярно создавайте резервные копии ваших производственных ВМ, связанных с различными

Source:

https://www.nakivo.com/blog/nsx-v-vs-nsx-t-comprehensive-comparison/