가상화 기술은 데이터 센터 구축 방식에 혁명적인 변화를 가져왔습니다. 현대의 대부분 데이터 센터는 하드웨어 가상화를 사용하고 물리 서버를 하이퍼바이저로 배치하여 해당 서버에서 가상 머신을 실행합니다. 이 접근 방식은 데이터 센터의 확장성, 유연성 및 비용 효율성을 향상시킵니다. VMware는 가상화 시장에서 주요 업체 중 하나이며, 그들의 제품은 IT 산업에서 매우 존경받고 있습니다. VMware ESXi 하이퍼바이저와 VMware vCenter는 VMware vSphere 가상화 솔루션의 널리 알려진 구성 요소 중 하나입니다.

네트워크는 가상화된 데이터 센터를 포함한 각 데이터 센터의 중요한 구성 요소입니다. 가상화된 데이터 센터에 대규모 네트워크 및 복잡한 네트워크 구성이 필요한 경우, 소프트웨어 정의 네트워킹(SDN)을 사용하는 것을 고려해보세요. 소프트웨어 정의 네트워킹은 네트워크를 민첩하고 유연하게 만들기 위한 아키텍처입니다. SDN의 목표는 기업 및 서비스 제공 업체가 비즈니스 요구 사항의 변화에 신속하게 대응할 수 있도록 네트워크 제어를 개선하는 것입니다. VMware는 고객을 소중히 여기며 소프트웨어 정의 네트워크를 구축하기 위한 VMware NSX 솔루션을 제공합니다. 오늘의 블로그 글에서는 VMware NSX를 다루고 VMware NSX-v와 VMware NSX-T의 차이를 탐구합니다.

VMware NSX란 무엇이며 어떻게 사용할 수 있을까요?

VMware NSX는 가상화된 데이터센터에서 소프트웨어 정의 네트워크를 구축할 수 있는 네트워크 가상화 솔루션입니다. VM이 물리적 서버 하드웨어로부터 추상화되는 것처럼, 스위치, 포트, 라우터, 방화벽 등을 포함한 가상 네트워크가 가상 공간에서 구성됩니다. 가상 네트워크는 기본 하드웨어와 독립적으로 프로비저닝 및 관리됩니다. 가상 머신은 가상 스위치의 가상 포트에 연결되며, 가상 네트워크 간의 연결은 가상 라우터로 수행되고, 액세스 규칙은 가상 방화벽에 구성됩니다. 또는 네트워크 로드 밸런싱도 사용할 수 있습니다. VMware NSX는 2012년 VMware에 인수된 Nicira NVP와 VMware vCloud Networking & Security (vCNS)의 후속 제품입니다.

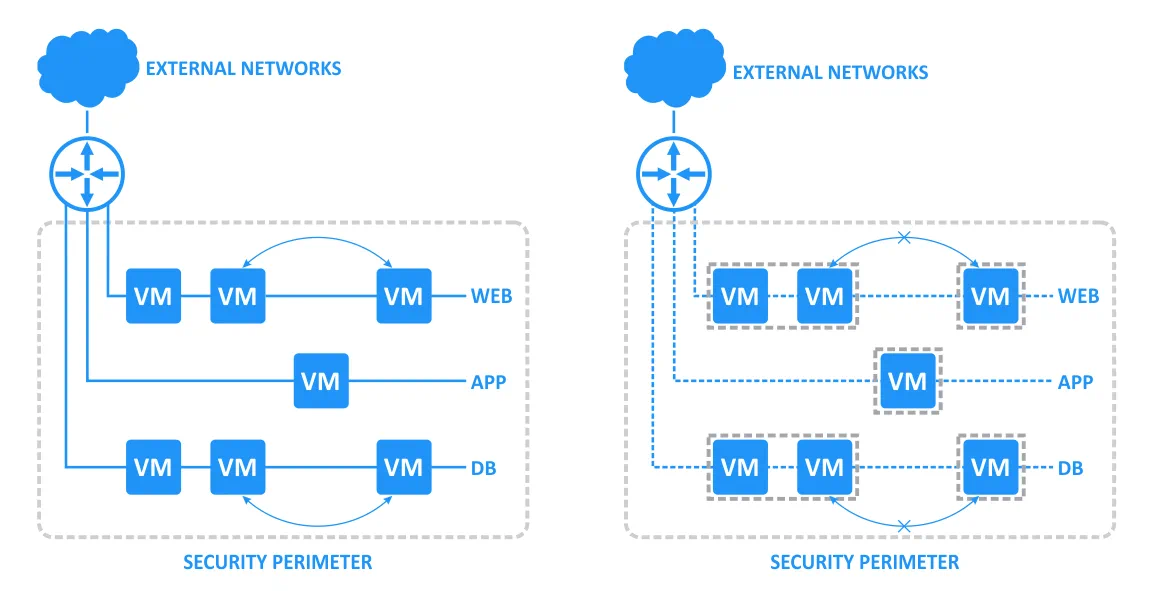

마이크로 세그먼테이션

전통적인 방법을 사용하여 가상 환경에서 여러 네트워크 간의 액세스를 구성할 때, 일반적으로 물리적 라우터나 VM에서 실행되는 엣지 게이트웨이가 배치되지만, 이 접근 방식은 특히 빠르거나 편리하지는 않습니다. VMware는 NSX에서 분산 방화벽을 사용하여 마이크로 세분화 개념을 구현했습니다. 분산 방화벽은 하이퍼바이저의 핵심 부분으로 내장되어 있습니다. 보안 정책, IP 주소, MAC 주소, VM, 응용 프로그램 및 기타 객체에 대한 네트워크 상호 작용 매개 변수는 모두 분산 방화벽에 설정됩니다. NSX가 Active Directory 사용자 및 그룹과 같은 객체를 사용하여 설정된 경우 회사 내에서 Active Directory 도메인 컨트롤러 (ADDC)가 사용됩니다. 각 객체는 적절한 네트워크의 보안 영역 내에서 자체 DMZ(비무장 지대)를 갖는 자체 마이크로 세그먼트로 간주될 수 있습니다.

분산 방화벽을 사용하면 가상 머신과 같은 가상 데이터 센터 엔티티를 세분화할 수 있습니다. 세분화는 VM 이름 및 속성, 사용자 식별, 데이터 센터 및 호스트와 같은 vCenter 객체, 또는 IP 주소, 포트 그룹 등과 같은 전통적인 네트워킹 속성을 기반으로 할 수 있습니다.

엣지 방화벽 구성 요소는 IP/VLAN 구성을 기반으로 DMZ 구성, 멀

VM이 한 호스트에서 다른 호스트로 이주되면서 — 하나의 서브넷에서 다른 서브넷으로 — 액세스 규칙과 보안 정책은 새로운 위치에 맞게 채택됩니다. 데이터베이스 서버가 이주된 VM에서 실행 중이면 방화벽에서 이 VM에 대해 설정된 규칙은 다른 호스트나 네트워크로의 이주 후에도 계속해서 작동하여, 이주되지 않은 VM에서 실행 중인 응용 프로그램 서버에 대한 데이터베이스 서버의 액세스를 허용합니다. 이는 VMware NSX를 사용할 때 개선된 유연성과 자동화가 작용하는 예입니다. NSX는 특히 클라우드 제공업체와 대규모 가상 인프라에 유용합니다. VMware는 NSX 소프트웨어 정의 네트워킹 플랫폼의 두 가지 유형을 제공합니다 — NSX-v와 NSX-T.

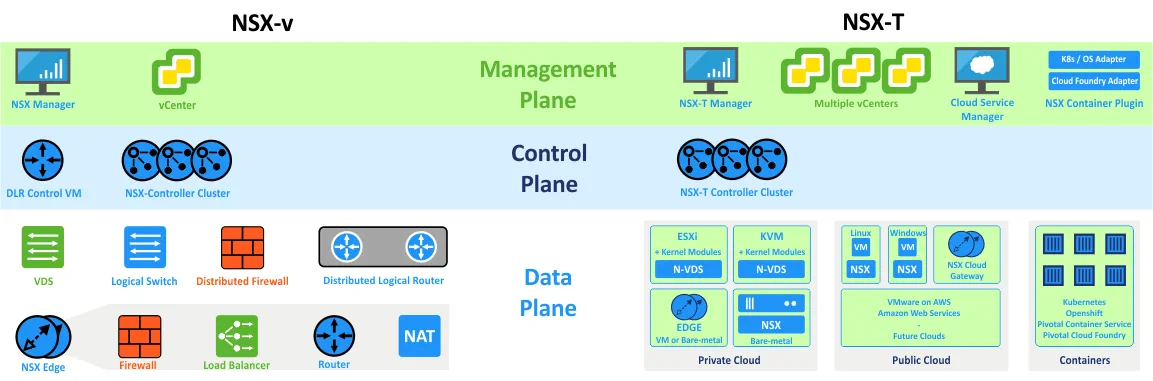

NSX for vSphere (NSX-v)는 VMware vSphere와 밀접하게 통합되어 VMware vCenter를 배포해야 합니다. VMware NSX-v는 vSphere 하이퍼바이저 환경에 특화되어 있으며, NSX-T보다 먼저 개발되었습니다.

NSX-T (NSX-Transformers)는 다른 가상화 플랫폼과 다중 하이퍼바이저 환경을 위해 설계되었으며, NSX-v가 적용되지 않는 경우에도 사용할 수 있습니다. NSX-v는 VMware vSphere에 대해 SDN을 지원하지만, NSX-T는 또한 KVM, Docker, Kubernetes, OpenStack 및 AWS 원본 워크로드에 대해 네트워크 가상화 스택을 지원합니다. VMware NSX-T는 vCenter Server 없이 배포할 수 있으며, 이종 컴퓨팅 시스템에 채택됩니다.

NSX-v 사용 시의 주요 시나리오는 아래 표에 나열되어 있습니다. 표는 시나리오 범주를 설명하는 세 행으로 나누어져 있으며, NSX-T 사용 시의 시나리오는 굵은 글꼴로 강조되어 있습니다.

| 보안 | 자동화 | 애플리케이션 연속성 |

| 마이크로 세그멘테이션 | IT 자동화 | 재해 복구 |

| 보안된 엔드 유저 | 개발자 클라우드 | 다중 데이터 센터 풀링 |

| DMZ 어디서나 | 다중 테넌트 인프라 | 크로스 클라우드 |

NSX 구성요소

VMware NSX의 주요 구성요소는 NSX 매니저, NSX 컨트롤러, NSX 엣지 게이트웨이입니다.

NSX 매니저는 네트워크 관리에 사용되는 NSX의 중앙 집중형 구성 요소입니다. NSX 매니저는 vCenter에서 관리되는 ESXi 서버 중 하나에 VM으로 배포될 수 있습니다 (OVA 템플릿에서). NSX-v를 사용하는 경우 NSX 매니저는 하나의 vCenter 서버와 함께 작동할 수 있지만, NSX-T의 경우 NSX 매니저는 ESXi VM 또는 KVM VM으로 배포되어 여러 vCenter 서버와 동시에 작동할 수 있습니다.

vSphere용 NSX 매니저는 Photon OS를 기반으로 합니다 (vCenter Server Appliance와 유사).

NSX-T 매니저는 Ubuntu 운영 체제에서 실행됩니다.

ESXi 호스트에 가상 앱라이언스를 사용하여 NSX 관리자를 VM으로 배포하십시오. NSX 관리자를 vSphere vCenter에 등록하십시오 (NSX-v의 경우). NSX-T를 사용하는 경우 VMware NSX-T에서 NSX 관리자를 KVM 호스트에 가상 앱라이언스로 배포할 수 있습니다. NSX-T는 NSX 관리자 클러스터를 생성할 수 있도록 합니다.세 개의 NSX 컨트롤러를 배포하고 NSX 컨트롤러 클러스터를 생성하십시오.

NSX-v를 사용하는 경우 분산 방화벽, 분산 라우팅 및 VXLAN을 활성화하기 위해 ESXi 호스트에 VIB(커널 모듈)를 설치하십시오. NSX-T를 사용하는 경우 커널 모듈은 KVM 하이퍼바이저에도 설치되어야 합니다.ESXi에 NSX Edge를 VM으로 설치하십시오 (NSX-v 및 NSX-T의 경우). NSX-T를 사용하고 ESXi에 Edge를 가상 머신으로 설치할 수 있는 가능성이 없는 경우, Edge를 물리적 서버에 배포할 수 있습니다. 현재 시점에서 KVM 하이퍼바이저에 VM으로 Edge를 설치하는 것은 지원되지 않습니다 (NSX-T v.2.3의 경우). 물리적 서버에 Edge를 배포해야 하는 경우, 이를 수행하기 전에 하드웨어 호환성 목록 (중요한 CPU 및 NIC에 대한)을 확인하십시오.

NSX 공통 기능

두 가지 유형의 NSX에 대해 사용 가능한 일련의 기능이 있습니다.

- NSX-v 및 NSX-T의 공통 기능은 다음과 같습니다:

- 소프트웨어 기반 네트워크 가상화

- 소프트웨어 기반 오버레이

분산 라우팅 분산 방화벽 API 기반 자동화 상세한 모니터링 및 통계 NSX-v 및 NSX-T의 API가 다르다는 것을 인식하십시오. 라이선스 - ESXi에 NSX Edge를 VM으로 설치하십시오 (NSX-v 및 NSX-T용). NSX-T를 사용하고 ESXi에 가상 머신으로 Edge를 설치할 수없는 경우 Edge를 물리적 서버에 배포할 수 있습니다. NSX-T v.2.3 (용)에서는 KVM 하이퍼바이저에 Edge를 VM으로 배포하는 것은 지원되지 않습니다. 물리적 서버에 Edge를 배포해야하는 경우 이를 수행하기 전에 하드웨어 호환성 목록 (CPU 및 NIC에 중요)을 확인하십시오.

NSX 공통 기능

두 가지 유형의 NSX에 대해 사용 가능한 일련의 기능이 있습니다.

NSX-v 및 NSX-T의 공통 기능은 다음과 같습니다:

- 소프트웨어 기반 네트워크 가상화

- 소프트웨어 기반 오버레이

- 분산 라우팅

- 분산 방화벽

- API 기반 자동화

- 세부 모니터링 및 통계

NSX-v와 NSX-T의 API가 다르다는 점을 유의하십시오.

라이선스

라이선싱은 두 가지 NSX 유형에 대해 동일하며 더 많은 유연성과 일반성을 제공합니다. 예를 들어 NSX for vSphere를 사용하기 위한 라이선스를 구매할 수 있으며, 인프라에 일부 변경을 가하고 NSX-T를 배포해야하는 경우 ESXi-v용으로 얻은 라이선스를 사용할 수 있습니다. NSX는 NSX입니다. 라이선스 측면에서 구별이 없으며, 라이선스 버전도 동일합니다.

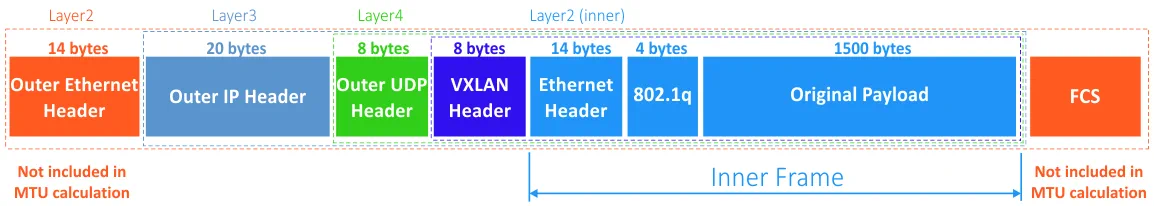

오버레이 캡슐화

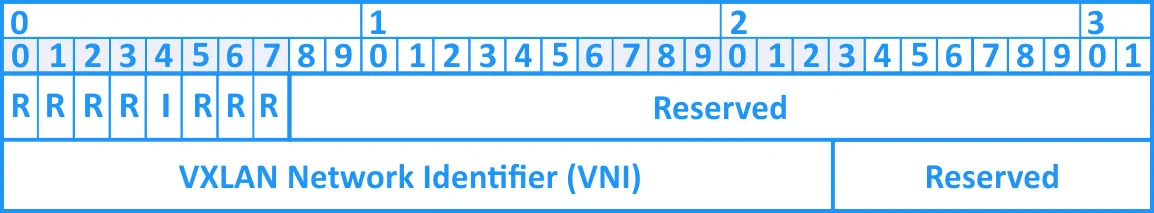

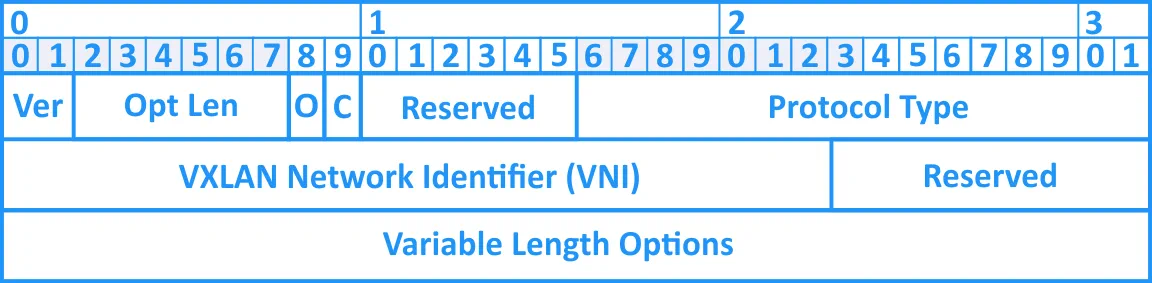

VXLAN 헤더는 다음과 같은 부분으로 구성됩니다.

플래그에는 8비트가 사용됩니다. I 플래그는 VXLAN 네트워크 ID (VNI)를 유효하게 만들기 위해 1로 설정되어야 합니다. 다른 7비트는 전송 시에 0으로 설정되어야 하는 예약된 R 필드입니다. 0으로 설정된 R 필드는 수신 시에 무시됩니다.VXLAN 네트워크 식별자 (VNI)인 VXLAN 세그먼트 ID로도 알려진 것은 VM 간 통신에 사용되는 개별 오버레이 네트워크를 결정하는 데 사용되는 24비트 값입니다.

예약된 필드 (24비트 및 8비트)는 0으로 설정되어야 하며 수신 시에는 무시됩니다.

GENEVE. GENEVE 헤더는 VXLAN과 매우 유사하며 다음과 같은 구조를 가지고 있습니다:

가변 길이 옵션은 미래 혁신을 구현할 수 있도록 합니다.

- GENEVE 헤더의 크기는 가변입니다.

NSX-T는 최상의 성능을 위해 NIC (네트워크 인터페이스 컨트롤러)에서 사용 가능한 전통적인 오프로드 기능을 보존하는 터널링 프로토콜로 GENEVE (GEneric NEtwork Virtualization Encapsulation)를 사용합니다. 추가 메타데이터를 오버레이 헤더에 추가하고 데이터 전송 계층에서 엔드 투 엔드 텔레메트리, 데이터 추적, 암호화, 보안 등의 정보 처리를 개선할 수 있습니다. 메타데이터의 추가 정보를 TLV (Type, Length, Value)라고합니다. GENEVE는 VMware, Intel, Red Hat 및 Microsoft에 의해 개발되었습니다. GENEVE는 VXLAN, STT 및 NVGRE 캡슐화 프로토콜의 최상의 개념을 기반으로 합니다. - VXLAN 네트워크 식별자(VNI)는 VXLAN 세그먼트 ID라고도 하며 가상 머신(VM)이 서로 통신하는 데 사용되는 개별 오버레이 네트워크를 결정하는 데 사용되는 24비트 값입니다.

- 예약된 필드(24비트 및 8비트)는 0으로 설정되어야 하며 수신 시 무시해야 합니다.

A size of the VXLAN header is fixed and is equal to 8 bytes. Using Jumbo frames with MTU set to 1600 bytes or more is recommended for VXLAN.

GENEVE. GENEVE 헤더는 VXLAN과 매우 유사하며 다음과 같은 구조를 가지고 있습니다:

- A compact tunnel header is encapsulated in UDP over IP.

- A small fixed tunnel header is used to provide control information, as well as a base level of functionality and interoperability.

- 변수 길이 옵션을 사용하면 향후 혁신을 구현할 수 있습니다.

GENEVE 헤더의 크기는 가변적입니다.

NSX-T는 성능을 최적화하기 위해 NIC(Network Interface Controllers)에서 사용 가능한 기존의 오프로드 기능을 보존하는 터널링 프로토콜로 GENEVE(GEneric Network Virtualization Encapsulation)를 사용합니다. 추가 메타데이터를 오버레이 헤더에 추가하여 전체 종단 간 텔레메트리, 데이터 추적, 암호화, 보안 등과 같은 정보 처리를 위한 컨텍스트 차이를 개선할 수 있습니다. 메타데이터의 추가 정보는 TLV(Type, Length, Value)라고 합니다. GENEVE는 VMware, Intel, Red Hat 및 Microsoft에 의해 개발되었으며 VXLAN, STT 및 NVGRE 캡슐화 프로토콜의 최선의 개념을 기반으로 합니다.

Jumbo 프레임에 대한 MTU 값은 GENEVE 헤더의 가변 길이 메타데이터 필드로 인해 적어도 1700바이트여야 합니다(VXLAN의 경우 MTU 1600 이상이 사용됩니다).

NSX-v와 NSX-T는 이 섹션에서 설명한 오버레이 캡슐화 차이로 인해 호환되지 않습니다.

레이어-2 네트워킹

이제 가상 계층 2 이더넷 프레임이 IP 네트워크를 통해 어떻게 포장되는지 알게 되었으니, NSX-v 및 NSX-T에 대한 가상 계층 2 네트워크의 구현을 탐색할 시간입니다.

전송 노드 및 가상 스위치

전송 노드 및 가상 스위치는 NSX 데이터 전송 구성 요소를 나타냅니다.

전송 노드(TN)는 트래픽 전송 및 NSX 네트워킹 오버레이에 참여하는 NSX 호환 장치입니다. 노드는 전송 노드로 작동할 수 있는 기능을 갖추기 위해 hostswitch를 포함해야 합니다.

NSX-v는 vSphere 분산 가상 스위치(VDS)를 사용하는 것이 일반적이라는 점을 요구합니다. vSphere의 표준 가상 스위치는 NSX-v에 사용할 수 없습니다.

NSX-T는 NSX-T 분산 가상 스위치(N-VDS)를 배포해야 한다고 가정합니다. Open vSwitches(OVS)는 KVM 호스트용으로 사용되고 VMware vSwitches는 ESXi 호스트용으로 사용될 수 있습니다.

N-VDS (virtual distributed switch that is previously known as a hostswitch) is a software NSX component on the transport node, that performs traffic transmission. N-VDS is the primary component of the transport nodes’ data plane that forwards traffic and owns at least one physical network interface controller (NIC). NSX Switches (N-VDS) of the different transport nodes are independent but can be grouped by assigning the same names for centralized management.

ESXi 하이퍼바이저에서 N-VDS는 NSX-vSwitch 모듈이 하이퍼바이저의 커널에 로드되는 방식으로 VMware vSphere Distributed Switch를 사용하여 구현됩니다. KVM 하이퍼바이저에서 호스트 스위치는 Open-vSwitch(OVS) 모듈에 의해 구현됩니다.

전송 영역은 NSX-v 및 NSX-T 모두에서 사용할 수 있습니다. 전송 영역은 논리 네트워크 분배의 한계를 정의합니다. 각 전송 영역은 NSX 스위치(N-VDS)에 연결됩니다. NSX-T용 전송 영역은 클러스터와 연결되지 않습니다.

GENEVE 포장을 위해 VMware NSX-T에는 두 가지 유형의 전송 영역이 있습니다. 오버레이 또는 VLAN. VMware NSX-v의 경우 전송 영역은 VXLAN의 분배 한계만 정의합니다.

논리적 스위치 복제 모드

다른 호스트에 상주하는 두 가상 머신이 직접 통신할 때는, 유니캐스트 트래픽이 홍보 없이 하이퍼바이저에 할당된 두 개의 엔드포인트 IP 주소 간에 캡슐화된 모드로 교환된다. 때로는 VM에서 발생한 레이어-2 네트워크 트래픽이 전통적인 물리적 네트워크에서와 유사하게 홍보되어야 하는데, 예를 들어, 송신자가 대상 네트워크 인터페이스의 MAC 주소를 모르는 경우와 같이이다. 이는 동일한 트래픽(브로드캐스트, 유니캐스트, 멀티캐스트)이 동일한 논리적 스위치에 연결된 모든 VM에게 전송되어야 함을 의미한다. VM이 다른 호스트에 상주하는 경우, 트래픽은 해당 호스트로 복제되어야 한다. 브로드캐스트, 유니캐스트 및 멀티캐스트 트래픽은 BUM 트래픽으로도 알려져 있다.

NSX-v와 NSX-T의 복제 모드 간 차이를 살펴보자.

NSX-v는 유니캐스트 모드, 멀티캐스트 모드 및 하이브리드 모드를 지원한다.

NSX-T는 두 가지 옵션인 계층형 이중 계층 복제(최적화, NSX-v와 동일)와 헤드 복제(최적화되지 않음)를 포함한 유니캐스트 모드를 지원한다.

ARP 억제는 네트워크로 전송되는 ARP 브로드캐스트 트래픽의 양을 줄이며, 유니캐스트 및 하이브리드 트래픽 복제 모드에 사용할 수 있다. 따라서 ARP 억제는 NSX-v와 NSX-T 모두에서 사용할 수 있다.

VM1이 VM2의 MAC 주소를 알아내기 위해 ARP 요청을 보내면 논리 스위치가 이를 가로챕니다. 만약 스위치가 VM2의 타겟 네트워크 인터페이스에 대한 ARP 항목을 이미 가지고 있다면, 스위치는 VM1로 ARP 응답을 보냅니다. 만약 그렇지 않다면, 스위치는 ARP 요청을 NSX 컨트롤러로 보냅니다. 만약 NSX 컨트롤러가 VM IP와 MAC 바인딩에 대한 정보를 가지고 있다면, 컨트롤러는 그 바인딩을 포함한 응답을 보내고, 그러면 논리 스위치가 VM1로 ARP 응답을 보내게 됩니다. 만약 NSX 컨트롤러에 ARP 항목이 없다면, ARP 요청은 논리 스위치에서 재방송됩니다.

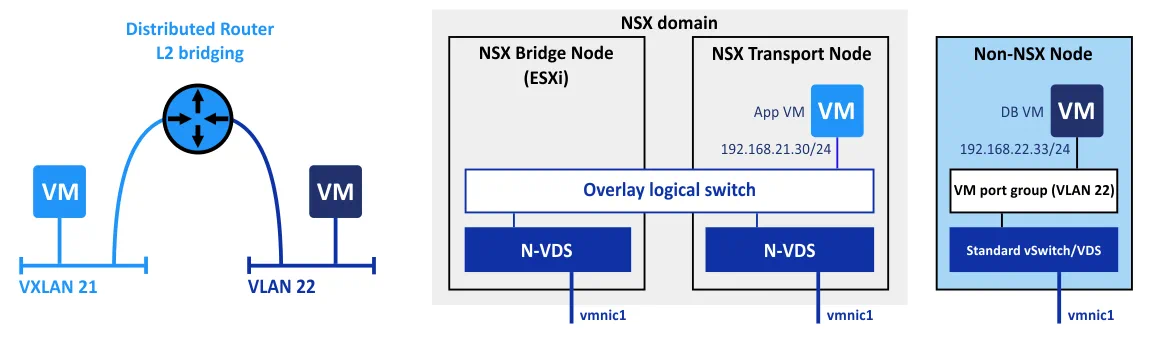

NSX 레이어 2 브리지

레이어 2 브리징은 오버레이 네트워크에서 VLAN으로 워크로드를 마이그레이션하거나 물리적 및 가상 워크로드 간에 서브넷을 분할해야 하는 경우에 유용합니다.

NSX-v: 이 기능은 제어 VM이 실행되는 하이퍼바이저의 커널 레벨에서 작동합니다.

NSX-T: 이를 위해 별도의 NSX 브리지 노드가 생성됩니다. NSX 브리지 노드는 클러스터로 구성될 수 있어 전체 솔루션의 내결함성을 향상시킵니다.

NSX-v 제어 VM에서는 하이 어베이러빌리티(High Availability, HA) 방식을 사용하여 중복성을 구현했습니다. 한 VM 복사본은 활성 상태이고 다른 VM 복사본은 대기 상태입니다. 활성 VM에 오류가 발생하면 VM을 전환하고 대기 VM을 로드하여 활성화하는 데 시간이 좀 걸릴 수 있습니다. NSX-T에서는 HA를 위해 활성/대기 방식 대신 내결함성 클러스터를 사용하므로 이 단점이 없습니다.

라우팅 모델

VMware NSX를 사용하는 경우 다음과 같은 용어가 사용됩니다.

동서 트래픽은 데이터센터 내에서 데이터를 전송하는 것을 의미합니다. 이 이름은 다이어그램의 수평선이 일반적으로 로컬 영역 네트워크(LAN) 트래픽을 나타내기 때문에 이 특정 유형의 트래픽에 사용됩니다.

남북 트래픽은 클라이언트-서버 트래픽 또는 데이터센터와 데이터센터 외부 위치(외부 네트워크) 간에 이동하는 트래픽을 의미합니다. 다이어그램의 수직선은 일반적으로 이 유형의 네트워크 트래픽을 설명합니다.

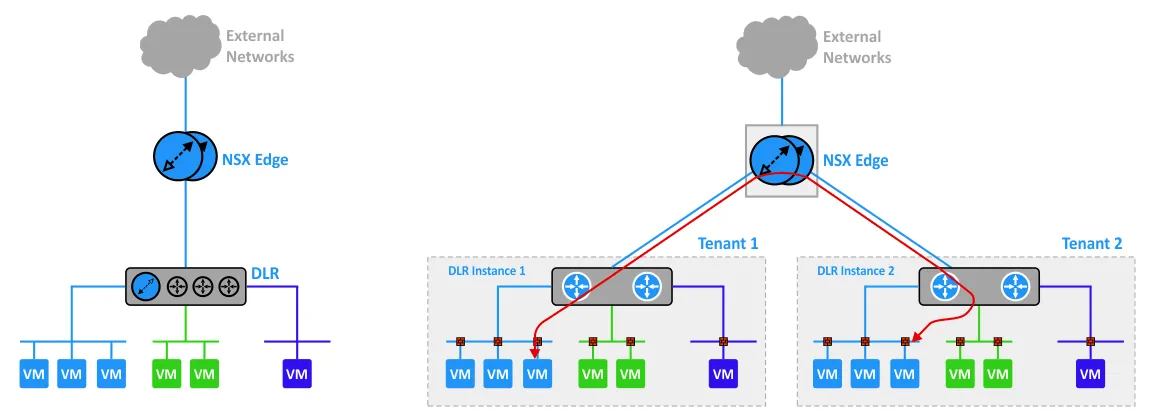

분산 논리 라우터(DLR)는 정적 경로와 OSPF, IS-IS 또는 BGP와 같은 동적 라우팅 프로토콜을 사용할 수 있는 가상 라우터입니다.

임차인은 관리 서비스 제공업체(MSP)가 제공하는 격리된 안전한 환경에 액세스하는 고객 또는 조직을 가리킵니다. 대규모 조직은 각 부서를 단일 임차인으로 간주하여 멀티 테넌트 아키텍처를 사용할 수 있습니다. VMware NSX는 인프라스트럭처 서비스(IaaS)를 제공하는 데 특히 유용할 수 있습니다.

NSX-v에서 라우팅

NSX for vSphere는 DLR(분산 논리 라우터)와 중앙 집중식 라우팅을 사용합니다. 분산 라우터의 논리적 인터페이스(LIF) 간의 라우팅을 수행하기 위한 각 하이퍼바이저에 라우팅 커널 모듈이 있습니다.

예를 들어, NSX-v의 전형적인 라우팅 구성을 고려해 보겠습니다. 데이터베이스를 실행하는 VM, 응용 프로그램 서버를 실행하는 VM 및 웹 서버를 실행하는 VM의 세그먼트 집합이 있는 경우를 생각해 보겠습니다. 이러한 세그먼트의 VM(하늘색, 녹색 및 짙은 파랑)은 분산 논리 라우터(DLR)에 연결되어 있으며, 이 라우터는 외부 네트워크에 NSX 엣지 게이트웨이(Edge)를 통해 연결됩니다.

여러 테넌트와 함께 작업하는 경우 멀티티어 NSX Edge 구성을 사용하거나 각 테넌트가 고유한 DLR 및 컨트롤러 VM을 가질 수 있으며, 후자는 엣지 클러스터에 상주합니다. NSX Edge 게이트웨이는 격리된 스텁 네트워크를 공유(업링크) 네트워크에 연결하여 DHCP, VPN, NAT, 동적 라우팅 및 로드 밸런싱과 같은 공통 게이트웨이 서비스를 제공합니다. NSX Edge의 일반적인 배포는 DMZ, VPN Extranet 및 멀티테넌트 클라우드 환경이며, 여기서 NSX Edge는 각 테넌트에 대한 가상 경계를 생성합니다.

세그먼트 A (파랑)의 첫 번째 테넌트에 위치한 VM에서 두 번째 테넌트의 세그먼트 A로 트래픽을 전송해야 하는 경우 트래픽은 NSX Edge 게이트웨이를 통해 통과해야 합니다. 이 경우 분산 라우팅이 없으며, 트래픽은 지정된 NSX Edge 게이트웨이인 단일 지점을 통과해야 합니다.

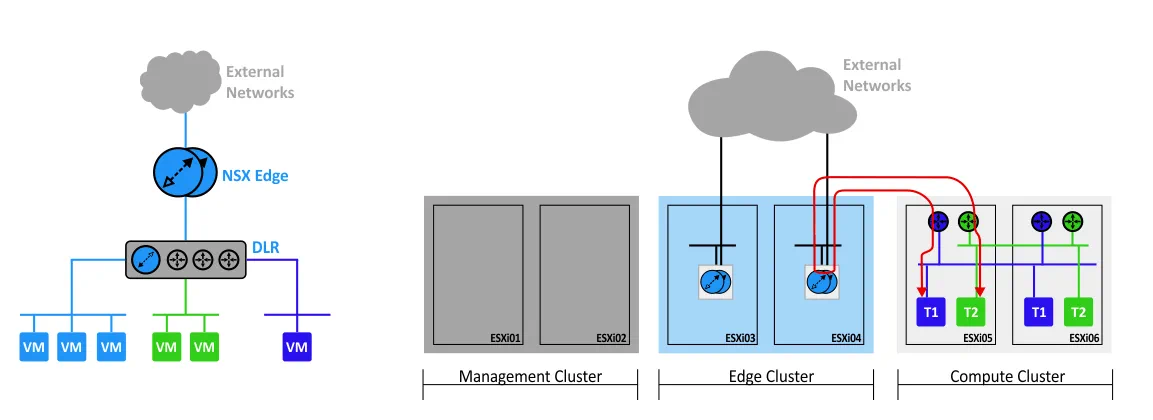

구성 요소가 클러스터로 나뉘어 있는 계획의 작동 원리를 살펴볼 수도 있습니다: 관리 클러스터, 엣지 클러스터 및 컴퓨트 클러스터. 이 예에서 각 클러스터는 2대의 ESXi 호스트를 사용하고 있습니다. 같은 ESXi 호스트에서 실행 중인 두 VM이 서로 다른 네트워크 세그먼트에 속해 있더라도 트래픽은 엣지 클러스터의 다른 ESXi 호스트에 위치한 NSX Edge 게이트웨이를 통해 통과합니다. 라우팅 후 해당 트래픽은 소스 및 대상 VM이 실행 중인 ESXi 호스트로 다시 전송되어야 합니다.

이 경우 트래픽 전송 경로는 최적이 아닙니다. 엣지 게이트웨이로 분산 라우팅을 사용할 수 있는 멀티테넌트 모델의 장점을 활용할 수 없어 네트워크 트래픽에 대한 대기 시간이 증가합니다.

NSX-T에서의 라우팅

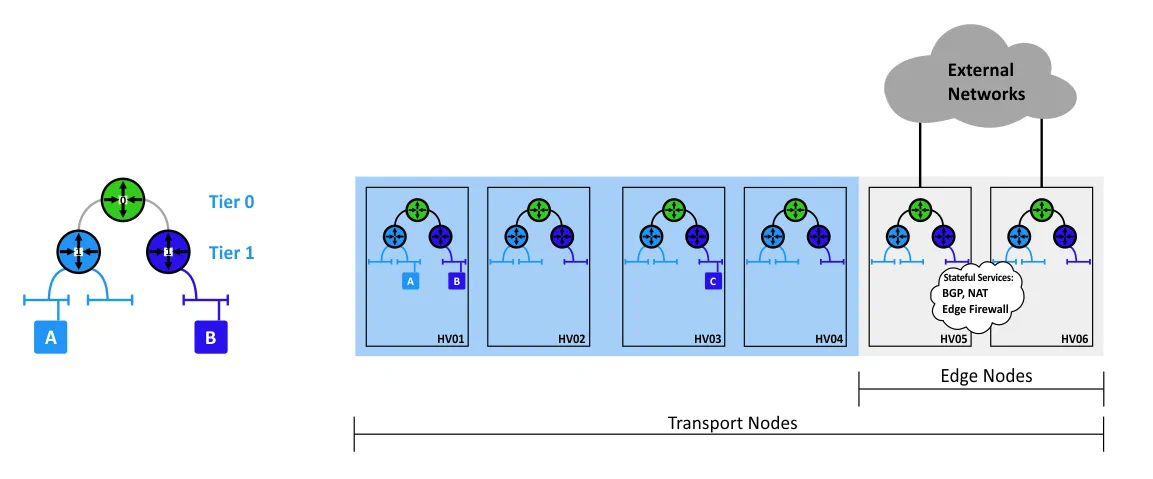

NSX-T는 위에서 설명한 문제를 해결하기 위해 이중 계층 분산 라우팅 모델을 사용합니다. Tier0과 Tier1 모두 전송 노드에 생성되며, 후자는 필수는 아니지만 확장성을 향상시키기 위한 것입니다.

트래픽은 가장 최적의 경로를 사용하여 전송되며, 라우팅은 이후 VM이 실행 중인 ESXi 또는 KVM 하이퍼바이저에서 수행됩니다. 외부 네트워크에 연결할 때만 고정된 라우팅 지점을 사용해야 하는 경우입니다. 하이퍼바이저가 실행되는 서버에 별도의 Edge 노드가 배포됩니다.

BGP, NAT, Edge Firewall과 같은 추가 서비스는 Edge 노드에서 활성화할 수 있으며, 이를 클러스터링하여 가용성을 향상시킬 수 있습니다. 또한 NSX-T는 더 빠른 장애 감지도 제공합니다. 간단히 말해, 라우팅을 분산하는 가장 좋은 방법은 가상화된 인프라 내부의 라우팅입니다.

가상 네트워크의 IP 주소 할당

다음을 구성할 때NSX-vNSX 세그먼트 내의 IP 주소 할당 계획을 작성해야 합니다. 이 경우 DLR과 Edge 게이트웨이를 연결하는 트랜시트 논리 스위치도 추가해야 합니다. Edge 게이트웨이를 많이 사용하는 경우 이러한 Edge 게이트웨이에 의해 연결되는 세그먼트에 대한 IP 주소 할당 방식을 작성해야 합니다.

NSX-T그러나 이러한 작업을 요구하지 않습니다. Tier0과 Tier1 사이의 모든 네트워크 세그먼트는 IP 주소를 자동으로 획득합니다. 동적 라우팅 프로토콜이 사용되지 않고 대신 정적 라우트가 사용되며 시스템이 구성 요소를 자동으로 연결하여 구성이 더 쉬워집니다. 서비스(트랜지트) 네트워크 구성 요소에 대한 IP 주소 할당을 계획하는 데 많은 시간을 보낼 필요가 없습니다.

트래픽 검사 통합

NSX-v는 에이전트리스 안티바이러스, 고급 방화벽(넥스트 제네레이션 방화벽), IDS(침입 탐지 시스템), IPS(침입 방지 시스템) 및 기타 유형의 트래픽 검사 서비스와 통합이 가능합니다. 나열된 유형의 트래픽 검사와의 통합은 보호된 VMCI 버스(가상 머신 통신 인터페이스)를 사용하여 하이퍼바이저 커널 레이어에서 수행됩니다..

NSX-T는 현재 이러한 기능을 제공하지 않습니다.

보안

커널 레벨 분산 방화벽은 NSX-v 및 NSX-T에 구성할 수 있으며 VM 가상 어댑터 레벨에서 작동합니다. NSX 유형 모두에 대한 스위치 보안 옵션이 제공되지만 “브로드캐스트 및 멀티캐스트 트래픽 속도 제한” 옵션은 NSX-T에만 제공됩니다..

NSX-T를 사용하면 운송 노드가 더 합리적으로 활용되도록 규칙을 보다 세분화하여 적용할 수 있습니다. 예를 들어, 다음 객체를 기반으로 규칙을 적용할 수 있습니다: 논리 스위치, 논리 포트, NS

NSX-v 및 NSX-T의 규칙을 생성하고 적용하는 과정은 매우 유사합니다. NSX-T용으로 생성된 정책은 모든 컨트롤러로 전송되어 규칙이 IP 주소로 변환되는 반면, NSX-v에서는 정책이 즉시 vShield 방화벽 데몬 (VSFWD)으로 전송됩니다.

NSX-v 대 NSX-T – 비교 표

VMware NSX의 가장 흥미로운 기능에 익숙해졌으므로, 이 블로그 게시물에서 탐색된 NSX-v 및 NSX-T의 주요 기능을 요약하고 표에서 비교해 보겠습니다.

NSX-v는 vSphere 환경만 사용하는 경우 가장 최적의 솔루션이지만, NSX-T는 vSphere 뿐만 아니라 KVM, Docker, Kubernetes 및 OpenStack 가상화 플랫폼에서 가상 네트워크를 구축하는 프레임워크 내에서도 사용할 수 있습니다. 어떤 종류의 NSX가 더 나은지에 대한 단일한 답변은 없습니다. NSX-v 또는 NSX-T를 사용해야 하는지는 각 NSX 유형이 제공하는 기능과 귀하의 요구에 따라 결정됩니다.

NSX 라이선싱 정책은 사용자 친화적입니다. NSX 유형에 관계없이 하나의 NSX 라이선스만 구매하면 됩니다. 나중에 필요에 따라 NSX-v 환경에 NSX-T를 설치하거나 그 반대로 하나의 NSX 라이선스를 사용하여 계속 사용할 수 있습니다.

NSX 솔루션을 사용하여 VMware로 자체 소프트웨어 정의 데이터 센터를 구축할 수 있습니다. VMware는 작업 연속성, 고가용성 및 내결함성을 보장하기 위해

을 제공하지만 VM 백업은 중복 조치가 되지 않을 수 있습니다. 다른 프로젝트와 관련된 프로덕션 VM 및 VMware vSphere 및 VMware NSX 구성 요소로 실행되는 VM (예: vCenter, NSX Manager, NSX Controller, NSX Edge)를 정기적으로 백업하여 데이터를 보호하십시오. NAKIVO Backup & Replication은 클러스터를 사용하더라도 신뢰할 수 있고 효율적인 방식으로 VMware 백업을 생성하는 데 도움을 줄 수 있습니다.

결론

NSX-v는 vSphere 환경을 사용하는 경우 가장 최적의 솔루션이지만, NSX-T는 vSphere 뿐만 아니라 KVM, Docker, Kubernetes 및 OpenStack 가상화 플랫폼에서 가상 네트워크를 구축하는 프레임워크 내에서도 사용할 수 있습니다. 어떤 유형의 NSX가 더 나은지에 대한 단일 답변이 없습니다. NSX-v 또는 NSX-T를 사용해야 하는지는 각 NSX 유형이 제공하는 기능과 요구사항에 따라 다릅니다.

NSX 라이선스 정책은 사용자 친화적입니다 – NSX 유형에 관계없이 하나의 NSX 라이선스만 구매하면 됩니다. 이후에는 필요에 따라 NSX-T를 NSX-v 환경에 설치하거나 그 반대로 하여 단일 NSX 라이선스를 계속 사용할 수 있습니다.

NSX 솔루션을 사용하여 VMware로 소프트웨어 정의 데이터 센터를 구축할 수 있습니다. VMware는 운영 지속성, 고 가용성 및 장애 허용성을 보장하기 위해 클러스터링 기능을 제공하지만, VM 백업은 중복 조치가 되지 않습니다.

다른 프로젝트와 관련된 프로덕션 VM 및 VMware vSphere 및 VMware NSX 구성 요소로서 실행되는 VM(예: vCenter, NSX Manager, NSX Controller, NSX Edge)의 정기적인 백업을 통해 데이터를 보호할 수 있

Source:

https://www.nakivo.com/blog/nsx-v-vs-nsx-t-comprehensive-comparison/