仮想化は、データセンターの構築方法に革命的な変化をもたらしました。現代のほとんどのデータセンターはハードウェア仮想化を使用し、物理サーバーをハイパーバイザーとして展開し、それらのサーバー上で仮想マシンを実行します。このアプローチにより、データセンターの拡張性、柔軟性、およびコスト効率が向上します。VMwareは仮想化市場のトッププレイヤーの一つであり、その製品はIT業界で高く評価されています。VMware ESXi HypervisorとVMware vCenterは、VMware vSphere仮想化ソリューションの広く知られたコンポーネントです。

ネットワークは、仮想化されたデータセンターを含む各データセンターの重要なコンポーネントであり、仮想化されたデータセンターに大規模なネットワークや複雑なネットワーク構成が必要な場合は、ソフトウェア定義ネットワーキング(SDN)を使用することを検討してください。ソフトウェア定義ネットワーキングは、ネットワークを俊敏かつ柔軟にすることを目指すアーキテクチャです。SDNの目標は、企業やサービスプロバイダーがビジネス要件の変更に迅速に対応できるようにすることです。VMwareは顧客を大切にし、ソフトウェア定義ネットワークを構築するためのVMware NSXソリューションを提供しています。今日のブログ投稿では、VMware NSXについて取り上げ、VMware NSX-vとVMware NSX-Tの違いを探ります。

VMware NSXとは、どのように使用できるのでしょうか?

VMware NSXは、仮想化されたデータセンターでソフトウェア定義ネットワークを構築することができるネットワーク仮想化ソリューションです。物理サーバーハードウェアから抽象化されるように、仮想スイッチを含む仮想ネットワーク(スイッチ、ポート、ルーター、ファイアウォールなど)が仮想空間内に構築されます。仮想ネットワークは基盤となるハードウェアとは独立してプロビジョニングおよび管理されます。仮想マシンは仮想スイッチの仮想ポートに接続されます。仮想ネットワーク間の接続は仮想ルーターで行われ、アクセスルールは仮想ファイアウォールで構成されます。ネットワーク負荷分散も利用可能です。VMware NSXは、VMware vCloud Networking & Security(vCNS)および2012年にVMwareに買収されたNicira NVPの後継です。

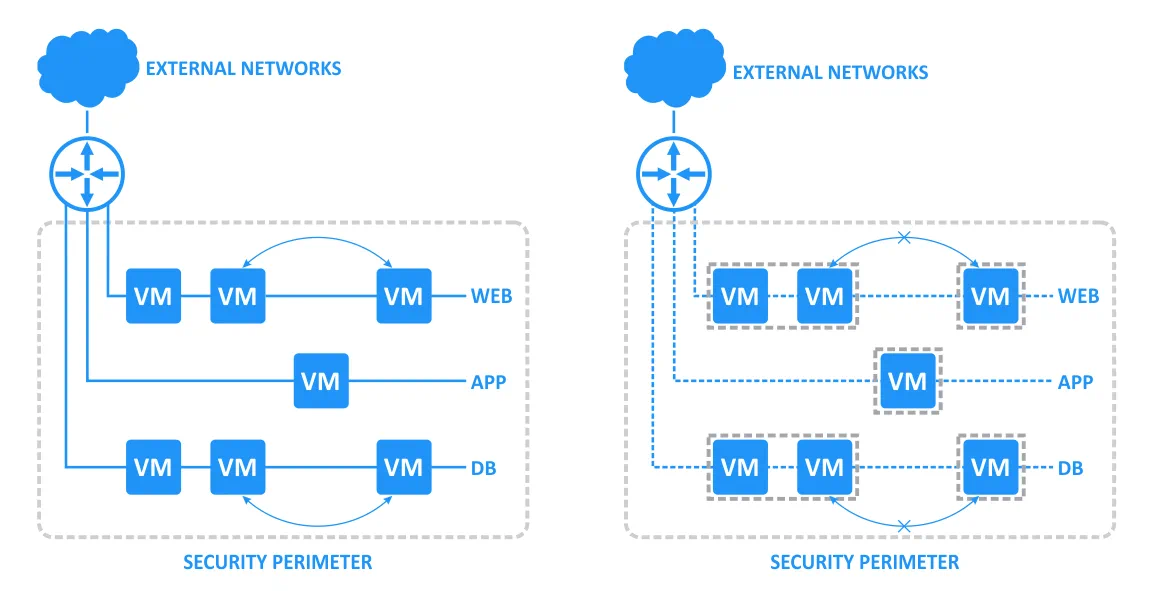

マイクロセグメンテーション

従来のアプローチを使用して、仮想環境内の複数のネットワーク間のアクセスを構成する場合、通常、物理ルーターまたはVM上で実行されるエッジゲートウェイが展開されますが、このアプローチは特に高速や便利ではありません。VMwareは、分散ファイアウォールを使用してNSX内にマイクロセグメンテーションのコンセプトを実装しており、これはハイパーバイザーのコアに組み込まれています。セキュリティポリシー、IPアドレス、MACアドレス、VM、アプリケーション、およびその他のオブジェクトのネットワークインタラクションパラメータは、この分散ファイアウォールに設定されています。NSXが会社内で展開されている場合、Active Directoryユーザーやグループなどのオブジェクトを使用してルールを構成できます。各オブジェクトは、それぞれが適切なネットワークのセキュリティ境界内のマイクロセグメントと見なすことができ、それぞれが独自のDMZ(非武装地帯)を持っています。

分散ファイアウォールを使用すると、仮想データセンターエンティティ(仮想マシンなど)をセグメント化できます。セグメンテーションは、VM名や属性、ユーザーID、データセンターなどのvCenterオブジェクト、ホストなどに基づくこともできます。また、IPアドレス、ポートグループなどの従来のネットワーキング属性に基づくこともできます。

エッジファイアウォールコンポーネントは、IP/VLAN構造に基づいたDMZの構築、マルチテナント仮想データセンター内のテナント間分離、ネットワークアドレス変換(NAT)、パートナー(エクストラネット)VPN、ユーザーベースのSSL VPNなど、主要な周辺セキュリティ要件を満たすのに役立ちます。

VMが1つのホストから別のホストに移行される場合、つまり1つのサブネットから別のサブネットに移行される場合、アクセスルールとセキュリティポリシーは新しい場所に応じて採用されます。移行されたVMでデータベースサーバーが実行されている場合、ファイアウォールでこのVMに設定されたルールは、別のホストまたはネットワークに移行した後もこのVMに引き続き適用され、移行されなかったVMで実行されているアプリケーションサーバーにアクセスできるようになります。これは、VMware NSXを使用する際の柔軟性と自動化が実行された例です。NSXは特にクラウドプロバイダーや大規模な仮想インフラストラクチャに有用です。VMwareはNSXソフトウェア定義ネットワーキングプラットフォームの2種類を提供しています – NSX-vとNSX-T。

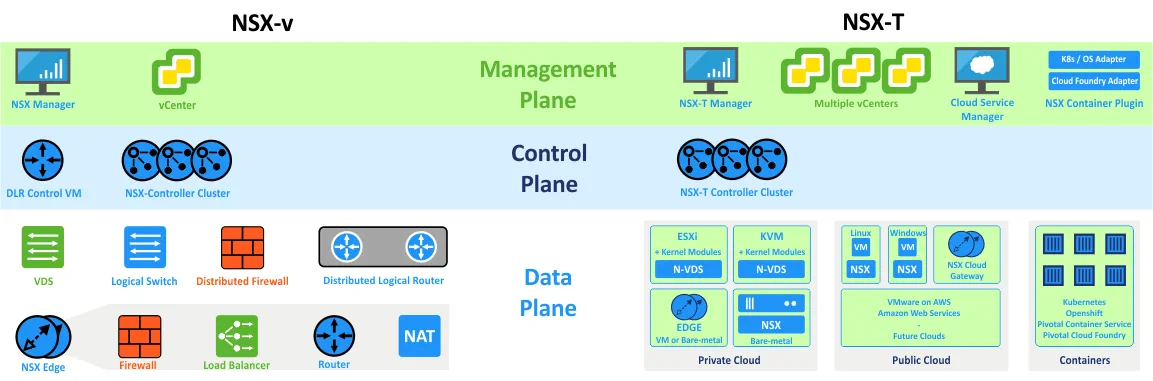

NSX for vSphere(NSX-v)はVMware vSphereと緊密に統合されており、VMware vCenterの展開が必要です。VMware NSX-vはvSphereハイパーバイザ環境に特化しており、NSX-Tよりも前に開発されました。

NSX-T(NSX-Transformers)は異なる仮想化プラットフォームとマルチハイパーバイザ環境向けに設計されており、NSX-vが適用できない場合にも使用できます。NSX-vはVMware vSphereのSDNのみをサポートしていますが、NSX-TはKVM、Docker、Kubernetes、OpenStack、およびAWSネイティブワークロードのためのネットワーク仮想化スタックもサポートしています。VMware NSX-TはvCenter Serverなしで展開でき、異種コンピュートシステム向けに採用されています。

NSX-vの使用シナリオの主な例を以下の表に示します。表は3行に分かれており、1つはシナリオのカテゴリを説明しています。NSX-Tの使用シナリオは太字で表示されています。

| セキュリティ | 自動化 | アプリケーションの継続性 |

| マイクロセグメンテーション | ITの自動化 | ディザスタリカバリ |

| セキュアエンドユーザ | 開発者クラウド | マルチデータセンタープール |

| どこでもDMZ | マルチテナントインフラストラクチャ | クロスクラウド |

NSXコンポーネント

VMware NSXの主要なコンポーネントは、NSX Manager、NSXコントローラ、NSX Edgeゲートウェイです。

NSX Managerは、ネットワークの管理に使用されるNSXの中心的なコンポーネントです。NSX Managerは、vCenterが管理するESXiサーバーの1つにVMとして展開できます(OVAテンプレートから)。NSX-vを使用している場合、NSX Managerは1つのvCenter Serverとのみ連携できますが、NSX-T向けのNSX ManagerはESXi VMまたはKVM VMとして展開でき、複数のvCenterサーバーと同時に連携できます。

vSphere向けNSX ManagerはPhoton OSをベースにしています(vCenter Server Applianceと同様)。

NSX-T ManagerはUbuntuオペレーティングシステム上で実行されます。

ESXiホスト上にNSX Managerを仮想アプライアンスとして展開します。NSX ManagerをvSphere vCenterに登録してください(NSX-v用)。NSX-Tを使用している場合、NSX ManagerはVMware NSX-TでNSX Managerのクラスタを作成できるKVMホストに仮想アプライアンスとして展開できます。NSXコントローラを3つ展開し、NSXコントローラクラスタを作成します。

NSX-vを使用している場合は、ESXiホストにVIB(カーネルモジュール)をインストールして、分散ファイアウォール、分散ルーティング、およびVXLANを有効にします。NSX-Tを使用している場合、カーネルモジュールはKVMハイパーバイザにもインストールする必要があります。ESXi上にNSX EdgeをVMとしてインストールします(NSX-vおよびNSX-T用)。NSX-Tを使用していてESXi上にEdgeを仮想マシンとしてインストールする可能性がない場合は、Edgeを物理サーバーに展開できます。KVMハイパーバイザ上の仮想マシンとしてEdgeを展開することは現時点ではサポートされていません(NSX-T v.2.3用)。物理サーバーにEdgeを展開する場合は、これを行う前にハードウェア互換性リスト(CPUおよびNICに重要)を確認してください。

NSX共通機能

両方のNSXタイプに利用可能な一連の機能があります。

- NSX-vとNSX-Tの共通機能は次のとおりです:

- ソフトウェアベースのネットワーク仮想化

- ソフトウェアベースのオーバーレイ

分散ルーティング 分散ファイアウォール API駆動の自動化 詳細な監視と統計 APIはNSX-vとNSX-Tで異なることに注意してください。 ライセンス - ESXiにVMとしてNSX Edgeをインストールします(NSX-vおよびNSX-T用)。NSX-Tを使用しており、ESXiにVMとしてEdgeをインストールすることができない場合は、Edgeを物理サーバーに展開できます。NSX-T v.2.3の場合、KVMハイパーバイザーにVMとしてEdgeをインストールすることはサポートされていません。Edgeを物理サーバーに展開する必要がある場合は、これを行う前にハードウェア互換性リスト(CPUやNICに重要)を確認してください。

NSX共通機能

両方のNSXタイプで利用可能な一連の機能があります。

NSX-vおよびNSX-Tの共通機能は次のとおりです。

- ソフトウェアベースのネットワーク仮想化

- ソフトウェアベースのオーバーレイ

- 分散ルーティング

- 分散ファイアウォーリング

- API駆動の自動化

- 詳細な監視と統計

APIは、NSX-vとNSX-Tで異なることに注意してください。

ライセンス

ライセンスは、NSX-vとNSXの両方で同じです。これにより、柔軟性と普遍性が向上します。例えば、NSX for vSphereの使用許可を注文し、インフラストラクチャに変更を加えてNSX-Tを展開する必要がある場合、ESXi-v用に取得したライセンスを使用できます。ライセンスエディションも同様です。

オーバーレイのカプセル化

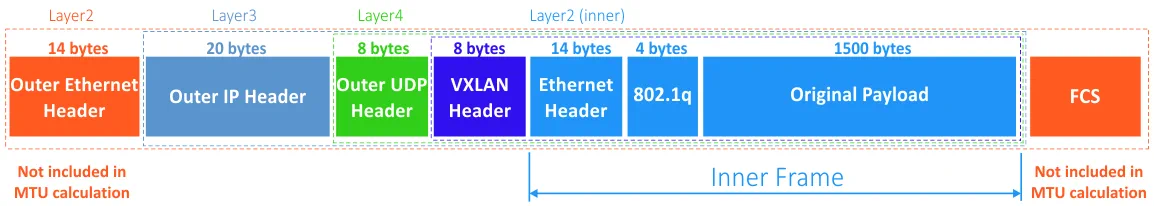

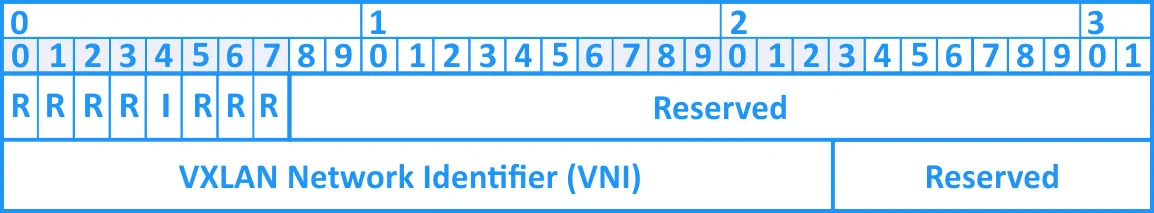

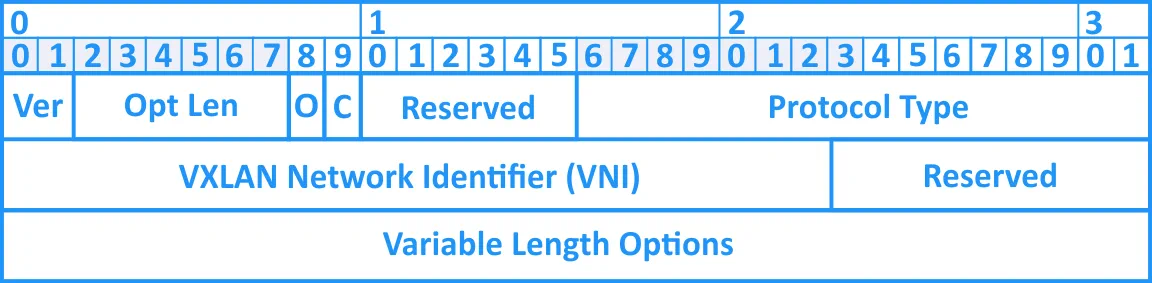

VXLANヘッダーは、次の部分で構成されています。

フラグには8ビット使用されます。Iフラグは、VXLANネットワークID(VNI)を有効にするために1に設定する必要があります。他の7ビットは、送信時にゼロに設定されなければならない予約済みのRフィールドです。送信時にゼロに設定されたRフィールドは受信時に無視されます。VXLANネットワーク識別子(VNI)は、VM間で通信するために使用される個々のオーバーレイネットワークを決定するために使用される24ビットの値です。

予約済みフィールド(24ビットと8ビット)は、受信時にゼロに設定され、無視されます。

GENEVE。GENEVEヘッダーはVXLANに非常に似ており、次の構造を持っています。

将来の革新を実装するための可変長のオプションが利用可能です。

- GENEVEヘッダーのサイズは可変です。

NSX-Tは、最高のパフォーマンスのためにNIC(ネットワークインターフェースコントローラー)で利用可能な伝統的なオフロード機能を保持するトンネリングプロトコルとしてGENEVE( GE nericN EtworkV irtualizationE ncapsulation)を使用します。オーバーレイヘッダーに追加のメタデータを追加することで、エンドツーエンドのテレメトリー、データトラッキング、暗号化、セキュリティなどの情報を処理するためのコンテキストの違いを改善できます。メタデータの追加情報はTLV(タイプ、長さ、値)と呼ばれます。GENEVEは、VMware、Intel、Red Hat、およびMicrosoftによって開発されています。GENEVEは、VXLAN、STT、およびNVGREのカプセル化プロトコルの最高のコンセプトに基づいています。 - VXLANネットワーク識別子(VNI)は、VXLANセグメントIDとしても知られており、個々のオーバーレイネットワークを決定するために使用される24ビットの値です。

- 予約フィールド(24ビットと8ビット)はゼロに設定し、受信時に無視する必要があります。

A size of the VXLAN header is fixed and is equal to 8 bytes. Using Jumbo frames with MTU set to 1600 bytes or more is recommended for VXLAN.

GENEVE。GENEVEヘッダーはVXLANに非常に似ており、次の構造を持っています:

- A compact tunnel header is encapsulated in UDP over IP.

- A small fixed tunnel header is used to provide control information, as well as a base level of functionality and interoperability.

- 可変長のオプションを使用することで、将来のイノベーションの実装が可能になります。

GENEVEヘッダーのサイズは可変です。

NSX-Tは、最高のパフォーマンスのためにNIC(ネットワークインターフェースコントローラー)で利用可能な伝統的なオフロード機能を維持するトンネリングプロトコルとしてGENEVE(GEneric NEtwork Virtualization Encapsulation)を使用します。オーバーレイヘッダーに追加のメタデータを追加でき、エンドツーエンドのテレメトリ、データ追跡、暗号化、セキュリティなどの情報の処理のためにコンテキストの差分を改善できます。メタデータ内の追加情報はTLV(Type, Length, Value)と呼ばれます。GENEVEはVMware、Intel、Red Hat、Microsoftによって開発されています。GENEVEは、VXLAN、STT、およびNVGREカプセル化プロトコルの最良のコンセプトに基づいています。

GENEVEカプセル化を使用する場合、ジャンボフレームのMTU値は少なくとも1700バイトである必要があります(VXLANではMTU 1600以上が使用されます)。これは、GENEVEヘッダーの可変長の追加メタデータフィールドによるものです。

このセクションで説明されているオーバーレイカプセル化の違いにより、NSX-vとNSX-Tは互換性がありません。

Layer-2ネットワーキング

今や、IPネットワーク上で仮想レイヤ2イーサネットフレームがカプセル化される方法を知っているので、NSX-vおよびNSX-Tの仮想レイヤ2ネットワークの実装を探る時が来ました。

トランスポートノードと仮想スイッチ

トランスポートノードと仮想スイッチは、NSXデータ転送コンポーネントを表しています。

トランスポートノード(TN)は、トラフィック伝送およびNSXネットワーキングオーバーレイに参加するNSX互換デバイスです。ノードはトランスポートノードとして機能するためにホストスイッチを含んでいなければなりません。

NSX-vでは、通常vSphereでの通り、vSphere分散仮想スイッチ(VDS)を使用する必要があります。標準仮想スイッチはNSX-vでは使用できません。

NSX-Tでは、NSX-T分散仮想スイッチ(N-VDS)を展開する必要があると想定されています。KVMホストではOpen vSwitch(OVS)が使用され、VMware vSwitchesはESXiホストに使用されます。

N-VDS (virtual distributed switch that is previously known as a hostswitch) is a software NSX component on the transport node, that performs traffic transmission. N-VDS is the primary component of the transport nodes’ data plane that forwards traffic and owns at least one physical network interface controller (NIC). NSX Switches (N-VDS) of the different transport nodes are independent but can be grouped by assigning the same names for centralized management.

ESXiハイパーバイザでは、N-VDSは、NSX-vSwitchモジュールがハイパーバイザのカーネルにロードされることにより実装されます。KVMハイパーバイザでは、ホストスイッチはOpen-vSwitch(OVS)モジュールによって実装されます。

トランスポートゾーンは、NSX-vおよびNSX-Tの両方で利用可能です。トランスポートゾーンは論理ネットワーク配布の制限を定義します。各トランスポートゾーンはそれぞれのNSXスイッチ(N-VDS)にリンクしています。NSX-Tのトランスポートゾーンはクラスタにはリンクされていません。

VMware NSX-TにはGENEVEカプセル化があるため、VMware NSX-TのトランスポートゾーンにはオーバーレイまたはVLANの2種類があります。VMware NSX-vに関しては、トランスポートゾーンはVXLANの配布制限を定義しています。

論理スイッチの複製モード

異なるホストにある2つの仮想マシンが直接通信する場合、ユニキャストトラフィックは、フラッディングの必要なく、ハイパーバイザに割り当てられた2つのエンドポイントIPアドレス間でカプセル化モードで交換されます。時には、VMによって発信されたレイヤー2ネットワークトラフィックは、送信元が宛先ネットワークインターフェースのMACアドレスを知らない場合など、従来の物理ネットワークのレイヤー2トラフィックと同様にフラッディングする必要があります。つまり、同じトラフィック(ブロードキャスト、ユニキャスト、マルチキャスト)は、同じ論理スイッチに接続されたすべてのVMに送信される必要があります。異なるホストにあるVMの場合、トラフィックはそれらのホストに複製されます。ブロードキャスト、ユニキャスト、マルチキャストトラフィックはBUMトラフィックとも呼ばれます。

NSX-vとNSX-Tの複製モードの違いを見てみましょう。

NSX-vは、ユニキャストモード、マルチキャストモード、ハイブリッドモードをサポートしています。

NSX-Tは、ユニキャストモードを2つのオプションでサポートしています:階層型2階層複製(最適化され、NSX-vと同じ)とヘッド複製(最適化されていません)。

ARP抑制は、ネットワークに送信されるARPブロードキャストトラフィックの量を減らし、ユニキャストおよびハイブリッドトラフィック複製モードで利用できます。したがって、ARP抑制はNSX-vとNSX-Tの両方で利用可能です。

VM1がVM2のMACアドレスを知るためにARPリクエストを送信すると、そのARPリクエストは論理スイッチによって傍受されます。スイッチがすでにVM2のターゲットネットワークインターフェースのARPエントリを持っている場合、スイッチがARP応答をVM1に送信します。それ以外の場合、スイッチはARPリクエストをNSXコントローラに送信します。NSXコントローラがVMのIPとMACのバインディング情報を持っている場合、コントローラはそのバインディングで応答を送信し、その後論理スイッチがARP応答をVM1に送信します。NSXコントローラにARPエントリがない場合、ARPリクエストは論理スイッチ上で再ブロードキャストされます。

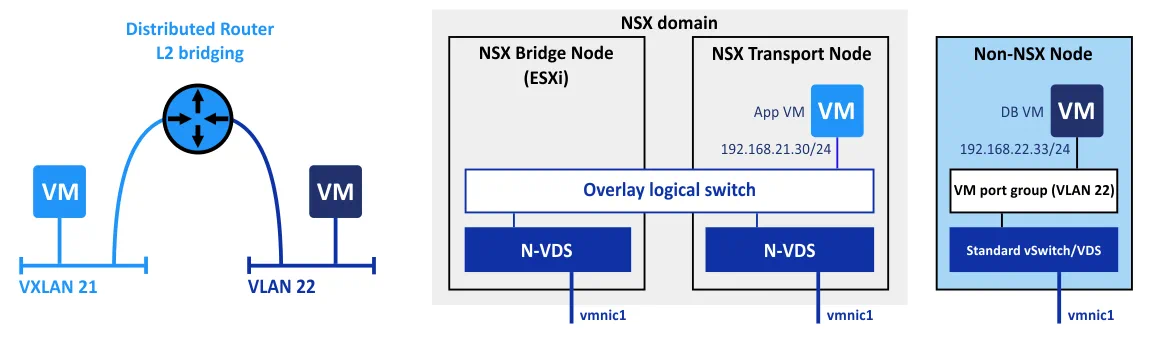

NSXレイヤー2ブリッジング

レイヤー2ブリッジングは、オーバーレイネットワークからVLANにワークロードを移行したり、サブネットを物理的および仮想的なワークロードに分割したりするために便利です。

NSX-v: この機能は、制御VMが実行されているハイパーバイザのカーネルレベルで動作します。

NSX-T: この目的のためには別個のNSXブリッジノードが作成されます。NSXブリッジノードは、ソリューション全体の冗長性を向上させるためにクラスタに組み込むことができます。

NSX-v制御VMでは、冗長性はHigh Availability(HA)スキームを使用して実装されました。1つのVMコピーがアクティブで、2つ目のVMコピーはスタンバイです。アクティブなVMが障害を起こした場合、VMの切り替えやスタンバイVMのアクティブ化には時間がかかることがあります。NSX-Tはこの欠点に直面しません。なぜならば、HAのアクティブ/スタンバイスキームの代わりに冗長性のあるクラスタが使用されるからです。

ルーティングモデル

VMware NSXを使用する場合、以下の用語が使用されます:

東西トラフィックは、データセンター内でデータをネットワーク上で転送することを指します。この名前は、ダイアグラム上の横線が通常、ローカルエリアネットワーク(LAN)トラフィックを示すために使用されるため、この特定のタイプのトラフィックに使用されます。

南北トラフィックは、クライアントサーバートラフィックまたはデータセンターとデータセンター外の場所(外部ネットワーク)の間を移動するトラフィックを指します。ダイアグラム上の垂直線は通常、このタイプのネットワークトラフィックを表します。

分散論理ルーター(DLR)は、静的ルートやOSPF、IS-IS、BGPなどの動的ルーティングプロトコルを使用できる仮想ルーターです。

テナントは、マネージドサービスプロバイダー(MSP)が提供する隔離されたセキュア環境へのアクセス権を得る顧客または組織を指します。大規模な組織は、各部門を単一のテナントと見なすことでマルチテナントアーキテクチャを利用することができます。VMware NSXは、インフラストラクチャの提供に特に有用です。

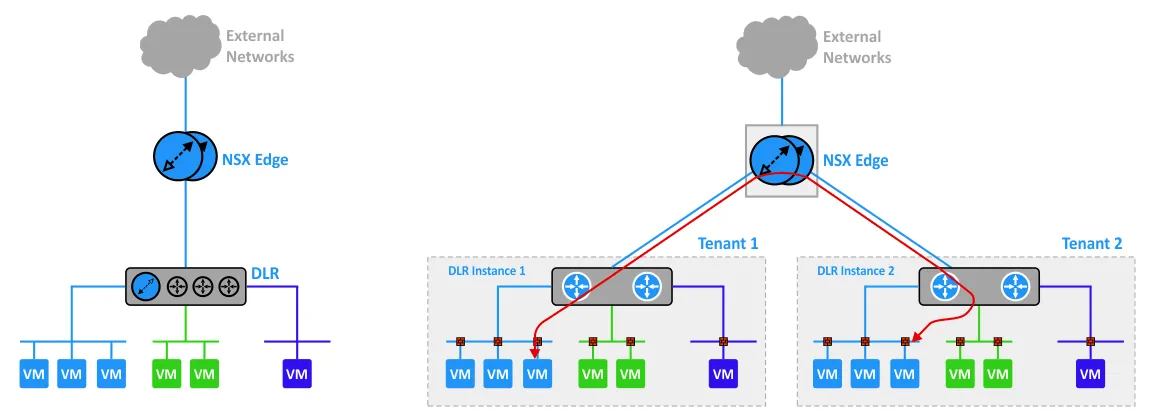

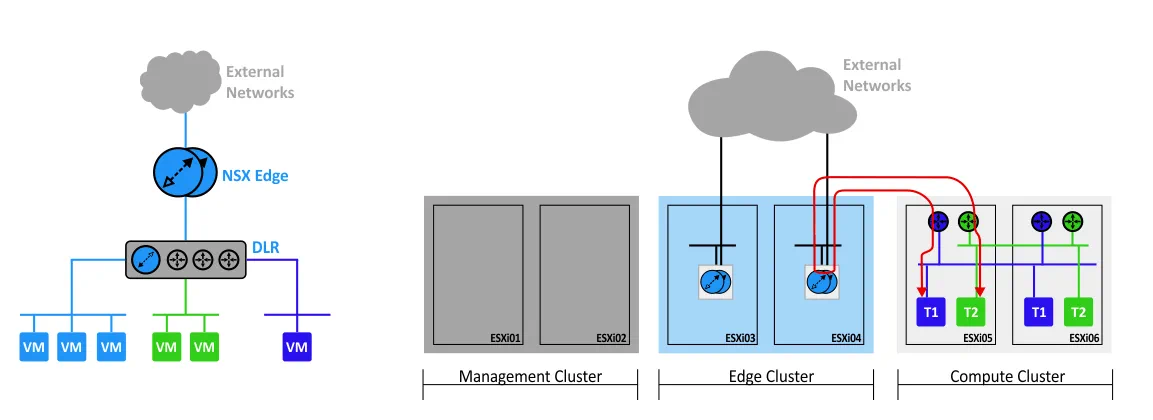

NSX-vにおけるルーティング

NSX for vSphereでは、DLR(分散論理ルーター)と集中型ルーティングが使用されます。各ハイパーバイザーには、分散ルーター上の論理インターフェース(LIF)間のルーティングを実行するためのルーティングカーネルモジュールがあります。

たとえば、NSX-vの典型的なルーティングスキームを考えてみましょう。データベースを実行するVM、アプリケーションサーバーを実行するVM、ウェブサーバーを実行するVMのセットがある場合を考えてみましょう。これらのセグメント(スカイブルー、グリーン、ディープブルー)のVMは、分散論理ルーター(DLR)に接続されており、さらに外部ネットワークにはエッジゲートウェイ(NSX Edge)を介して接続されています。

複数のテナントと共に作業している場合、マルチティアNSX Edge構築を使用するか、各テナントに専用のDLRおよびコントローラVMを持たせることができます。後者はエッジクラスターに存在します。NSX Edgeゲートウェイは、隔離されたスタブネットワークを共有(アップリンク)ネットワークに接続し、DHCP、VPN、NAT、動的ルーティング、およびロードバランシングなどの共通ゲートウェイサービスを提供します。NSX Edgeの一般的な展開には、DMZ、VPNエクストラネット、およびNSX Edgeが各テナントのために仮想境界を作成するマルチテナントクラウド環境が含まれます。

セグメントA(青)の最初のテナントにあるVMから2番目のテナントのセグメントAにトラフィックを送信する必要がある場合、トラフィックはNSX Edgeゲートウェイを経由する必要があります。この場合、分散ルーティングはないため、トラフィックは指定されたNSX Edgeゲートウェイである単一のポイントを通過する必要があります。

また、コンポーネントがクラスターに分かれているスキーム上の動作原理を見ることもできます。管理クラスター、エッジクラスター、およびコンピュートクラスターが含まれます。この例では、各クラスターが2つのESXiホストを使用しています。同じESXiホスト上で実行されている2つのVMが異なるネットワークセグメントに属している場合、トラフィックはエッジクラスターの別のESXiホストにあるNSX Edgeゲートウェイを経由して通過します。ルーティング後、このトラフィックは送信元および宛先のVMが実行されているESXiホストに戻される必要があります。

この場合、トラフィック伝送の経路は最適ではありません。Edgeゲートウェイを使用したマルチテナントモデルでの分散ルーティングの利点が活用されず、ネットワークトラフィックの遅延が大きくなります。

NSX-Tにおけるルーティング

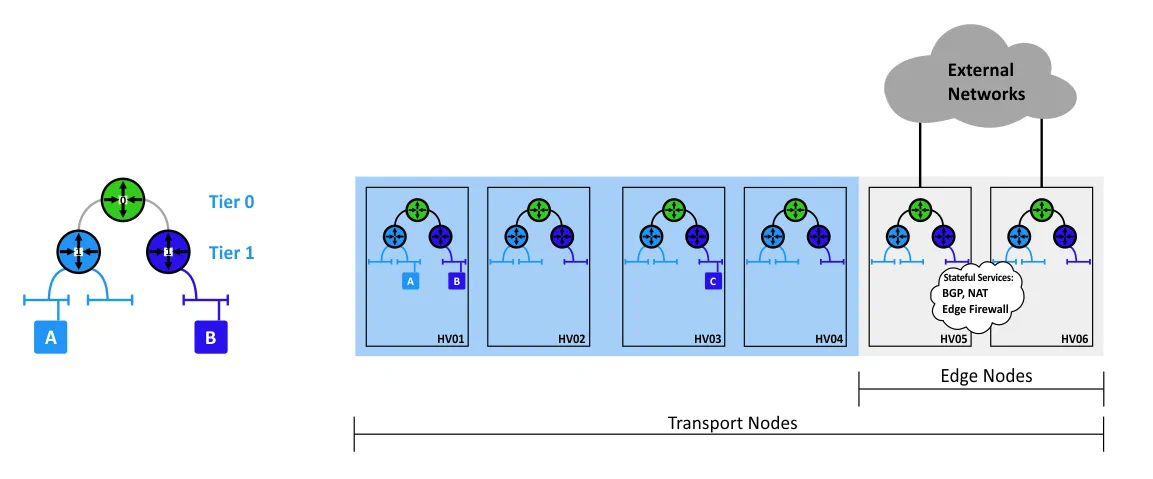

NSX-Tは、上述の問題を解決するための2層の分散ルーティングモデルを使用します。Tier0およびTier1はトランスポートノードで作成され、後者は必須ではありませんが、スケーラビリティの向上を意図しています。

トラフィックは最適なパスを使用して送信され、その後、ルーティングはVMが実行されているESXiまたはKVMハイパーバイザーで実行されます。固定されたルーティングポイントを使用する必要がある唯一のケースは、外部ネットワークに接続する場合です。ハイパーバイザーを実行しているサーバーには独立したエッジノードが展開されています。

さらに、BGP、NAT、およびEdge Firewallなどの追加サービスをエッジノードで有効にすることができ、可用性を向上させるためにクラスターに組み合わせることもできます。さらに、NSX-Tはより速い障害検出を提供します。単純に言えば、最適なルーティングの分散手段は、仮想化されたインフラ内でのルーティングです。

仮想ネットワークのIPアドレッシング

NSX-vを構成する際には、NSXセグメント内のIPアドレッシングの計画を立てる必要があります。DLRとエッジゲートウェイをリンクするトランジット論理スイッチもこの場合に追加する必要があります。エッジゲートウェイの数が多い場合は、これらのエッジゲートウェイによってリンクされたセグメントのIPアドレッシングスキームを作成する必要があります。

しかし、NSX-Tではこれらの操作は必要ありません。Tier0とTier1の間のすべてのネットワークセグメントは自動的にIPアドレスを取得します。動的ルーティングプロトコルは使用されず、代わりに静的ルートが使用され、システムがコンポーネントを自動的に接続するため、構成が容易になります。サービス(トランジット)ネットワークコンポーネントのIPアドレッシングの計画に多くの時間を費やす必要はありません。

トラフィック検査の統合

NSX-vは、エージェントレスアンチウイルス、高度なファイアウォーリング(次世代ファイアウォール)、IDS(侵入検知システム)、IPS(侵入防止システム)などのサードパーティーサービスとの統合を提供します。サードパーティーのトラフィック検査タイプとの統合は、保護されたVMCIバス(仮想マシン通信インターフェース)を使用して、ハイパーバイザーカーネルレイヤーで実行されます。

NSX-Tは、現時点ではこれらの機能を提供していません。

セキュリティ

カーネルレベルの分散ファイアウォールは、NSX-vおよびNSX-Tで構成することができ、VM仮想アダプターレベルで動作します。NSXの両方のタイプにスイッチセキュリティオプションがありますが、「ブロードキャストおよびマルチキャストトラフィックのレート制限」オプションはNSX-Tのみ利用可能です。

NSX-Tでは、トランスポートノードがより合理的に利用されるように、より詳細にルールを適用することができます。たとえば、以下のオブジェクト

ルールの作成と適用プロセスは、NSX-vとNSX-Tの両方に対して非常に似ています。違いは、NSX-T向けに作成されたポリシーがすべてのコントローラに送信され、ルールがIPアドレスに変換されるのに対して、NSX-vではポリシーがすぐにvShieldファイアウォールデーモン(VSFWD)に転送されるということです。

NSX-v vs NSX-T – 比較表

VMware NSXの最も興味深い機能に精通した今、このブログ投稿で探索されたNSX-vとNSX-Tの主な機能を要約し、それらを表で比較しましょう。

NSX-vは、vSphere環境のみを使用する場合に最適な解決策ですが、NSX-TはvSphereだけでなく、KVM、Docker、Kubernetes、およびOpenStack仮想化プラットフォームでも仮想ネットワークを構築する枠組みで使用できます。どちらのNSXがより優れているかについて単一の答えはありません。NSX-vまたはNSX-Tを使用するかどうかは、それぞれのNSXタイプが提供する機能とニーズに依存します。

NSXのライセンスポリシーはユーザーフレンドリーです- NSXのタイプに関係なく、1つのNSXライセンスを購入する必要があります。後で、必要に応じてNSX-v環境にNSX-Tをインストールしたり、逆にNSX-TにNSX-vをインストールしたりして、単一のNSXライセンスを使用し続けることができます。

VMwareのNSXソリューションを使用して、独自のソフトウェア定義データセンターを構築できます。VMwareは

を提供し、運用の継続性、高可用性、耐障害性を確保しますが、VMのバックアップは冗長な手段ではありません。さまざまなプロジェクトに関連する本番VMおよびVMWare vSphereおよびVMware NSXのコンポーネントとして実行されているVM(vCenter、NSX Manager、NSX Controller、NSX Edgeなど)を定期的にバックアップして、データを保護します。NAKIVO Backup & Replicationは、クラスタを使用していても信頼性の高い効率的な方法でVMwareのバックアップを作成するのに役立ちます。

結論

NSX-vは、vSphere環境のみを使用する場合に最適なソリューションであり、一方、NSX-Tは、仮想ネットワークを構築するフレームワークとして、vSphereだけでなくKVM、Docker、Kubernetes、およびOpenStack仮想化プラットフォームにも使用できます。どちらのNSXタイプがより優れているかについて単一の答えはありません。NSX-vまたはNSX-Tを使用するかどうかは、必要性と各NSXタイプが提供する機能に依存します。

NSXのライセンスポリシーはユーザーフレンドリーです。NSXライセンスを1つ購入するだけで済み、使用するNSXタイプに関係なく、後でNSX-TをNSX-v環境にインストールしたり逆に行ったりして、単一のNSXライセンスを引き続き使用できます。

NSXソリューションを使用して、VMwareによるソフトウェア定義データセンターを構築できます。VMwareは、動作の継続性、高可用性、および障害耐性を確保するためのクラスタリング機能を提供しますが、VMのバックアップは冗長な手段ではありません。

異なるプロジェクトに関連する本番VMやVMware vSphereおよびVMware NSXのコンポーネントとして実行されるVM(たとえば、vCenter、NSX Manager、NSX Controller、NSX Edge)を定期的にバックアップして、データを保護してください。NAKIVO Backup&Replicationを使用すれば、クラスタを使用していても、信頼性の高い効率的な方法でVMwareのバックアップを作成できます。

Source:

https://www.nakivo.com/blog/nsx-v-vs-nsx-t-comprehensive-comparison/