قدمت التمثيل الافتراضي تغييرات ثورية في كيفية بناء مراكز البيانات. تستخدم غالبية مراكز البيانات الحديثة التمثيل الافتراضي للأجهزة وتنشر خوادم فيزيائية كمضيفات فرعية لتشغيل الآلات الظاهرية على تلك الخوادم. تحسن هذه الطريقة من قابلية التوسع والمرونة وكفاءة التكلفة لمركز البيانات. VMware هي واحدة من اللاعبين الرئيسيين في سوق التمثيل الافتراضي وتحظى منتجاتها بتقدير كبير في صناعة تكنولوجيا المعلومات، حيث يُعتبر مضيف VMware ESXi ومركز VMware vCenter مكونات معروفة على نطاق واسع في حل التمثيل الافتراضي VMware vSphere.

الشبكة هي مكون حاسم في كل مركز بيانات، بما في ذلك المراكز التي تعتمد على التمثيل الافتراضي، وإذا كنت تحتاج إلى شبكات كبيرة وتكوينات شبكية معقدة لمركز بياناتك التمثيلي، فكر في استخدام الشبكات المحددة بالبرمجيات (SDN). الشبكات المحددة بالبرمجيات هي بنية تهدف إلى جعل الشبكات مرنة ومتطورة. هدف SDN هو تحسين التحكم في الشبكة من خلال تمكين المؤسسات ومقدمي الخدمات من الاستجابة بسرعة لمتطلبات الأعمال المتغيرة. تهتم VMware بعملائها وتوفر حل VMware NSX لبناء شبكات محددة بالبرمجيات. تغطي مقالة اليوم NSX من VMware وتستكشف الفارق بين NSX-v وNSX-T من VMware.

ما هو VMware NSX وكيف يمكن استخدامه؟

VMware NSX هو حلاً لتجاوز الشبكة يسمح لك ببناء شبكات معرفة البرمجيات في مراكز البيانات الافتراضية. تمامًا كما تتم عزل الآلات الافتراضية عن الأجهزة الخادم الفعلية، يتم بناء الشبكات الافتراضية بما في ذلك المفاتيح، والمنافذ، والموجهات، وأجهزة الجدران النارية إلخ، في الفضاء الافتراضي. يتم تقديم الشبكات الافتراضية وإدارتها بشكل مستقل عن الأجهزة الأساسية. ترتبط الآلات الافتراضية بالمنافذ الافتراضية لـ المفاتيح الافتراضية؛ يتم أداء الاتصال بين الشبكات الافتراضية باستخدام الموجهات الافتراضية، ويتم تكوين قواعد الوصول على الجدران النارية الافتراضية. بالإضافة إلى ذلك، يتوفر أيضًا التوازن التلقائي للحمولة الشبكية. VMware NSX هو خلف لـ VMware vCloud Networking &؛ Security (vCNS)، و Nicira NVP التي تم الاستحواذ عليها من قبل VMware في عام 2012.

التجزئة الدقيقة

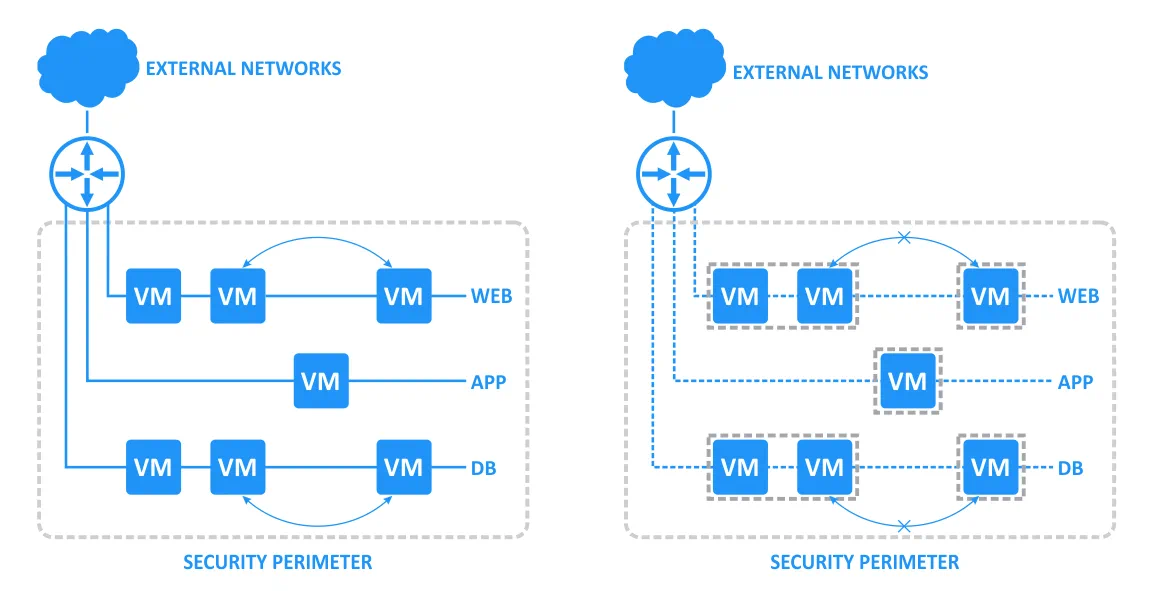

عند استخدام نهج تقليدي لتكوين الوصول بين شبكات متعددة في بيئة افتراضية، يتم نشر جهاز توجيه فيزيائي أو بوابة حافة تعمل على جهاز افتراضي عادةً، على الرغم من أن هذا النهج ليس سريعًا أو مريحًا بشكل خاص. قامت VMware بتنفيذ مفهوم التقسيم الدقيق في NSX من خلال استخدام جدار ناري موزع تم بناؤه في نواة البرنامج المضيف. يتم تعيين سياسات الأمان ومعلمات تفاعل الشبكة لعناوين IP وعناوين MAC وأجهزة VM وتطبيقات وكائنات أخرى في هذا الجدار الناري الموزع. يمكن تكوين القواعد باستخدام كائنات مثل مستخدمي Active Directory ومجموعاتهم إذا تم نشر NSX داخل شركتك حيث يتم استخدام مراقب النطاق النشط (ADDC). يمكن اعتبار كل كائن كقطاع دقيق في حاجز أمانه الخاص في الشبكة المناسبة التي تحتوي على منطقة DMZ الخاصة بها.

يسمح الجدار الناري الموزع بتقسيم كيانات مركز البيانات الافتراضي مثل الأجهزة الافتراضية. يمكن أن يكون التقسيم مستندًا إلى أسماء الأجهزة الافتراضية والسمات، هوية المستخدم، كائنات vCenter مثل مراكز البيانات والمضيفين، أو يمكن أن يكون مستندًا إلى سمات الشبكات التقليدية مثل عناوين IP ومجموعات المنافذ، وما إلى ذلك.

يساعد مكون جدار الحافة في تلبية متطلبات الأمان الحدودي الرئيسية، مثل بناء مناطق DMZ استنادًا إلى بنى IP/VLAN، عزل المستأجرين في مراكز بيانات افتراضية متعددة المستأجرين، ترجمة عناوين الشبكة (NAT)، شبكات VPN للشركاء (الشبكة الخارجية)، وشبكات VPN SSL استنادًا إلى المستخدمين.

إذا تم ترحيل آلة افتراضية من مضيف إلى آخر – من شبكة فرعية إلى أخرى – يتم تبني قواعد الوصول وسياسات الأمان وفقًا للموقع الجديد. إذا كان يوجد خادم قاعدة بيانات يعمل على آلة افتراضية تم ترحيلها، فإن القواعد المحددة لهذه الآلة الافتراضية في جدار الحماية ستستمر في العمل لهذه الآلة بعد اكتمال الترحيل إلى مضيف آخر أو شبكة أخرى، مما يسمح لخادم قاعدة البيانات بالوصول إلى خادم التطبيقات الذي يعمل على الآلة الافتراضية التي لم يتم ترحيلها. هذا مثال على المرونة والأتمتة المحسنة في العمل عند استخدام VMware NSX. يمكن أن يكون NSX مفيدًا بشكل خاص لمقدمي الخدمات السحابية والبنى التحتية الافتراضية الكبيرة. تقدم VMware نوعين من منصة الشبكات المعرفة بالبرمجيات NSX – NSX-v و NSX-T.

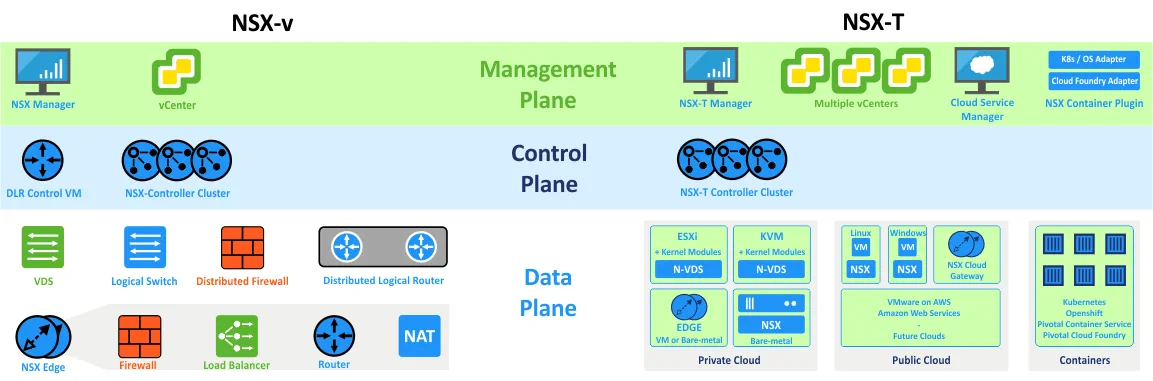

NSX لـ vSphere (NSX-v) مدمج بإحكام مع VMware vSphere ويتطلب نشر VMware vCenter. VMware NSX-v مخصص لبيئات hypervisor vSphere وتم تطويره قبل NSX-T.

NSX-T (NSX-Transformers) صُمم لمنصات الافتراض المختلفة وبيئات multi-hypervisor ويمكن استخدامه أيضًا في الحالات التي لا ينطبق فيها NSX-v. بينما يدعم NSX-v SDN لـ VMware vSphere فقط، يدعم NSX-T أيضًا مجموعة تخيل الشبكة لـ KVM، Docker، Kubernetes، و OpenStack بالإضافة إلى أعباء عمل AWS الأصلية. يمكن نشر VMware NSX-T بدون خادم vCenter وهو معتمد لأنظمة الحوسبة المتجانسة.

السيناريوهات الرئيسية لاستخدام NSX-v مدرجة في الجدول أدناه. الجدول مقسم إلى ثلاث صفوف، واحدة منها تصف فئة السيناريو. السيناريوهات لاستخدام NSX-T مميزة بخط عريض.

| الأمان | التلقائية | استمرارية التطبيق |

| تقسيم الشبكة الدقيق | تلقيح تقنية المعلومات | استعادة الكوارث |

| نهاية المستخدم الآمنة | سحابة المطور | تجميع مراكز البيانات المتعددة |

| DMZ في أي مكان | بنية تحتية متعددة المستأجرين | عبر السحابة |

مكونات NSX

تتكون المكونات الرئيسية لـ VMware NSX من NSX Manager ومراقبي NSX وبوابات NSX Edge.

مدير NSX هو مكون مركزي من NSX يستخدم لإدارة الشبكات. يمكن نشر مدير NSX كـ VM على أحد خوادم ESXi يتم إدارتها بواسطة vCenter (من قالب OVA). في الحالات التي تستخدم فيها NSX-v ، يمكن لمدير NSX العمل مع خادم vCenter واحد فقط ، في حين يمكن نشر مدير NSX لـ NSX-T كـ ESXi VM أو KVM VM ويمكنه العمل مع عدة خوادم vCenter في وقت واحد.

مدير NSX لـ vSphere مبني على نظام Photon OS (مماثل لجهاز vCenter Server Appliance).

مدير NSX-T يعمل على نظام التشغيل Ubuntu.

نشر مدير NSX كآلة افتراضية على مضيف ESXi باستخدام جهاز الفيزيائي الافتراضي. تأكد من تسجيل مدير NSX على vSphere vCenter (لـ NSX-v). إذا كنت تستخدم NSX-T ، يمكن نشر مدير NSX كجهاز افتراضي على مضيف KVM حيث يسمح VMware NSX-T لك بإنشاء مجموعة من مديري NSX.نشر ثلاثة تحكمات NSX وإنشاء مجموعة تحكم NSX.

تثبيت VIBs (وحدات النواة) على مضيفي ESXi لتمكين جدار ناري موزع وتوجيه موزع و VXLAN إذا كنت تستخدم NSX-v. إذا كنت تستخدم NSX-T ، يجب أيضًا تثبيت وحدات النواة على محاكيات KVM.تثبيت NSX Edge كآلة افتراضية على ESXi (لـ NSX-v و NSX-T). إذا كنت تستخدم NSX-T وليس هناك إمكانية لتثبيت Edge كآلة افتراضية على ESXi ، يمكن نشر Edge على خادم فيزيائي. لا يتم دعم تثبيت Edge كآلة افتراضية على محاكيات KVM في الوقت الحالي (لـ NSX-T v.2.3). إذا كنت بحاجة إلى نشر Edge على خادم فيزيائي ، تحقق من قائمة التوافق مع الأجهزة (مهم لوحدات المعالجة المركزية وبطاقات الشبكة) قبل القيام بذلك.

ميزات NSX المشتركة

هناك سلسلة من الميزات المتاحة لكلاً من أنواع NSX.

- الميزات المشتركة لـ NSX-v و NSX-T هي:

- تجاوز الشبكة القائمة على البرمجيات

- تراكب البرمجيات

توزيع التوجيه توزيع جدار الحماية الأتمتة التي يتم التحكم فيها بواسطة واجهة التطبيقات مراقبة مفصلة وإحصاءات كن على علم بأن واجهات التطبيقات مختلفة لـ NSX-v و NSX-T. التراخيص - تثبيت NSX Edge كماثيد في ESXi (ل NSX-v و NSX-T). إذا كنت تستخدم NSX-T و لا يوجد امكانية لتثبيت Edge كماثيد في ESXi، يمكن تنصيب Edge على 服务器 حقيقي. لا يتم دعم تثبيت Edge كماثيد على محددات التشغيل KVM في هذه المرحلة (ل NSX-T v.2.3). إذا كنت بحاجة لتنصيب Edge على 服务器 حقيقي، قم بتحقيق قائمة التوافر التقني (مهم للCPUs و الNICs) قبل القيام بذلك.

القابليات الشائعة ل NSX

يوجد سلسلة من القابليات التي متاحة لكلا الأنواع من NSX.

القابليات المشتركة ل NSX-v و NSX-T هي:

- التشعب الشبكي القائم على البرمجيات

- التودد الفوقي قائم على البرمجيات

- التوزيع التوافري المتوزع

- وصف حاجز التواصل التوافزي

- الاتمام التلقائي والتحكم بواسطة الAPI

- الرصد الدقيق والإحصاءات

يتوجب عليك أن تتذكر أن الAPI المختلفة ل NSX-v و NSX-T.

الترخيص

الترخيص متشابه لكلا الأنواع من NSX بأنه يوفر لك مرونة وجودية. على سبيل المثال، يمكنك أن تطلب ترخيص لاستخدام NSX ل vSphere، وإن أصبحت بحاجة إلى تنصيب NSX-T بسبب تغييرات بعض البنية التحتية الخاصة بك، يمكنك استخدام الترخيص الذي أستطعت أن تحصل عليه ل ESXi-v. NSX NSX – لا يوجد فارق من الجانب الترخيصي، لأن 版次 ترخيص الأصدقاء أيضًا متشابهة.

تعبئة الت

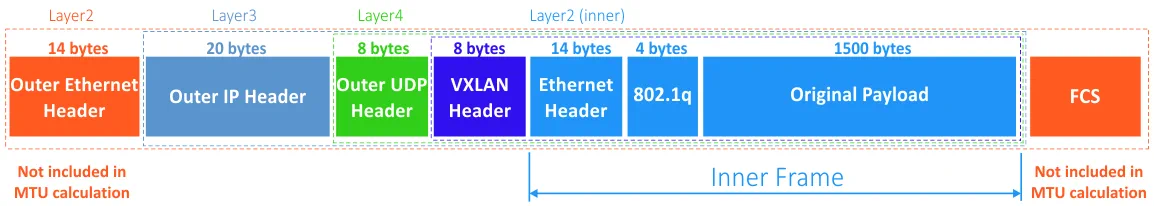

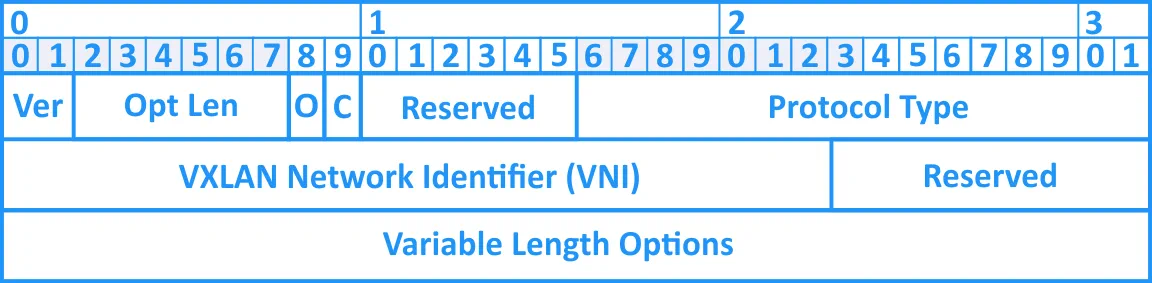

يتكون رأس VXLAN من الأجزاء التالية.

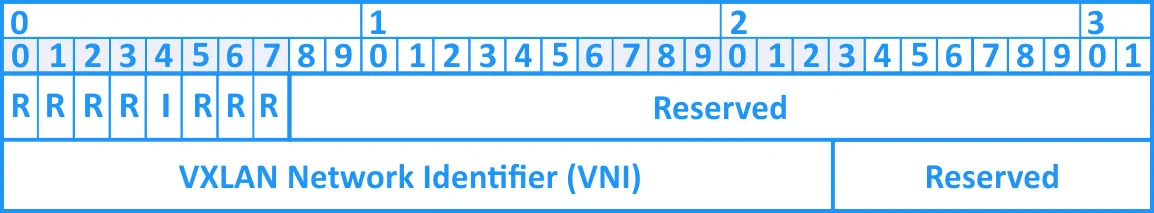

تُستخدم 8 بت للعلامات. يجب تعيين علامة I إلى 1 لجعل معرف الشبكة VXLAN (VNI) صالحًا. البتات السبعة الأخرى هي حقول R محفوظة يجب تعيينها إلى الصفر عند الإرسال. تتم تجاهل حقول R المعينة على الصفر عند الاستلام. معرف الشبكة VXLAN (VNI) المعروف أيضًا باسم معرف قطاع VXLAN هو قيمة مكونة من 24 بت تُستخدم لتحديد الشبكة الفوقية الفردية المستخدمة لتواصل الآليات الظاهرة مع بعضها البعض.

يجب تعيين الحقول المحجوزة (24 بت و 8 بت) إلى الصفر وتجاهلها عند الاستلام.

جينيف. يشبه رأس جينيف إلى حد كبير رأس VXLAN ويتكون من الهيكل التالي:

يتوفر خيارات طول متغير لجعل تنفيذ الابتكارات المستقبلية ممكنًا.

- حجم رأس جينيف متغير.

يستخدم NSX-T جينيف ( GE نيريكN توركV يرتواليزيشنE نكابسوليشن) كبروتوكول للنفقة الذي يحافظ على القدرات التقليدية لتفريغ المهام المتاحة على وحدات تحكم واجهة الشبكة (NICs) لتحقيق أفضل أداء. يمكن إضافة بيانات تعريفية إضافية إلى رؤوس التراكب وتسمح بتحسين الفروق في السياق لمعالجة المعلومات مثل التلميتريا من النهاية إلى النهاية، وتتبع البيانات، والتشفير، والأمان، وما إلى ذلك على طبقة نقل البيانات. يُطلق على المعلومات الإضافية في البيانات التعريفية اسم TLV (النوع، الطول، القيمة). تم تطوير جينيف من قبل VMware وIntel وRed Hat وMicrosoft. جينيف مبني على أفضل مفاهيم بروتوكولات التغليف VXLAN وSTT وNVGRE. - مُعرِّف شبكة VXLAN (VNI) والذي يُعرف أيضًا بمُعرِّف قطاع VXLAN هو قيمة مكونة من 24 بت تُستخدم لتحديد شبكة التراكب الفردية المُستخدمة لتواصل الأجهزة الافتراضية مع بعضها البعض.

- يجب ضبط الحقول المحجوزة (24 بت و8 بت) على الصفر وتجاهلها عند الاستلام.

A size of the VXLAN header is fixed and is equal to 8 bytes. Using Jumbo frames with MTU set to 1600 bytes or more is recommended for VXLAN.

GENEVE. يشبه رأس GENEVE رأس VXLAN كثيرًا وله الهيكل التالي:

- A compact tunnel header is encapsulated in UDP over IP.

- A small fixed tunnel header is used to provide control information, as well as a base level of functionality and interoperability.

- تتوفر خيارات بأطوال متغيرة لجعل من الممكن تنفيذ الابتكارات المستقبلية.

حجم رأس GENEVE متغير.

يستخدم NSX-T بروتوكول التونيل GENEVE (GEneric NEtwork Virtualization Encapsulation) الذي يحافظ على قدرات التفريغ التقليدية المتاحة على وحدات التحكم في واجهة الشبكة (NICs) لتحقيق أفضل أداء. يمكن إضافة بيانات تعريف إضافية إلى رؤوس التراكب وتسمح بتحسين التمييز السياقي لمعالجة المعلومات مثل القياس الطرفي للطرف، تتبع البيانات، التشفير، الأمان إلخ على طبقة نقل البيانات. يُطلق على المعلومات الإضافية في البيانات التعريفية اسم TLV (النوع، الطول، القيمة). تم تطوير GENEVE بواسطة VMware، Intel، Red Hat وMicrosoft. يستند GENEVE على أفضل مفاهيم بروتوكولات التغليف VXLAN، STT وNVGRE.

يجب أن تكون قيمة MTU لإطارات Jumbo على الأقل 1700 بايت عند استخدام التغليف GENEVE وذلك بسبب حقل البيانات التعريفية الإضافية متغير الطول لرؤوس GENEVE (يُستخدم MTU 1600 أو أعلى لـ VXLAN كما تتذكر).

NSX-v و NSX-T غير متوافقين بسبب اختلاف التغليف الفائق الموضح في هذا القسم.

الشبكات من الطبقة 2

الآن تعرف كيف يتم تغليف الإطارات الافتراضية طبقة 2 من Ethernet عبر شبكات IP، لذلك حان الوقت لاستكشاف تنفيذ الشبكات الافتراضية طبقة 2 لـ NSX-v و NSX-T.

عقدات النقل والتبديلات الافتراضية

عقدات النقل والتبديلات الافتراضية تمثل مكونات نقل البيانات لـ NSX.

عقدة النقل (TN) هي الجهاز المتوافق مع NSX المشارك في نقل حركة المرور وتراكب الشبكة NSX. يجب أن تحتوي العقدة على مفتاح مضيف لتكون قادرة على العمل كعقدة نقل.

NSX-v يتطلب استخدام تبديل VMware vSphere الموزع (VDS) كالمعتاد في vSphere. لا يمكن استخدام التبديلات الافتراضية القياسية لـ NSX-v.

NSX-T يفترض أنك بحاجة إلى نشر تبديل VMware NSX-T الموزع (N-VDS). تُستخدم Open vSwitches (OVS) لمضيفي KVM ويمكن استخدام تبديلات VMware vSwitches لمضيفي ESXi لهذا الغرض.

N-VDS (virtual distributed switch that is previously known as a hostswitch) is a software NSX component on the transport node, that performs traffic transmission. N-VDS is the primary component of the transport nodes’ data plane that forwards traffic and owns at least one physical network interface controller (NIC). NSX Switches (N-VDS) of the different transport nodes are independent but can be grouped by assigning the same names for centralized management.

على مضيفات ESXi، يتم تنفيذ N-VDS باستخدام تبديل VMware vSphere الموزع من خلال وحدة NSX-vSwitch التي تحمل إلى نواة المضيف. على مضيفات KVM، يتم تنفيذ مفتاح المضيف بواسطة وحدة Open-vSwitch (OVS).

مناطق النقل متاحة لكل من NSX-v و NSX-T. تحدد مناطق النقل حدود توزيع الشبكات المنطقية. يرتبط كل منطقة نقل بتبديل NSX الخاص بها (N-VDS). مناطق النقل لـ NSX-T لا ترتبط بالمجموعات.

هناك نوعان من مناطق النقل لـ VMware NSX-T بسبب تشفير GENEVE: تراكبي أو VLAN. أما بالنسبة لـ VMware NSX-v، فإن منطقة النقل تحدد حدود توزيع VXLAN فقط.

أمات نقل المفاتيح المنطقية

عندما يتواصلان ما بين جهازين افتراضيين يعيشان على مضافات مختلفتين بشكل مباشر، يتم مبادلة الترافيك البرودي بالنموذج التعبئي بين عناصر نقل المعلومات الثنائية المخصصتين للمخازن الافتراضية دون حاجة للفيدود. في بعض الأحيان، يتوجب عملية تمديد الترافيك الطبقة-2 المبدأة بواسطة الجهاز الافتراضي، وهي تشبه تمديد الترافيك الطبقة-2 في الشبكات المادية التقليدية، على سبيل المثال، إذا كان المرسل لا يعرف عنوان معرفي منحنى النقطة الهدفية. هذا يعني أن يتم إرسال نفس الترافيك (بث، التواصل الواحد، التواصل المتعدد) إلى جميع الجهازات المتصلة بالمفاتيح المنطقية نفسها. إذا كانت المفاتيح تعيش على مضافات مختلفتين، يتوجب تكرار الترافيك إلى تلك المضافات. يطلق على الترافيك البثي والتواصل الواحد والتواصل المتعدد المعروف البومي المتعدد (BUM traffic).

دعونا نرى اختلافات الأمات المتعددة لـ NSX-v و NSX-T.

NSX-v يدعم الوضع الواحد والتواصل المتعدد والنموذج التعبئي.

NSX-T يدعم الوضع الواحد وبعدها خياران: تكرار النموذج الدوري المنطقي الاثني الطول (موحد، تم تحسينه وهو نفسه مثل NSX-v) وتكرار الرأس (غير موحد).

تخفيض إرسال ARP يخفيض كمية الترافيك البثي للعنوان العامل التعبئي وهو متاح للوضع الواحد والن

عندما يرسل VM1 طلب ARP لمعرفة عنوان MAC لـ VM2 ، يتم اعتراض طلب ARP بواسطة المفتاح اللوجستي. إذا كان المفتاح يحتوي بالفعل على إدخال ARP لواجهة الشبكة الهدف لـ VM2 ، فيتم إرسال الرد ARP إلى VM1 بواسطة المفتاح. وإلا، يرسل المفتاح طلب ARP إلى NSX controller. إذا كان NSX controller يحتوي على معلومات حول ربط IP VM إلى MAC، يرسل الرد مع هذا الربط ومن ثم يرسل المفتاح اللوجستي الرد ARP إلى VM1. إذا لم يكن هناك إدخال ARP على NSX controller ، فيتم إعادة بث الطلب ARP على المفتاح اللوجستي.

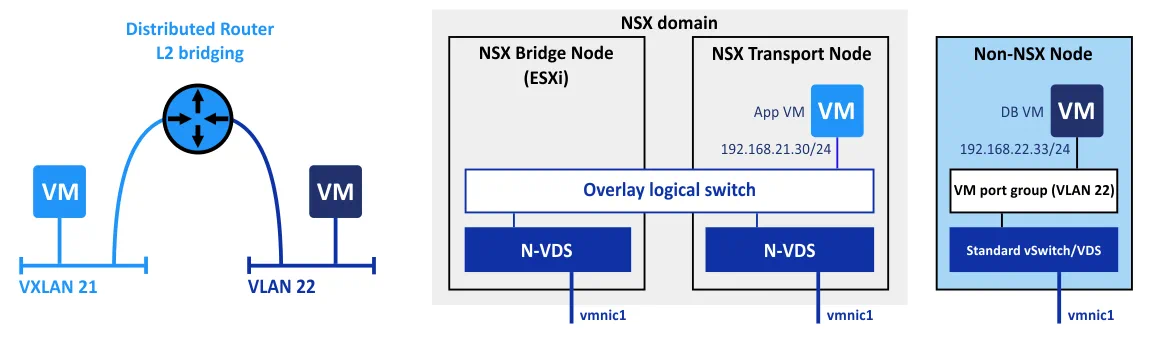

جسر الطبقة الثانية في NSX

الجسر الطبقة الثانية مفيد لنقل الأحمال العملية من الشبكات الفوقية إلى VLANs ، أو لتقسيم الشبكات الفرعية عبر الأحمال العملية الفعلية والافتراضية.

NSX-v: تعمل هذه الميزة على مستوى النواة لجهاز الاستضافة الذي يعمل عليه VM التحكم.

NSX-T: يتم إنشاء عقدة جسر NSX منفصلة لهذا الغرض. يمكن تجميع عقد الجسر NSX في مجموعات لتحسين تحمل الأعطال للحل بأكمله.

في VM التحكم NSX-v، تم تنفيذ التكرار باستخدام نظام الاستمرارية العالية (HA). نسخة واحدة من VM نشطة بينما النسخة الثانية من VM في الانتظار. إذا فشل VM النشط، قد يستغرق بعض الوقت لتبديل VMs وتحميل VM الاحتياطي بجعله نشطًا. لا يواجه NSX-T هذا العيب، حيث يتم استخدام تجمع مقاوم للأعطال بدلاً من نظام النشط/الانتظار لـ HA.

نموذج التوجيه

في الحالات التي تستخدم فيها VMware NSX ، يتم استخدام المصطلحات التالية:

حركة المرور الشرقية-الغربية تشير إلى نقل البيانات عبر الشبكة داخل مركز البيانات. يتم استخدام هذا الاسم لهذا النوع الخاص من حركة المرور نظرًا لأن الخطوط الأفقية على الرسوم البيانية عادة ما تشير إلى حركة الشبكة المحلية (LAN).

حركة المرور الشمالية-الجنوبية تشير إلى حركة العميل-الخادم أو الحركة التي تتحرك بين مركز البيانات وموقع خارج مركز البيانات (الشبكات الخارجية). تصف الخطوط العمودية عادة هذا النوع من حركة الشبكة في الرسوم البيانية.

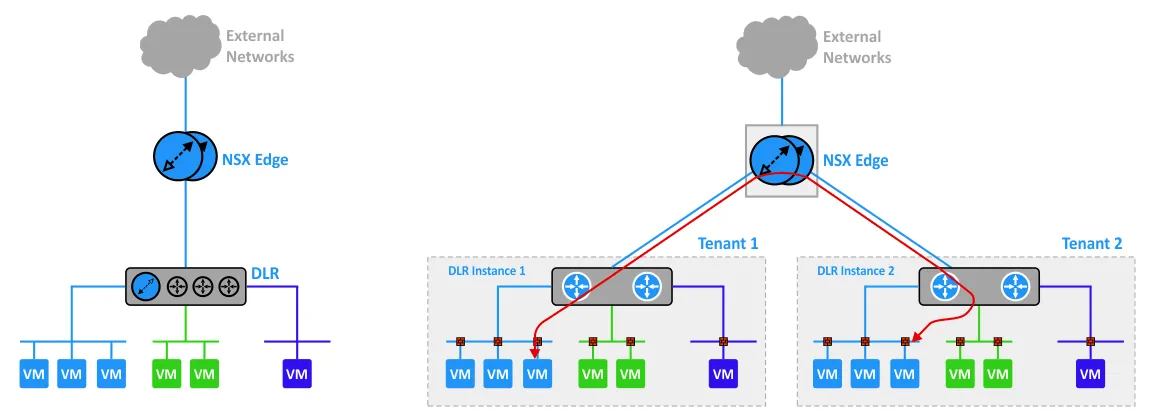

الموجه المنطقي الموزع (DLR) هو موجه افتراضي يمكنه استخدام مسارات ثابتة وبروتوكولات توجيه ديناميكية مثل OSPF و IS-IS أو BGP.

المستأجر يشير إلى عميل أو منظمة تحصل على وصول إلى بيئة آمنة معزولة توفرها مزود خدمة مدارة (MSP). يمكن لمنظمة كبيرة استخدام الهندسة المعمارية متعددة المستأجرين عن طريق اعتبار كل قسم على أنه مستأجر واحد. يمكن أن يكون VMware NSX مفيدًا بشكل خاص لتوفير البنية التحتية كخدمة (IaaS).

التوجيه في NSX-v

NSX for vSphere يستخدم DLR (الموجه المنطقي الموزع) والتوجيه المركزي. يوجد وحدة نواة التوجيه على كل مضيف فرض القوانين التي تقوم بتنفيذ التوجيه بين الواجهات المنطقية (LIFs) على الموجه المنطقي الموزع.

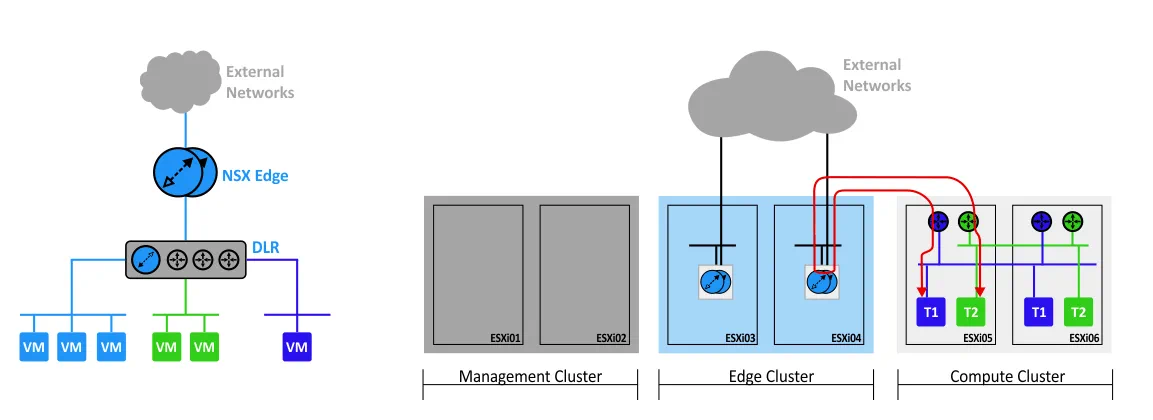

دعنا نأخذ، على سبيل المثال، النظام النموذجي للتوجيه في NSX-v، عندما يكون لديك مجموعة من ثلاثة شرائح: الآليات الافتراضية التي تعمل على قواعد البيانات، وحدات التشغيل التطبيقية الافتراضية وحدات التشغيل الافتراضية لخوادم الويب. يتم ربط وحدات التشغيل الافتراضية لهذه الشرائح (اللون الأزرق السماوي والأخضر والأزرق الداكن) بموجه منطقي موزع (DLR) الذي يتصل بدوره بالشبكات الخارجية عبر بوابات الحواف (NSX Edge).

يمكنك أيضًا رؤية مبدأ العمل على الرسم البياني الذي يتم فيه تقسيم المكونات إلى مجموعات: مجموعة إدارة، مجموعة حافة، ومجموعة حوسبة. في هذا المثال، كل مجموعة تستخدم 2 مضيف ESXi. إذا كانت جهتا العمليات الافتراضيتان تعملان على نفس مضيف ESXi ولكنهما تنتميان إلى شبكات مختلفة، يمر حركة المرور عبر بوابة NSX Edge التي تقع على مضيف ESXi آخر من مجموعة الحافة. بعد التوجيه، يجب نقل هذه الحركة المرورية إلى المضيف ESXi الذي تعمل عليه جهتا المرسل والمستقبل.التوجيه في NSX-T

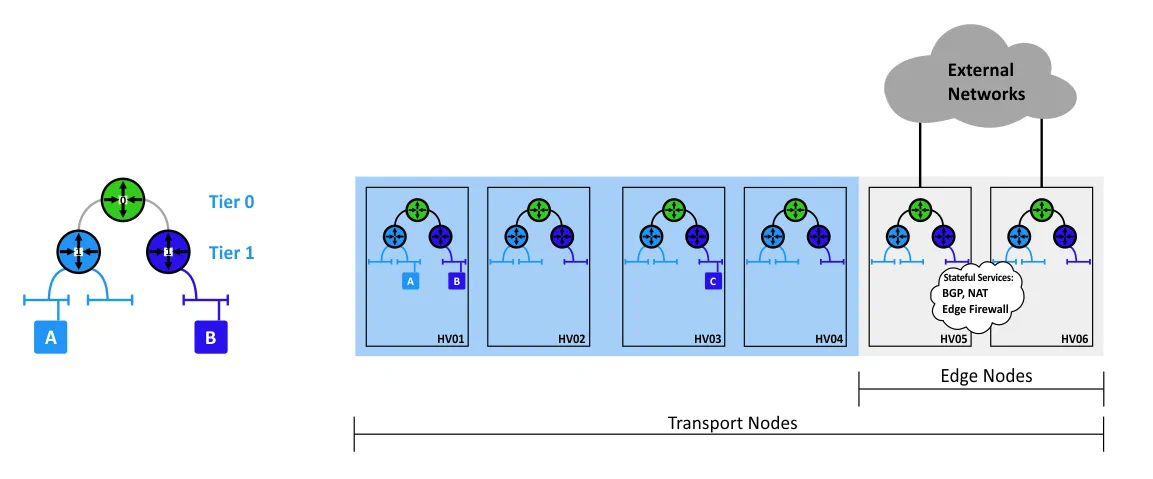

يستخدم NSX-T نموذج توزيع التوجيه ذو الطبقتين لحل المشاكل الموضحة أعلاه. يتم إنشاء Tier0 و Tier1 على العقد النقل، الأخيرة منهما ليست ضرورية، ولكنها مقصودة لتحسين قابلية التوسع.

يتم نقل حركة المرور باستخدام المسار الأمثل، حيث يتم بعد ذلك التوجيه على المضيف ESXi أو KVM الذي تعمل عليه جهتا المرسل والمستقبل. الحالة الوحيدة التي يجب فيها استخدام نقطة توجيه ثابتة هي عند الاتصال بشبكات خارجية. هناك عقد حواف منفصلة يتم نشرها على الخوادم التي تعمل عليها النظائر.

يمكن تمكين خدمات إضافية مثل BGP و NAT وجدار الحماية الحافة على عقد الحافة، والتي يمكن دمجها بدورها في مجموعة لتحسين التوافر. بالإضافة إلى ذلك، يوفر NSX-T أيضًا كشف الفشل الأسرع. ببساطة، أفضل وسيلة لتوزيع التوجيه هي التوجيه داخل البنية التحتية الافتراضية.

تستخدم NSX-T نموذج التوجيه الموزع على مستويين لحل المشكلات المشروحة أعلاه. يتم إنشاء كل من المستوى 0 والمستوى 1 على عقد النقل ، والأخير منهما ليس ضروريًا ، ولكنه يهدف إلى تحسين قابلية التوسع.

يتم نقل حركة المرور باستخدام المسار الأكثر فعالية ، حيث يتم تنفيذ التوجيه بعد ذلك على مضيف ESXi أو KVM الذي يعمل عليه آلات الظاهرة الظاهرة. الحالة الوحيدة التي يجب استخدام نقطة ثابتة للتوجيه هي عند الاتصال بالشبكات الخارجية. يتم نشر عقدة Edge منفصلة على الخوادم التي تعمل عليها مضيفات الظاهرة الظاهرة.

يمكن تمكين خدمات إضافية مثل BGP و NAT وجدار الحماية الحافة على عقدات Edge ، والتي يمكن دمجها في مجموعة لتحسين التوفر. ما هو أكثر من ذلك ، يوفر NSX-T أيضًا كشفًا أسرع للأخطاء. ببساطة ، فإن أفضل وسيلة لتوزيع التوجيه هي التوجيه داخل البنية التحتية الظاهرة.

عناوين IP للشبكات الظاهرة

عند تكوين NSX-v ، تحتاج إلى وضع خطة لعناوين IP داخل شرائح NSX. يجب أيضًا إضافة شرائح منطقية عبور تربط DLR وبوابات الحافة في هذه الحالة. إذا كنت تستخدم عددًا كبيرًا من بوابات الحافة ، يجب عليك وضع مخطط عناوين IP للشرائح التي يتم ربطها بواسطة هذه البوابات الحافة.

مع ذلك ، لا يتطلب NSX-T هذه العمليات. تحصل جميع الشرائح الشبكية بين المستوى 0 والمستوى 1 على عناوين IP تلقائيًا. لا يتم استخدام بروتوكولات التوجيه الديناميكية – بدلاً من ذلك ، يتم استخدام مسارات ثابتة ويتصل النظام بالمكونات تلقائيًا ، مما يجعل عملية التكوين أسهل ؛ لا تحتاج إلى قضاء الكثير من الوقت في تخطيط عناوين IP لمكونات الشبكة الخدمية (عبور).

التكامل لإصلاح المرور

NSX-v يوفر خدمات التكامل مع خدمات ثالثة مثل أنتيفirus بدون وسائط، نظام حماية نظامي متقدم (نظام حماية نظامي التالية الجيل), نظام كشف انتهاكات (نظم كشف انتهاكات)، ونظم إيقاف انتهاكات (نظم إيقاف انتهاكات)، وأنواع أخرى من خدمات فحص المرور. ويتم تكامل الأنواع المذكورة من الفحص على طبقة طابق ال Hypervisor باستخدام حاشية VMCI محمية (Virtual Machine Communication Interface).

NSX-T لا يوفر هذه الكفاءات في هذا الوقت.

الأمن

يمكن تكوين جداريات النiveau في NSX-v و NSX-T على طبقة نواة ال VM، ويعملون على مستوى المصادر ال Virtuelle. وتتاح خيارات أمن المفتاح المركزية للسويتش لكل من NSX الأنواع، ولكن ” الحد الأقصى للإرسال العام والمتعدد الوصول ” خيار لا يتاح ل NSX-T.

يسمح NSX-T بتطبيق القواعد بشكل أكثر دقة، مما يؤدي إلى استخدام العقد النقلية بشكل أكثر عادلة. ويمكن تطبيق القواعد على أساس الأشياء التالية: السويتش المنطقي، المنفذ المنطقي، NSGroup. ويمكن استخدام هذه الميزة لتقليل إعدادات المجموعة القواعد على السويتش المنطقي، المنفذ المنطقي أو NSGroup المثالية للبلوغ عناصر الكفاءة والتحسين. يمكنك أيضًا توفير مساحة التخزين ودورات بحث القواعد، بالإضافة إلى تشغيل الوفاق العشري، وتطبيق قواعد العملاء الفردية (قواعد تطبق على حملات العمل الخاصة بالعميل).

عملية إنشاء وتطبيق القوانين تبدو متشابهة لكل من NSX-v و NSX-T. الفرق هو أن السياسات التي تم إنشاؤها ل NSX-T تُرسلة إلى جميع المحطات التحكمية حيث يتم تحويل القوانين إلى عناوين IP، بينما في NSX-v، تتم تحويل السياسات إلى جريدة الصوانيد الحريق (VSFWD) المباشرة.

مقارنة NSX-v مقارنة NSX-T – جدول

ومع أنك أصبحت مألوفًا بقدرات VMware NSX الأكثر إثارة، دعونا نختصر أبرز ميزات NSX-v و NSX-T التي تم إكتشافها في هذا المدونة ونقارنهم في الجدول.

NSX-v هو الحل الأمثل إذا كنت تستخدم بيئة vSphere فقط، بينما يمكن استخدام NSX-T ليس فقط لـ vSphere ولكن أيضًا لمنصات الافتراض الأخرى مثل KVM و Docker و Kubernetes و OpenStack في إطار بناء الشبكات الافتراضية. لا يوجد إجابة واحدة على أي نوع من أنواع NSX هو أفضل. سواء كنت تنبغي استخدام NSX-v أو NSX-T يعتمد على احتياجاتك والميزات المقدمة من كل نوع من NSX.

سياسة ترخيص NSX ودية للمستخدم – تحتاج فقط إلى شراء ترخيص NSX واحد، بغض النظر عن نوع NSX الذي تنوي استخدامه. بعد ذلك يمكنك تثبيت NSX-T في بيئة NSX-v أو العكس، اعتمادًا على احتياجاتك، ومواصلة استخدام ترخيص NSX الواحد الخاص بك.

يمكنك بناء مركز بيانات قائم على البرمجيات الخاص بك باستخدام حلول VMware من خلال استخدام حل NSX. توفر لك VMware

لضمان استمرارية التشغيل والتوفر العالي والتحمل للأخطاء، لكن النسخ الاحتياطي للآلة الظاهرية لن يكون تدبيرًا زائدًا. قم بعمل نسخ احتياطية بانتظام للآلات الظاهرية الإنتاجية الخاصة بمشاريع مختلفة والآلات الظاهرية التي تعمل كمكونات لـ VMware vSphere و VMware NSX (مثل vCenter و NSX Manager و NSX Controller و NSX Edge) من أجل حماية بياناتك. يمكن لـ NAKIVO Backup & Replication مساعدتك في إنشاء نسخ احتياطية لـ VMware بطريقة موثوقة وفعالة حتى إذا كنت تستخدم تجمعات.

استنتاج

NSX-v هو الحل الأمثل إذا كنت تستخدم بيئة vSphere فقط، بينما يمكن استخدام NSX-T ليس فقط لـ vSphere ولكن أيضًا لمنصات الافتراض الأخرى مثل KVM و Docker و Kubernetes و OpenStack في إطار بناء الشبكات الافتراضية. ليس هناك إجابة واحدة حول أي نوع من أنواع NSX هو الأفضل. إذا كان يجب عليك استخدام NSX-v أم NSX-T يعتمد على احتياجاتك والميزات التي يوفرها كل نوع من NSX.

سياسة ترخيص NSX ودية للمستخدم – تحتاج فقط إلى شراء ترخيص NSX واحد، بغض النظر عن نوع NSX الذي تنوي استخدامه. فيمكنك لاحقًا تثبيت NSX-T في بيئة NSX-v أو العكس، حسب احتياجاتك، والاستمرار في استخدام ترخيص NSX الواحد الخاص بك.

يمكنك بناء مركز بيانات محدد بالبرامج الخاص بك باستخدام حل NSX من VMware. يوفر لك VMware ميزات التجميع لضمان استمرارية التشغيل والتوفر العالي ومقاومة الأخطاء، ومع ذلك، لن يكون نسخ احتياطي لآلية متكررة.

قم بعمل نسخ احتياطي بانتظام لـ VMs الإنتاجية الخاصة بك المتعلقة بمشاريع مختلفة و VMs التي تعمل كمكونات من VMware vSphere و VMware NSX (مثل vCenter و NSX Manager و NSX Controller و NSX Edge) لحماية بياناتك. يمكن لـ NAKIVO Backup & Replication مساعدتك في إنشاء نسخ احتياطية لـ VMware بطريقة موثوقة وفعالة حتى إذا كنت تستخدم تجمعات.

Source:

https://www.nakivo.com/blog/nsx-v-vs-nsx-t-comprehensive-comparison/